- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Fern Wifi Cracker

- Описание Fern Wifi Cracker

- Справка по Fern Wifi Cracker

- Руководство по Fern Wifi Cracker

- Примеры запуска Fern Wifi Cracker

- Установка Fern Wifi Cracker

- Установка в BlackArch

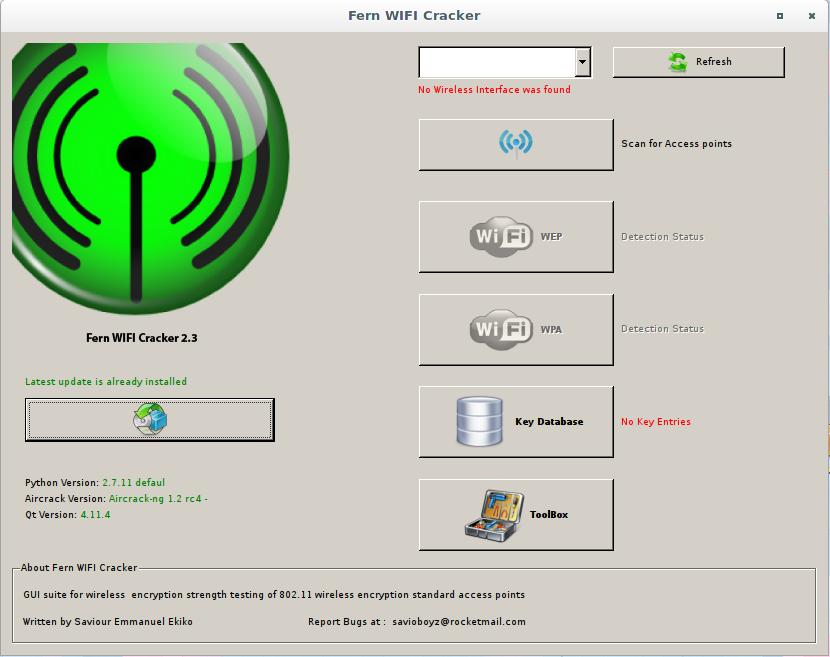

- Скриншоты Fern Wifi Cracker

- Инструкции по Fern Wifi Cracker

- Saved searches

- Use saved searches to filter your results more quickly

- No wireless interfaces was found #49

- No wireless interfaces was found #49

- Comments

- Kali Linux – беспроводные атаки

- Папоротник Wifi Cracker

- кисмет

- GISKismet

- Призрачный Фишер

- Wifite

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Fern Wifi Cracker

Описание Fern Wifi Cracker

Fern Wifi Cracker — это программное обеспечение для аудита беспроводной безопасности, написано с использованием языка программирования Python и библиотеки Python Qt GUI. Программа способна взламывать и восстанавливать WEP/WPA/WPS ключи и также запускать другие сетевые атаки на беспроводные или проводные сети.

Fern Wifi Cracker в настоящее время поддерживает следующие функции:

- Взлом WEP с использованием фрагментационной, чоп-чоп, кофе Латте, Hirte, воспроизведение запросов ARP или WPS атак

- Взлом WPA/WPA2 по словарю или основанными на WPS атаками

- Автоматическое сохранение ключей в базе данных при успешном взломе

- Автоматизированная система атаки точки доступа

- Перехват сессий (Hijacking) (Пассивный и Ethernet режимы)

- Геолокационный трекинг MAC адреса точки доступа

- Внутренний движок MITM (человек-посередине)

- Брутфорс атаки (HTTP,HTTPS,TELNET,FTP)

- Поддержка обновлений

Автор: Saviour Emmanuel Ekiko

Справка по Fern Wifi Cracker

Справка отсутствует, поскольку эта программа имеет только графический пользовательский интерфейс.

Руководство по Fern Wifi Cracker

Примеры запуска Fern Wifi Cracker

Установка Fern Wifi Cracker

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

sudo pacman -S fern-wifi-cracker

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Fern Wifi Cracker

Инструкции по Fern Wifi Cracker

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

Have a question about this project? Sign up for a free GitHub account to open an issue and contact its maintainers and the community.

By clicking “Sign up for GitHub”, you agree to our terms of service and privacy statement. We’ll occasionally send you account related emails.

Already on GitHub? Sign in to your account

No wireless interfaces was found #49

No wireless interfaces was found #49

Comments

What steps will reproduce the problem? 1.go to start->backtrack->exploitation tools->wireless->WLAN exploitation 2.start fern-wifi-cracker 3. What is the expected output? What do you see instead? I should see a list of network interfaces after refreshing. Nothing. What version of the product are you using? On what operating system? product version: 1.8 os: bt5 r3 Please provide any additional information below. its a brand new "out of the box" bt5 e3. on vmware Original issue reported on code.google.com by 1bitSh1f. @gmail.com on 7 Jan 2013 at 8:04

The text was updated successfully, but these errors were encountered:

I also experienced this problem. here is the result of "sudo lshw -c Network": *-network description: Ethernet interface product: 79c970 [PCnet32 LANCE] vendor: Advanced Micro Devices [AMD] physical id: 1 bus info: pci@0000:02:01.0 logical name: eth0 version: 10 serial: 00:0c:29:15:69:7f size: 1GB/s capacity: 1GB/s width: 32 bits clock: 33MHz capabilities: bus_master rom ethernet physical logical tp 1000bt-fd configuration: autonegotiation=off broadcast=yes driver=vmxnet driverversion=2.0.15.0 duplex=full firmware=N/A ip=192.168.139.128 latency=64 link=yes maxlatency=255 mingnt=6 multicast=yes port=twisted pair speed=1GB/s resources: irq:19 ioport:2000(size=128) memory:d8400000-d840ffff My wireless adapter is intel centrino wireless n-130. Original comment by crisgeng. @gmail.com on 28 Aug 2013 at 3:27

Kali Linux – беспроводные атаки

В этой главе мы узнаем, как использовать инструменты взлома Wi-Fi, встроенные в Kali Linux. Тем не менее, важно, чтобы у беспроводной карты была поддержка режима мониторинга.

Папоротник Wifi Cracker

Взломщик Fern Wifi – это один из инструментов, который Кали может взломать.

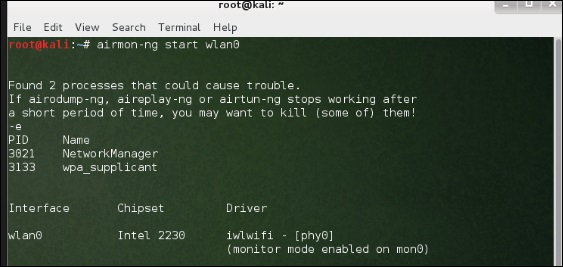

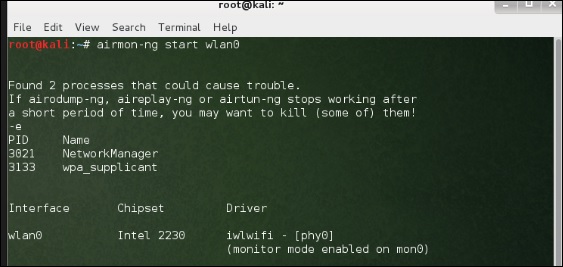

Перед тем, как открыть Fern, мы должны включить беспроводную карту в режим мониторинга. Для этого наберите «airmon-ng start wlan-0» в терминале.

Теперь откройте Fern Wireless Cracker.

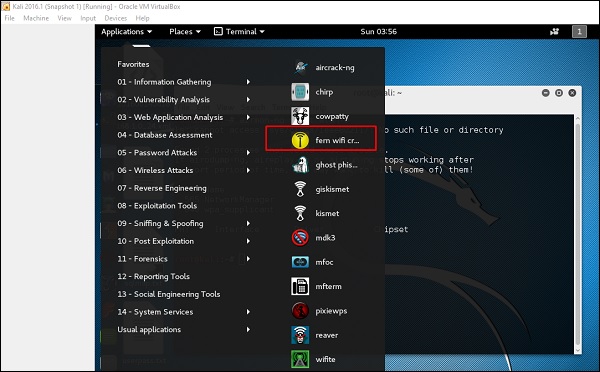

Шаг 1 – Приложения → Нажмите «Беспроводные атаки» → «Fern Wireless Cracker».

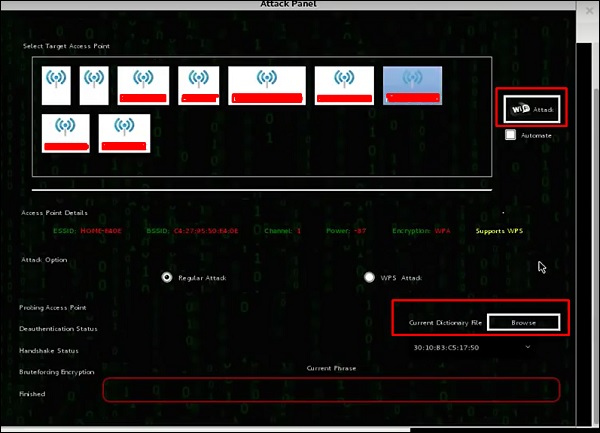

Шаг 2 – Выберите беспроводную карту, как показано на следующем снимке экрана.

Шаг 3 – Нажмите «Сканировать точки доступа».

Шаг 4 – После завершения сканирования, он покажет все найденные беспроводные сети. В этом случае были обнаружены только «сети WPA».

Шаг 5 – Нажмите на сети WPA, как показано на скриншоте выше. Он показывает все найденные беспроводные сети. Как правило, в сетях WPA он выполняет атаки по словарю как таковые.

Шаг 6 – Нажмите «Обзор» и найдите список слов для использования при атаке.

Шаг 7 – Нажмите «Wifi Attack».

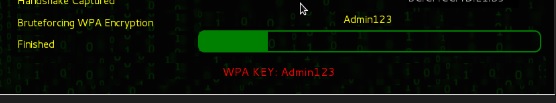

Шаг 8 – После завершения атаки по словарю, он нашел пароль и покажет, как показано на следующем снимке экрана.

кисмет

Kismet – это инструмент анализа сети WIFI. Это детектор беспроводной сети уровня 802.11, анализатор и система обнаружения вторжений. Он будет работать с любой беспроводной картой, поддерживающей режим необработанного мониторинга (rfmon), и может прослушивать трафик 802.11a / b / g / n. Он идентифицирует сети, собирая пакеты, а также скрытые сети.

Чтобы использовать его, включите беспроводную карту в режим мониторинга и для этого введите «airmon-ng start wlan-0» в терминале.

Давайте узнаем, как использовать этот инструмент.

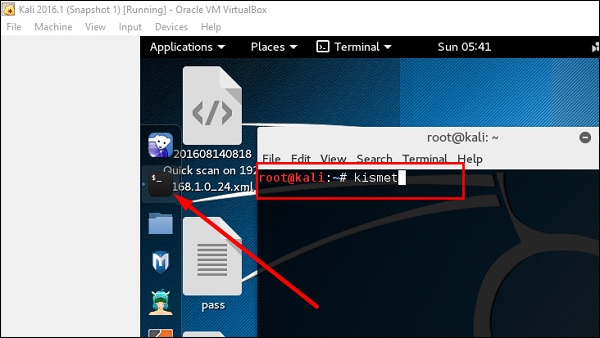

Шаг 1 – Чтобы запустить его, откройте терминал и введите «kismet».

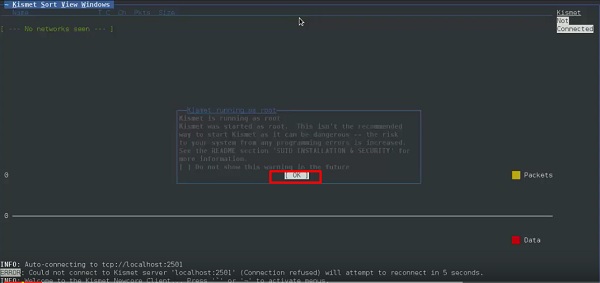

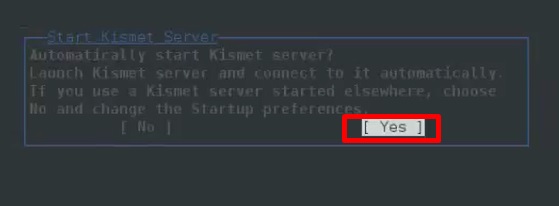

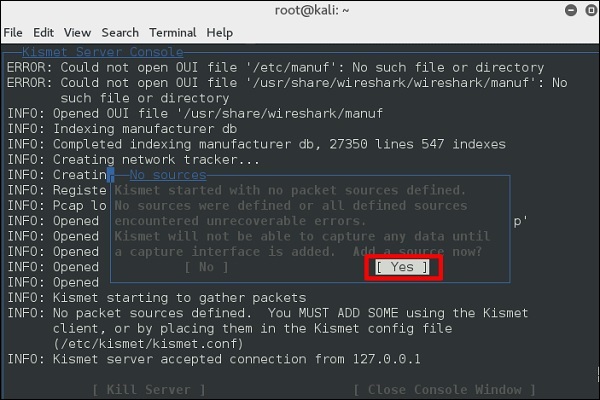

Шаг 3 – Нажмите «Да», когда появится запрос на запуск Kismet Server. В противном случае он перестанет функционировать.

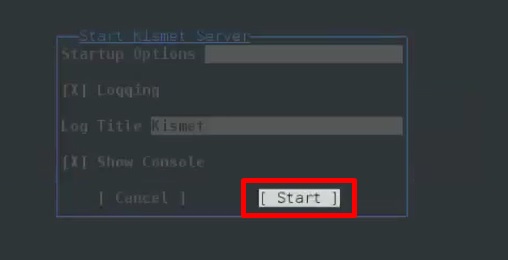

Шаг 4 – Параметры запуска, оставьте по умолчанию. Нажмите «Пуск».

Шаг 5 – Теперь он покажет таблицу с просьбой определить беспроводную карту. В таком случае нажмите Да.

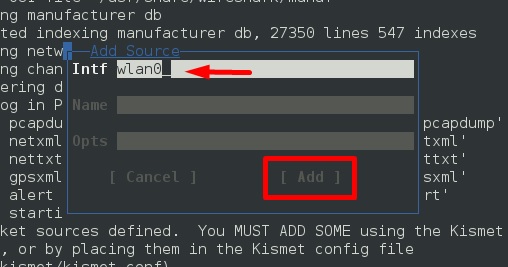

Шаг 6 – В этом случае беспроводным источником является «wlan0» . Это нужно будет написать в разделе «Intf» → нажать «Добавить».

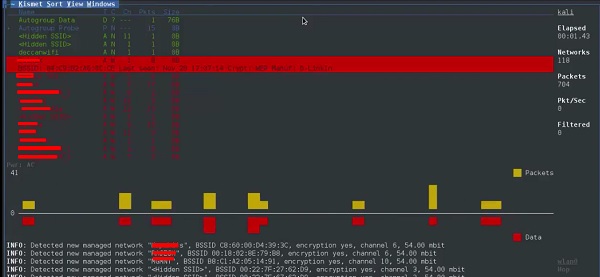

Шаг 7 – Он начнет прослушивать сети Wi-Fi, как показано на следующем снимке экрана.

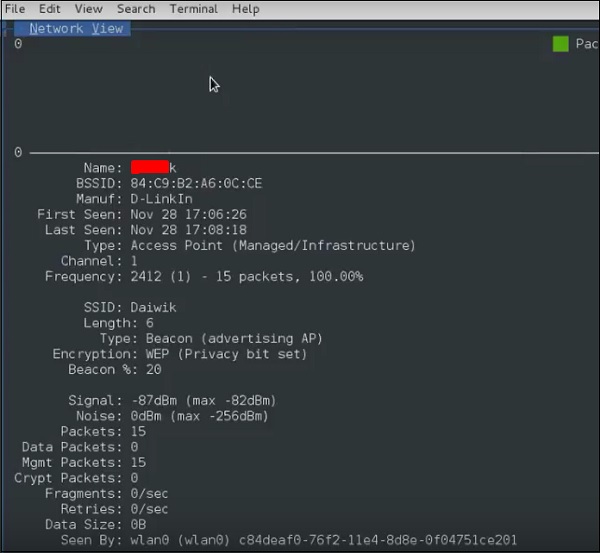

Шаг 8 – Нажмите на любую сеть, она выдаст беспроводные данные, как показано на следующем снимке экрана.

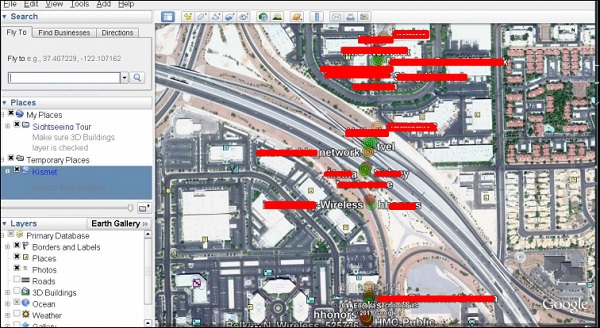

GISKismet

GISKismet – это инструмент беспроводной визуализации для практического представления данных, собранных с помощью Kismet. GISKismet хранит информацию в базе данных, чтобы мы могли запрашивать данные и генерировать графики с использованием SQL. В настоящее время GISKismet использует SQLite для базы данных и файлы GoogleEarth / KML для построения графиков.

Давайте узнаем, как использовать этот инструмент.

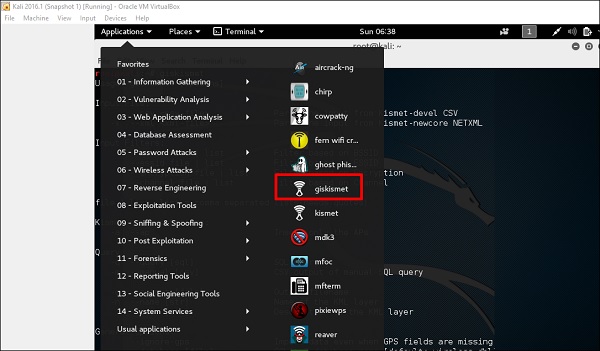

Шаг 1 – Чтобы открыть GISKismet, перейдите по ссылке: Приложения → Нажмите «Беспроводные атаки» → giskismet.

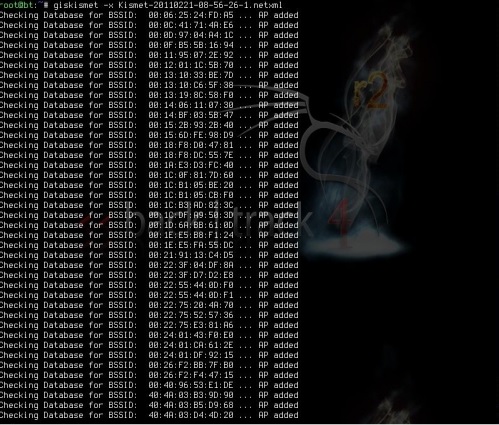

Как вы помните в предыдущем разделе, мы использовали инструмент Kismet для изучения данных о беспроводных сетях и всех этих данных Kismet, упакованных в файлы netXML.

Шаг 2. Чтобы импортировать этот файл в Giskismet, введите «root @ kali: ~ # giskismet -x Kismetfilename.netxml», и он начнет импорт файлов.

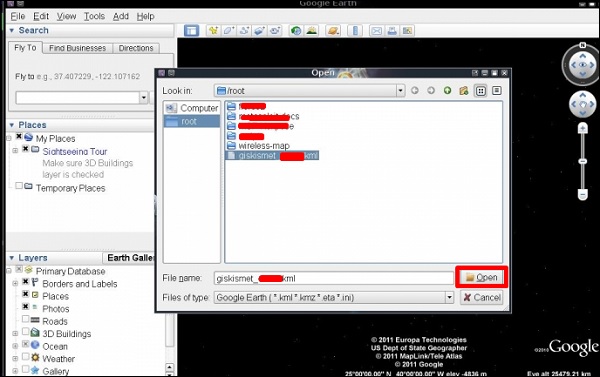

После импорта мы можем импортировать их в Google Планета Земля, которые мы нашли ранее.

Шаг 3. Предполагая, что мы уже установили Google Планета Земля, мы нажимаем Файл → Открыть файл, созданный Giskismet → Нажмите «Открыть».

Следующая карта будет отображаться.

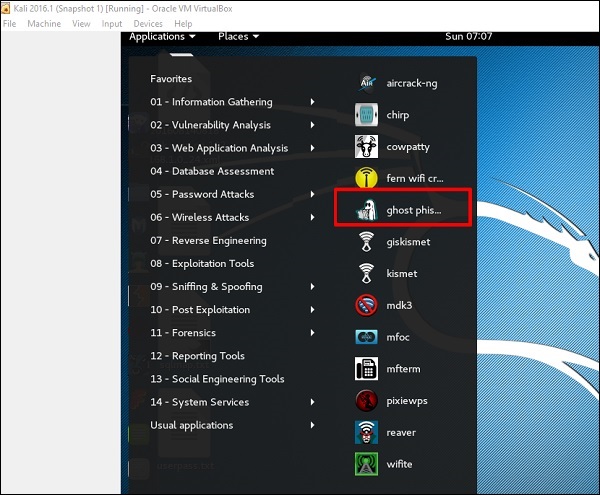

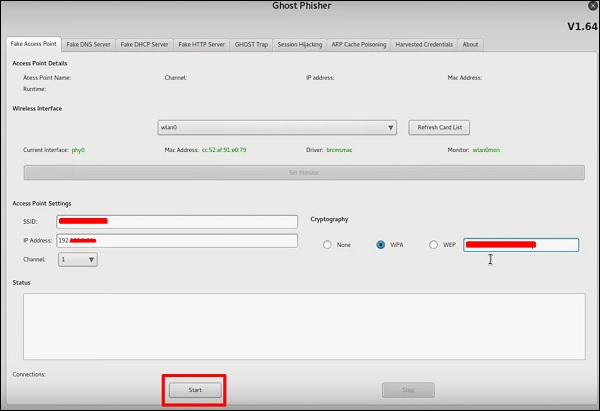

Призрачный Фишер

Ghost Phisher – это популярный инструмент, который помогает создавать поддельные точки беспроводного доступа, а затем создавать атаки типа «человек посередине».

Шаг 1 – Чтобы открыть его, нажмите Приложения → Беспроводные атаки → «Призрачный фишинг».

Шаг 2 – После его открытия мы настроим поддельную точку доступа, используя следующую информацию.

- Вход беспроводного интерфейса: wlan0

- SSID: имя беспроводной точки доступа

- IP-адрес: IP-адрес, который будет иметь точка доступа

- WAP: пароль, который будет иметь этот SSID для подключения

Шаг 3 – Нажмите кнопку Пуск .

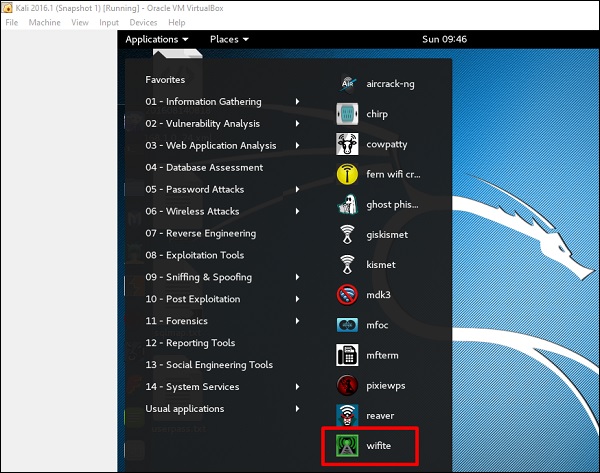

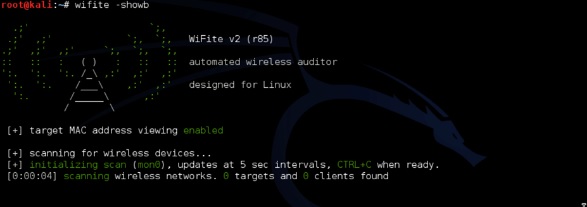

Wifite

Это еще один инструмент для взлома беспроводных сетей, который атакует несколько зашифрованных сетей WEP, WPA и WPS.

Во-первых, беспроводная карта должна находиться в режиме мониторинга.

Шаг 1 – Чтобы открыть его, перейдите в Приложения → Беспроводная атака → Wifite.

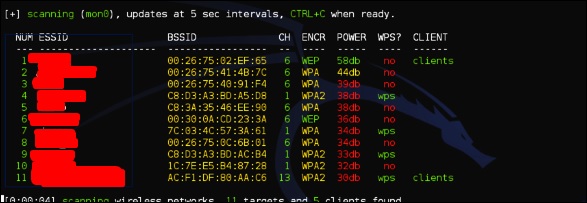

Шаг 2 – Введите «wifite –showb» для сканирования сетей.

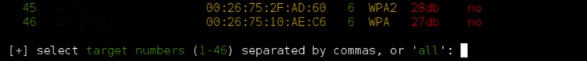

Шаг 3 – Чтобы начать атаковать беспроводные сети, нажмите Ctrl + C.

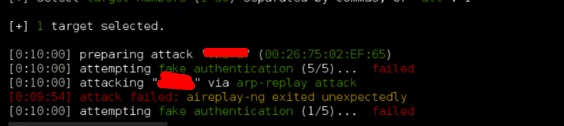

Шаг 4 – Введите «1», чтобы взломать первый беспроводной.

Шаг 5 – После завершения атаки ключ будет найден.