Гайд Создание поддельной точки доступа для перехвата данных Wi Fi

Нашей первой задачей станет создание поддельной точки доступа. Многие начинающие хакеры сразу же хотят взламывать пароли к Wi-Fi, чтобы бесплатно сидеть в интернете (не беспокойтесь, мы дойдём и до этого), но есть множество других, гораздо более полезных возможностей, сопровождающихся большим риском. Например перехват данных wi fi.

Что такое поддельная точка доступа ?

Поддельная или мошенническая точка доступа — это такая точка, которая ведёт себя точно так же как настоящая, и заставляет конечного пользователя к себе подключиться. В нашем наборе aircrack-ng есть инструмент под названием airbase-ng, который можно использовать для превращения своего беспроводного модема в точку доступа. Это мощный взлом клиентской стороны, позволяющий вам видеть весь трафик и проводить атаку посредника.

В данном сценарии мы возьмём на себя роль частного детектива. Клиент попросил нас расследовать возможность того, что его сосед скачивает и продаёт конфиденциальную информацию. Мы должны выяснить, действительно ли это так, а затем собрать доказательства против него.

Шаг 1: Запустите Airmon-Ng

Во-первых, нам нужно проверить, работает ли наша беспроводная карта.

Как видите, наша беспроводная карта вполне функциональна и получила название wlan0. Следующий шаг — переключить беспроводную карту в режим мониторинга, так же называющийся смешанным режимом. Для этого выполните следующую команду:

Airmon-ng переключил нашу карту в режим мониторинга и сменил её имя на mon0. Теперь наша карта способна принимать любой беспроводной трафик.

Шаг 2: Запустите Airdump-Ng

Далее нам необходимо начать перехват трафика с помощью своей беспроводной карты. Чтобы сделать это, введите:

Мы видим все беспроводные точки доступа в пределах своей области действия, а так же их важную статистику. Сосед, подозреваемый в распространении конфиденциальной информации, пользуется точкой доступа с SSID «Elroy».

Если мы всё сделаем правильно, то сможем клонировать его точку доступа и заставить его подключиться к нашей мошеннической беспроводной точке доступа. После этого мы получим возможность следить за всем его трафиком и вставлять собственные пакеты/сообщения/код в его компьютер.

Шаг 3: Дождитесь подключения подозреваемого к точке доступа

Теперь нам осталось только ждать, пока подозреваемый не подключится к своей точке доступа. Как только это произойдёт, вы увидите соответствующее сообщение в нижней части экрана airodump-ng.

Шаг 4: Создайте новую точку доступа с таким же SSID и MAC адресом

После того, как подозреваемый подключается к своей точке доступа, мы можем использовать airbase-ng для создания поддельной точки доступа. Откройте новое окно терминала и введите:

bt > airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 11 mon0Поддельная точка доступа wifi через dnsmasq .

Поддельная точка доступа wifi через dnsmasq и Burp Suite .

Продолжим начатое в предыдущей статье о настройке dnsmasq — без проведённых там настроек в этой статье делать нечего. Сервер настроен, условия, перечисленные в статье, выполнены. Если всё прошло без эксцессов, поддельная точка доступа готова к запуску.

Переводим свободный модем (она же альфа-карта) в режим мониторинга командой в терминале (повторяю — имена интерфейсов у вас могут быть другими):

airmon-ng start wlan0

Мне всегда мешают сразу несколько процессов:

kill номер-процесса

я остановлю лишь менеджер подключений, этого зачастую достаточно для успеха. У меня NetworkManager запущен под номером 1486. И вот, после остановки, повторим команду, и модем в режиме мониторинга с изменённым именем интерфейса:

Теперь запускаем трансляцию сигнала командой:

airbase-ng -e Test -c 6 wlan0mon

где, Test — название поддельной точки (можно назвать более привлекательно, типа McDonalds, SushiBar и AutoService и т.п. — потом просто посмотрите по сторонам, что рядом будет с подходящим названием, то и подделаете); — с 6 — трансляция будет идти на 6 канале; wlan0mon — интерфейс альфа-модема.

Окно терминала не закрываем, а откроем новое и введём последовательно команды как на фото моего терминала:

Поддельная точка доступа . Что команды означают?

- Прописанной в файле конфигурации сервера точке доступа с интерфейсом at0 присвоен IP-адрес 192.168.1.1

- dnsmasq — запущена программа-сервер

- Следующими командами мы настраиваем фаервол на исходящие соединения. Иначе клиенты жертв не смогут попасть в сеть и очень скоро перейдут на ближайшее, более качественное соединение, минуя ваше. Eth1 — это интерфейс выхода в сеть самого хакера.

- команда с echo пропишет в ядре правило на форвардинг пакетов и превратит компьютер хакера в роутер

- dnsspoof -i at0 — направит запросы DNS сервера жертвы на at0 — она и есть поддельная точка доступа хакера.

Нам осталось запустить имеющийся в составе Кали Линукс пакет Burp Suite. В терминале наберите:

Пройдите на вкладку Proxy и выберите кнопку Options. Добавьте два рабочих порта для интернет-протоколов: работать будем, конечно же, 80-й и 443-й. То есть нажмите на кнопку Add и во вкладке Binding введите сначала 80, а в ниспадающем списке Spicific address выберите IP-адрес поддельной точки at0 (у меня 192.168.1.1). В следующей вкладке Request Handling установите флажок на Support invisible proxying. Ту же операцию повторите с портом 443.

Время попробовать подключить устройства (вы же на своих компьютерах и смартфонах тренировались?) и посмотреть, как это выглядит наглядно

Поддельная точка доступа готова к использованию. Хакер теперь может видеть всё, что отсылает жертва. В следующей статье будем анализировать и понимать, что происходит на экране компьютера жертвы и хакера.

Инструмент Snappy поможет обнаружить мошеннические точки доступа Wi-Fi

Xakep #289. Взлом в воздухе

Специалист компании Trustwave создал инструмент, который позволит легко определить, не является ли точка доступа Wi-Fi, к которой подключается пользователь, поддельным или мошенническим устройством, подменяющим MAC-адрес и SSID.

На протяжении многих лет ИБ-эксперты предупреждают об опасности использования точек доступа Wi-Fi в общественных местах, будь то кафе, аэропорт, отель или торговый центр. Дело в том, что эти точки доступа могут оказаться устройствами злоумышленников, которые в итоге получат возможность осуществить атаку man-in-the-middle, перехватить трафик жертвы, учетные данные от ее аккаунтов, а также платежную информацию.

Эксперт Trustwave Том Нивз (Tom Neaves) пишет, что подмена MAC-адресов и SSID настоящих точек доступа в открытых сетях — это тривиальная задача для злоумышленников. В итоге устройства людей зачастую пытаются автоматически подключиться к сетям, к которым они уже подключались ранее, используя для этого сохраненную точку доступа, но на деле подключаются к вредоносному устройству.

Чтобы избегать таких ситуаций было проще, Нивз создал Python-скрипт под названием Snappy, который помогает определить, является ли точка доступа, к которой подключается пользователь, той же самой, что и всегда, или пользователь имеет дело с поддельным устройством хакеров.

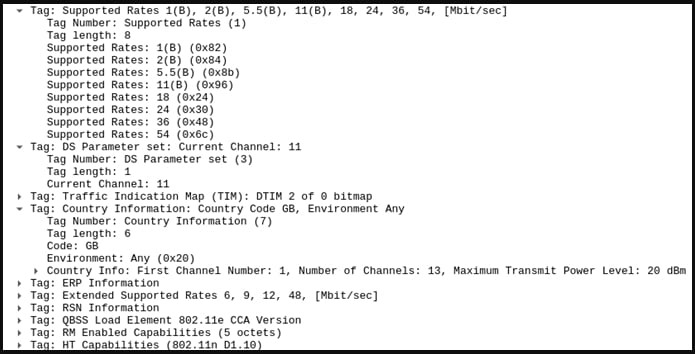

Проанализировав Beacon Management Frames, эксперт обнаружил определенные статические элементы, включая данные о поставщике, BSSID, поддерживаемых скоростях, канале, стране, максимальной мощности передачи и так далее. Эти данные варьируют для различных беспроводных точек доступа 802.11, но остаются неизменными для конкретной точки доступа с течением времени

Нивз пришел к выводу, что можно объединить эти элементы и хэшировать их с помощью SHA256, создав уникальную сигнатуру точки доступа, которая затем может использоваться обнаружения совпадений или несоответствий.

Так, совпадения означают, что точка доступа та же, что и всегда (то есть заслуживает доверия), тогда как несоответствие сигнатуры означает, что что-то изменилось, и точка доступа может быть вредоносной.

Кроме того, Snappy способен обнаруживать точки доступа, созданные при помощи Airbase-ng. Этот инструмент злоумышленники нередко используют для создания фейковых точек доступа, перехвата пакетов подключенных пользователей и для внедрения данных в чужой сетевой трафик.