- #46 Kali Linux для продвинутого тестирования на проникновение. Фишинг по электронной почте с помощью Gophish.

- BlackEye: фишинг паролей к социальным сетям.

- Как работать с BlackEye?

- Получаем скрипт в арсенал Кали

- А каким браузером пользуетесь вы?

- Выводы или как не попасться.

- Создание фишингового сайта на Kali Linux с помощью SET

- Создание фишингового сайта на Kali Linux

#46 Kali Linux для продвинутого тестирования на проникновение. Фишинг по электронной почте с помощью Gophish.

Gophish — это полностью интегрированная фишинговая платформа с открытым исходным кодом, которая также имеет коммерческую поддержку.

Платформа позволяет любому пользователю быстро создать фишинговую кампанию и развернуть сложную симуляцию фишинга или проведение настоящей атаки в течение нескольких минут. В отличие от SET, Gophish не предустанавливается на Kali Linux. В этом разделе мы рассмотрим, как настроить среду:

1. Загрузите нужный выпуск в соответствии с конфигурацией Вашей системы, посетив https://github.com/gophish/gophish/releases. В этом разделе, мы будем использовать gophish-v0.11.1. 64-битную версию Linux.

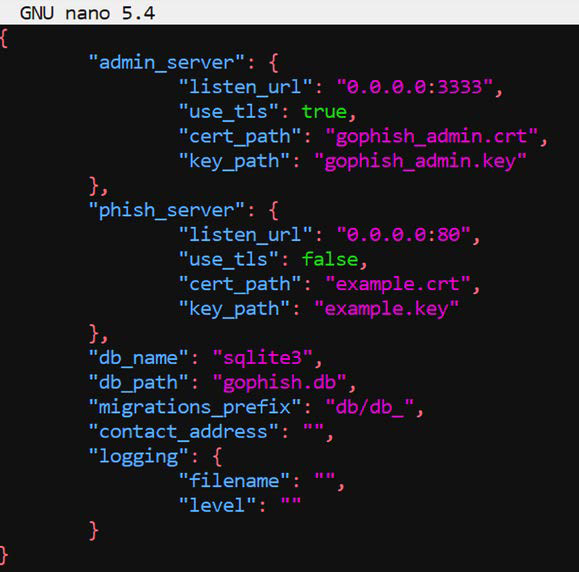

2. Как только приложение будет загружено в Kali Linux, мы распакуем папку и настроим config.json файл с нужной информацией; злоумышленники могут использовать любую пользовательскую базу данных, такую как MySQL, MSSQL и так далее. Мы будем использовать sqlite3; явный IP-адрес должен быть объявлен в listen_url, если тестировщики предпочитают совместно использовать один и тот же ресурс по локальной сети, как показано на рисунке ниже. Для прослушивания на всех адаптерах Ethernet установлено значение 0.0.0.0.

По умолчанию он будет доступен только локальному хосту:

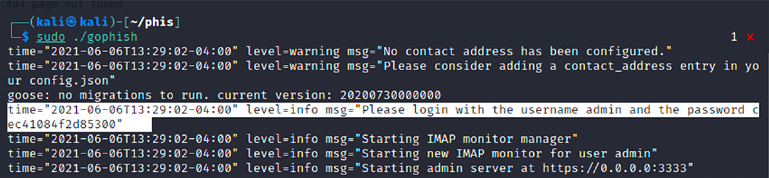

3. Следующий шаг — изменить права доступа к файлу для выполнения, запустив chmod +x gophish , в терминале Kali Linux. Наконец, запустите приложение, набрав sudo ./gophish из той же папки, которая должна открывать портал веб-приложений Gophish на порту 3333, по умолчанию с самозаверяющим SSL-сертификатом. Чтобы избежать учетных данных по умолчанию для приложения, последняя версия Gophish генерирует временный пароль для администратора пользователя, во время начального сценария запуска, как показано на рисунке ниже:

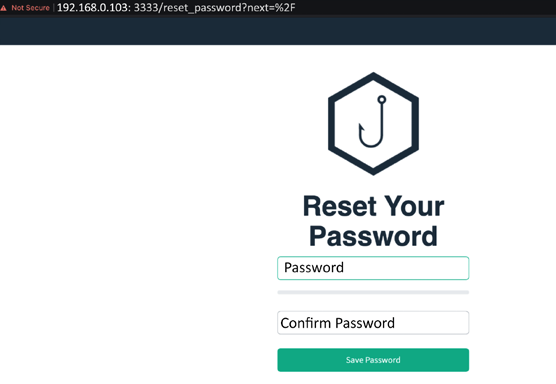

4. Теперь Вы сможете получить доступ к приложению, посетив https://yourIP:3333; Вы теперь должны иметь возможность войти в систему с пользователем admin и паролем, полученным из предыдущего шага. Это должно заставить тестировщиков сбросить свой первоначальный пароль, как показано на рисунке ниже:

Тестировщики получат сообщение об ошибке сертификата в браузере, если он размещен внутри, с самозаверяющими сертификатами Gophish.

На этом все. Всем хорошего дня!

BlackEye: фишинг паролей к социальным сетям.

Фишинг паролей к социальным сетям с помощью скрипта BlaсkEye в Кали Линукс.

Как известно, доступ к социальным аккаунтам оппонентов всегда является лакомым куском для любого хакера. Причём, используя доступ к социальным профилям с умом можно не столько навредить, сколько извлечь собственную выгоду. И не обязательно материальную. Речь не о том, а вот как проводится простейшая атака на ловлю связки «логин-пароль» к социальным сетям, вы сейчас узнаете. В статье я покажу один из вариантов утечки пароля и логина к большинству социальных сетей с другими демаскирующими вас данными. Число автоматизированных средств выуживания паролей и логинов доступа становится всё больше. А локальные сети в определённых обстоятельствах можно считать идеальным полем для кражи конфиденциальной информации. И одним из таких инструментов в арсенал Кали Линукс можно получить BlackEye (Чёрное Око, «синяк под глазом», она же БлэкАй). Некоторые «оригиналы», знакомые с наследием великой русской культуры, быстро перефразировали название скрипта в «шоколадный глаз». Коим утилита, несомненно, для жертвы и является. Смысл происходящего, к сожалению для нас всех, удручающе прост:

- подделка страницы социальной сети на выбор из списка, предлагаемого скриптом (что-то придётся доработать вручную)

- вброс генерируемой ссылки жертве (он/она должны её получить, перейти и зарегистрироваться)

- урожай — срисовываем вводимые им символы и т.д.

Как работать с BlackEye?

Процесс скачиванием, установкой и запуском скрипта не ограничивается. Шаманить злоумышленник может на всём пути следования: от запуска до ожидания результатов и сбора урожая. Начнём с того, что BlackEye изначально планировалась как средство тестирования, то есть пределы локальной сети покидать не должна была. Однако с появлением возможностей туннелирования в обход настроек роутера ситуация изменилась, и теперь с помощью скрипта можно украсть пароль и логин к странице Вконтакте, Яндекс, Instagram, Facebook, TikTok и т.д.

Получаем скрипт в арсенал Кали

По умолчанию BlackEye в дистрибутиве пока не поставляется. Так что придётся качнуть. Однако адреса наборов скриптов компилируются разными людьми, и не все они одинаково работоспособны. Регулярно обновляемые лежат на Github, и тот, с некоторых пор, требует регистрации. В любом случае наиболее работоспособный из скриптов пока лежит в предлагаемом мной хранилище. Запускаем терминал от имени root и сразу даём команду на установку:

git clone https://github.com/The-Burning/blackeye-im.git

переходим в скачанный раздел (если вы скачали по предложенному образцу):

cd blackeye-im

Внимание можно сразу уделить списку ресурсов, главные страницы которых можно подделать. Сразу проверьте наличие папки ngrok, в которой лежат скрипты для соединения локальных ресурсов компьютера с сетью. Если папки нет — придётся сменить источник, откуда BlackEye была скачана и повторять установку заново. Либо установить папку вручную, скачав её с сайта разработчика. Так как именно здесь и будет создаваться тоннель, через который на компьютер взломщика будет течь информация с вредоносной ссылки. На перечень сайтов можно взглянуть из нескольких мест. В папке sites хранятся страницы ресурсов, которые доступны для изменения хакером. Сюда мы ещё вернёмся:

Или в начале атаки непосредственно перед выбором страницы. Там есть кое-что и для российского «любителя» потерять пару паролей с логинами. Запускаем скрипт, вернувшись в родительскую папку:

cd blackeye-im

Во время запуска в папку с BlackEye подгружается файл ngrok (единственная версия, в которой это делается безошибочно самой сборкой) для реализации идеи подключиться в глобальную сеть. Можно установить, как я упоминал уже, ngrok отдельной командой в папку самостоятельно . ОДНАКО работа сервера ngrok подразумевает обязательную регистрацию в одноимённом сервисе, после чего каждому выдаются персональный «автотокен»:

Вы можете зарегистрироваться тут же или использовать готовую учётную запись Google или Github. А пока останавливаем работу (Ctrl + C) скрипта (лучше остановить, а не делать это в другом окне терминала), и в папке с установкой BlackEye и самой ngrok ввести команды регистрации токена:

./ngrok authtoken ХХХХХХХХХХХХХХХХХХ_3fhU31GuWitobU8Wh432C

и повторяем процесс командой:

Выбираем порядковый номер страницы с подделкой. Я возьму Вконтакте (25). Копирую прилагаемую ссылку в строке Send this link to the Victim: — она и есть приманка для лоха. По ней тот должен щёлкнуть. Как ему эту ссылку подсунуть — забота пентестера. И вот что происходит, когда жертва по ней переходит:

Пароль с логином водятся в обозначенные поля, жертва перенаправляется на собственную страницу, а окне терминала хакера видны вводимые символы. При этом скрипт срисовывает текущий IP жертвы, логин и вводимый пароль. А теперь представьте, что логином вы в своё время вы к какой-то странице установили номер своего телефона. В общем, вы сдадите сами себя с потрохами. Взгляните. во такое письмо однажды вы можете встретить в почтовом клиенте. Всё вроде бы честно и грамотно:

Вы ничего не заметите. Но злоумышленник увидит всё:

Неудобным моментом является английский интерфейс всех подсовываемых жертве страниц. Что, впрочем, иногда сглаживается услужливыми настройками браузера перевести страницу на русский. Что характерно: BlackEye настроен таким образом, что жертва аккуратно перенаправляется на тот сайт, что и хотела посетить. Всё чин чинарём. Но теперь как минимум одна страница социальной сети вам уже не принадлежит.

А каким браузером пользуетесь вы?

Не все браузеры «одинаково полезны». Только Chrome от Google постоянно бил тревогу при открытии зловредной ссылки, а вот Mozilla, Microsoft Edge и Opera меня, как жертву, ни разу не предупредили о том, что я собираюсь перейти по вредоносной ссылке. Благодаря чему все вводимые мною же символы благополучно мне же на Кали Линукс и «слились». Так что не удивительно если в подобном письме, как показано выше, вас «убедительно попросят» воспользоваться, скажем, браузером Microsoft Edge. Ввиду того, что «некоторые символы в браузере Google Chrome» отображаются некорректно или соединения через этот веб-клиент «нестабильны»:

Выводы или как не попасться.

- Контролируйте действия, связанные с переходам по ссылкам, полученным от кого-либо. Даже типа «знакомых», «коллег», «администраторов с работы», «знакомой продавщицы» из интернет-магазина и т.п. Особенно это касается мобильных устройств;

- Всегда смотрите на составляющие символы в ссылке и адресной строке браузера. Почти всегда это доступно при обычном наведении мыши на ссылку: видимая часть ссылки может быть одной, но содержимое совсем другим;

- Таким способом можно подделывать абсолютно любую страницу . В том числе и те, что содержат кошельки, корзины и вообще имеют хоть какое-то отношение к денежкам.

Создание фишингового сайта на Kali Linux с помощью SET

Мы уже рассказывали, про сокрытие троянов с помощью Social Engineering Toolkit. Сегодня продолжим изучать Social Engineering Toolkit (SET) и рассмотрим процесс создания фишингового сайта на Kali Linux, который будет имитировать интерфейс настоящего сайта, для получения учетных данных целевого пользователя.

Создание фишингового сайта на Kali Linux

Запустите Kali Linux и убедитесь, что система подключена к Интернету.

Откройте терминал Kali и запустите SET:

При первом запуске SET, нужно будет принять условия использования.

В главном меню выберите вариант Social-Engineering Attacks.

Выберите Website Attacks Vectors.

Выберите Harvester Attack Method.

Чтобы создать клон сайта, выберите Site Cloner.

В интерактивном меню Site Cloner установите IP-адрес вашей системы Kali Linux. Если система Kali Linux размещена в облаке, это будет общедоступный IP-адрес.

Введите URL-адрес для клонирования. Для примера я буду использовать страницу авторизации Facebook

Когда жертва попадет на фишинговый сайт появится страница авторизации Facebook.

При вводе пользователем логина и пароля, данные отобразятся в окне терминала.

После чего целевой пользователь будет автоматически перенаправлен на настоящий сайт.

Как видите, создать фишинговый сайт довольно просто. Хитрость заключается в изучении жертвы, настройке таргетинга, определения часто посещаемых сайтов и размещении фейковой страницы сайта в Интернете. Для лучшего результата, рекомендую использовать социальную инженерию.

Для маскировки IP-адреса или домена фишингового сайта, используйте обфускацию. Можно также использовать SET для создания фишингового электронного письма с ссылкой на фишинговый сайт.

На этом все. Теперь вы знаете, как создать фишинговую страницу с помощью SET на Kali Linux. В следующей статье я покажу, как создать полезную нагрузку для тихого выполнения с USB-устройств.

РЕКОМЕНДУЕМ: