- Saved searches

- Use saved searches to filter your results more quickly

- Yash9460/Phising-attack

- Name already in use

- Sign In Required

- Launching GitHub Desktop

- Launching GitHub Desktop

- Launching Xcode

- Launching Visual Studio Code

- Latest commit

- Git stats

- Files

- README.md

- About

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Метка: фишинг

- seeker

- evilginx2

- CATPHISH

- Evilginx

- AtEar

- Fluxion

- URLCrazy

- linset

- WiFi-Pumpkin (ранее 3vilTwinAttacker)

- wifiphisher

- Поиск

- Подписаться на выход новых статей

- Рекомендуется вам:

- Новые поступления

- Разделы

- Новые темы на форуме

- Новые сообщения на форуме

- BlackEye: фишинг паролей к социальным сетям.

- Как работать с BlackEye?

- Получаем скрипт в арсенал Кали

- А каким браузером пользуетесь вы?

- Выводы или как не попасться.

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

How to do Advance Phishing Attacks using Kali Linux

Yash9460/Phising-attack

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

How to do Advance Phishing Attacks using Kali Linux

Phishing is a type of cyber-attack in which a hacker sends a fake email with a phishing link, which led you to a phishing website and asks you to log in, and if you accepted the bait and logged in then your credentials will be sent to the attacker.

Now the question is what is phishing email? , what is phishing link?

So to answer these questions let me introduce you to a tool called Zphisher.

ZPhisher is an advanced phishing tool-kit it is an upgraded version of Shellphish. It have the main source code from Shellphish but ZPhisher have some upgrade and have removed some unnecessary codes from Shellphish. It is devloped by HTR-Tech. It is the all-in-one phishing framework in 2020.

Now we’re going to see how to do the attacks in ZPhisher.

1. First, we need to install the tool from Github. 2. For installing the tool go to the Github repository of the ZPhisher. 3. Fire up your terminal and write the following commands. 4. Then we need to go inside the zphisher directory using cd command: 5. Here we need to give executable permission to the bash script by using following command: 6. Now we are ready to run it. We can run it by using following command: - Then this bash script lead us to the main menu of the ZPhisher tool as shown in following screenshot:

7. Here everything is very clear. - Here we can choose whatever we think easy to trick our victim. For an example we choose 3 for a «Fake Security Login Page».

- Now we can choose our port forwarding option. Here we choose 2 for ngrok.io. Then we wait for some seconds untill our link generated.

In the above screenshot we can see our link created on ngrok. Now we can send this link to our victim by SMS or mail or by any other way With some catchy social engineering technique.

We got the credentials of our victim. Now it can be used to login victim's Facebook account. - You can do this attack from your smartphone too you just have to install the termux app and follow the same steps as for Linux. Just a little change for smartphone always turn on your mobile hotspot before performing this attack .

NOW COMES THE ADVANCE PART

Now day’s normal links may make the victim suspicious about the website.

So to deal with this issue we are going to learn few steps to make our link looks more trusting.

So to do this we are going to use a link shortener like bit.ly.

Just paste your link on the bit.ly link shortener and your link will look more trusting.

Now let’s assume the person you want to phish is aware of these phishing processes. Now we have to make our link look more secure. How to hide our phishing link?, Let’s see

Now we are going to mask our link with a fake link that will look legit

To do this we are going to use a tool called maskphish which is created by jaykali and is an open-source tool in Github.

1. Fire up your terminal and write the following commands. 2. Then type to get into maskphish directory. 4. This will run your tool. Now paste your link there and make your custom link with some social engineering elements and then send it to the victim. - Now that we have learned how to do phishing and how to mask links let’s see how to prevent phishing.

1. Never click any link that you don’t trust. 2. Never open any email from an untrusted source. 3. Always verify where the link is taking you if you hover your mouse over the link it will show the real link behind the mask one. 4. Be aware of these phishing techniques. 5. Always be updated on the latest phishing trend following. About

How to do Advance Phishing Attacks using Kali Linux

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Метка: фишинг

seeker

evilginx2

CATPHISH

Evilginx

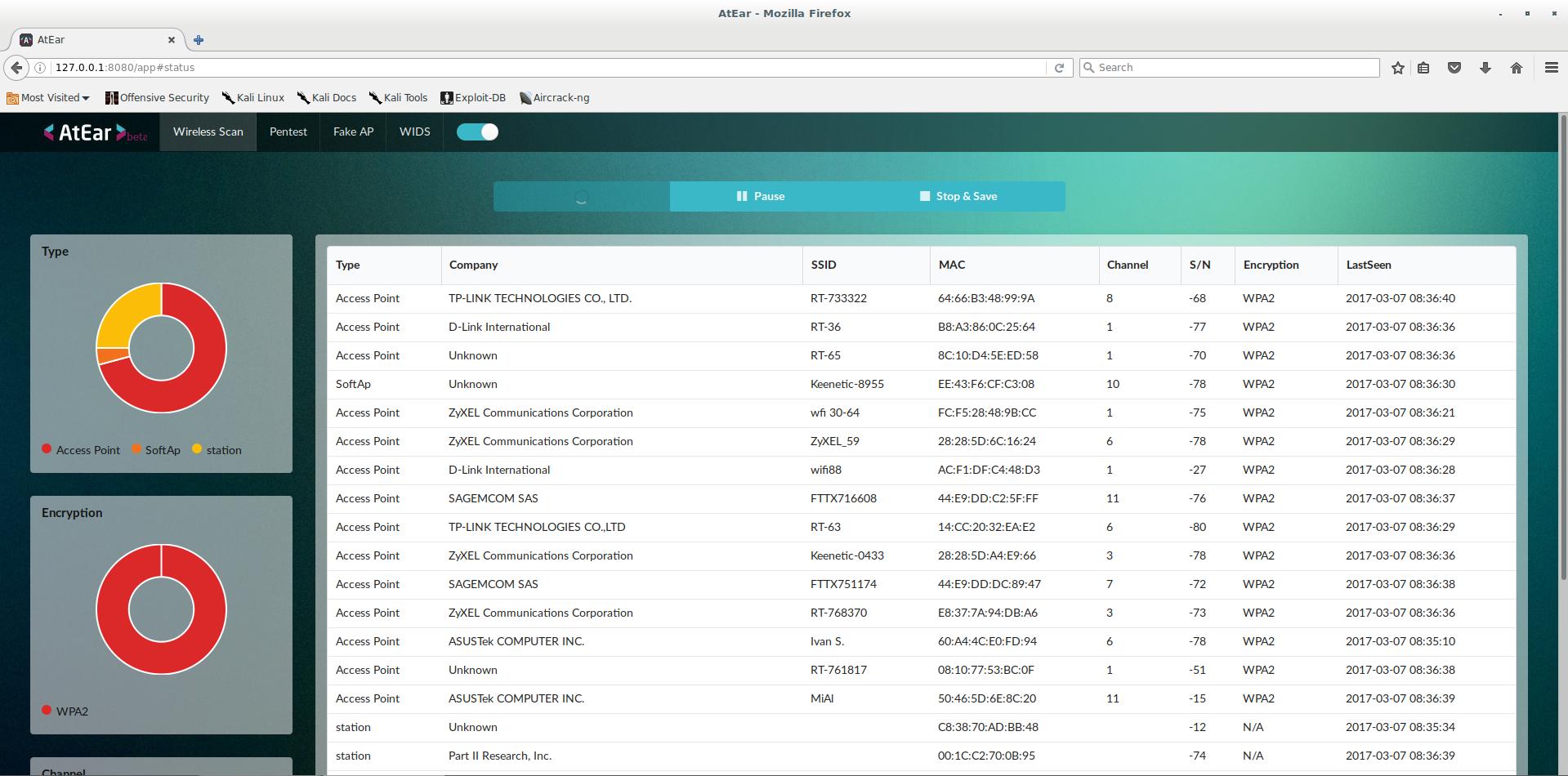

AtEar

Fluxion

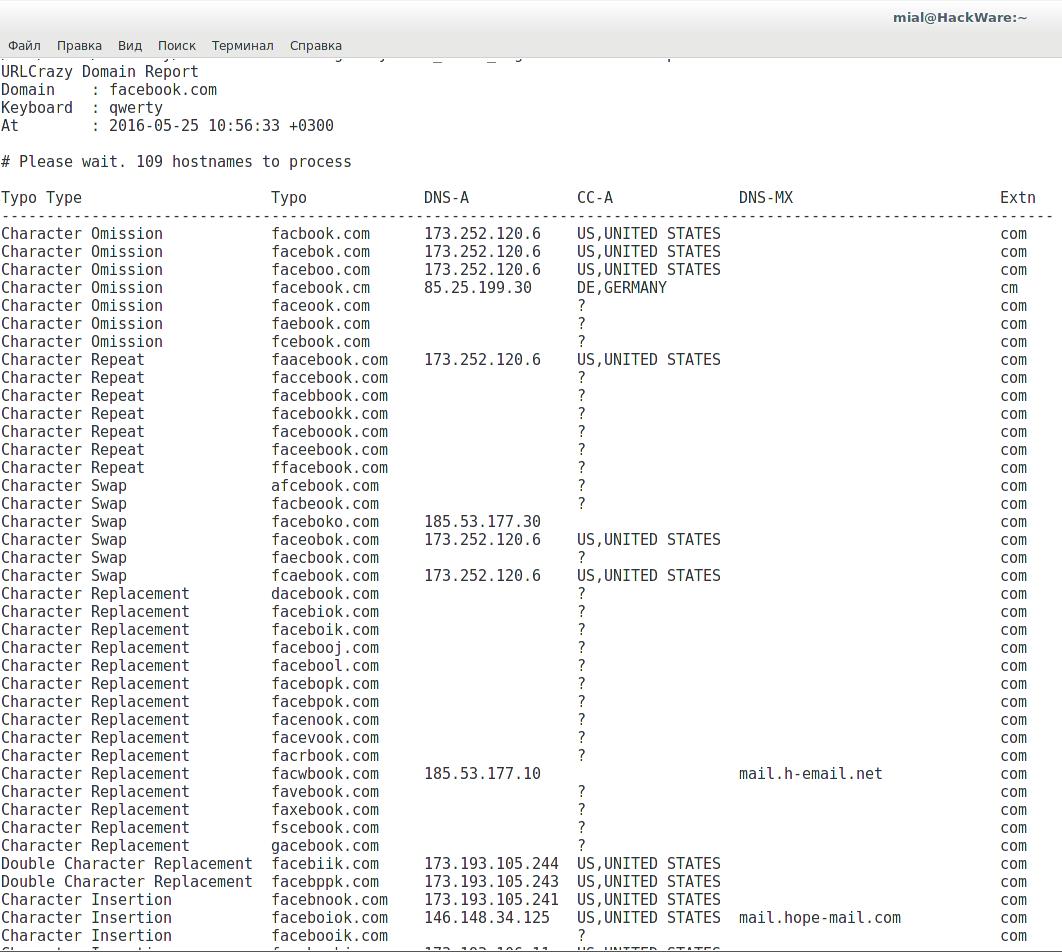

URLCrazy

linset

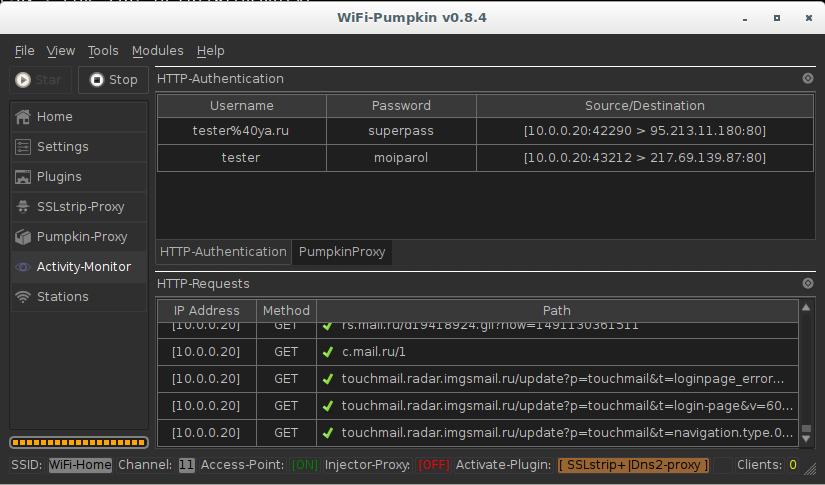

WiFi-Pumpkin (ранее 3vilTwinAttacker)

wifiphisher

Поиск

Подписаться на выход новых статей

Рекомендуется вам:

Новые поступления

Разделы

- Sniffing и Spoofing

- Анализ уязвимостей

- Анонимность

- Атаки на пароли

- Беспроводные атаки

- Веб приложения

- Инструменты по составлению отчётов

- Инструменты эксплуатации

- Криминалистические инструменты

- Обратная инженерия

- Поддержка доступа

- Сбор информации

- Стресс-тестирование

- Уязвимые среды и программы для тренировки

- Шифрование данных и антикриминалистика

Новые темы на форуме

Новые сообщения на форуме

BlackEye: фишинг паролей к социальным сетям.

Фишинг паролей к социальным сетям с помощью скрипта BlaсkEye в Кали Линукс.

Как известно, доступ к социальным аккаунтам оппонентов всегда является лакомым куском для любого хакера. Причём, используя доступ к социальным профилям с умом можно не столько навредить, сколько извлечь собственную выгоду. И не обязательно материальную. Речь не о том, а вот как проводится простейшая атака на ловлю связки «логин-пароль» к социальным сетям, вы сейчас узнаете. В статье я покажу один из вариантов утечки пароля и логина к большинству социальных сетей с другими демаскирующими вас данными. Число автоматизированных средств выуживания паролей и логинов доступа становится всё больше. А локальные сети в определённых обстоятельствах можно считать идеальным полем для кражи конфиденциальной информации. И одним из таких инструментов в арсенал Кали Линукс можно получить BlackEye (Чёрное Око, «синяк под глазом», она же БлэкАй). Некоторые «оригиналы», знакомые с наследием великой русской культуры, быстро перефразировали название скрипта в «шоколадный глаз». Коим утилита, несомненно, для жертвы и является. Смысл происходящего, к сожалению для нас всех, удручающе прост:

- подделка страницы социальной сети на выбор из списка, предлагаемого скриптом (что-то придётся доработать вручную)

- вброс генерируемой ссылки жертве (он/она должны её получить, перейти и зарегистрироваться)

- урожай — срисовываем вводимые им символы и т.д.

Как работать с BlackEye?

Процесс скачиванием, установкой и запуском скрипта не ограничивается. Шаманить злоумышленник может на всём пути следования: от запуска до ожидания результатов и сбора урожая. Начнём с того, что BlackEye изначально планировалась как средство тестирования, то есть пределы локальной сети покидать не должна была. Однако с появлением возможностей туннелирования в обход настроек роутера ситуация изменилась, и теперь с помощью скрипта можно украсть пароль и логин к странице Вконтакте, Яндекс, Instagram, Facebook, TikTok и т.д.

Получаем скрипт в арсенал Кали

По умолчанию BlackEye в дистрибутиве пока не поставляется. Так что придётся качнуть. Однако адреса наборов скриптов компилируются разными людьми, и не все они одинаково работоспособны. Регулярно обновляемые лежат на Github, и тот, с некоторых пор, требует регистрации. В любом случае наиболее работоспособный из скриптов пока лежит в предлагаемом мной хранилище. Запускаем терминал от имени root и сразу даём команду на установку:

git clone https://github.com/The-Burning/blackeye-im.git

переходим в скачанный раздел (если вы скачали по предложенному образцу):

cd blackeye-im

Внимание можно сразу уделить списку ресурсов, главные страницы которых можно подделать. Сразу проверьте наличие папки ngrok, в которой лежат скрипты для соединения локальных ресурсов компьютера с сетью. Если папки нет — придётся сменить источник, откуда BlackEye была скачана и повторять установку заново. Либо установить папку вручную, скачав её с сайта разработчика. Так как именно здесь и будет создаваться тоннель, через который на компьютер взломщика будет течь информация с вредоносной ссылки. На перечень сайтов можно взглянуть из нескольких мест. В папке sites хранятся страницы ресурсов, которые доступны для изменения хакером. Сюда мы ещё вернёмся:

Или в начале атаки непосредственно перед выбором страницы. Там есть кое-что и для российского «любителя» потерять пару паролей с логинами. Запускаем скрипт, вернувшись в родительскую папку:

cd blackeye-im

Во время запуска в папку с BlackEye подгружается файл ngrok (единственная версия, в которой это делается безошибочно самой сборкой) для реализации идеи подключиться в глобальную сеть. Можно установить, как я упоминал уже, ngrok отдельной командой в папку самостоятельно . ОДНАКО работа сервера ngrok подразумевает обязательную регистрацию в одноимённом сервисе, после чего каждому выдаются персональный «автотокен»:

Вы можете зарегистрироваться тут же или использовать готовую учётную запись Google или Github. А пока останавливаем работу (Ctrl + C) скрипта (лучше остановить, а не делать это в другом окне терминала), и в папке с установкой BlackEye и самой ngrok ввести команды регистрации токена:

./ngrok authtoken ХХХХХХХХХХХХХХХХХХ_3fhU31GuWitobU8Wh432C

и повторяем процесс командой:

Выбираем порядковый номер страницы с подделкой. Я возьму Вконтакте (25). Копирую прилагаемую ссылку в строке Send this link to the Victim: — она и есть приманка для лоха. По ней тот должен щёлкнуть. Как ему эту ссылку подсунуть — забота пентестера. И вот что происходит, когда жертва по ней переходит:

Пароль с логином водятся в обозначенные поля, жертва перенаправляется на собственную страницу, а окне терминала хакера видны вводимые символы. При этом скрипт срисовывает текущий IP жертвы, логин и вводимый пароль. А теперь представьте, что логином вы в своё время вы к какой-то странице установили номер своего телефона. В общем, вы сдадите сами себя с потрохами. Взгляните. во такое письмо однажды вы можете встретить в почтовом клиенте. Всё вроде бы честно и грамотно:

Вы ничего не заметите. Но злоумышленник увидит всё:

Неудобным моментом является английский интерфейс всех подсовываемых жертве страниц. Что, впрочем, иногда сглаживается услужливыми настройками браузера перевести страницу на русский. Что характерно: BlackEye настроен таким образом, что жертва аккуратно перенаправляется на тот сайт, что и хотела посетить. Всё чин чинарём. Но теперь как минимум одна страница социальной сети вам уже не принадлежит.

А каким браузером пользуетесь вы?

Не все браузеры «одинаково полезны». Только Chrome от Google постоянно бил тревогу при открытии зловредной ссылки, а вот Mozilla, Microsoft Edge и Opera меня, как жертву, ни разу не предупредили о том, что я собираюсь перейти по вредоносной ссылке. Благодаря чему все вводимые мною же символы благополучно мне же на Кали Линукс и «слились». Так что не удивительно если в подобном письме, как показано выше, вас «убедительно попросят» воспользоваться, скажем, браузером Microsoft Edge. Ввиду того, что «некоторые символы в браузере Google Chrome» отображаются некорректно или соединения через этот веб-клиент «нестабильны»:

Выводы или как не попасться.

- Контролируйте действия, связанные с переходам по ссылкам, полученным от кого-либо. Даже типа «знакомых», «коллег», «администраторов с работы», «знакомой продавщицы» из интернет-магазина и т.п. Особенно это касается мобильных устройств;

- Всегда смотрите на составляющие символы в ссылке и адресной строке браузера. Почти всегда это доступно при обычном наведении мыши на ссылку: видимая часть ссылки может быть одной, но содержимое совсем другим;

- Таким способом можно подделывать абсолютно любую страницу . В том числе и те, что содержат кошельки, корзины и вообще имеют хоть какое-то отношение к денежкам.