- Saved searches

- Use saved searches to filter your results more quickly

- Yash9460/Phising-attack

- Name already in use

- Sign In Required

- Launching GitHub Desktop

- Launching GitHub Desktop

- Launching Xcode

- Launching Visual Studio Code

- Latest commit

- Git stats

- Files

- README.md

- About

- Создание фишингового сайта на Kali Linux с помощью SET

- Создание фишингового сайта на Kali Linux

- Статья SocialFish фишинговая атака с помощью Ngrok

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

How to do Advance Phishing Attacks using Kali Linux

Yash9460/Phising-attack

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

How to do Advance Phishing Attacks using Kali Linux

Phishing is a type of cyber-attack in which a hacker sends a fake email with a phishing link, which led you to a phishing website and asks you to log in, and if you accepted the bait and logged in then your credentials will be sent to the attacker.

Now the question is what is phishing email? , what is phishing link?

So to answer these questions let me introduce you to a tool called Zphisher.

ZPhisher is an advanced phishing tool-kit it is an upgraded version of Shellphish. It have the main source code from Shellphish but ZPhisher have some upgrade and have removed some unnecessary codes from Shellphish. It is devloped by HTR-Tech. It is the all-in-one phishing framework in 2020.

Now we’re going to see how to do the attacks in ZPhisher.

1. First, we need to install the tool from Github. 2. For installing the tool go to the Github repository of the ZPhisher. 3. Fire up your terminal and write the following commands. 4. Then we need to go inside the zphisher directory using cd command: 5. Here we need to give executable permission to the bash script by using following command: 6. Now we are ready to run it. We can run it by using following command: - Then this bash script lead us to the main menu of the ZPhisher tool as shown in following screenshot:

7. Here everything is very clear. - Here we can choose whatever we think easy to trick our victim. For an example we choose 3 for a «Fake Security Login Page».

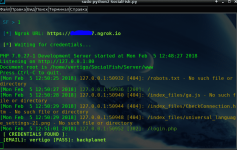

- Now we can choose our port forwarding option. Here we choose 2 for ngrok.io. Then we wait for some seconds untill our link generated.

In the above screenshot we can see our link created on ngrok. Now we can send this link to our victim by SMS or mail or by any other way With some catchy social engineering technique.

We got the credentials of our victim. Now it can be used to login victim's Facebook account. - You can do this attack from your smartphone too you just have to install the termux app and follow the same steps as for Linux. Just a little change for smartphone always turn on your mobile hotspot before performing this attack .

NOW COMES THE ADVANCE PART

Now day’s normal links may make the victim suspicious about the website.

So to deal with this issue we are going to learn few steps to make our link looks more trusting.

So to do this we are going to use a link shortener like bit.ly.

Just paste your link on the bit.ly link shortener and your link will look more trusting.

Now let’s assume the person you want to phish is aware of these phishing processes. Now we have to make our link look more secure. How to hide our phishing link?, Let’s see

Now we are going to mask our link with a fake link that will look legit

To do this we are going to use a tool called maskphish which is created by jaykali and is an open-source tool in Github.

1. Fire up your terminal and write the following commands. 2. Then type to get into maskphish directory. 4. This will run your tool. Now paste your link there and make your custom link with some social engineering elements and then send it to the victim. - Now that we have learned how to do phishing and how to mask links let’s see how to prevent phishing.

1. Never click any link that you don’t trust. 2. Never open any email from an untrusted source. 3. Always verify where the link is taking you if you hover your mouse over the link it will show the real link behind the mask one. 4. Be aware of these phishing techniques. 5. Always be updated on the latest phishing trend following. About

How to do Advance Phishing Attacks using Kali Linux

Создание фишингового сайта на Kali Linux с помощью SET

Мы уже рассказывали, про сокрытие троянов с помощью Social Engineering Toolkit. Сегодня продолжим изучать Social Engineering Toolkit (SET) и рассмотрим процесс создания фишингового сайта на Kali Linux, который будет имитировать интерфейс настоящего сайта, для получения учетных данных целевого пользователя.

Создание фишингового сайта на Kali Linux

Запустите Kali Linux и убедитесь, что система подключена к Интернету.

Откройте терминал Kali и запустите SET:

При первом запуске SET, нужно будет принять условия использования.

В главном меню выберите вариант Social-Engineering Attacks.

Выберите Website Attacks Vectors.

Выберите Harvester Attack Method.

Чтобы создать клон сайта, выберите Site Cloner.

В интерактивном меню Site Cloner установите IP-адрес вашей системы Kali Linux. Если система Kali Linux размещена в облаке, это будет общедоступный IP-адрес.

Введите URL-адрес для клонирования. Для примера я буду использовать страницу авторизации Facebook

Когда жертва попадет на фишинговый сайт появится страница авторизации Facebook.

При вводе пользователем логина и пароля, данные отобразятся в окне терминала.

После чего целевой пользователь будет автоматически перенаправлен на настоящий сайт.

Как видите, создать фишинговый сайт довольно просто. Хитрость заключается в изучении жертвы, настройке таргетинга, определения часто посещаемых сайтов и размещении фейковой страницы сайта в Интернете. Для лучшего результата, рекомендую использовать социальную инженерию.

Для маскировки IP-адреса или домена фишингового сайта, используйте обфускацию. Можно также использовать SET для создания фишингового электронного письма с ссылкой на фишинговый сайт.

На этом все. Теперь вы знаете, как создать фишинговую страницу с помощью SET на Kali Linux. В следующей статье я покажу, как создать полезную нагрузку для тихого выполнения с USB-устройств.

РЕКОМЕНДУЕМ:

Статья SocialFish фишинговая атака с помощью Ngrok

Приветствую Друзей,Уважаемых Форумчан и Гоcтей форума.

Сегодня мы рассмотрим и поговорим о ещё одном способе метода фишинговой атаки.

Основана она на злоупотреблении сервисом Ngrok.

Как известно,сервис позволяет осуществить проброс локального вашего веб-сервиса.

Задуман он для того,чтобы разработчики смогли поделиться между собой

какими-то работами,посмотреть их,продемонстрировать c любой точки планеты.

А мы,в свою очередь,будем говорить о том ,как можно атаковать,используя

ту лёгкость ,с которой позволяет Ngrok в глобальной сети увидеть вашу фишинговую страницу.

SocialFish — тот инструмент,который входит в число недавних новинок.

Он-то и поможет нам разработать атаку.

Автор обзора и Администрация ресурса предупреждают о запрете использования SocialFish.

Все материалы приведены исключительно для ознакомления и изучения проблем безопасности.

Работает этот инструмент только с LInux

Испытания были успешно проведены на следующих дистрибутивах:

Kali Linux — Rolling Edition

Linux Mint — 18.3 Sylvia

Ubuntu — 16.04.3 LTS

В пакеты с зависимостями входит:

Python 2.7

Wget from Python

PHP

sudo

У меня он ,к слову,запускался и через python,и через python2

Для начала установим инструмент:

$ sudo git clone https://github.com/UndeadSec/SocialFish.git $ cd SocialFish/ $ sudo pip install -r requirements.txt $ sudo chmod +x SocialFish.py $ python SocialFish.pyПри первом запуске докачивается сам Ngrok,создаются директории Server И www.

Возможно ,некоторым из вас придётся после зайти в директорию Server

для того,чтобы сделать ngrok исполняемым (sudo chmod +x ngrok).

В директории www будут лежать заготовки страниц html,php.

Всё это добро находится в родительской директории SocialFish.

Я не стал изворачиваться,пытаться видоизменить ссылку,разыгрывать сложные комбинации с редиректами.

Запустил атаку с атакующей машины Kali Linux,с проброшенными туннелями tor и находящейся за NAT.

По ссылке я перешёл с машины жертвы Windows.

Конечно здесь ,речи о срабатывании антивирусов маловероятно.

Да,это всё заслуга Ngrok,и обход защитных систем в данном случае основан на выполнении удалённой атаки,

с привлечением стороны доверенного хостинга.

Проверка ссылки даёт вполне вменяемые результаты:

И если вы обратите внимание на фишинговую страницу,то увидите,что соединение по https протоколу.

Всё безопасно,всё здорово,причём обращение идёт по вашей ссылке на вашу фишинговую страницу авторизации.

У меня Firefox с использованием тонких настроек,поэтому вы видите,что он единственный,кто подаёт такой тревожный звоночек:

значком показано,что соединение небезопасно или слабое (зелёный цвет отсутствует).

У многих и в этом месте будет так , будто всё отлично,особенно у тех,кто не читает codeby)).

При попытке жертвы что-то ввести в окна авторизации,нам мгновенно прилетают данные

Инструмент,как я понял,ещё будет дорабатываться.

Не знаю,но почему-то сгенерировать ссылки кроме google и github,не получилось.

С первого раза ,возможно, также не выйдет задуманное.

Может это связано с тем,что на Ngrok некоторые сервисы платные,а доступные имеют ограничения.

Как можем,убедиться,такой способ из метода фишинга работает,у меня на этом всё,будьте пожалуйста внимательными.

Будьте этичными,осторожными,спасибо что вы с нами.Всего вам доброго,до новых встреч и благодарю за просмотр.