24.2. Подуровень mac стандартов сетей Wi-Fi

Протокол подуровня управления доступом к среде (MAC) в стандарте 802.11 отличается от аналогичного протокола в проводной сети Ethernet. В Ethernet используется механизм множественного доступа к общему каналу связи с контролем несущей и обнаружением конфликтов CSMA/CD (Carrier Sense Multiple Access with Collision Detection). Станция может начать передачу, если канал свободен. Если шумовой всплеск не приходит обратно в течение определённого времени, то кадр доставлен корректно. Таким образом, даже при передаче устройство должно контролировать канал, т.е. работать на приём. В беспроводных сетях такой способ не годится. Существуют в беспроводной сети проблемы скрытой и засвеченной станции. В результате не получается прослушать эфир и осуществить передачу только тогда, когда он никем не занят. Эти проблемы рассмотрим на участках сети, приведенных на рис. 24.3 и 24.4. Мощность передатчиков такова, что радиус действия ограничен только соседними станциями, т.е. A и B, C и B, C и D.

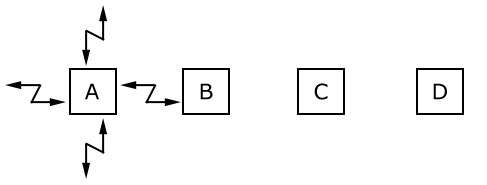

Рассмотрим проблему скрытой станции (рис. 24.3). Станция А передает сообщение станции В. Станция C передаёт сообщение станции B. Если станция С опрашивает канал, то она не будет слышать станцию А, находящуюся вне ее зоны действия. В результате станция С не слышит, что станция В уже занята и начнет передавать сообщение ей. В результате это сообщение исказит сообщение, принимаемое В от А.

Рис. 24.3. Проблема скрытой станции

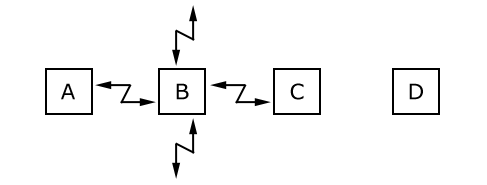

Рассмотрим проблему засвеченной станции (рис. 24.4). Станция В передает станции А сообщение. Станция С при опросе канала слышит выполняемую передачу и может ошибочно предположить, что она не в состоянии передавать данные станции D. В действительности такая передача создала бы только помехи в зоне от станции В до станции С, где в данный момент не ведется прием.

Рис. 24.4. Проблема засвеченной станции

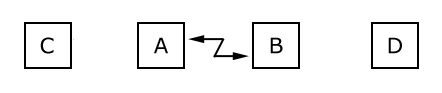

Для устранения этих проблем в стандарте 802.11 для режима Ad Hoc без точки доступа принят режим CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance) — множественный доступ с контролем несущей и предотвращением коллизий. Сети Ad Hoc должны поддерживать этот протокол. На рис. 24.5 и 24.6 показан пример использования режима CSMA/CA, основанного на протоколе MACAW. Станция D входит в зону действия B, но не входит в зону действия А. Станция С находится в зоне действия А, а также возможно в зоне действия В.

Рис. 24.5. Расположение станций примера использования протокола MACAW

На рис. 24.6. показан принцип работы протокола MACAW для предотвращения коллизий. Станция А посылает станции В кадр RTS запроса разрешения на передачу. Рассмотрим процесс с точки зрения станции А. Если В может принять данные, она отправляет в А подтверждение готовности приема – кадр CTS. После приема CTS станция А запускает таймер АСК и начинает передачу данных. В случае приема неискаженного сообщения станция В передает в А кадр о конце передачи данных АСК.

Рис. 24.6. Принцип работы протокола MACAW для предотвращения коллизий

Рассмотрим процесс с точки зрения станций C и D. Станция С находится в зоне действия А, поэтому она также принимает кадр RTS, в котором указано, сколько времени займет передача данных из А в В. В течение этого времени С считает, что канал занят, и она не должна передавать данные. Индикацией такого состояния является состояние NAV. Станция D не охвачена зоной действия А, а поэтому кадр RTS не поступает к ней. Зато кадр CTS, посланный станцией В поступает в D, которая также выставляет состояние NAV. В результате D считает канал занятым и не передает в течение определенного времени данные в адрес станции В.

Приведем основные поля кадра 802.11:

- поле управления кадром. Указывает тип кадра (информационный, контрольный, управления). Примером информационного кадра являются данные или сообщение о переходе станции в режим работы с пониженным энергопотреблением. Примером контрольного кадра являются приведенные выше кадры RTS, CTS, ACK. Кадры управления используются для управления связью станций и точек доступа (например, кадры аутентификации пользователя или отмены аутентификации);

- поле идентификатор длительности. (например, приведенное выше поле NAV);

- поле адресов. Возможны следующие типы адресов: отправителя, получателя, исходящей ячейки точки доступа, входящей ячейки точки доступа;

- поле данные. Длина данных кадра может достигать 2312 байт. Коэффициент ошибок в канале беспроводных локальных вычислительных сетях БЛВС значительно хуже, чем в проводных ЛВС. Для повышения производительности БЛВС применяется разбиение кадров на фрагменты, которые содержат собственную контрольно-проверочную сумму. Фрагментация повышает производительность путем принудительной повторной пересылки коротких фрагментов, в которых произошла ошибка, а не кадров целиком;

- поле номер позволяет нумеровать фрагменты. Из 16 бит поля 12 идентифицируют кадр, а 4 – фрагмент;

- поле контрольно проверочная комбинация циклического кода.

20. Особенности подуровня mac локальных беспроводных сетей семейства ieee 802.11. Основные типы архитектуры (Ad Hoc и Infrastructure Mode). Способы взаимодействия узлов в сетях 802.11.

Стандартом 802.11 определен единственный подуровень MAC, взаимодействующий с тремя типами протоколов физического уровня для разных технологий передачи сигналов: по радиоканалам (в диапазоне 2,4 ГГц с широкополосной модуляцией с прямым расширением спектра DSSS или скачкообразной перестройкой частоты FHSS) и по каналам ИК-излучения. Спецификациями стандарта предусмотрены два значения скорости передачи данных — 1 и 2 Мбит/с.

На MAC-уровне (или подуровне MAC канального уровня модели OSI) устанавливаются правила совместного использования разделяемой среды передачи данных несколькими узлами беспроводной сети. На MAC-уровне протокола 802.11определяются две модели коллективного доступа к среде: функция распределенной координации (Distributed Coordination Function, DCF); функция централизованной координации (Point Coordination Func-tion, PCF). Передача данных с использованием функции распределенной координации (DCF) основана на методе CSMA/CA. При такой организации каждый узел, прежде чем начать передачу, должен прослушать среду, пытаясь обнаружить несущий сигнал. Механизм PCF является опциональным и применяется только в сетях с точкой доступа.

Возможности подуровня MAC расширены благодаря функциям, обычно выполняемым на более высоком уровне, в частности процедурам фрагментации и ретрансляции пакетов. Это вызвано необходимостью повысить эффективную пропускную способность системы, снизив накладные расходы на повторную передачу пакетов. Использование разделяемой между пользователями среды улучшает загрузку канала связи, удешевляет сеть, но ограничивает скорость передачи данных между двумя узлами.

В режиме Ad Hoc, который называют также IBSS (Independ-ent Basic Service Set) или Peer to Peer (точка-точка), станции непосредственно взаимодействуют друг с другом. Для этого режима требуется минимум оборудования – каждая станция должна быть оснащена беспроводным адаптером. При такой конфигурации не требуется создания какой-либо сетевой инфраструктуры.

Основными недостатками режима Ad Hoc являются: ограниченный радиус действия; невозможность использования WPA/WPA2 шифрования (только WEP); невозможность подключения к внешней сети, например, к Интернету (без дополнительных аппаратных и/или программных средств); ограничение допустимого количества узлов сети – не более 256. Ad Hoc обычно используется для создания временных сетей.

В режиме Infrastructure Mode станции взаимодействуют друг с другом не напрямую, а через точку доступа (Access Point, AP), которая выполняет в беспроводной сети роль концентратора. Рассматривают два режима взаимодействия с точками доступа: BSS (Basic Service Set); ESS (Extended Service Set).

В режиме BSS все станции связываются между собой только через точку доступа, которая может выполнять также функцию моста с внешней сетью. В расширенном режиме (ESS) существует инфраструктура нескольких сетей BSS, причем сами точки доступа взаимодействуют друг с другом, что позволяет передавать трафик от одной BSS к другой. Точки доступа могут соединяться между собой с помощью: сегментов кабельной сети; радиомостов.