- Saved searches

- Use saved searches to filter your results more quickly

- License

- bhikandeshmukh/Wi-Fi-Jammer

- Name already in use

- Sign In Required

- Launching GitHub Desktop

- Launching GitHub Desktop

- Launching Xcode

- Launching Visual Studio Code

- Latest commit

- Git stats

- Files

- README.md

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- wifijammer

- Описание wifijammer

- Справка по wifijammer

- Руководство по wifijammer

- Примеры запуска wifijammer

- Установка wifijammer

- Скриншоты wifijammer

- Инструкции по wifijammer

- DoS атака на Wi-Fi c Kali Linux. Websploit (Wi-Fi Jammer)

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

Wi-Fi-Jammer Using Python Script As BlackHat

License

bhikandeshmukh/Wi-Fi-Jammer

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

Continuously jam all wifi clients and access points within range. The effectiveness of this script is constrained by your wireless card. Alfa cards seem to effectively jam within about a block radius with heavy access point saturation. Granularity is given in the options for more effective targeting.

python 2.7, python-scapy, a wireless card capable of injection

$ git clone https://github.com/bhikandeshmukh/Wi-Fi-Jammer.git $ cd Wi-Fi-Jammer $ python wifijammer.py This will find the most powerful wireless interface and turn on monitor mode. If a monitor mode interface is already up it will use the first one it finds instead. It will then start sequentially hopping channels 1 per second from channel 1 to 11 identifying all access points and clients connected to those access points. On the first pass through all the wireless channels it is only identifying targets. After that the 1sec per channel time limit is eliminated and channels are hopped as soon as the deauth packets finish sending. Note that it will still add clients and APs as it finds them after the first pass through.

Upon hopping to a new channel it will identify targets that are on that channel and send 1 deauth packet to the client from the AP, 1 deauth to the AP from the client, and 1 deauth to the AP destined for the broadcast address to deauth all clients connected to the AP. Many APs ignore deauths to broadcast addresses.

python wifijammer.py -a 00:0E:DA:DE:24:8E -c 2

Deauthenticate all devices with which 00:0E:DA:DE:24:8E communicates and skips channel hopping by setting the channel to the target AP’s channel (2 in this case). This would mainly be an access point’s MAC so all clients associated with that AP would be deauthenticated, but you can also put a client MAC here to target that one client and any other devices that communicate with it.

python wifijammer.py -c 1 -p 5 -t .00001 -s DL:3D:8D:JJ:39:52 -d --world

- -c , Set the monitor mode interface to only listen and deauth clients or APs on channel 1

- -p , Send 5 packets to the client from the AP and 5 packets to the AP from the client along with 5 packets to the broadcast address of the AP

- -t , Set a time interval of .00001 seconds between sending each deauth (try this if you get a scapy error like ‘no buffer space’)

- -s , Do not deauth the MAC DL:3D:8D:JJ:39:52. Ignoring a certain MAC address is handy in case you want to tempt people to join your access point in cases of wanting to use LANs.py or a Pineapple on them.

- -d , Do not send deauths to access points’ broadcast address; this will speed up the deauths to the clients that are found

- —world , Set the max channel to 13. In N. America the max channel standard is 11, but the rest of the world uses 13 channels so use this option if you’re not in N. America

The -m option sets a max number of client/AP combos that the script will attempt to deauth. When the max number is reached, it clears and repopulates its list based on what traffic it sniffs in the area. This allows you to constantly update the deauth list with client/AP combos who have the strongest signal in case you were not stationary. If you want to set a max and not have the deauth list clear itself when the max is hit, just add the -n option like: -m 10 -n

python wifijammer.py [-a AP MAC] [-c CHANNEL] [-d] [-i INTERFACE] [-m MAXIMUM] [-n] [-p PACKETS] [-s SKIP] [-t TIME INTERVAL]

Usage of Wi-Fi jammer for attacking targets without prior mutual consent is illegal. It’s the end user’s responsibility to obey all applicable local, state and federal laws. Developers assume no liability and are not responsible for any misuse or damage caused by this program

I’m no longer maintaining this project.

Installing (Tested on Kali Linux, Ubuntu)

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

wifijammer

Описание wifijammer

Непрерывно глушит всех wifi клиентов и точки доступа в пределах досягаемости. Эффективность данного скрипта зависит от вашей беспроводной карты. Alfa карты, кажется, эффективно глушат в пределах радиуса квартала высоко насыщенного точками доступа. Программа имеет опции для целевого глушения отдельных каналов, точек доступа или клиентов.

Требования: python 2.7, python-scapy, беспроводная карта, способная к инъекциям.

Справка по wifijammer

wifijammer [-h] [-s ПРОПУСТИТЬ] [-i ИНТЕРФЕЙС] [-c КАНАЛ] [-m МАКСИМУМ] [-n] [-t ВРЕМЕННОЙ ИНТЕРВАЛ] [-p ПАКЕТЫ] [-d] [-a ТОЧКА ДОСТУПА] [--world]

опциональные аргументы: -h, --help показать справку и выйти -s ПРОПУСТИТЬ, --skip ПРОПУСТИТЬ Пропустить деаутентификацию этого MAC адреса. Пример: -s 00:11:BB:33:44:AA -i ИНТЕРФЕЙС, --interface ИНТЕРФЕЙС Выбрыть интерфейс в режиме монитора. По умолчанию, скрипт найдёт самый мощный интерфейс и на нём запустит режим монитора. Пример: -i mon5 -c КАНАЛ, --channel КАНАЛ Прослушивать и деаутентифицировать клиентов на указанном канале. Пример: -c 6 -m МАКСИМУМ, --maximum МАКСИМУМ Выбрать максимальное число клиентов для деаутентификации. Список клиентов будет очищен и заполнен заново после достижения предела. Пример: -m 5 -n, --noupdate Не очищать список деаутентификации при достижении комбинации максимального числа клиентов/ТД (-m). Должна использоваться в паре с -m. Пример: -m 10 -n -t ВРЕМЕННОЙ ИНТЕРВАЛ, --timeinterval ВРЕМЕННОЙ ИНТЕРВАЛ Выбор временного интервала между отправкой пакетов. По умолчанию — так быстро, как это возможно. Если вы видите ошибки scapy, вроде 'no buffer space', то попробуйте: -t .00001 -p ПАКЕТЫ, --packets ПАКЕТЫ Выбор числа пакетов для отправки при каждой вспышке деаутентификации. По умолчанию значение равно 1; 1 пакет для клиента и 1 пакет для ТД. Для отправки 2 пакетов деаутентификации для клиента и 2 пакета деаутентификации ТД: -p 2 -d, --directedonly Пропускать пакеты деатуентификации на широковещательный адрес точек доступа и отправлять их только парам клиенты/ТД -a ТОЧКА ДОСТУПА, --accesspoint ТОЧКА ДОСТУПА Ввести MAC адрес определённой точки доступа в качестве цели --world Северо Американский стандарт — это 11 каналов, но в остальном мире это 13, следовательно, это включает 13 каналов

Руководство по wifijammer

Примеры запуска wifijammer

Простое использование wifijammer

Это приведёт к поиску самого мощного беспроводного интерфейса и перевод его в режим монитора. Если режим монитора у интерфейса уже поднят, скрипт вместо поиска будет использовать первый в интерфейс в этом режиме. Затем он запустит последовательное переключение каналов с частотой 1 секунда на 1 канал, с 1 до 11 канала, выявляя все точки доступа и подключенных к ним клиентов. При первом проходе через все беспроводные команды скрипт только идентифицирует цели. После этого ограничение на 1 секунду на канал снимается, и скрипт будет перепрыгивать сразу после завершения отправки пакетов деаутентификации. Обратите внимание, он всё равно будет добавлять клиентов и ТД по мере их нахождения даже после первого прохода.

При переходе на новый канал, скрипт будет находить цели, которые имеются на этом канале, и отправлять им 1 пакет деаутентификации для клиента от ТД, 1 пакет деаутентификации от клиента для ТД и 1 пакет деаутентификации для ТД, предназначенный для широковещательного адреса для деаутентификации всех клиентов, подключённых к ТД. Многие ТД игнорируют деаутентификацию на широковещательные адреса.

sudo python wifijammer.py -a 00:0E:DA:DE:24:8E -c 2

Деаутентификация все устройств, которые обмениваются данными с 00:0E:DA:DE:24:8E и пропуск перехода по каналам, поскольку устанавливается канал целевой ТД (в данном случае второй). Здесь обычно указывается MAC точки доступа, поэтому все соединённые с ней клиенты будут деаутентифицированы, но вы также можете указать здесь MAC клиента, для выбора в качестве цели только этого клиента и любые устройства, которые обмениваются с ним данными.

Продвинутое использование wifijammer

python wifijammer.py -c 1 -p 5 -t .00001 -s DL:3D:8D:JJ:39:52 -d --world

- -c, Установить режим монитора интерфейса только для прослушивания и деаутентификации клиентов или ТД на канале 1

- -p, Отправлять 5 пакетов клиентам от ТД и 5 пакетов к ТД от клиентов, а также 5 пакетов на широковещательный адрес ТД

- -t, Установить временной интервал на .00001секунд между отправкой каждой деаутентификации (попробуйте это, если вы получаете ошибки scapy вроде ‘no buffer space’)

- -s, Не деаутентифицировать MAC DL:3D:8D:JJ:39:52. Игнорировать конкретный MAC удобно в случае, если вы хотите соблазнить людей на присоединение к вашей точки доступа, в случаях если вы хотите использовать на них LANs.py или Pineapple.

- -d, Не отправлять деаутентификации на широковещательный адрес ТД; это ускорит деаутентификацию найденных клиентов

- —world, Установить каналы на максимум, на 13. В С. Америке по стандарту максимальным количеством каналов является 11, а в остальной мир использует 13 каналов, поэтому используйте эту опцию, если вы не в С. Америке.

Движение по местности

sudo python wifijammer.py -m 10

Опция -m устанавливает максимальное число комбинаций клиентов/ТД, которые скрипт будет пытаться деаутентифицировать. Когда достигается максимальное число клиентов, он очищает и заново заполняет список, основываясь на прослушанном трафике на данной территории. Это позволяет вам постоянно обновлять список деаутентификации комбинациями клиент/ТД теми, кто имеет самый сильный сигнал, если вы находитесь не стационарно. Если вы хотите установить максимум, и не очищать список деаутентификации при достижении максимального числа, просто добавьте опцию -n, примерно так: -m 10 -n

Установка wifijammer

Установка в Kali Linux

git clone https://github.com/DanMcInerney/wifijammer.git cd wifijammer/ sudo python2 wifijammer.py --help

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

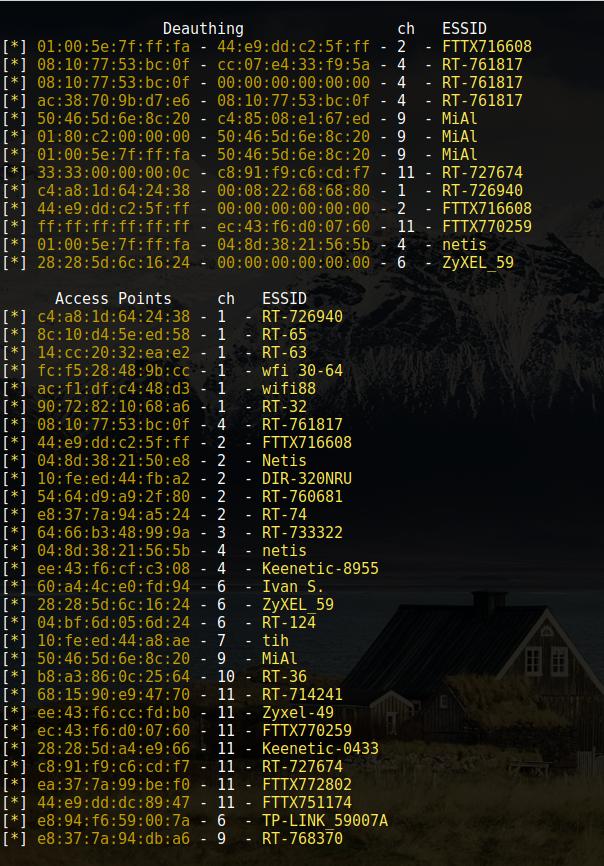

Скриншоты wifijammer

Инструкции по wifijammer

DoS атака на Wi-Fi c Kali Linux. Websploit (Wi-Fi Jammer)

При помощи Kali Linux проще простого реализовать DoS-атаку на закрытую Wi-Fi точку. Есть множество утилит для этого. В нашем случае мы будем использовать утилиту Websploit.

В первую очередь необходимо убедиться, что наш Wi-Fi адаптер распознает система. Для этого введем команду iwconfig . В моём случае адаптер называется wlan0.

Переведем интерфейс в режим монитора для дальнейшей работы с ним — airmon-ng start wlan0 . После, выберем жертву — посмотрим какие точки доступа есть поблизости ( airodum-ng wlan0mon )

В качестве жертвы возьмем ТД «Backdoor». Оставьте окно терминала отрытым или сделайте скриншот — в дальнейшем нам понадобятся данные bssid, essid и channel.

Установим утилиту для взлома — apt-get install websploit . Запустим программу командой websploit.

У данной утилиты множество модулей. Для того, чтобы посмотреть перечень модулей введите show modules . Нас интересует раздел «Wireless / Bluetooth Modules» с модулем wifi_jammer.

Запустим этот модуль командой use wifi/wifi_jammer .

Для реализации DoS-атаки нам понадобятся такие данные о WiFi-точке как: essid(название ТД), bssid (MAC-адрес ТД), channel (канал). Всё это мы уже узнали в самом начале статьи при помощи airodump-ng. Осталось только ввести эти данные.

После команды run началась Dos-атака. Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Для того, чтобы 100%-но убедиться, что DoS-атака работает введите команду a irodump-ng wlan0mon .

Нас интересует значение PWR, которое равно нулю. Это значит, что DoS-атака работает и клиенты, которые используют заддосенную WiFi-точку никак не смогут подключиться к ней. Для остановки атаки введите stop .