- Запуск сценариев и исполняемых файлов из файловых систем, смонтированных через FUSE

- Настройки usb устройств

- DVI

- Станислав

- Fd1501h

- Станислав

- ulv

- Astra Linux Special Edition 1.5 ⬝ Настройка Samba ресурсов

- Настройка Samba

- Подключение ресурса в сессии не отличной от нуля

- Монтирование разделяемых файловых ресурсов

- Автоматическое монтирование ресурсов при входе пользователя с помощью pam_mount

- Ограничение доступа к устройствам Bluetooth

- Ограничение доступа к устройствам Wi-Fi

- Ограничение доступа к аудио устройствам

- Блокировка устройств на шинах, отличных от USB

Запуск сценариев и исполняемых файлов из файловых систем, смонтированных через FUSE

В целях повышения защищенности системы запуск сценариев и исполняемых файлов с носителей, монтируемых с помощью FUSE, в ОС Astra Linux по умолчанию ЗАПРЕЩЕН. Разрешение запуска таких файлов небезопасно и может привести к компрометации системы.

Данная статья применима к:

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.7)

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6)

с установленным обновлением БЮЛЛЕТЕНЬ № 20190222SE16 (оперативное обновление 2) - Astra Linux Special Edition РУСБ.10015-16 исп. 1

с установленным обновлением Бюллетень № 20201007SE16 - Astra Linux Common Edition 2.12

В пакет linux-astra-modules начиная с версии 4.15.3-1.astra25 добавлен параметр ядра parsec.enable_exec_on_fuse, разрешающий запуск сценариев и исполняемых файлов с файловых систем, смонтированных с помощью FUSE.

Значение параметра по умолчанию равно нулю (запуск сценариев и исполняемых файлов с файловых систем, смонтированных с помощью FUSE по умолчанию ЗАПРЕЩЕН).

Для изменения значения параметра следует в файле /etc/dafault/grub изменить строку параметров ядра, задаваемых по умолчанию, указав в ней нужное значение, например:

GRUB_CMDLINE_LINUX_DEFAULT="parsec.max_ilev=63 parsec.enable_exec_on_fuse=1 quiet net.ifnames=0"

После внесения изменений обновить параметры загрузчика и перезагрузить систему:

Настройки usb устройств

Как запретить все usb устройства (сьемные диски, мышь, клавиатура, принтера, устройства чтения смарт-карт, модемы, Wi-Fi, камеры, bluetooth. ) и прописать только нужные (которые будут работать на этом компьютере)?

Должно получиться по типу все запрещено кроме того что разрешено.

И как эту созданную политику можно будет распространять другим компьютерам, только потом прописывая нужные, подключаемые к ним устройства?

DVI

New member

На SE посмотрите в оснастке «Управление политикой безопасности» там есть пункт «Доступ к устройствам», а так по хорошему покрутите службу Astra Linux Directory.

Станислав

New member

На SE посмотрите в оснастке «Управление политикой безопасности» там есть пункт «Доступ к устройствам», а так по хорошему покрутите службу Astra Linux Directory.

Я там лазил, можно только запретить устройство. А мне нужно по системе запрещено все кроме того что разрешено.

Fd1501h

Moderator

Я там лазил, можно только запретить устройство. А мне нужно по системе запрещено все кроме того что разрешено.

Станислав

New member

И там лазил, вывел из группы floppy а вот fuse такого не нашел, все равно все подключается и работает. Может конечно из за fuse, но я её там не увидел в группах, нету её. Так что нужна какая та более подробная инструкция.

ulv

Moderator

В ОС СН входит средство по разграничению доступа к устройствам.

Оно в совей работе использует права на символьные и блочные устройства, создаваемые через систему udev.

Средство разрабатывалось для контроля за отчуждаемыми носителями.

Фактически, если выкинуть пользователя из группы floopy, то он не сможет смонтировать флешку (из cdrom — cd-disk).

Смонтировать сможет он только то устройство, что было добавлено через «управление устройствами» с выставлением этого пользователя в качестве владельца или группы пользователя.

Когда устройство добавляется через «окно добавления устройства», можно выбрать к какому из параметров прикрепится (по-умолчанию id_serial).

Среди этих параметров есть и dev_path который определяет конкретный порт, в который воткнуто устройство.

Идею создания «белого списка устройств» возьмем на проработку.

Astra Linux Special Edition 1.5 ⬝ Настройка Samba ресурсов

Создать каталоги на сервере, которые будут содержать разделяемые файловые ресурсы и установить желаемые права мандатного и дискреционного доступа, например:

sudo mkdir /srv/share1

sudo mkdir /srv/share1/zero

sudo mkdir /srv/share1/dsp

sudo mkdir /srv/share1/secret

sudo mkdir /srv/share1/topsecret

sudo pdpl-file 3:0:-1:ccnr /srv

sudo pdpl-file 3:0:-1:ccnr /srv/share1/

sudo pdpl-file 1:0:0 /srv/share1/dsp

sudo pdpl-file 2:0:0 /srv/share1/secret

sudo pdpl-file 3:0:0 /srv/share1/topsecret

Настройка Samba

[global] #Изменить имя группы workgroup = da.net map to guest = Bad User #Сделать видимым для netbios disable netbios = no [share1] available = yes comment = For all doc's browseable = yes case sensitive = yes ea support = yes fstype = Samba path = /share1 writable = yes smb encrypt = auto read only = no #Доступно всем guest ok = yes

Для отображения ресурса в разделе сеть файлового менеджера fly-fm под меткой не отличной от нуля через протокол NetBIOS , установить опцию «disable netbios = no»

После сохранения настроек перезапустить сервис Samba:

Подключение ресурса в сессии не отличной от нуля

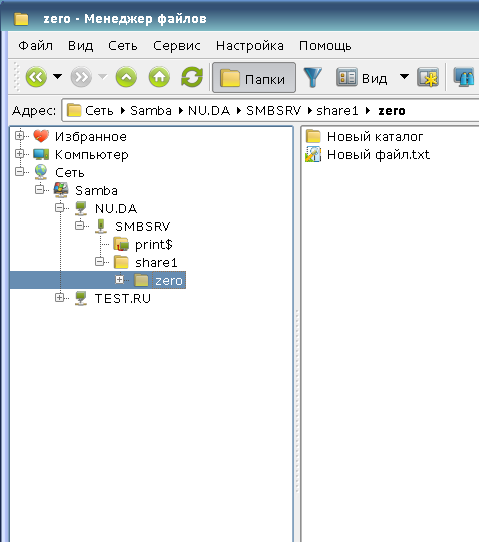

Запустить менеджер файлов (fly-fm) и открыть раздел «Сеть«, в котором отобразятся ресурсы Samba при условии включенного NetBIOS и его видимости:

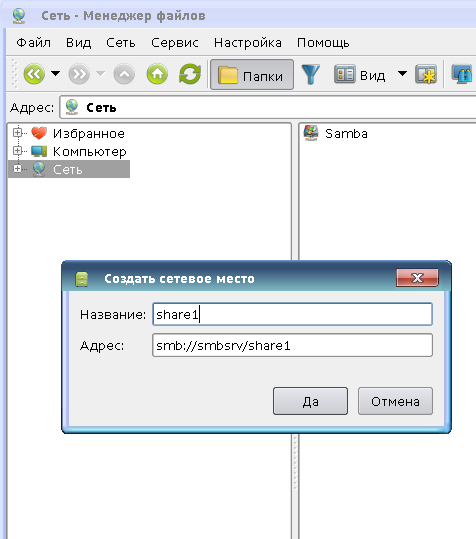

Если ресурс не виден для других и NetBIOS отключен, то его можно добавить самостоятельно, выбрав закладку «Сеть» или правым щелчком по разделу «Сеть»:

Для использования ресурсов Samba пользователь должен входить в группу fuse

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6)

- Astra Linux Special Edition РУСБ.10015-16 исп. 1 и исп. 2

- Astra Linux Special Edition РУСБ.10265-01 (очередное обновление 8.1)

- Astra Linux Common Edition 2.12

Монтирование разделяемых файловых ресурсов

Монтирование разделяемого файлового ресурса выполняется командой mount с указанием соответствующего типа сетевой ФС, например:

mount.cifs //сервер/ресурс /точка_монтирования [-o опции]

mount -t cifs //сервер/ресурс /точка_монтирования [-o опции]

В качестве опций команде могут передаваться параметры монтирования, такие как имя пользователя, используемый тип аутентификации, кодировка, использование прав доступа и т.п. Полный список опций приведен в руководстве man для команд mount и mount.cifs . Без соответствующей записи в /etc/fstab пользователь может использовать команды монтирования только с помощью sudo (точка монтирования ~/share1 должна быть создана заранее):

Для возможности монтирования разделяемого файлового ресурса пользователем в конфигурационный файл /etc/fstab:

- Должен быть установлен пакет cifs-utils:

При использовании с аутентификацией Kerberos в ЕПП в строке опций должен быть указан параметр аутентификации sec=krb5i . В этом случае при монтировании будет использоваться текущий кэш Kerberos пользователя.

Автоматическое монтирование ресурсов при входе пользователя с помощью pam_mount

Для автоматического монтирования разделяемых файловых ресурсов при входе пользователя используется pam модуль pam_mount, предоставляемый пакетом libpam-mount, который может быть установлен следующим образом:

Настройка pam модуля осуществляется с помощью конфигурационного файла /etc/security/pam_mount.conf.xml.

Использование pam модуля указывается в соответствующих pam сценариях (common-auth, common-session) в каталоге /etc/pam.d.

Описание возможностей pam модуля pam_mount и формат его конфигурационного файла приведены в руководстве man для pam_mount и pam_mount.conf.

Для монтирования с помощью pam-mount разделяемых файловых ресурсов СЗФС CIFS , представляющих собой домашние каталоги пользователей, конфигурационный файл должен быть модифицирован следующим образом (в пределах тега pam_mount ):

mount.cifs //%(SERVER)/%(VOLUME) %(MNTPT) -o %(OPTIONS)

При использовании с аутентификацией Kerberos в ЕПП в строке опций монтирования должен быть указан параметр аутентификации sec=krb5i . В этом случае при монтировании будет использоваться текущий кэш Kerberos пользователя.

Так же в строке опций монтирования должен присутствовать параметр cruid=%(USERUID) , поскольку монтирование во время создания сессии выполняется от имени привилегированного пользователя.

Для точки монтирования mountpoint должен быть указан отдельный каталог, например: /media/ald_share

path="share" mountpoint="/media/ald_share" options="user=%(USER),rw,setuids,perm,soft,sec=krb5i,cruid=%(USERUID),iocharset=utf8" />

Тег logout определяет поведение в процессе размонтирования ФС. К этому времени все процессы должны освободить точку монтирования, в противном случае им посылаются соответствующие сигналы прерывания работы.

Тег mkmountpoint отвечает за автоматическое создание и удаление точки монтирования.

Тег cifsmount определяет команду, с помощью которой монтируется указанный тип ФС.

Тег volume объявляет непосредственно параметры монтирования разделяемого файлового ресурса. Пользователь должен существовать в БД учетных записей Samba и иметь соответствующий пароль.

Ограничение доступа к устройствам Bluetooth

Предполагается, что для работы с устройствами bluetooth в ОС установлен пакет bluez, входящий в зависимости пакета blueman (см. Подключение устройств Bluetooth к ОС Astra Linux). Для ограничения доступа к устройствам bluetooth отредактировать файл /etc/dbus-1/system.d/bluetooth.conf, удалив строки:

После выполнения перезагрузки доступ к устройствам bluetooth будут иметь только пользователи, входящие в системную группу bluetooth.

Ограничение доступа к устройствам Wi-Fi

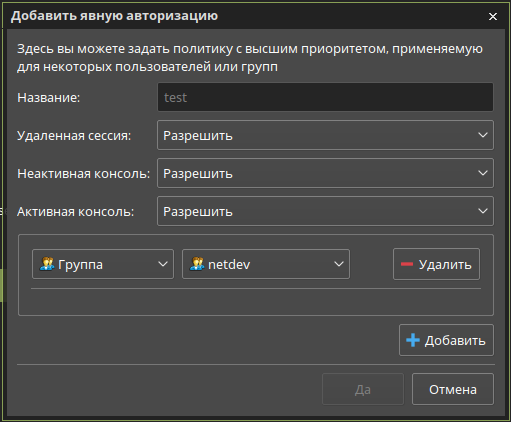

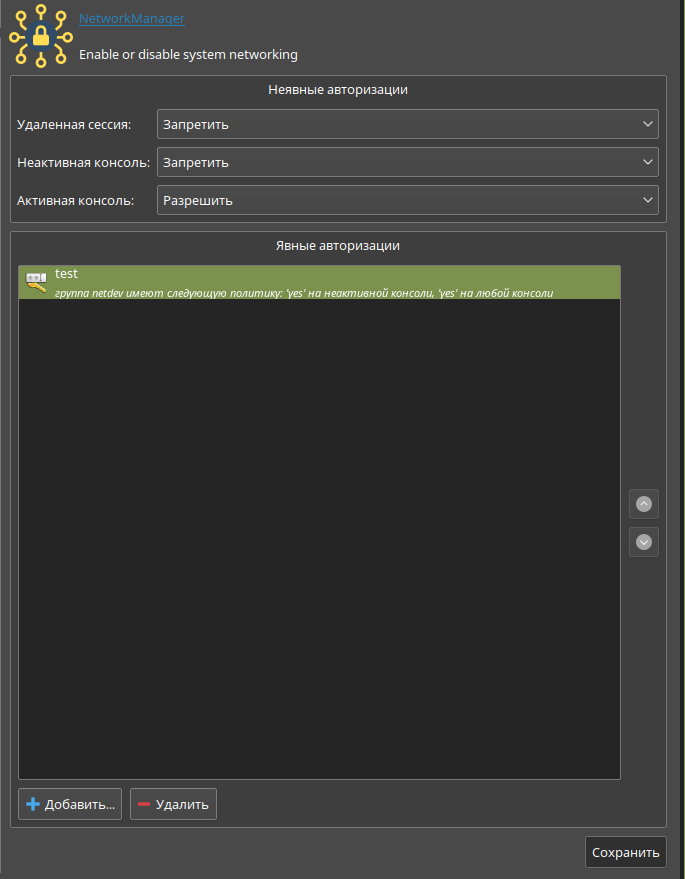

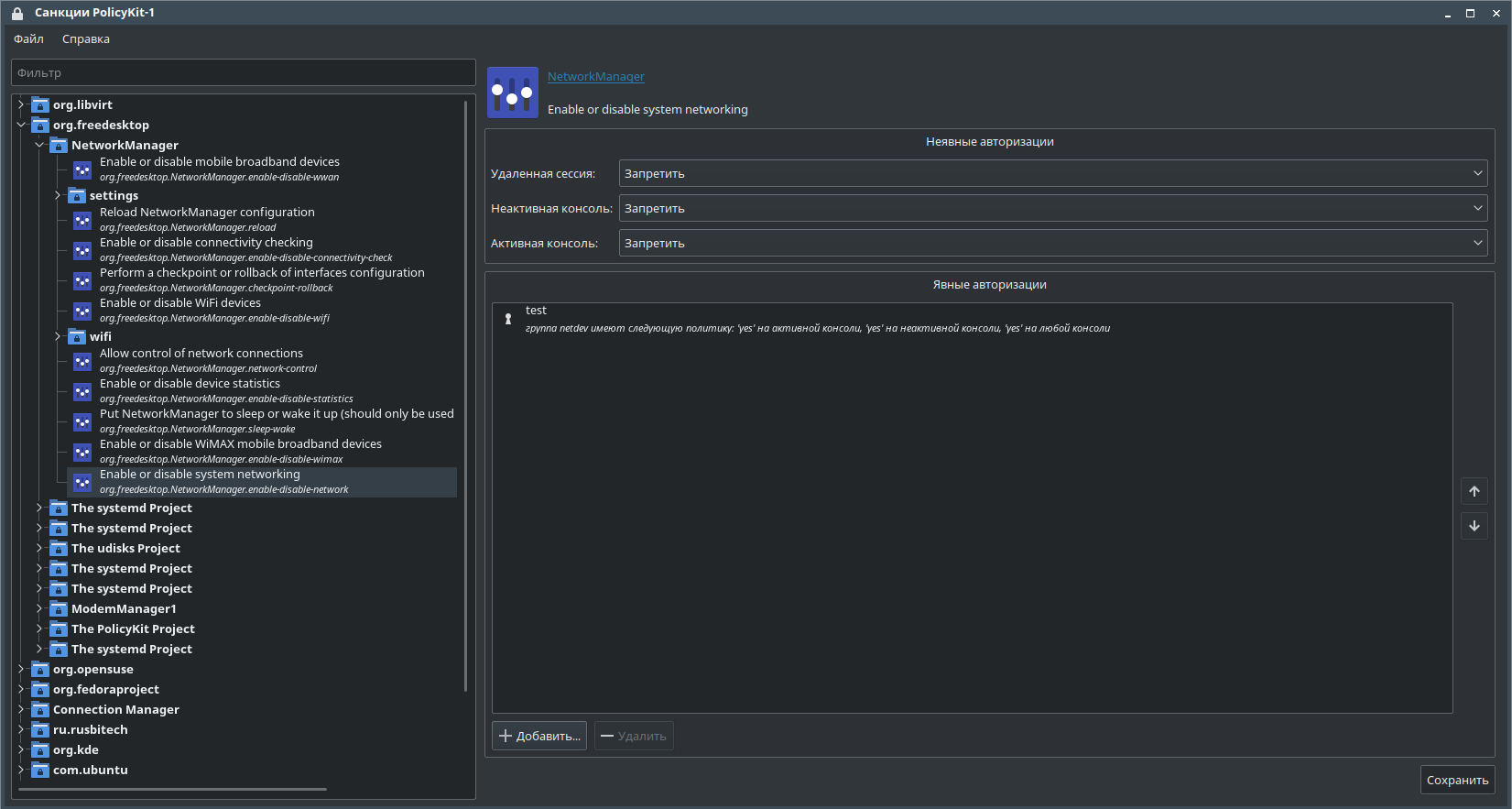

Блокировка осуществляется средствами графической утилиты PolicyKit-1 (меню «Пуск» — «Панель управления» — «Безопасность» — «Санкции PolicyKyt-1»).

В разделах дерева правил выбрать ветку org.freedesktop → NetworkManager.

- org.freedesktop.NetworkManager.settings.reload

- org.freedesktop.NetworkManager.settings.network-control

- org.freedesktop.NetworkManager.settings.enable-disable-network

- org.freedesktop.NetworkManager.wifi.enable-disable-wifi

добавив в каждой группу правила авторизации:

Ограничение доступа к аудио устройствам

Для блокировки аудио устройств отредактировать файл /lib/udev/rules.d/70-uaccess.rules, закомментировав следующие строки:

#Sound devices #SUBSYSTEM=="sound", TAG+="uaccess" \ #OPTIONS+="static_node=snd/timer", OPTIONS+="static_node=snd/seq"

После сохранения изменений и перезагрузки доступ к аудио-устройствам будет только у пользователей, состоящих в группе audio.

Блокировка устройств на шинах, отличных от USB

Блокировка реализуется путем добавления соответствующих модулей ядра в список запрещенных для загрузки модулей (blacklist). Для создания такого списка в каталоге /etc/modprobe.d/ создать отдельный .conf файл или отредактировать существующий файл blacklist.conf, добавив строку blacklist с указанием имени блокируемого модуля, например:

# Do not load the 'ath9k' module on boot. blacklist ath9k

Блокировка модуля будет применена после перезагрузки.

Команда blacklist запрещает автоматическую загрузку указанного в ней модуля ядра, но этот модуль всё равно может загрузиться если от него зависит другой не запрещенный модуль или если он загружен вручную. Для полной блокировки модуля и всех зависящих от него модулей, используется команда install, подменяющую реальных модуль фиктивной командой. При этом вместо стандартной загрузки модуля в ядро выполняется указанная фиктивная команда. В качестве фиктивной обычно используется команда /bin/false, не выполняющая никаких действий и всегда заканчивающаяся с кодом завершения (completion code) равным единице, что по принятым соглашениям обозначает «ошибка»):