- #8 Kali Linux для начинающих. Основные команды. Часть 1.

- Хакерские команды kali linux

- 2. Nessus

- 3. Aircrack-ng

- 4. Netcat

- 5. Yersinia

- 6. THC Hydra

- 7. Pixiewps

- 8. Metasploit Framework

- 9. Nikto

- 10. Nmap (Network Mapper)

- 11. Maltego

- 12. WireShark

- 13. GNU MAC Changer

- 14. John the Ripper (Джон-потрошитель)

- 15. Kismet Wireless

- 16. Snort

- 17. Hashcat

- 18. Fern Wifi Cracker

- 19. Burp Suite Scanner

- 20. BeEF (от Browser Exploitation Framework)

- Мы пропустили какие-то полезные утилиты? Пишите в комментариях!

- Источники

#8 Kali Linux для начинающих. Основные команды. Часть 1.

Давайте познакомимся с основными Linux-командами. Это будет базовый перечень, о которых я расскажу. Сначала я хочу, чтобы Вы запомнили одну деталь. Дело в том, что Linux-системы чувствительны к регистру. Например, если мы пишем слово «Test» (обратите внимание на первую заглавную букву), то это будет отличаться от того же слова «test», но уже с первой прописной буквой. Это важно усвоить, прежде чем переходить к изучению команд в Linux.

Прошу Вас быть внимательными, и если вы новичок в Linux, то Вам простительны такие ошибки, но уже более опытным пользователям это неприемлемо. Хочу отметить, что получение доступа к файлам в Linux гораздо сложнее, чем в привычной всем Windows, и очень важную роль тут как раз играет регистр, поэтому будьте повнимательнее.

Думаю, мы разобрались с этим моментом, и нужно обозначить текущие цели, которые мы будем преследовать на протяжении нескольких уроков.

Итак, мы научимся перемещаться по файловой системе, изменять директории и переходить из одной директории в другую. Также научимся создавать файлы и директории, и Вы получите навыки в отображении содержимого этих файлов, и директорий. Еще мы с Вами научимся копировать, перемещать и удалять эти файлы и директории.

Теперь я хотел бы осветить пару моментов, которые необходимы при работе с командами в Linux. Есть определенная структура, которая состоит из 2-х элементов: «опции» и «аргументы».

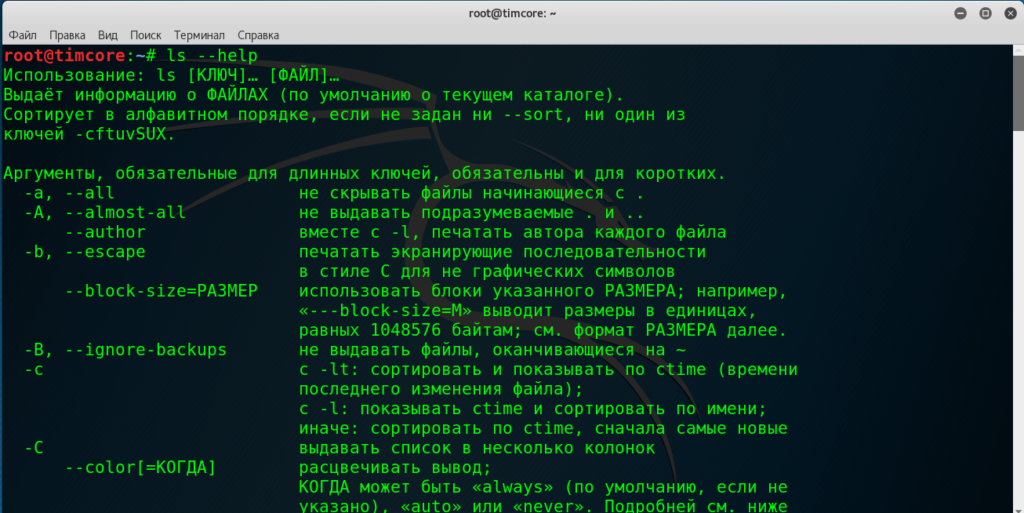

Давайте более подробнее поговорим про эти элементы. Опции изменяют поведение команды, и, как правило это буквы, перед которыми идет знак минус «-». Можно использовать несколько опций в одной команде. Например, команда ls отображает содержимое директории и работает определенным образом. Не пугайтесь, если не понимаете назначение данной команды, позже Вам станет все понятно. Мы можем также прописать ту же команду ls, но дописав — — help, то в конечном итоге увидим другой результат выполнения:

В этом случае — — help — это «опция». Как я уже говорил, помимо опций у команд есть аргументы. Как правило, аргумент — это дополнительная информация, которая указывает команде с чем работать.

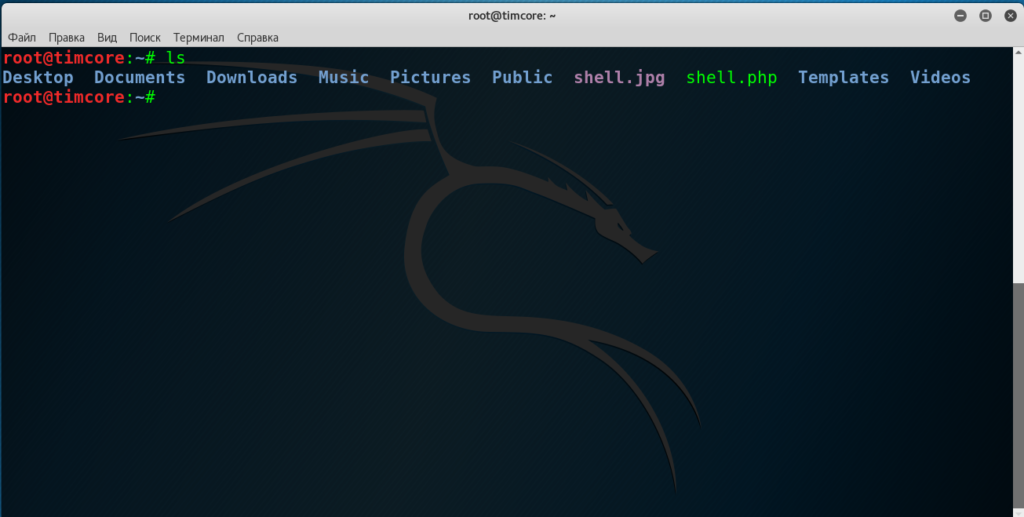

Приведу тот же пример с командой ls. Если ввести эту команду без аргументов, то она отобразит текущую директорию:

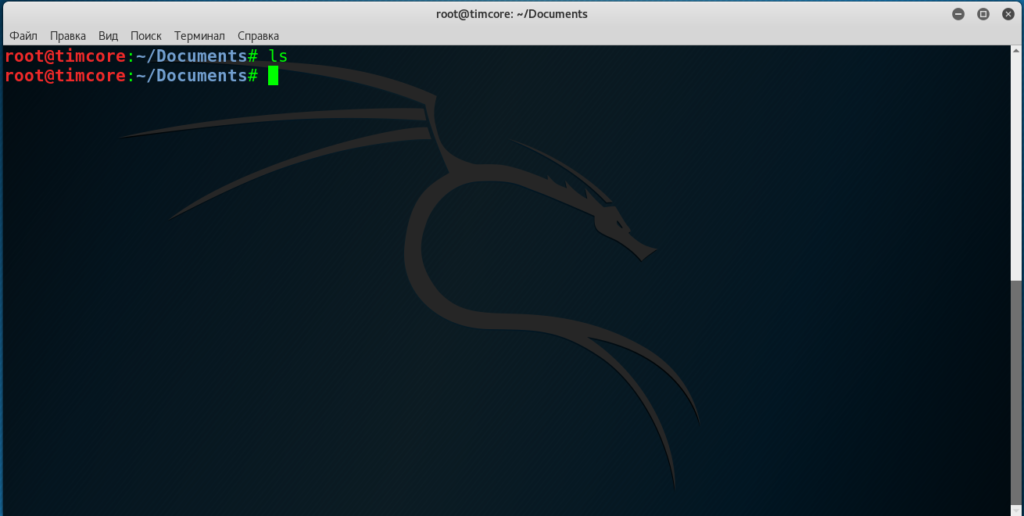

Допустим я нахожусь в директории /Documents, и при вводе команды ls, она отобразит директорию /Documents соответственно:

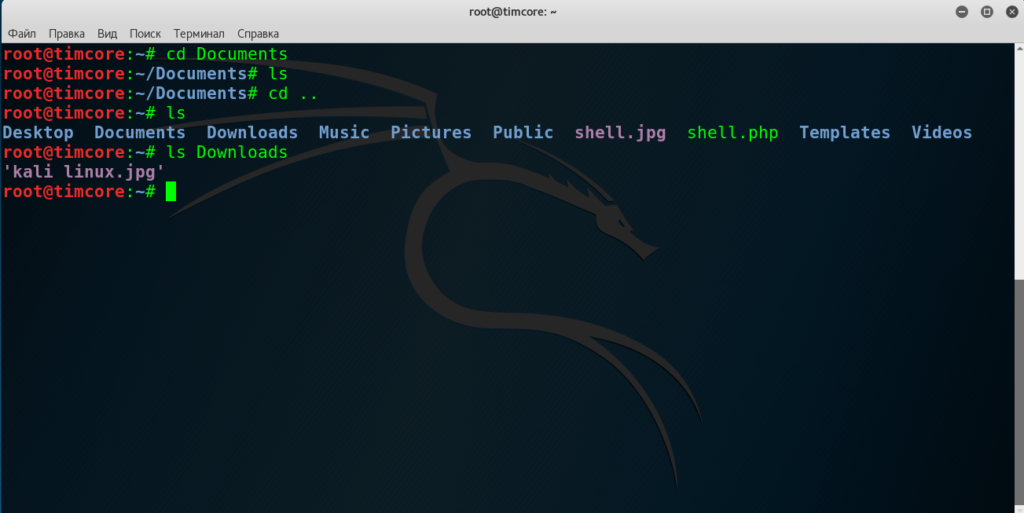

Однако, если мы перейдем в корень и добавим к команде ls, например, следующую запись — Downloads, то мы увидим содержимое указанной директории, а Downloads будет называться аргументом:

Итак, какие основные команды мы рассмотрим в ближайших нескольких уроках?

— pwd, которая означает, отобразить рабочую директорию;

— cd — сменить директорию;

— mkdir — создать директорию;

— touch — используется для создания файла;

— ls — отображение содержимого директории;

— cat — команда, которая конкатенирует и отображает файлы;

— less — отображает содержимое файлов, но по-другому;

— head — [n], где n — где n — это цифра, например head -10, head -50, эта команда отображает строки файла, а n — это количество строк;

— tail — [n] — отображает последние строки файла, в зависимости от количества указанных строк;

— tail -f — команда, которая будет обновлять информацию по мере появления новых строк в файле;

— cp — копирует файл;

— mv — перемещает или переименовывает файл;

— rm или rmdir — можно удалить файл и/или директорию.

На этом все. Всем хорошего дня!

Хакерские команды kali linux

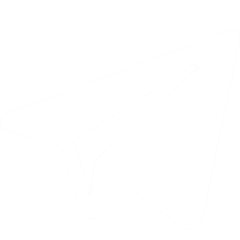

2. Nessus

Nessus – средство удалённого сканирования, которое подходит для проверки компьютеров на наличие уязвимостей. Сканер не делает активной блокировки любых уязвимостей на вашем компьютере, но быстро обнаруживает их благодаря запуску больше 1200 проверок уязвимостей и выдаёт предупреждения о необходимости конкретных исправлений безопасности.

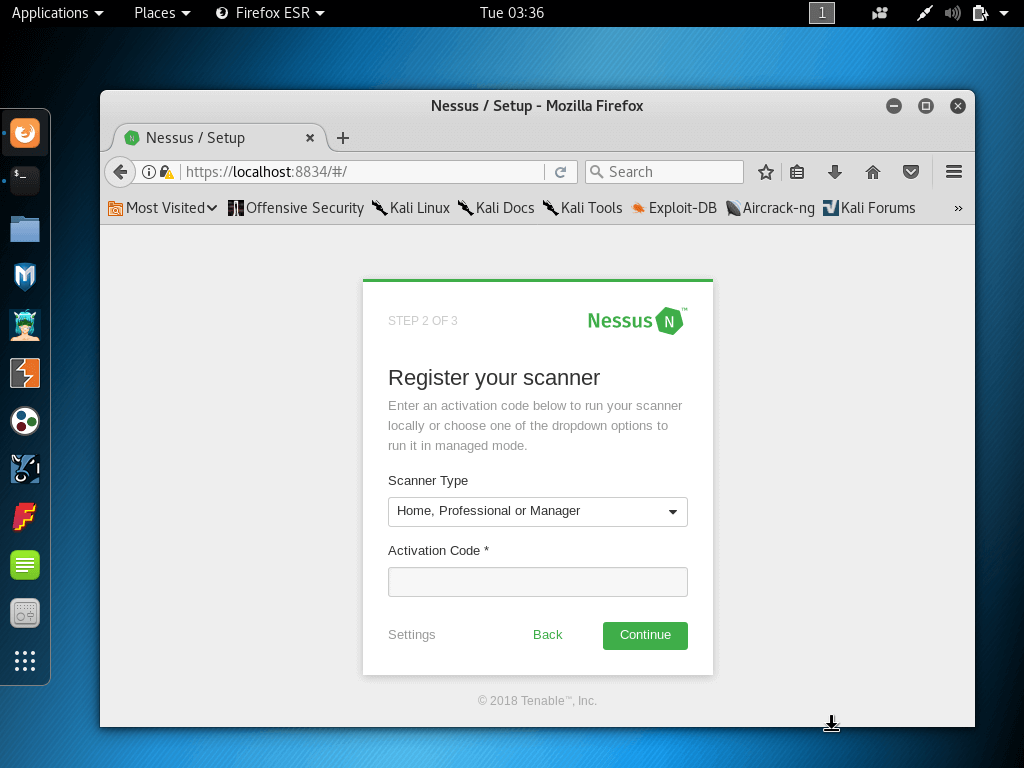

3. Aircrack-ng

Aircrack-ng – топовый инструмент для хакинга беспроводных паролей WEP, WAP и WPA2 в мировом масштабе!

Он перехватывает пакеты из сети, выполняет анализ с помощью восстановленных паролей. А также у него консольный интерфейс. В дополнение к этому Aircrack-ng использует стандартную FMS-атаку (атаку Фларера-Мантина-Шамира) вместе с несколькими оптимизациями, такими как атаки KoreK и PTW, чтобы ускорить процесс, который быстрее WEP.

Если вам сложно использовать Aircrack-ng, посмотрите доступные онлайн туториалы.

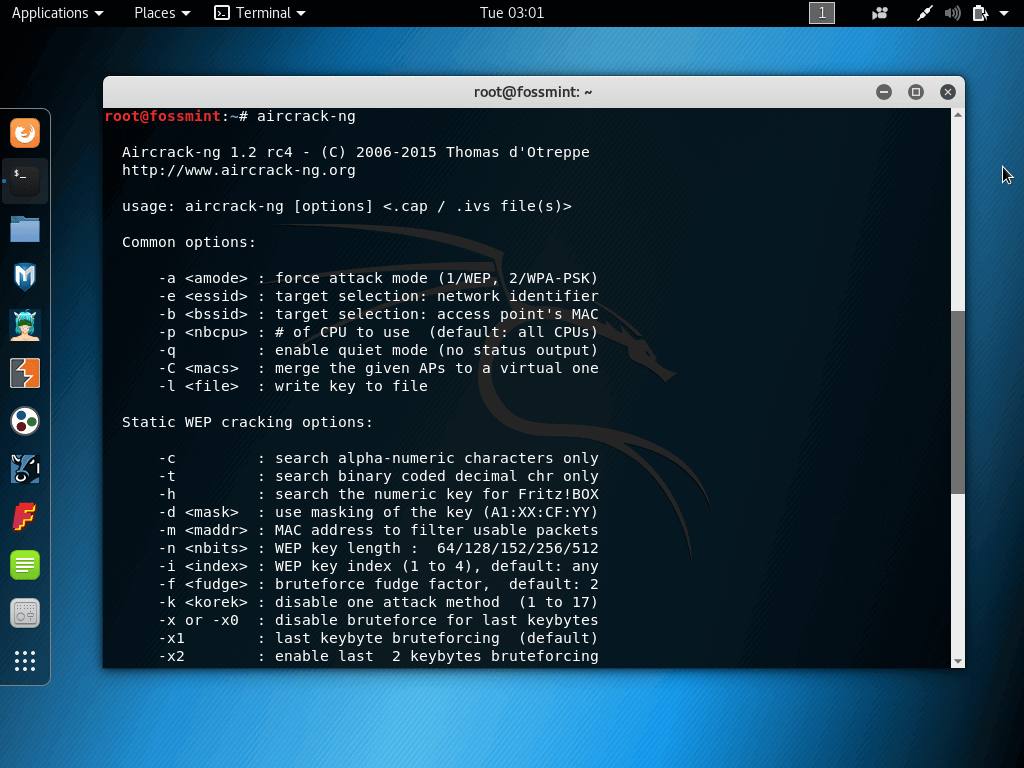

4. Netcat

Netcat, чаще сокращённо nc , – сетевая утилита, с помощью которой вы используете протоколы TCP/IP для чтения и записи данных через сетевые подключения.

Применяется для создания любого типа соединения, а также для исследования и отладки сетей с помощью режима туннелирования, сканирования портов и других фич.

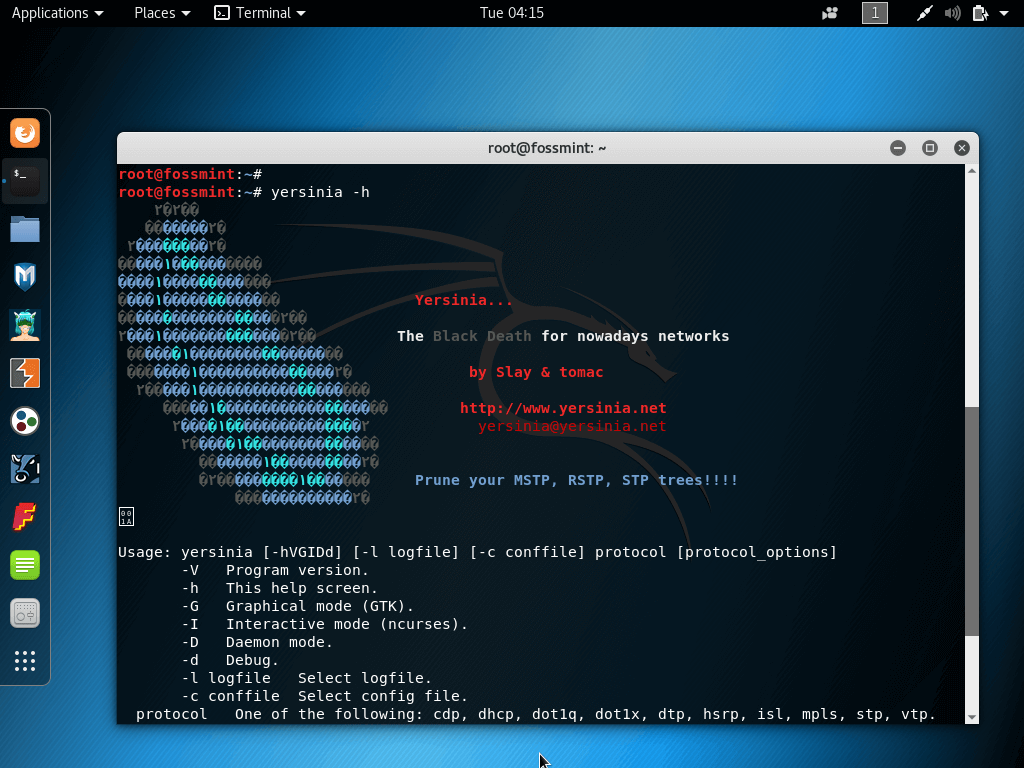

5. Yersinia

Yersinia получила название в честь бактерий иерсиний и стала сетевой утилитой, которая разработана для использования уязвимых сетевых протоколов под видом безопасной сетевой системы анализа и тестирования.

Поддерживает атаки для IEEE 802.1Q, протокол HSRP, CDP и другие.

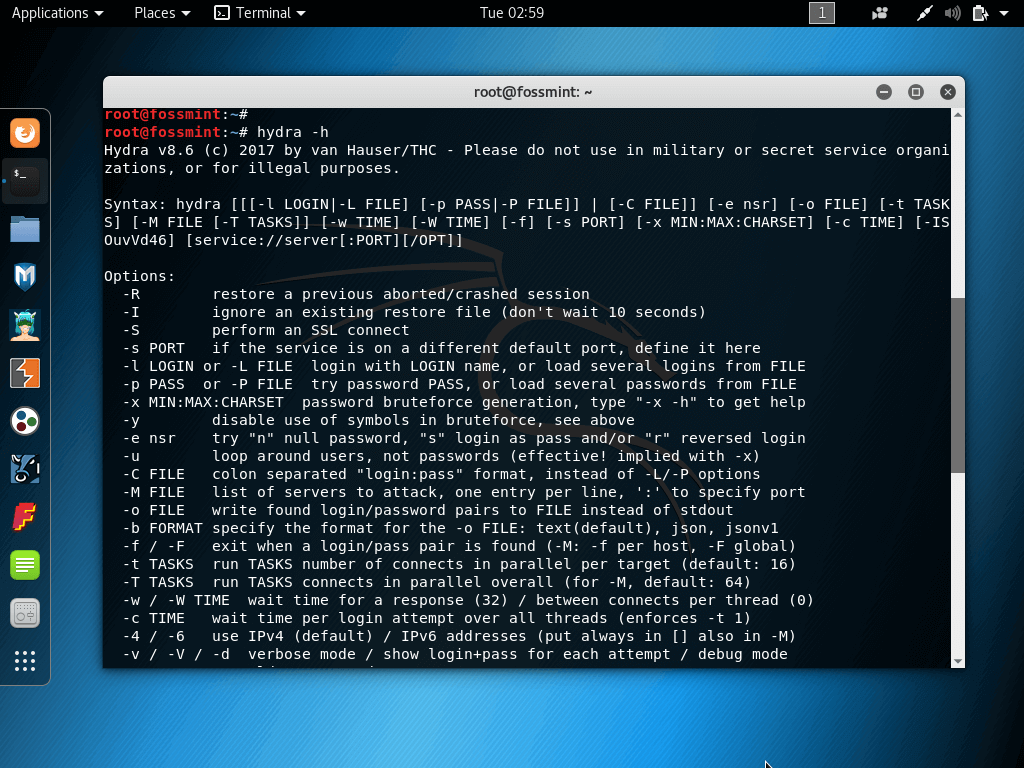

6. THC Hydra

THC Hydra использует атаку методом «грубой силы» для хакинга практически любой удалённой службы аутентификации. Поддерживает скоростные переборы по словарю для 50+ протоколов, включая Telnet, HTTPS и FTP.

Используйте это средство для взлома веб-сканеров, беспроводных сетей, обработчиков пакетов, Gmail и других вещей.

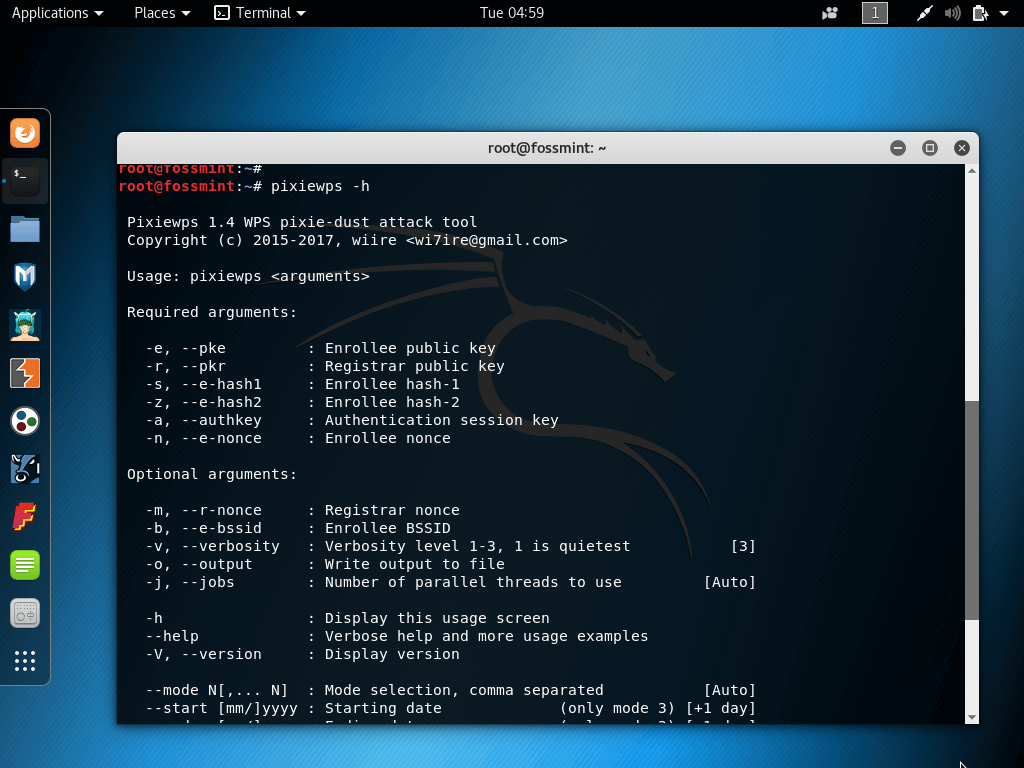

7. Pixiewps

Pixiewps – написанный на C оффлайн-инструмент атак методом «грубой силы», который используется для программных реализаций с маленькой или отсутствующей энтропией. В 2004 году его разработал Доминик Бонгар, чтобы использовать «pixie-dust атаку» в учебных целях для студентов.

В зависимости от надёжности паролей, которые вы пытаетесь взломать, Pixiewps выполнит работу за считаные секунды или минуты.

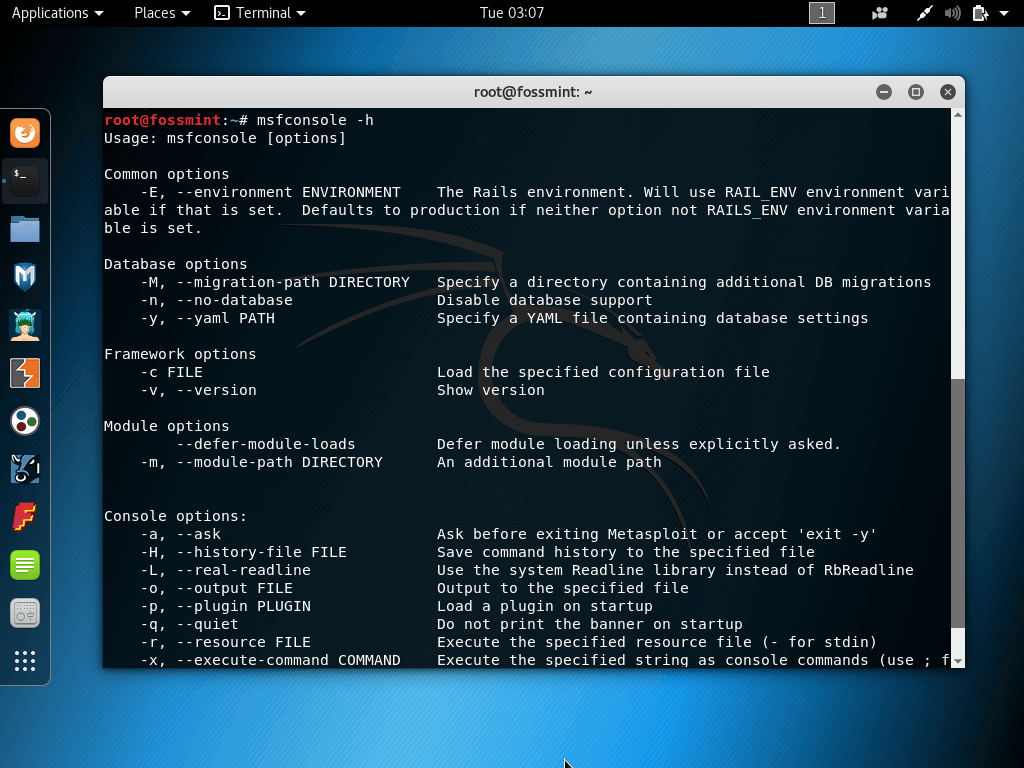

8. Metasploit Framework

Metasploit Framework – платформа с открытым исходным кодом, с помощью которой эксперты по безопасности проверяют уязвимости, а также делают оценку безопасности, чтобы повысить осведомлённость в этой области.

В этом проекте масса инструментов, с помощью которых вы будете создавать среды безопасности для тестирования уязвимостей. Он работает как система пентеста.

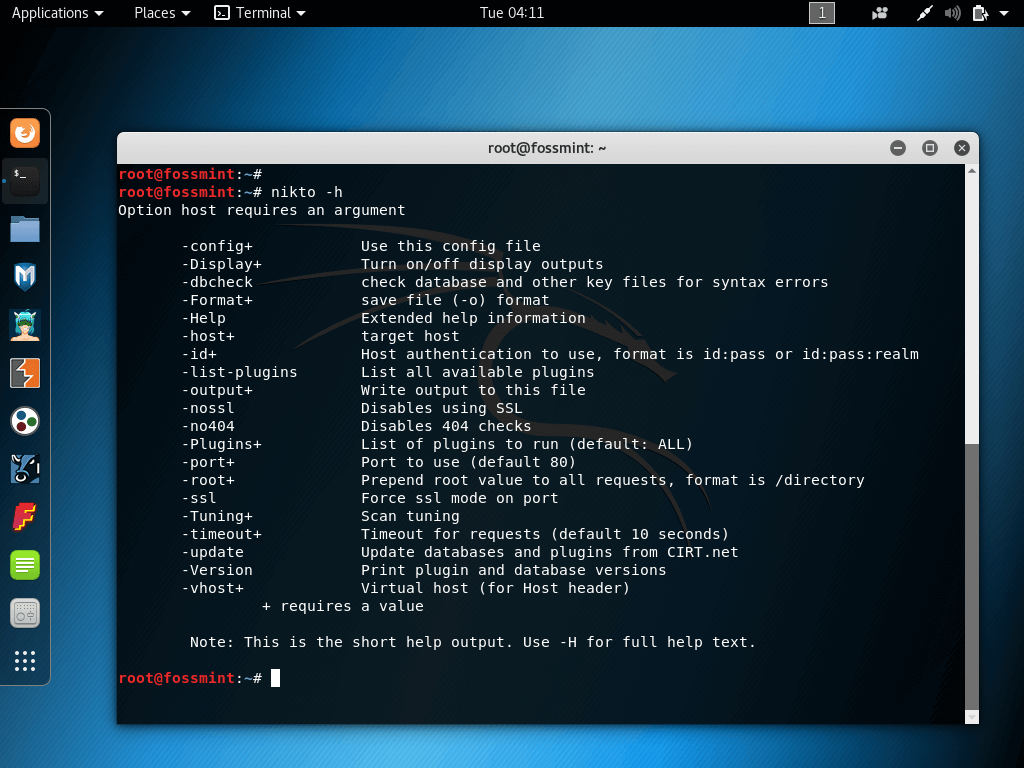

9. Nikto

Nikto2 – бесплатный опенсорс веб-сканер для исчерпывающего и скоростного тестирования объектов в интернете. Это достигается путём поиска больше 6500 потенциально опасных файлов, устаревших программных версий, уязвимых конфигураций серверов и проблем в этой сфере.

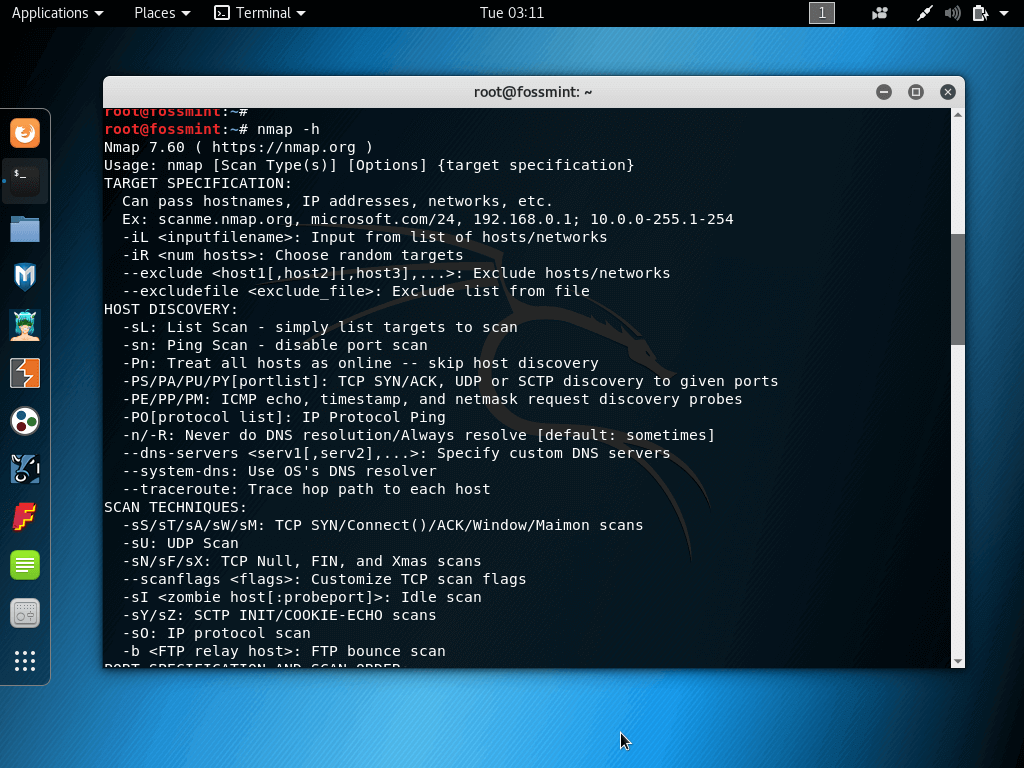

10. Nmap (Network Mapper)

Network Mapper – бесплатная опенсорсная утилита, которой пользуются системные администраторы для обнаружения сетей и проверки их безопасности.

Nmap быстро работает, поставляется с подробной документацией и графическим интерфейсом, поддерживает передачу данных, инвентаризацию сети и другое.

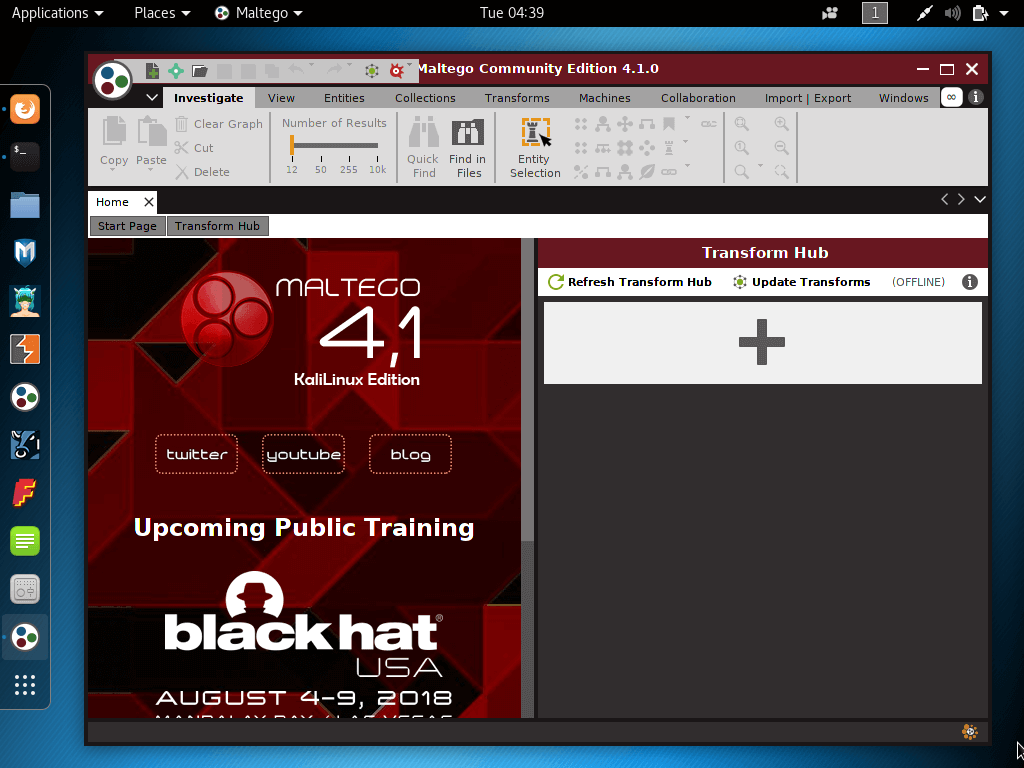

11. Maltego

Maltego – проприетарное программное обеспечение, однако широко используется для опенсорсной компьютерно-технической экспертизы и разведки. Эта утилита анализа связей с графическим интерфейсом представляет интеллектуальный анализ данных в режиме реального времени, а также иллюстрированные наборы информации с использованием графов на основе узлов и соединений нескольких порядков.

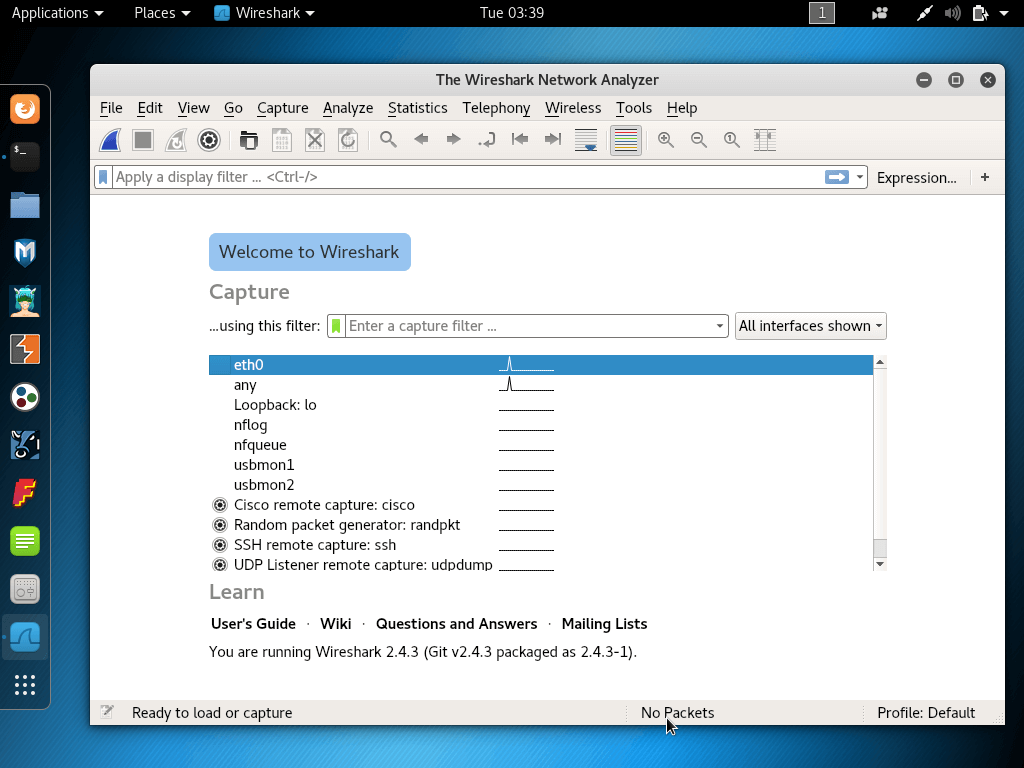

12. WireShark

WireShark – открытый анализатор пакетов для бесплатного использования. С его помощью вы просматриваете действия в сети на микроскопическом уровне в сочетании с доступом к файлам pcap , настраиваемыми отчётами, расширенными триггерами и оповещениями.

Это повсюду используемый в мире анализатор сетевых протоколов для Linux.

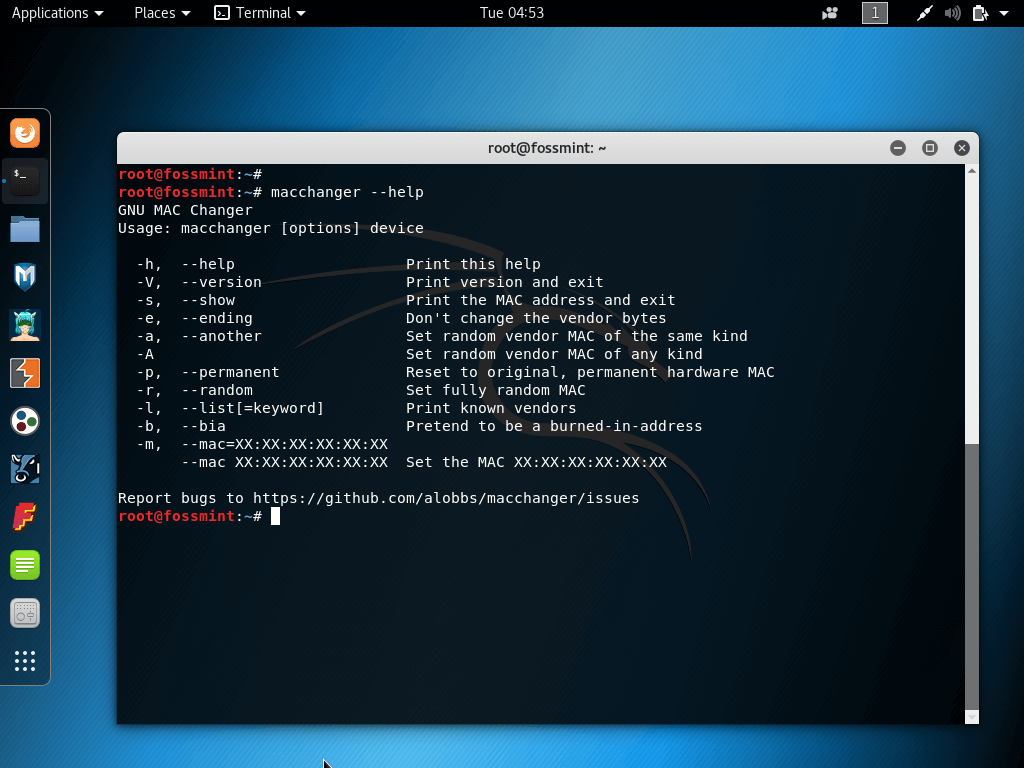

13. GNU MAC Changer

GNU MAC Changer – сетевая утилита, которая облегчает и ускоряет манипулирование MAC-адресами сетевых интерфейсов.

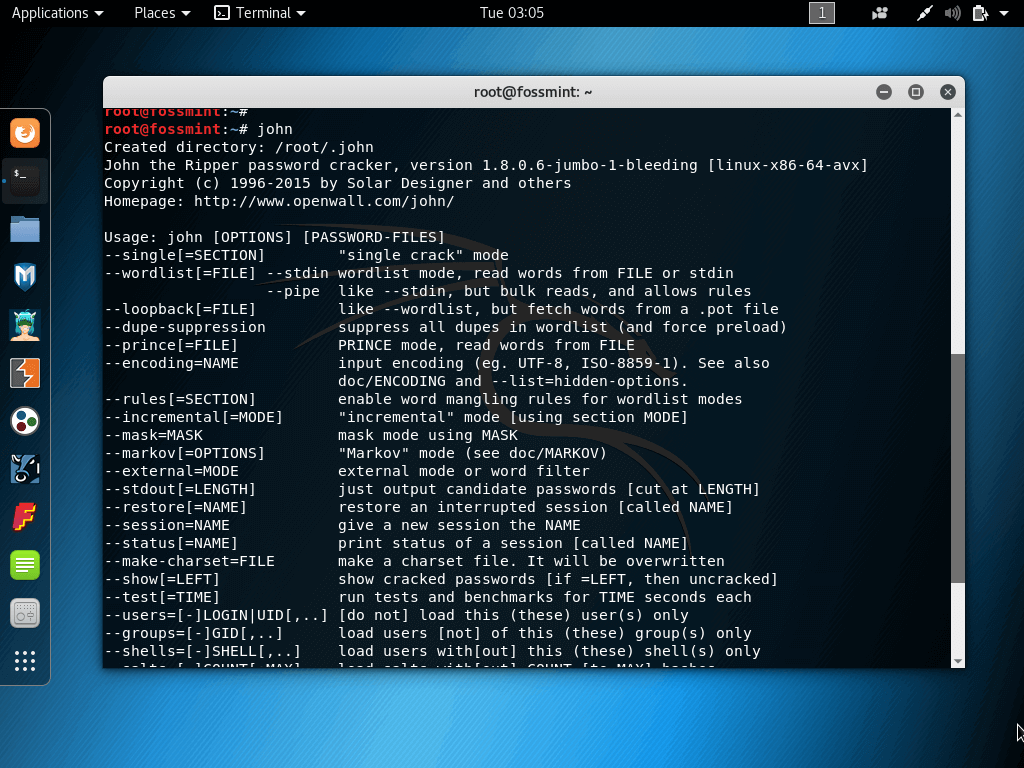

14. John the Ripper (Джон-потрошитель)

John the Ripper – следующий популярный представитель инструментов для хакинга, который используется в сообществе по пентесту (и взлому). Первоначально разработчики создавали его для систем Unix, но позднее он стал доступен на более чем 10 дистрибутивах ОС.

Его особенности: настраиваемый взломщик, автоматическое обнаружение хеша пароля, атака методом «грубой силы» и атака по словарю (среди других режимов взлома).

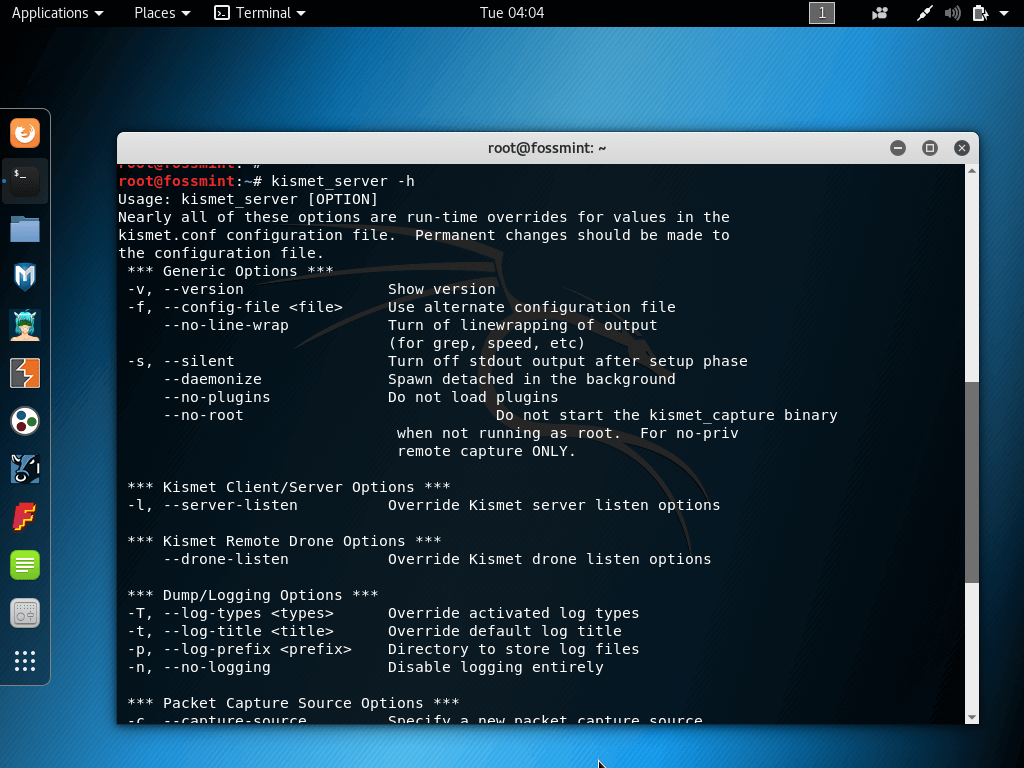

15. Kismet Wireless

Kismet Wireless – система обнаружения вторжений, сетевой детектор и анализатор паролей. Работает преимущественно с сетями Wi-Fi (IEEE 802.11) и расширяется с помощью плагинов.

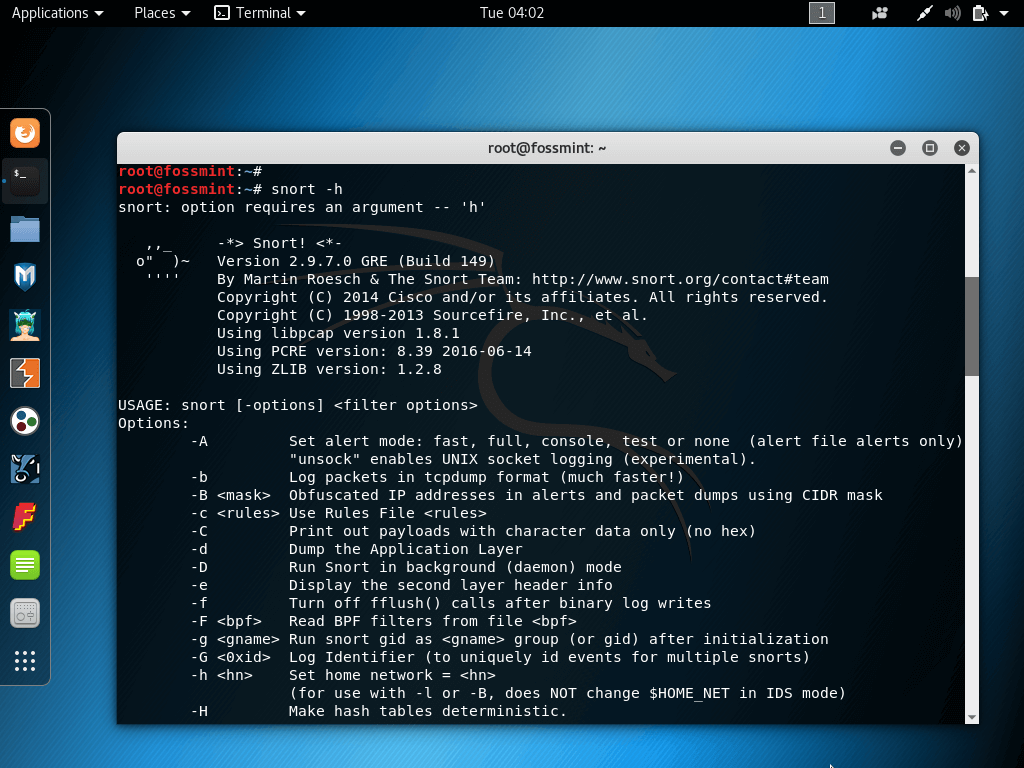

16. Snort

Snort – открытая и бесплатная сетевая система обнаружения вторжений, с помощью которой вы сделаете поиск уязвимостей в безопасности вашего компьютера.

А также выполните анализ трафика, поиск и сопоставление по контенту, протоколирование пакетов в IP-сетях и обнаружение различных сетевых атак, кроме прочего, в реальном времени.

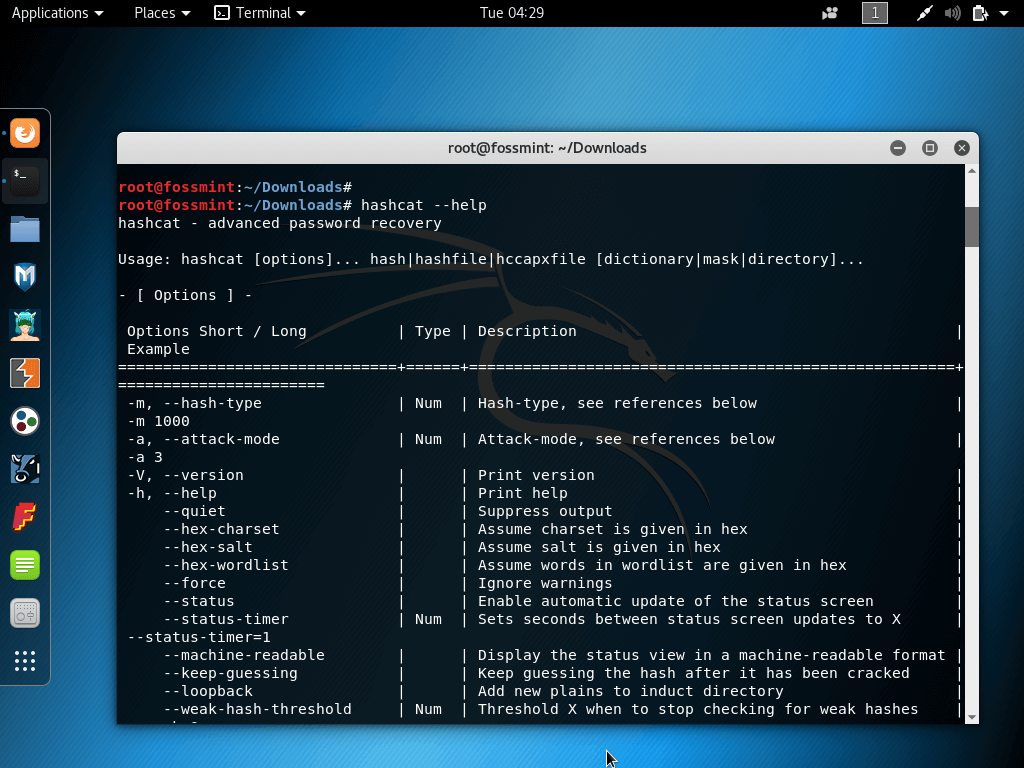

17. Hashcat

Hashcat известен в сообществе экспертов по безопасности как самая быстрая и продвинутая утилита для взлома паролей и восстановления. Это инструмент с открытым исходным кодом, механизмом обработки правил в ядре, более 200 типов хешей и встроенной системой бенчмаркинга.

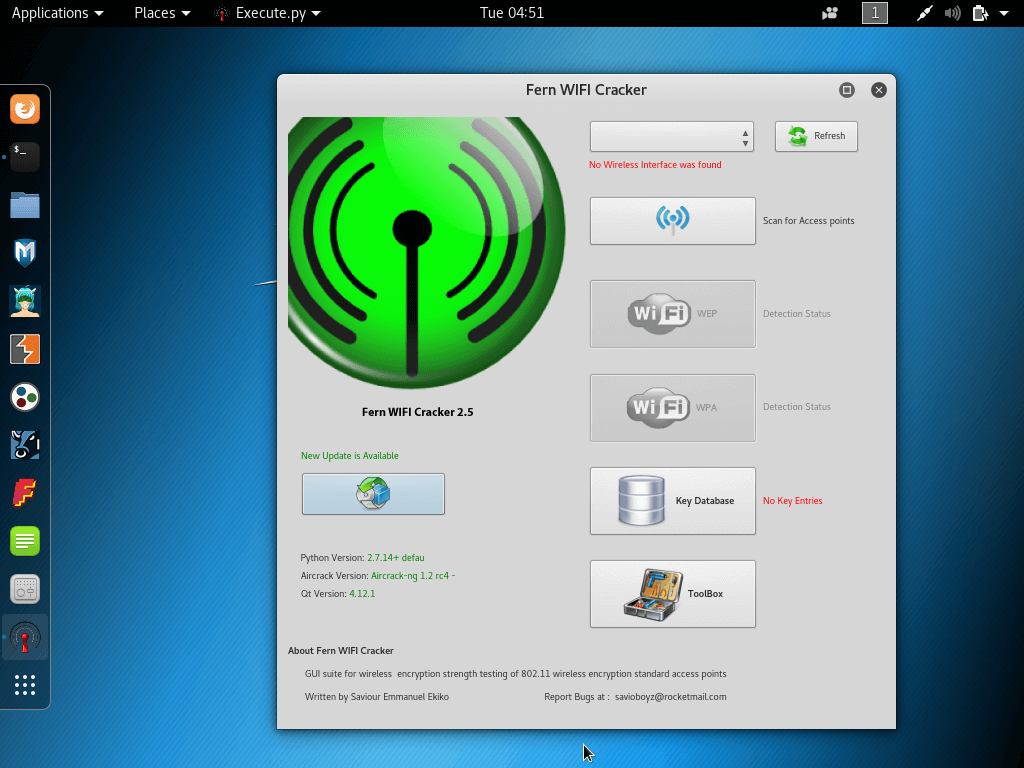

18. Fern Wifi Cracker

Fern Wifi Cracker – инструмент защиты в сетях Wi-Fi с графическим пользовательским интерфейсом, написанный на Python и предназначенный для аудита уязвимостей сети. Используйте его, чтобы взломать и восстановить ключи WEP/WPA/WPS, а также для атак на Ethernet-сети.

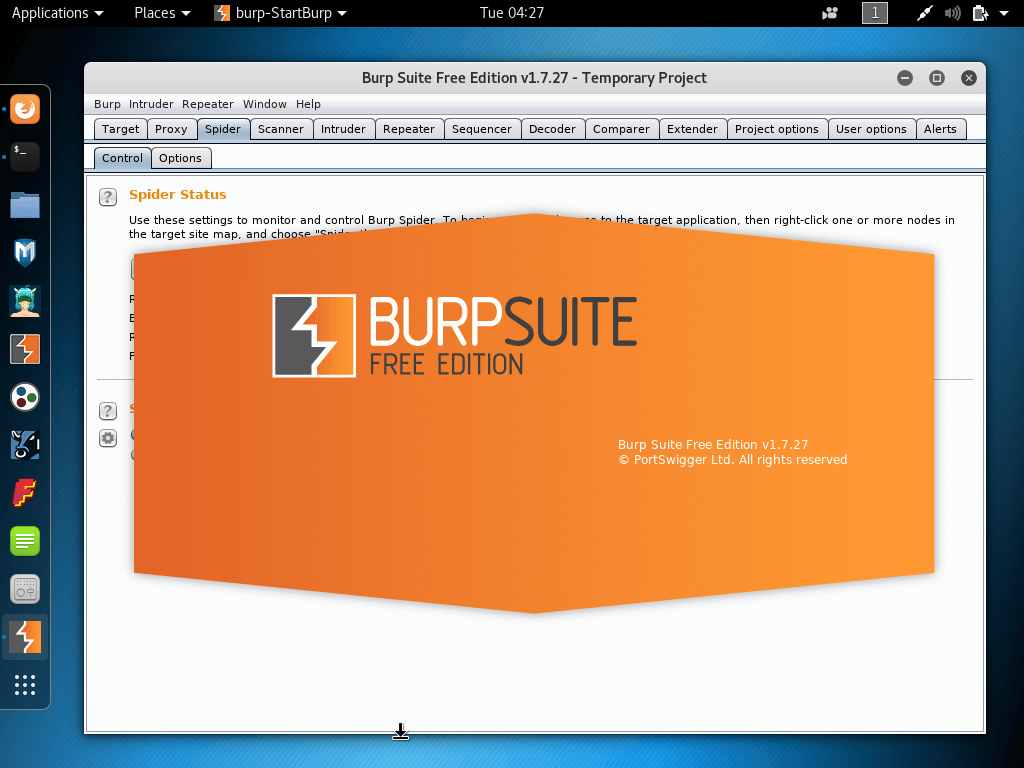

19. Burp Suite Scanner

Burp Suite Scanner – профессиональная интегрированная графическая платформа для тестирования уязвимостей в веб-приложениях.

Объединяет все инструменты тестирования и проникновения в бесплатной Community-версии и профессиональной (399 $ в год для одного пользователя).

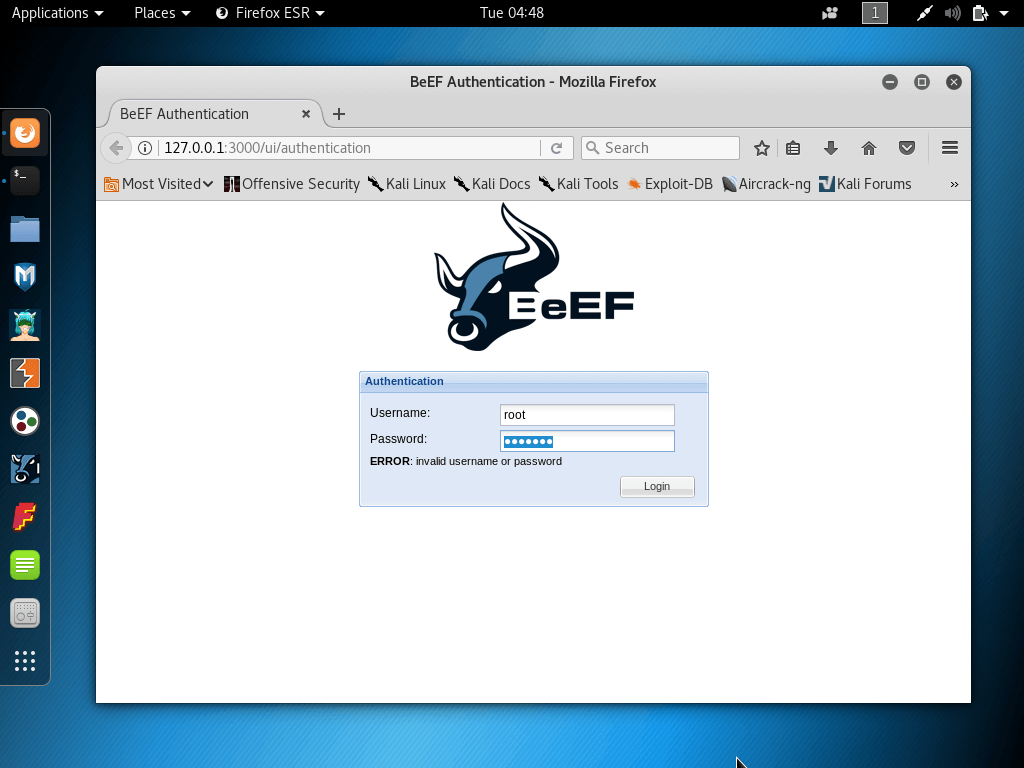

20. BeEF (от Browser Exploitation Framework)

BeEF, как следует из названия, – инструмент проникновения, который фокусируется на уязвимостях браузера. С помощью него выполняется оценка уровня безопасности целевой среды благодаря векторам атак на клиентской стороне.

Вот и подошли к завершению нашего длинного списка инструментов пентеста и хакинга для Kali Linux. Все перечисленные приложения используются по сей день.