- Характеристиками процесса обмена данных в вычислительных сетях является

- 36. Назначение и основы использования систем искусственного интеллекта. Базы знаний. Экспертные системы

- 8. Локальные и глобальные сети эвм. Защита информации в сетях

- 37. Сетевые технологии обработки данных

- 38. Основы компьютерной коммуникации. Принципы организации и основные топологии вычислительных сетей

- Режимы передачи данных

Характеристиками процесса обмена данных в вычислительных сетях является

6. Локальные и глобальные сети ЭВМ. Защита информации в сетях

В качестве линий связи для передачи данных по компьютерной сети могут использоваться … (оптоволокно , витая пара, коаксиальный кабель)

Характеристиками процесса обмена данных в вычислительных сетях являются … (режим передачи, тип синхронизации, кодирование данных.)

Удаленное управление компьютером обеспечивает сервис …(Telnet)

Соотнесите популярные программы и их виды: 1. Outpost Firewall (брандмауэр) 2. DrWeb (антивирус) 3. Outlook Express (почтовая программа) 4. Opera (браузер)

К сетевому программному обеспечению относятся … (сетевая операционная система, почтовая программа)

Протоколы, которые работают на прикладном уровне модели OSI, – это … ( HTTP, SMTP, Telnet, FTP.)

Адрес сервера описывает такая часть электронного адреса ресурса (URL) http://www.rambler.ru/history/napoleon1812.html, как … (www.rambler.ru)

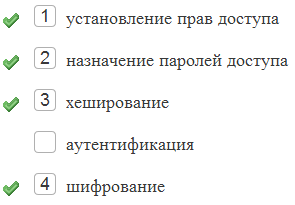

Вставьте в текст: «В Интернете размещен сервер баз данных, на котором хранится конфиденциальная информация. Для доступа к данным администратор системы производит (1) через (2) . От пользователя логин и пароль передаются через браузер, предварительно пройдя операцию (3) , чтобы исключить возможность перехвата учетных данных пользователя. Пройдя процедуру авторизации, пользователь получает доступ к системе, где информация подвергается процедуре (4) , чтобы затруднить ее использование при несанкционированном доступе».

Характеристиками процесса обмена данных в вычислительных сетях являются …(режим передачи, тип синхронизации, кодирование данных.)

Основные виды компьютеров, подключенных к сети, – это…(рабочая станция, сервер)

Автоматически рассылаемая информация или реклама без предварительной подписки называется …(спамом)

Протоколы POP3 и SMTP используются для организации сервиса …(электронная почта)

36. Назначение и основы использования систем искусственного интеллекта. Базы знаний. Экспертные системы

8. Локальные и глобальные сети эвм. Защита информации в сетях

37. Сетевые технологии обработки данных

37.1. Устройство, предназначенное для обмена информацией между удаленными компьютерами через каналы телефонной связи, называется.

37.2. Устройство, объединяющее несколько каналов связей, называется.

37.3. Служба (сервис) Интернет ________ предназначена для установки соответствия между символьными и цифровыми именами доменов.

37.4. Почтовой программой не является .

37.5. Маршрутизацией называется .

процедура определения пути следования пакета из одной сети в другую

определение адреса получателя пакета

определение адресной схемы

объединение в сеть пакетных подсетей через шлюзы

37.6. Протокол компьютерной сети – это …

последовательная запись событий, происходящих в компьютерной сети

сетевая операционная система

программа, устанавливающая связь между компьютерами в сети

набор правил, определяющий характер взаимодействия различных компонентов сети

37.7. Множество компьютеров, связанных каналами передачи информации и находящиеся в пределах одного здания, называется …

локальной компьютерной сетью

глобальной компьютерной сетью

информационной системой с гиперсвязью

региональной компьютерной сетью

37.8. Протоколирование действий пользователей позволяет

реконструировать ход событий при реализации угрозы безопасности информации

обеспечивать конфиденциальность информации

решать вопросы управления доступом

восстанавливать утерянную информацию

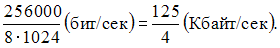

37.9. Скорость передачи данных через ADSL-соединение равна 256000 бит/сек. Передача файла через это соединение по времени заняла 2 мин. Определите размер файла в килобайтах.

Подсказка. Ответ требуется получить в килобайтах, поэтому переведем скорость модема в килобайты/сек (делим на 8, чтобы получить байты, и еще на 1024, чтобы получить килобайты).

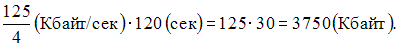

Передача длилась 2 мин, или 120 сек. Находим количество килобайтов:

Правильный ответ: 3750 Кбайт.

37.10. Поставщиком Интернет-услуг является…

компьютер, подключенный к Интернету

модем, подключенный к сети Интернет.

38. Основы компьютерной коммуникации. Принципы организации и основные топологии вычислительных сетей

38.1. Основными топологиями сети являются …

кольцо

полносвязная

звезда

снежинка

общая шина

Подсказка. Четвертый ответ неверный, так как этот термин не имеет отношения к базовым топологиям сети.

38.2. Топология сети определяется …

способом соединения узлов сети каналами (кабелями) связи

способом взаимодействия компьютеров

конфигурацией аппаратного обеспечения

структурой программного обеспечения

пользователь компьютерной сети

рабочая станция вычислительной сети

Подсказка. Клиент-сервер – вычислительная или сетевая архитектура, в которой задания или сетевая нагрузка распределены между поставщиками услуг (сервисов), называемых серверами, и заказчиками услуг, называемых клиентами. Нередко клиенты и серверы взаимодействуют через компьютерную сеть и могут быть как различными физическими устройствами, так и программным обеспечением. Понятия «интегратор запросов» в вычислительной или сетевой архитектуре нет.

38.4. Характеристиками процесса обмена данных в вычислительных сетях являются …

Подсказка. Сети разделяются на два типа: одноранговые и на основе сервера. Тип сети не может влиять на характеристики процесса обмена данных, но может влиять на качественные и количественные показатели (скорость обмена данными, безопасность информации). Качество обмена – это показатель, который по какому-либо критерию оценивает характеристики процесса обмена данными, например по критерию «количество потерянных в сети пакетов данных».

38.5. Протоколы POP3 и SMTP используются для организации сервиса …

Подсказка. Telnet – это сервис, обеспечивающий удаленное управление компьютером по сети. Mail List – сервис, позволяющий получать по электронной почте тематические новости (списки рассылки). В 1988 году был изобретен протокол Internet Relay Chat (IRC), благодаря чему в Интернете стало возможно общение в реальном времени (чат).

«В Интернете размещен сервер баз данных, на котором хранится конфиденциальная информация. Для доступа к данным администратор системы производит (1) через (2) . От пользователя логин и пароль передаются через браузер, предварительно пройдя операцию (3) , чтобы исключить возможность перехвата учетных данных пользователя. Пройдя процедуру авторизации, пользователь получает доступ к системе, где информация подвергается процедуре (4) , чтобы затруднить ее использование при несанкционированном доступе».

назначение паролей доступа

установление прав доступа

38.7. Топологиями локальных вычислительных сетей являются

корпоративная, административная, смешанная

серверная, доменная, терминальная

Режимы передачи данных

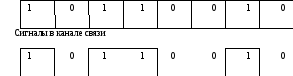

Для передачи цифровых данных по каналам связи используются специальные двоичные коды. Коды эти стандартизованы и определены рекомендациями ISO (International Organization for Standardization) — Международной организации по стандартизации (МОС) или CCITT (по-французски Comite Consultatie International Telegraphique et Telefonique) – Международного консультативного комитета по телеграфии и телефонии (МККТТ). Сейчас последняя организация имеет название ITU-T (International Telecommunication Union – Technical Standard Sector) – Международный Союз Электросвязи, Сектор Технических стандартов телекоммуникаций (МСЭ-Т). В узком смысле под термином кодирование понимают переход от одной формы представления информации к другой форме, в частности к двоичной форме. При таком способе кодирования любая информация представляется в виде последовательности двоичных символов (0 и 1). Устройство, выполняющее операцию кодирования, называют кодирующим или кодером. При двоичном кодировании букв, цифр, знаков (например, математических операций), так как набор этих символов намного больше двух, каждому символу соответствует некоторая последовательность двоичных цифр (бит), которую называют кодовой комбинацией или просто кодом. Например, русский алфавит из 32 букв можно закодировать последовательность из пяти двоичных цифр. Кодом часто называют и само правило, описывающее отображение одного набора знаков в другой набор знаков (например, двоичный). Объем алфавита (набора) символов, используемых при кодировании, называют основанием кода. Например, если набор символов двоичный, то такой код имеет основание 2 и называется двоичным. Таким кодом является азбука Морзе, 7-разрядный код ASCII и т.п. Число символов в кодовой комбинации называют длиной кода, значностью или разрядностью. Если значность всех кодовых комбинаций одинакова, то код называется равномерным. Код Морзе неравномерный, 7-разрядный код ASCII – равномерный. Обратную операцию перевода кодовых комбинаций в знаки исходного сообщения называют декодированием. Техническая ее реализация осуществляется декодирующим устройством или декодером. Совокупность кодирующего и декодирующего устройств образует подсистему, называемую кодеком. Наиболее распространенным двоичным кодом является код ASCII (American Standard Code for Information Interchange), принятый для кодирования информации практически во всем мире (отечественный аналог — код КОИ-7), однако есть и другие виды кодирования, например, одношаговые, помехоустойчивые коды и т.д., но об этом в другой теме. Чрезвычайно важным разделом кодирования (который называется физическим или сигнальным кодированием – signal encoding) является способ представления двоичных цифр (0 и 1) в виде электрических или оптических сигналов, распространяющихся по линиям связи. Существуют несколько способов сигнального кодирования двоичных цифр:

- потенциальный (potencial coding) способ, при котором единице соответствует один уровень напряжения, а нулю другой (рис. 2.1). Разность величин верхнего и нижнего уровня может быть различной.

Существуют большое количество разновидностей потенциального способа, например биполярное кодирование, при котором используют положительное, отрицательное и нулевое значение напряжения, На рис.2.2. приведена биполярная схема кодирования AMI (Alternate Mark Inversion), где все нулевые биты представляются значением 0 v, а единичные – чередующимися положительными и отрицательными значениями.;

- импульсный способ, когда для представления цифр используются импульсы различной или одной полярности

Эти способы используются для кодирования данных при передаче как внутри компьютера, так и при передаче в компьютерных сетях. Однако линии связи во втором случае существенно отличаются по своим электрическим характеристикам от тех, которые существуют внутри компьютера. Главное отличие внешних линий связи от внутренних состоит в их гораздо большей протяженности, а также в том, что они проходят вне экранированного корпуса по пространствам, зачастую подверженным воздействию сильных электромагнитных помех. Все это приводит к существенно большим искажениям прямоугольных импульсов (например, «заваливанию» фронтов), чем внутри компьютера. Поэтому при передаче данных внутри и вне компьютера не всегда можно использовать одни и те же скорости и способы кодирования. В частности потенциальное или импульсное кодирование применяется только на каналах высокого качества и на небольшие расстояния (до 1000 м), т.е. в ЛВС, а в случае, когда канал вносит сильные искажения в передаваемые сигналы, в вычислительных сетях применяют специфический способ сигнального кодирования (никогда не используемого внутри компьютера) – модуляцию с использованием гармонического (синусоидального) переносчика, той частоты, которую хорошо передает имеющаяся линия связи. Информация на выходе компьютера