Cisco 1941: Первоначальная настройка маршрутизатора

Настройка Cisco 1941 Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые Техническая

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) — сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования — Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования — NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас — Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия — 2 месяца!

Почта для вопросов и заявок — info@lincas.ru, sales@lincas.ru

Горячая линия — Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39

- Создание безопасной корпоративной сети;

- Упрощение работы с оборудованием и возложение части задач на маршрутизатор;

- Автоматическое отслеживание вторжений в сеть;

- Возможность создания беспроводной сети по современным стандартам.

Протоколы маршрутизации обеспечивают создание инфраструктуры с поддержкой удаленных филиалов головного офиса, что довольно удобно. Данная серия устройств за счет своей гибкости позволяет сократить издержки на закупку большого количества оборудования.

И теперь от слов — к делу.

Итак, в руках — чистый, новый маршрутизатор. Его функционал действительно очень широк, поэтому для настройки доступа в сеть Интернет и подключения к Интернет-провайдеру, можно ограничиться только основными этапами.

Настройка DNS

В конфигурационном режиме:

cisco-router-1941> en

cisco-router-1941# conf t

Следует выполнить настройку DNS — систему доменных имен. Это необходимо для того, чтобы возник «общий язык» между роутером и пользователем. Если клиенту необходимо выйти на сайт google.com, роутер должен автоматически вычислить, что данный домен расположен по конкретному IP-адресу и общаться уже по нему.

Эту задачу выполняет DNS-сервер, хранящий в себе все необходимые данные. Маршрутизатор в данном случае лишь обращается к серверу с вопросом «а что это?», получает все необходимые данные и продолжает свою работу.

cisco-router-1941(config)# ip dns server

cisco-router-1941(config)# ip name-server 85.21.192.3

cisco-router-1941(config)# ip name-server 213.234.192.8

cisco-router-1941(config)# ip name-server 85.21.192.5

cisco-router-1941(config)# ntp server ntp.corbina.net

cisco-router-1941(config)# ntp server ru.pool.ntp.org

Также необходимо удалить прописанные ранее DNS сервер и шлюз по умолчанию

cisco-router-1941(config)# no ip name-server 192.168.1.1

cisco-router-1941(config)# no ip default-gateway 192.168.1.1

Предварительная настройка интерфейсов

Для того, чтобы роутер правильно функционировал, на нем необходимо поднять интерфейсы (на которые впоследствии все пользователи будут отправлять трафик).

cisco-router-1941(config)# interface GigabitEthernet0/0

cisco-router-1941(config)# ip address dhcp

cisco-router-1941(config)# load-interval 30

cisco-router-1941(config)# description ISP-External-Local

cisco-router-1941(config)# no shutdown

cisco-router-1941(config)# exit

cisco-router-1941(config)# interface GigabitEthernet0/1

cisco-router-1941(config)# ip address 192.168.1.1 255.255.255.0

cisco-router-1941(config)# description Internal-NetWork

cisco-router-1941(config)# no shutdown

cisco-router-1941(config-if)# exit

cisco-router-1941(config)# exit

Здесь приведены соответственно два интерфейса — внешний и внутренний. Первый отвечает за передачу трафика в общую сеть, а второй — получает его от локальных пользователей (или передает с внешнего интерфейса).

Настройка доступа в сеть Интернет

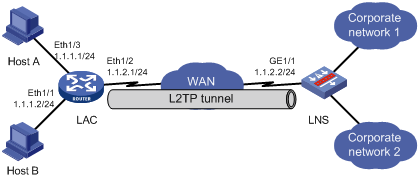

Для соединения с Интернет-провайдером будет использовано L2TP. Это туннель, по которому данные между двумя сетями передаются в зашифрованном виде. Для подключения к данной сети необходимо знать логин и пароль.

cisco-router-1941# conf t

cisco-router-1941(config)# l2tp-class DEFAULT-L2TP-CLASS

cisco-router-1941(config-l2tp-class)# end

cisco-router-1941# conf t

cisco-router-1941(config)# pseudowire-class PW-L2TP-GigabitEthernet0/0

cisco-router-1941(config-pw-class)# encapsulation l2tpv2

cisco-router-1941(config-pw-class)# protocol l2tpv2 DEFAULT-L2TP-CLASS

cisco-router-1941(config-pw-class)# ip local interface GigabitEthernet0/0

cisco-router-1941(config-pw-class)# end

Здесь указана настройка на внешнем интерфейсе, который «выпускает» трафик из локальной сети в общую.

Создание туннельного интерфейса Virtual-PPP1:

cisco-router-1941# conf t

cisco-router-1941(config)# interface Virtual-PPP1

cisco-router-1941(config-if)# description ISP-External-Internet

cisco-router-1941(config-if)# ip mtu 1460

cisco-router-1941(config-if)# ip tcp adjust-mss 1420

Поверх уже существующего физического интерфейса создается виртуальный туннельный интерфейс.

Отключение некоторых функций:

cisco-router-1941(config-if)# no peer neighbor-route

cisco-router-1941(config-if)# no cdp enable

cisco-router-1941(config-if)# ip address negotiated

cisco-router-1941(config-if)# no ppp authentication chap callin

Теперь необходимо ввести свой логин и пароль для доступа в Интернет

cisco-router-1941(config-if)# ppp chap hostname ‘your-login’

cisco-router-1941(config-if)# ppp chap password ‘your-pass’

cisco-router-1941(config-if)# pseudowire 10 pw-class PW-L2TP-GigabitEthernet0/0

cisco-router-1941(config-if)# pseudowire 85.21.0.241 10 pw-class PW-L2TP-GigabitEthernet0/0

cisco-router-1941(config-if-xconn)# end

Далее для проверки необходимо провести пинги, чтобы убедиться в правильности настроек.

Настройка NAT

Механизм NAT — важная составляющая при настройке доступа в сеть Интернет. Он позволяет транслировать внутренний (локальный) адрес устройства во внешний, и по нему уже общаться с общей сетью.

cisco-router-1941# conf t

cisco-router-1941(config)# interface GigabitEthernet0/1

cisco-router-1941(config-if)# ip nat inside

cisco-router-1941(config)# interface GigabitEthernet0/0

cisco-router-1941(config-if)# ip nat outside

cisco-router-1941(config)# interface Virtual-PPP1

cisco-router-1941(config-if)# ip nat outside

cisco-router-1941(config-if)#exit

Настройка производится, соответственно, на внутреннем интерфейсе (Gigabit Ethernet 0/1) и на внешних, один из которых — виртуальный. С физическим все понятно — идет указание на то, что именно через этот интерфейс данные будут «выходить в мир», а что с виртуальным? Он, говоря по-простому, указывает на начало туннеля для передачи данных в зашифрованном виде.

Теперь необходимо настроить списки доступа:

cisco-router-1941(config)# ip access-list extended nat

cisco-router-1941(config-ext-nacl)# deny ip any host 85.21.0.241

cisco-router-1941(config-ext-nacl)# permit ip 192.168.1.0 0.0.0.255 any

cisco-router-1941(config-ext-nacl)# exit

cisco-router-1941(config)# route-map public permit 10

cisco-router-1941(config-route-map)# match ip address nat

cisco-router-1941(config-route-map)# match interface Virtual-PPP1

cisco-router-1941(config-route-map)# exit

cisco-router-1941(config)# route-map local permit 10

cisco-router-1941(config-route-map)# match ip address nat

cisco-router-1941(config-route-map)# match interface GigabitEthernet0/0

cisco-router-1941(config-route-map)# exit

cisco-router-1941(config)# ip nat inside source route-map local interface GigabitEthernet0/0

cisco-router-1941(config)# ip nat inside source route-map public interface Virtual-PPP1 overload

Здесь просто указываются адреса и маршруты, которым может быть разрешен выход в сеть. Довольно удобно, если настройка производится для офиса с большим количеством сотрудников.

Можно заранее отследить, кто «поедает трафик», создать для этих устройств отдельный список, и запретить им доступ к определенным сервисам. Многие компании так и поступают, что увеличивает работоспособность большинства сотрудников (хоть это и немного грустно).

Также не стоит забывать о статических обязательных маршрутах (как правило, здесь указывается шлюз по умолчанию):

cisco-router-1941(config)#ip forward-protocol nd

cisco-router-1941(config)#ip route 0.0.0.0 0.0.0.0 Virtual-PPP1

cisco-router-1941(config)#ip route 85.21.0.241 255.255.255.255 dhcp

И это всё?

Да, это все. Все, что необходимо для настройки главной функции маршрутизатора — пакеты из локальной сети перенаправлять в общую. Можно было, конечно, показать множество других функций, но задача была иной. И благодаря приведенным выше настройкам она была решена.

Маршрутизатор Cisco 1941

Маршрутизатор, 2 порта 10/100/1000BaseT Ethernet, 3 слота WAN (EHWIC) либо 1 слот WAN (Doublewide EHWIC) и 1 слот WAN (EHWIC).

Добавить в корзину В корзину

В стандартную комплектацию входит: 512Mb Dram памяти и 256Mb Compact Flash, 1 блок питания AC Cisco 1941 создан на основе Cisco 1841. Все Cisco 1900 серии включают аппаратное ускорение шифрования, опциональный брандмауэр, средства предотвращения вторжения и современные услуги безопасности. Кроме того, платформа поддерживает широкий спектр проводной и беспроводной связи: Serial, T1/E1, XDSL, Gigabit Ethernet, 3G и беспроводной. Cisco предлагает версии 1941 и 1941W. В 1941W встроен модуль (точка доступа) с поддежкой 802.11n и обратной совместимостью с 802.11a/b/g. 1941W поставляется без поддержки ISM модулей. Технические характеристики Cisco 1941

| Аппаратные особенности | |

| Размеры | 8.9 см x 34.3 см x 29.2 см (Глубина x Ширина x Высота) 2RU |

| Вес | 5.4 кг (без модулей) |

| Флеш-память | Внешняя съемная флеш-память формата Compact Flash |

| Объем флеш-памяти | 256 MB |

| DRAM | DDR2 |

| Объем DRAM | 512 MB |

| Порты WAN | Два порта 10/100/1000BASE-T для соединения с Интернет, поддерживает DSL и кабельные модемы,3G и службы доступа Ethernet |

| ISM slot | 1 |

| Порты LAN | Ставятся через EHWIC LAN модули |

| Порты USB | Два порта USB 2.0 |

| Консольный порт | Скорость до 115.2 Кбит/с |

| AUX-порт | Скорость до 115.2 Кбит/с |

| Сетевая безопасность | |

| Cisco IOS Firewall, Cisco IOS Zone-Based Firewall, Cisco IOS IPS, Cisco IOS Content Filtering и Flexible Packet Matching (FPM). Group Encrypted Transport VPN, Dynamic Multipoint VPN (DMVPN), Enhanced Easy VPN. ААА и публичные ключи PKI. 3G — High-Speed Packet Access (HSPA) and Evolution Data Only/Evolution Data Optimized (EVDO). | |

| IPSec и VPN | |

| Аппаратная поддержка шифрования | DES, 3DES, AES 128, AES 192, AES 256 Включается с IPSec лицензией. |

| Программная поддержка | |

| Версия Cisco IOS | 12.4T |

| Образ Cisco IOS по умолчанию | Продвинутые IP-сервисы (без голосовых служб) |

| Cisco Router and Security Device Manager (SDM) Enhanced Setup Поддержка CiscoWorks, CiscoWorks VPN/Security Management Solution (VMS), и Cisco IP Solution Center (ISC) Cisco Configuration Engine Cisco AutoInstall | |

| Особенности маршрутизации | |

| Протоколы | IPv4, IPv6, static routes, Open Shortest Path First (OSPF), Enhanced IGRP (EIGRP), Border Gateway Protocol (BGP), BGP Router Reflector, Intermediate System-to-Intermediate System (IS-IS), Multicast Internet Group Management Protocol (IGMPv3) Protocol Independent Multicast sparse mode (PIM SM), PIM Source-Specific Multicast (SSM), Distance Vector Multicast Routing Protocol (DVMRP), IPsec, generic routing encapsulation (GRE), Bidirectional Forwarding Detection (BVD), IPv4-to-IPv6 Multicast, MPLS, Layer 2 Tunneling Protocol Version 3 (L2TPv3), 802.1ag, 802.3ah, and Layer 2 and Layer 3 VPN |

| Инкапсуляция | Ethernet, 802.1q VLAN, Point-to-Point Protocol (PPP), Multilink Point-to-Point Protocol (MLPPP), Frame Relay, Multilink Frame Relay (MLFR) (FR.15 and FR.16), High-Level Data Link Control (HDLC), Serial (RS-232, RS-449, X.21, V.35, and EIA-530), Point-to-Point Protocol over Ethernet (PPPoE), and ATM |

| Управление трафиком | QoS, Class-Based Weighted Fair Queuing (CBWFQ), Weighted Random Early Detection (WRED), Hierarchical QoS, Policy-Based Routing (PBR), Performance Routing (PfR), and Network-Based Advanced Routing (NBAR) |

| Особенности PoE | |

| Поддержка PoE | Поддержка на портах коммутатора 10/100/1000 Ethernet с помощью опционального набора PoE |

| Стандарты PoE | IEEE 802.3af, Cisco Prestandard PoE |

| Внешний источник питания | Внешний источник питания на 80 Вт |

| Характеристики | |

|---|---|

| Модульные блоки питания маршрутизатора | Да |

| Тип устройства | Маршрутизатор |

| Поддерживаемый тип интерфейсов маршрутизатора | Интерфейсы 10/100/1000Base-T |

| Производительность маршрутизатора Gbps | 0.3 |

| Линейка Cisco | ISR 1900, 2900, 3900 |