Интернет контроль настройка сети

Друзья мои, задумывались ли вы когда-нибудь над тем, какие устройства в будущем облегчат жизнь рядовым сисадминам? Таксистам со дня на день придут на выручку беспилотные автомобили, у учителей уже давно есть сайты дистанционного обучения, а что послужит подспорьем, так называемым эникейщикам? До пандемии, руководители средних и малых компаний особо сильно не горели желанием как-то реорганизовывать корпоративную сеть исходя из соображений «Работает – не трогай».

Однако спустя время, многие всерьёз начинают подумывать о том, чтобы модернизировать теряющую актуальность структуру, докупив в помощь своим айтишникам волшебную UTM’овскую коробочку способную взять на себя энную часть их насущных задач. К большому сожалению, подобные решения «под ключ», приживаются в наших конторах прямо ну ооочень туго. Вернее, приживаются то они на ура. Вопрос лишь в том, чтобы объяснить руководству нафига оно вообще нужно.

Понятно, что вы как опытный сетевик понимаете важность защиты от внешнего проникновения, пользу антивируса, подключения через прокси и наличие защищённого VPN-канала для удалённой работы сотрудников. Однако руководство, мало понимает для чего нужна вся эта история, пока дело не доходит до реально критической точки, и по старой закалке решает проблемы по мере их поступления.

На сервере появляется шифровальщик? Все плачут, но в итоге восстанавливаются с копии и закупают нормальный антивирус. Скорость инета хромает, т.к. секретарша босса постоянно пялит видяшки в ютубе? Печально, конечно, зато появляется повод расширить канал. Вышестоящее начальство нагибает за то, что трафик с персональными данными никак не шифруется? Значит топаем ковырять фаервол.

И так во всём. Я много лет проработал админом в учебном заведении и там основным гемором был вопрос фильтрации неугодного Минюсту контента. В итоге, мы тупо пришли к технологии белого списка. Т.е. интернет, по сути, закрыт, как в Китае, а для того, чтобы поработать с каким-то сайтом преподу приходилось за день до урока подходить к IT’шникам и ставить их в известность.

Ресурс проверялся на добропорядочность, затем заносился в вайт лист и только после этого студенты могли нормально с ним поработать. Однако учитывая перелинковки, система работала, мягко говоря, не айс. В итоге они, уже после моего ухода, вроде как купили отдельный дорогущий прокси-сервер со встроенным фильтром, но смысл то вовсе не в этом. Зачем спрашивается все эти дополнительные расходы на кучу различных сервисов?

Ведь в современных сетях, всё давным-давно уже решается посредством одной бодрой железки с хорошим софтом. Да, я согласен, что ценник на решения зарубежных вендеров аля Cisco в этом вопросе изрядно кусается. Да к тому же, там ещё нужно и запас знаний не хилый иметь, чтобы всё это дело нормально настроить. Но ведь есть же и наши решения, которые ничуть не хуже могут справляться с самыми нужными функциями.

Одним из таких решений в линейке отечественных UTM’ок является ИКС. Сей гэтэвэй, мне уже много лет на различных олимпиадах нахваливали админы из институтов и колледжей. Именно поэтому, захотев сделать цикл обзоров на шлюзы, я решил начать именно с него. Во-первых, это одно из немногих решений, которое распространяется без подписки. Терпеть не могу софт, который дорабатывают только для вида, да ещё и дерут деньги за его якобы совершенство.

Во-вторых, у ИКCа заявлена 35 дневная полнофункциональная демо-версия. Мне, как обзорщику, такой расклад прям по душе. Потому что за 3 дня у меня никогда не получается что-то протестить и вечно приходится либо откатывать виртуалку, либо переставлять софт. Ну и плюс у этих ребят, как потом выяснилось отличная техподдержка, которую мне даже удалось развести на небольшие плюшки для вас. Но об этом чуть позже. А сейчас, давайте уже перейдём к практической части обзора. Погнали.

Установка Интернет Контроль Сервер (ИКС)

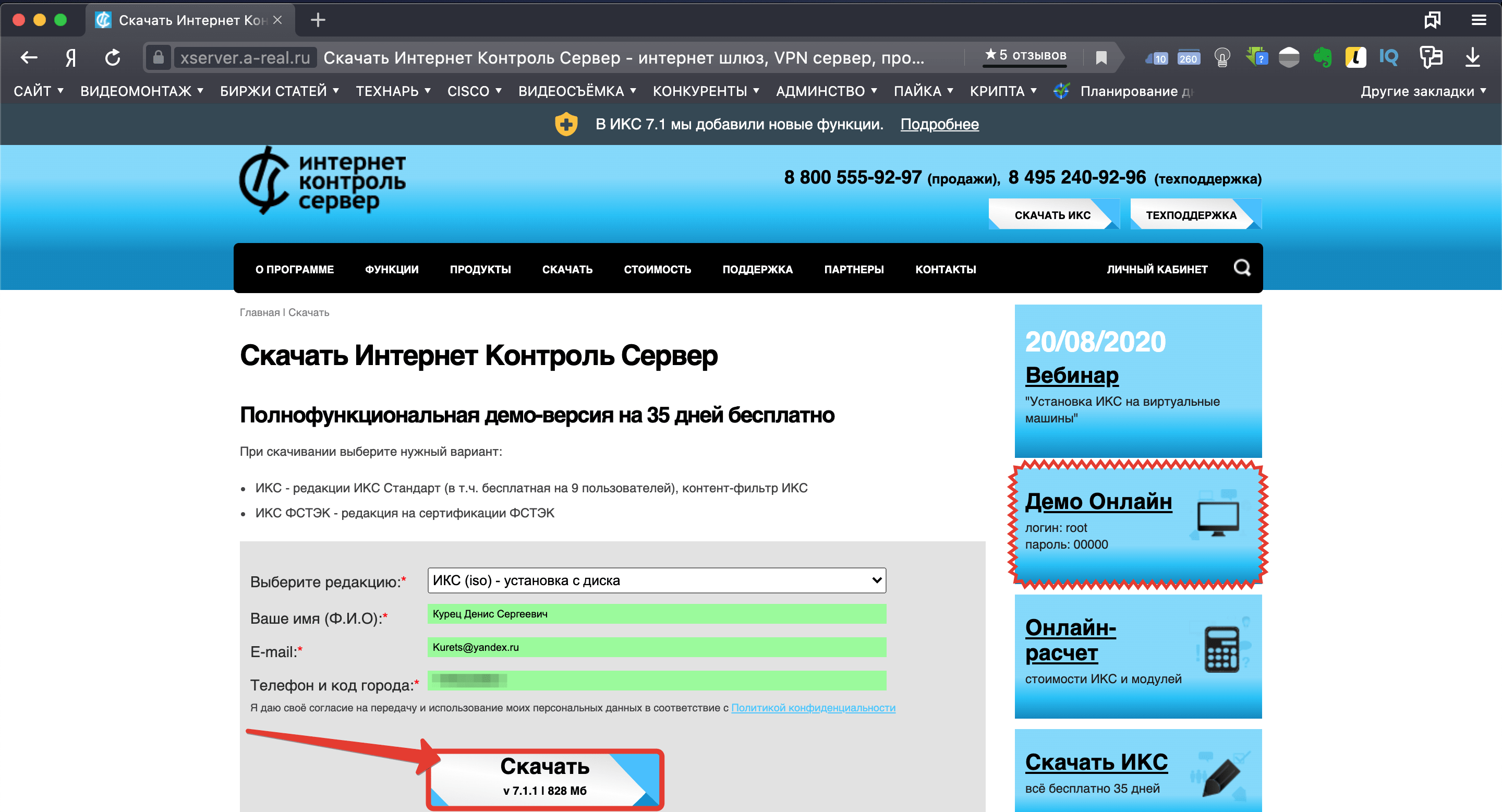

Шаг 1. С загрузкой и установкой всё просто. На офф. сайте программы ищем соответствующий пункт меню и заполнив данные о себе скачиваем нужную редакцию. В принципе, можно было бы воспользоваться Онлайн-демкой, но я хочу попробовать сделать этот обзор в формате летс-плея, без всяких инструкций и посмотреть, насколько трудно будет поднять сервак ИКСа на виртуалке среднестатистическому админу.

Шаг 2. После загрузки заряжаем ISO в гипервизор и создаём виртуалку. Если вы хоть раз имели дело с виртуальной машиной, то никаких проблем на этом этапе у вас не возникнет. Единственный нюанс – обязательно указать в типе ОС – FreeBSD, ибо в ИКС под капотом находится именно фриха.

Шаг 3. Окей. Погнали по установке. Она представляет собой классический цикл «Далее — Далее». Ошибиться трудно. Главное не затупить на моменте конфига сетевой карты и правильно настроить данные, с помощью которых в дальнейшем будем заходить на веб. морду.

Шаг 4. После перезагрузки, я почему-то увидел это сообщение, вместо информации о том, по какому IP-адресу и порту предстоит подключаться для дальнейшей настройки. Странное решение, честно говоря. Быть может это сделано из соображений безопасности, но в любом случае это не user-friendly.

Шаг 5. С горем пополам я нарыл на офф. сайте инфу про нужный порт и узрел наконец-таки поле авторизации. Классический root – root не подошёл. Admin-adminтоже не сработал. Пришлось снова курить инфу на первоисточнике. Видимо это сделано из тех же соображений, что ленивый админ не сменит стандарт, и даже минимальная безопасность в таких вещах превыше всего.

Шаг 6. Ура. Вся предустановочная прелюдия закончилась, и мы наконец-то зашли в интерфейс. Первым делом топаем в Мастер настройки сети, чтобы указать какая сетевуха будет смотреть в сеть, а какая во внешний мир.

Добавление пользователя в ИКС

Шаг 7. В принципе, после этого можно уже приступать к детальным настройкам шлюза. Функций тут хватает, поэтому давайте попробуем настроить только те базовые вещи, которые актуальны сегодня практически в каждой конторе. Например, функция прокси-сервера для контроля интернет-трафика. Это прям маст-хэв. Создадим пользователя.

Шаг 8. Присвоим ему имя, пусть будет Анна Иоановна. И краткое описание, к примеру, номер рабочего кабинета. «Добавить».

Шаг 9. Далее проваливаемся в настройки юзверя и на вкладке IP/MAC прописываем данные клиентской тачки.

Шаг 10. Этот же IP’шник присваиваем рабочей станции и в свойствах браузера указываем адрес и порт прокси-сервера.

Шаг 11. Временно оффнем межсетевой экран для проверки соединения.

Шаг 12. Пробуем выйти в инет с клиентской машины. Есть контакт.

Контент-фильтрация в ИКС

Шаг 13. Общий принцип работы понятен и пока он мало чем отличается от конкурентных продуктов в нише, с которыми мне доводилось работать ранее. Давайте посмотрим, насколько круто данный сервер умеет фильтровать трафик.bК примеру, давайте представим, что наша Анна Иоановна препод и ребёнку случайным образом удалось попасть за её комп на перемене. Сработает ли фильтр в поиске на его недвусмысленный запрос? Сейчас проверим. Для активации контент-фильтра добавляем пользователю соответствующее правило.

Шаг 14. И до кучи ещё накидаем наборы для школ и поисковиков. Пусть уж отфильтрует по полной.

Шаг 15. Сам модуль фильтра включается на вкладке «Безопасность». Врубаем его.

Шаг 16. По идее всё уже должно отрабатывать. Пробуем ввести какую-нибудь жесть.

Шаг 17. Мммда. Хороший фильтрик. Терь понятно, почему у нас молодёжь такая агрессивно настроенная и её ничем уже не удивишь. Но может это я просто криворукий и что-то недонастроил…

Спустя час “курения” документации и различных видосов, я сделал отдельный сертификат, настроил перенаправление HTTPS, подцепил серт на клиентскую тачку, ребутнул всё 10 раз. Потом ещё построил дом, посадил дерево, вырастил сына и только после этого фильтрация стала приемлемой. Но камооон, какие блин экспорты сертификатов, вы о чём? 2020 год на дворе. Всё должно фурычить прям из коробки. Тем более если это решение ориентированно на образовательные учреждения. Поверьте мне, далеко не в каждом учебном заведении есть полноценный IT отдел.

А если он и есть в лице одного эникейщика, то его спектр обязанностей явно не подразумевает подобные танцы с бубном вокруг рабочих станций. Ведь вся эта история изначально закупается именно для облегчения задачи фильтрации, а не для создания дополнительных сложностей.

Настройка VPN-сервиса

Шаг 18. Общем ладно, возможно, я совсем обленился и придираюсь. Двигаем дальше. Что у нас ещё актуально в подобных программах помимо фильтрации? Давайте попробуем сконфигурировать VPN’ку для удалённой работы. Создадим для этой цели отдельного тестового пользователя.

Шаг 19. Далее сконфигурируем сеть VPN.

Шаг 20. Протокол L2TP с айписеком. Добавить.

Шаг 21. На вкладке VPN разрешаем доступ нашему пользователю.

Шаг 22. Затем переходим на клиентский компьютер и пробуем создать новое VPN-подключение.

Шаг 23. Проверяем текущие сеансы в панели ИКС и убеждаемся, что подключение установлено успешно.

Контроль приложений в ИКС

Шаг 24. Окей. Пока я разбирался с HTTPS’ным фильтром, наткнулся в документации на одну интересную фиху, которую раньше нигде не встречал. Контроль приложений через утилиту Xauth. Давайте затестим, как она работает в поле. Запускаем EXE на клиенте.

Шаг 25. И по идее, если наш пользователь закреплён за машиной по IP-адресу, мы уже можем начать контролировать все запущенные приложения, взаимодействующие с сетью в соответствующем меню. Давайте попробуем заблокировать Хром.

Шаг 26. Вуаля, теперь никакой трафик в браузере не проходит. Вполне себе годная тема, особенно когда требуется заблочить юзверю какой-нибудь торрент на время.

В целом, данное UTM решение покрывает большую часть тех задач, с которыми может сегодня столкнуться рядовой системный администратор на любом мало-мальски уважающем себя предприятии. Тут и прокси с детальным учетом трафика, и антивирусная защита, и всякие плюшки из разряда внутрисетевого веб-сервера. Можно настроить FTP, jabberи даже при желании полноценную IP-телефонию.

И заметьте. Это отечественный продукт. Не представительство на территории РФ, а конкретно разработка наших программеров. Причём судя по моим данным, разрабы действительно прислушиваются к комъюнити. До недавнего времени к ИКСу нельзя было подключиться по SSH. Что странно, учитывая, что под капотом у UTMки скрывается FreeBSD. В новых версиях этот косяк исправили. Вообще последнюю редакцию судя по данным на офф сайте существенно допилили.

В 7 версии появилась возможность создавать туннельчики с Cisco, Mikrotik и другими брендовыми сетевыми железками. OpenVPN, IPSec. Блин, я даже хотел затестить это дело в рамках обзора, но потом вспомнил, что лето и все знакомые из числа тех, кто мог бы дать на время погонять пару кисок разъехались по отпускам. Да в целом, это не так уж и важно. У ИКС есть вполне смотрибельный канал на ютубе с мануалами, в которых разжёваны практически все функции данного шлюза. Они, конечно, не такие весёлые, как мой контент, но для решения задач подходят вполне.

Ещё можно выносить мозг техподдержке. К моему удивлению, за неделю подготовки обзора ни один оператор из чата не послал меня в пеший сексуальный поход. Хотя вопросы я задавал, далеко не самые интеллектуальные. За это отдельный респект. С одним из сотрудников я даже настолько разговорился, что выбил скидочный промокод. Так что, если вы захотите приобрести ИКС для своей конторы, можете смело сказать начальнику, мол добазарились с менеджером на более выгодные условия.

А сами просто перейдёте по ссылке , либо же продиктуете менеджеру промокод «Hacking In Russian») и таким образом сэкономите десяток-другой долларов родной фирме. Но вообще, если офис небольшой, то вам за глаза хватит и бесплатной версии, имеющей ограничение до 10 пользователей. Это практически полноценный отдел, на котором можно тренироваться и попутно думать надо ли оно тут.

Друзья, на этом я завершаю первый обзор UTM’ки на данном канале. Он получился долгим. Временами скучным, но от этого не менее информативным. Надеюсь, вы поддержите данный формат, и мы продолжим обозревать отечественные решения в области безопасности локальных сетей. Хочется сделать прям серию обзоров на шлюзы. Причём в идеале программные. Ведь железо уже давно не прогрессирует так активно, как раньше. Постепенно наступает время, когда именно программные разработки будут представлять наибольший интерес.

И главное тут, быть в курсе нововведений и постоянно держать руку на пульсе. С вами был, Денис Курец. Благодарю, что осилили действительно серьёзный контент. Всем удачи, успеха и самое главное, отличного настроения. Берегите себя и свои сети. Заботьтесь об их безопасности. И не забывайте контролировать трафик несмышлёных юзверей. Ведь они порою, как дети, так и норовят залезть куда не следует, а отвечать за это предстоит нам.

Не допускайте подобных казусов. До новых встреч, камрады. Всем пока.