- Top 3 IP Scanners for Linux

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Сканер портов с графическим интерфейсом для Windows и Linux (Angry IP Scanner)

- Angry IP Scanner

- Сканер портов для Windows

- Как установить Angry IP Scanner

- Установка Angry IP Scanner в Windows

- Установка Angry IP Scanner в Kali Linux

- Установка Angry IP Scanner в BlackArch

- Как пользоваться Angry IP Scanner

- Как изменить сканируемые порты в Angry IP Scanner

- Как сканировать открытые порты на сайтах в Angry IP Scanner

- Как собирать информацию о хостах с помощью Angry IP Scanner

- Как в Angry IP Scanner показывать только активные хосты

- Как просканировать хост, если он не пингуется

- Нужно ли использовать опцию «Пропуск вероятно не назначенных адресов *.0 и *.255»

- Сетевые термины в Angry IP Scanner

Top 3 IP Scanners for Linux

Unlike port scanners, which scan for open ports, IP scanners simply try to find hosts that are alive on a network. If you are searching for IP scanners for Windows, you will surely find an abundant supply of them. In Linux, however, you may be searching a little harder to find a quality, easy to use IP scanner. Here is a list of the 3 best IP scanners for Linux, rated on speed and usability.

1. arp-scan — Arp-scan is an easy-to-use tool that can find alive hosts on a network. It sends ARP packets to specified hosts and displays any responses. I rated arp-scan #1 because of its simplicity and speed. By simply adding the -l switch to arp-scan, it will automatically determine the network settings and scan the network of the first adapter. It also scanned the network the fastest. To install arp-scan:

Ubuntu: sudo apt-get install arp-scan

OpenSuse (12.1): wget http://download.opensuse.org/repositories/security/openSUSE_12.1/i586/arp-scan-1.8-1.1.i586.rpm

sudo rmp -i arp-scan-1.8-1.1.i586.rpm

The easiest way to scan the network you are in is to run any of the following commands (they all do the same thing):

sudo arp-scan -l #Scans the local network

sudo arp-scan 192.168.1.0/24 #Scans 192.168.1.0 255.255.255.0

sudo arp-scan 192.168.1.1-192.168.1.254 #Scans the obvious range

You will see results like this:

192.168.1.10 00:0c:29:a4:16:48 VMware, Inc.

192.168.1.11 00:0e:2e:3a:c1:2d Edimax Technology Co., Ltd.

192.168.1.20 00:e0:81:31:97:47 TYAN COMPUTER CORP.

2. nmap – Nmap, better known for its port scanning abilities, is also quite suitable as an IP scanner. I rated nmap #2 because it returned the results slighty slower than arp-scan, and there is no -l switch to automatically determine the network settings, as with arp-scan. To install:

Ubuntu: sudo apt-get install nmap

OpenSuse: sudo zypper install nmap

To scan for alive hosts on a network, run any of the following commands (they all do the same thing):

sudo nmap -sP 192.168.1.0/24 #Scans 192.168.1.0 255.255.255.0

sudo nmap -sP 192.168.1.1-254 #Scans the obvious range

You will see results like this:

Host 192.168.1.11 is up (0.0089s latency).

MAC Address: 00:0E:2E:3A:C1:2D (Edimax Technology Co.)

Host 192.168.1.20 is up (0.00063s latency).

MAC Address: 00:E0:81:31:97:47 (Tyan Computer)

Host 192.168.1.21 is up (0.00099s latency).

MAC Address: 00:E0:81:31:45:26 (Tyan Computer)

3. Angry IP Scanner – This tool, perhaps better know to Windows users, is also available on Linux, as a Java application. I rated Angry IP Scanner #3 because it is significantly slower than arp-scan and nmap, however, it has a nice and simple GUI that many people find intuitive. To check if you have Java installed, run this command:

java -version

To install Java, run this command:

Ubuntu : sudo apt-get install openjdk-6-jre

OpenSuse: sudo zypper install java-1_6_0-openjdk

You can download the Angry IP Scanner here:

Ubuntu: wget http://sourceforge.net/projects/ipscan/files/ipscan3-binary/3.0-beta6/ipscan_3.0-beta6_i386.deb

sudo dpkg -i ipscan_3.0-beta6_i386.deb

OpenSuse: wget http://sourceforge.net/projects/ipscan/files/ipscan3-binary/3.0-beta6/ipscan-3.0_beta6-2.i386.rpm

sudo rpm -i ./ipscan-3.0_beta6-2.i386.rpm

There are 32 and 64 bit Deb and RPM files for Debian/Ubuntu and Fedora/RedHat/Suse/Mandriva. Angry IP Scanner is one of the few IP scanners for Linux that has a nice GUI. It’s very simple to use. Simply enter the range of IP addresses you want to scan and click Start:

As you can see, there are several high quality and fast IP scanners for Linux. If you have a favorite that isn’t listed here, feel free to leave a comment.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Сканер портов с графическим интерфейсом для Windows и Linux (Angry IP Scanner)

Angry IP Scanner

Angry IP Scanner — это программа для поиска компьютеров и других устройств в сети, сканирования портов и получения другой информации о хостах.

Сканер портов для Windows

Хотя в заголовок вынесено, что Angry IP Scanner это сканер портов для Windows, на самом деле это кроссплатформенный сканер, который прекрасно работает и на Linux, а также на Mac. Но в Linux есть Nmap — мощнейший сканер сети с множеством опций и дополнительных функций по получению информации о хостах в сети. Между прочим, Nmap также работает и в Windows и даже имеет графический интерфейс, но многим пользователям Windows трудно разобраться с командной строкой и многочисленными опциями Nmap, к тому же многим такое обилие функций просто не нужно (смотрите статью Сканер портов под Windows). Итак, Angry IP Scanner это простая и интуитивно понятная программа для поиска хостов и сканирования портов компьютеров, сайтов, серверов, телефонов и любых других онлайн устройств.

Как установить Angry IP Scanner

Angry IP Scanner является кроссплатформенным благодаря тому, что написан на Java. Поэтому начните с установки окружения Java по статье «Как установить Java (JDK) в Windows и Linux»

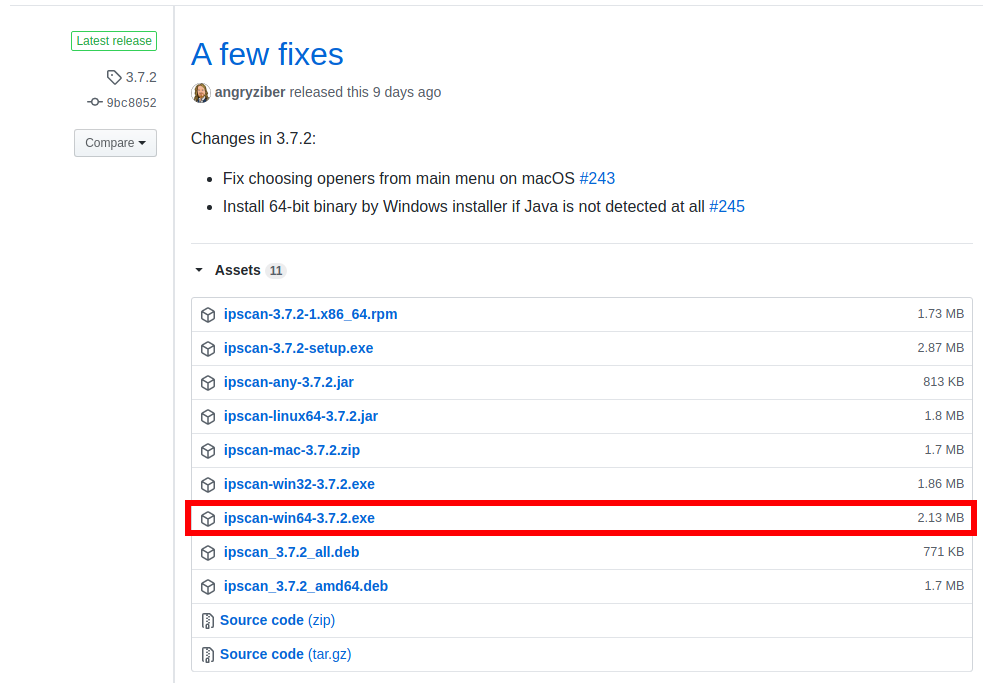

Установка Angry IP Scanner в Windows

Выберите файл ipscan-win64-*.exe — он не требует установки, то есть это портативная версия.

Установка Angry IP Scanner в Kali Linux

wget -O ipscan.jar https://github.com`curl -s https://github.com/angryip/ipscan/releases | grep -E -o '/angryip/ipscan/releases/download/[0-9.]+/ipscan-linux64[0-9.-]+.jar' | head -n 1` sudo mv ipscan.jar /opt/ echo -e '#!/bin/bash'"\njava -jar -Xmx1024m /opt/ipscan.jar" | sudo tee /usr/local/bin/ipscan > /dev/null sudo chmod +x /usr/local/bin/ipscan

Установка Angry IP Scanner в BlackArch

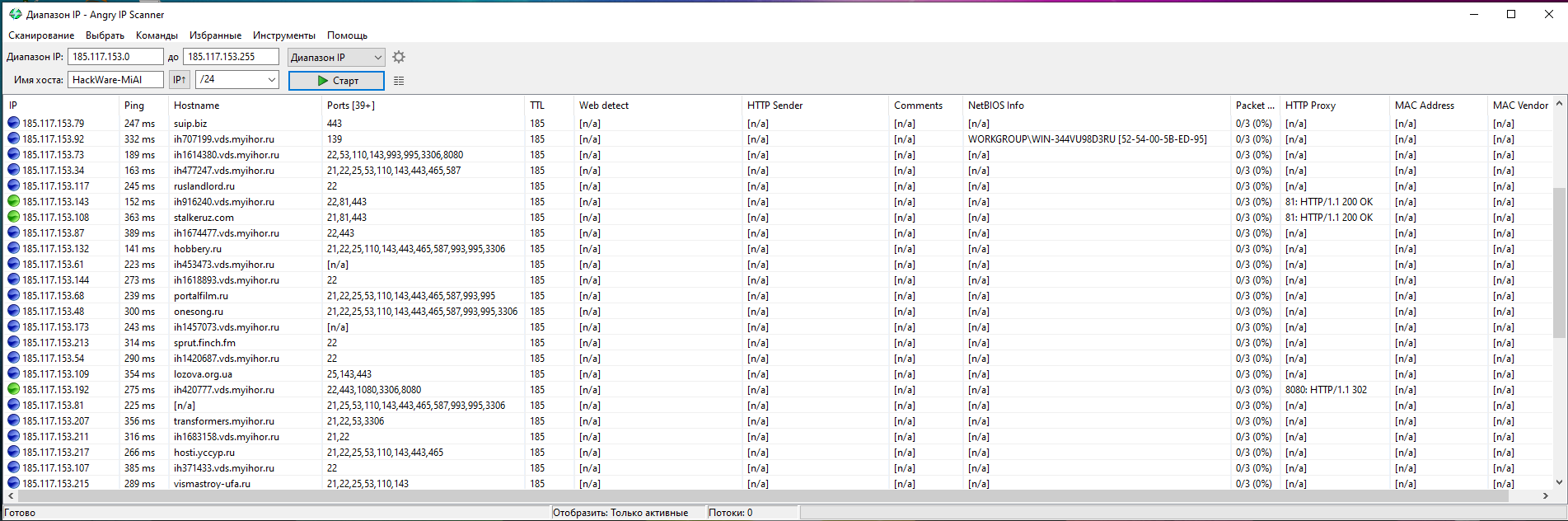

Как пользоваться Angry IP Scanner

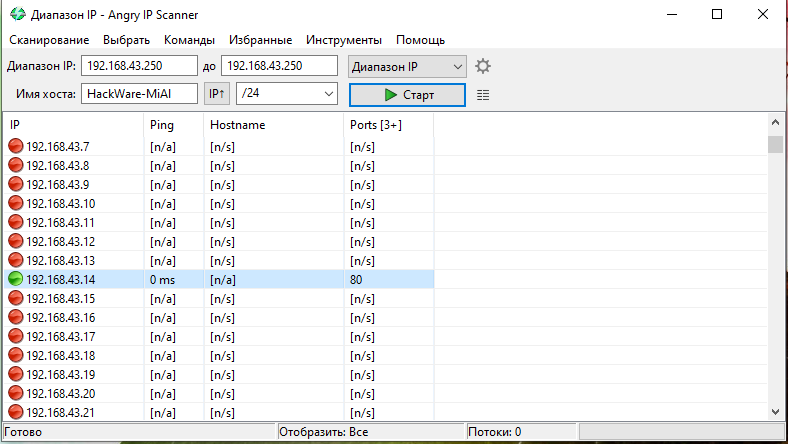

Вы можете обратить внимание, что у меня уже автоматически вписан диапазон IP — это локальная сеть, к которой подключён компьютер:

Для сканирования локальной сети достаточно нажать кнопку «Старт». По итогу сканирования показывается краткая информация:

То есть в моей сети найдено 3 активных хоста и у каждого из них имеется открытые порты.

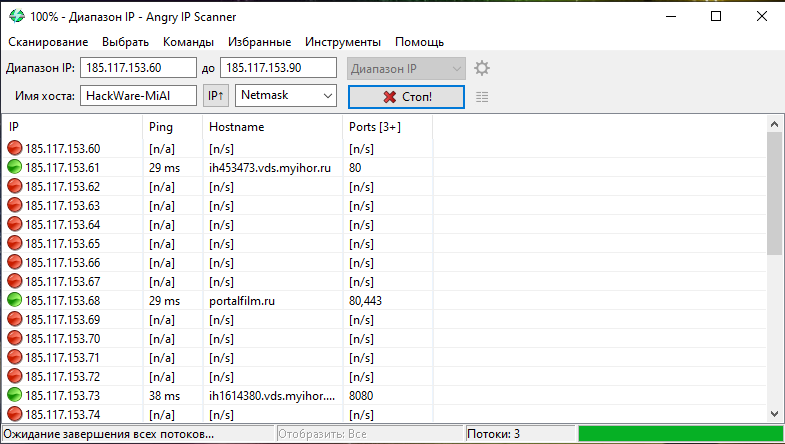

Вы можете указать диапазон IP адресов для сканирования:

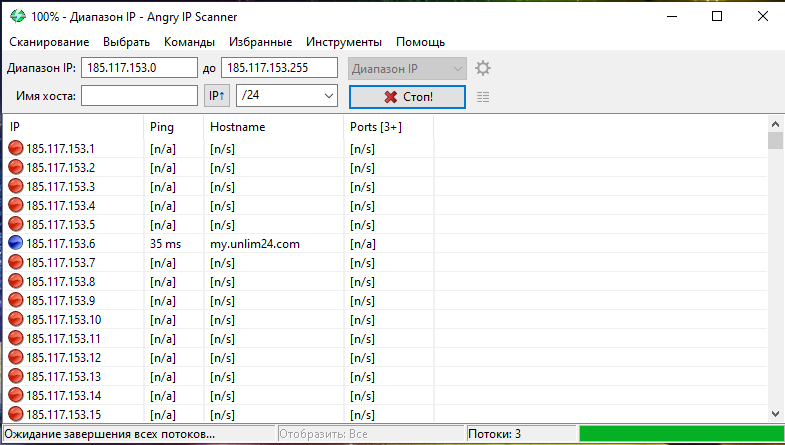

Или указать диапазон с помощью идентификатора сети и маски подсети для сканирования:

Если вы не разбираетесь в сетевых масках, то смотрите статью «IP адрес».

Причём идентификатор сети нужно вводить в левом окошечки верхней строки, а маску подсети в правом выпадающем меню второй строки.

Как изменить сканируемые порты в Angry IP Scanner

По умолчанию Angry IP Scanner сканирует всего три порта: 80,443,8080. К примеру, Nmap по умолчанию сканирует 1000 самых популярных портов. Порты 80,443,8080 обычно принадлежат веб-серверам. Чтобы искать другие службы, я составил такой список самых часто встречающихся портов (в комментариях к этой статье вы можете дополнить список вашими пожеланиями):

21,22,23,25,53,80,81,110,119,137,139,143,443,445,465,587,993,995,1080,1194,3306,3389,5500,5800,5900-5906,8080,9001,9030,9050,9051,9090,9091,9100

Чтобы изменить список портов в Angry IP Scanner перейдите в меню «Инструменты» → «Предпочтения». В открывшемся окне перейдите во вкладку «Порты»:

Вы можете вписать любые интересующие вас порты. Их нужно перечислять через запятую без пробелов, можно указывать диапазоны через дефис, например: 19-22,80,1000-2000.

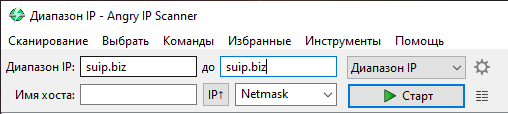

Как сканировать открытые порты на сайтах в Angry IP Scanner

В Angry IP Scanner можно сканировать открытые порты не только на IP адресах, но и открытые порты сайтов. Для этого в поле «Диапазон IP» и в окно окончания диапазона введите один и тот же адрес сайта, а содержимое всех других полей удалите:

Будет определён IP адрес данного сайта и просканированы открытые порты.

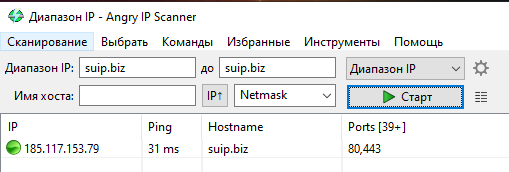

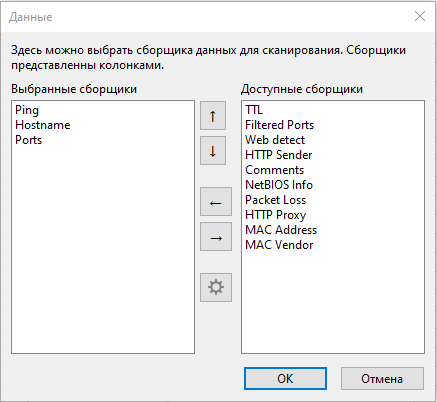

Как собирать информацию о хостах с помощью Angry IP Scanner

Сканер Nmap умеет определять версию операционной системы и версии сетевых служб на сканируемых хостах, Angry IP Scanner также умеет собирать информацию, по умолчанию собираются следующие данные:

Чтобы изменить эти настройки, перейдите в пункт меню «Инструменты» → «Сборщики данных»:

Теперь в результатах сканирования показывается дополнительная информация о хостах:

Как в Angry IP Scanner показывать только активные хосты

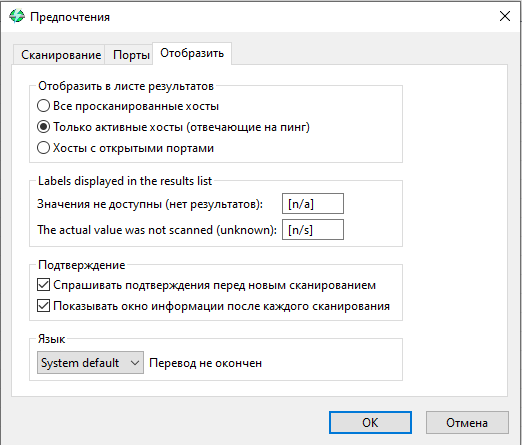

Перейдите в меню «Инструменты» → «Предпочтения». В открывшемся окне перейдите во вкладку «Отобразить», выберите пункт «Только активные хосты (отвечающие на пинг)»:

Как просканировать хост, если он не пингуется

Если хост не отвечает на пинг, то это совсем не обязательно означает, что он офлайн (хотя чаще офлайн). Если вы уверены, что хост онлайн или вам важно найти все активные хосты, то для начала попробуйте поменять метод пингования.

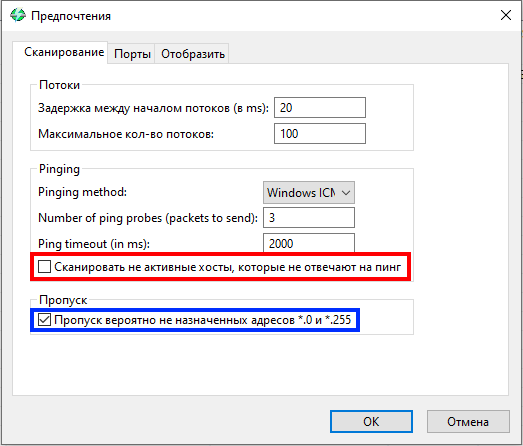

Также вы можете принудительно сканировать порты даже на хостах, которые не отвечают на любой пинг. Для этого перейдите в меню «Инструменты» → «Предпочтения». В открывшемся окне перейдите во вкладку «Сканирование», выберите пункт «Сканировать неактивные хосты, которые не отвечают на пинг»:

Нужно ли использовать опцию «Пропуск вероятно не назначенных адресов *.0 и *.255»

Для ответа на этот вопрос смотрите раздел «Может ли IP адрес с нулём или 255 на конце быть действительным?». Если коротко, то в глобальной сети адреса вида *.0 и *.255 обычно являются действительными, поэтому не стоит использовать опцию «Пропуск вероятно не назначенных адресов *.0 и *.255».

Сетевые термины в Angry IP Scanner

Далее подсказки из самой программы:

Общая информация

Angry IP Scanner инструмент для сканирования IP адресов.

Используется для сканирования IP адресов с целью найти активные хосты и собрать интересующую информацию о каждом из них.

Можно начать указав IP адреса для сканирования(локальные IP введены по умолчанию) и нажав кнопку «Старт».

Основные термины:

Feeder — Источник IP адресов для скнирования. Angry IP Scanner предоставляет разные источники сканирования: Диапазон IP, файл (IP List File) или Случайный. Можно выбрать источник из выпадающего списка рядом с кнопкой «Старт»

Сборщик данных — собирает специфичную информацию о хосте, например время пинга, имя хоста, открытые порты. Сборщики обычно представляют собой колонки в результате сканирования. Их можно выбирать в меню «Инструменты->Сборщики данных».

Активный хост — хост отвечающий на пинг. В листе результатов отмечаются синим.

Неактивный хост — хост не отвечающий на пинг (красный). Тем не менее у него могут быть открытые порты (если брандмауэр блокирует пинг). Для того чтобы полностью просканировать такие хосты поставьте галочку в «Сканировать не активные» в Инструменты->Предпочтения.

Open port — TCP порт, ответивший на попытку соединения. Зеленые в списке.

Filtered port — TCP порт, не отвечает на то, что он закрыт (нет RST пакета). Вероятно эти порты специально блокируются брандмауэрами.

Pinging (проверка хоста):

Angry IP Scanner может использовать разные методы пинга. Их можно выбирать в окне «Предпочтения».

ICMP echo — стандартный метод используемый программой ‘ping’. На большинстве платформ требует права администратора. Некоторые брандмауэры запрещают ответные пакеты на запрос ICMP, делая активные хосты выглядящими не активными.

UDP — посылает UDP пакеты (datagrams) на один из портов хоста и наблюдает за ответом(есть или нет). Не стандартно, но не требует привилегий.

TCP — пытается подключиться к 80 (http) порту. Для некоторых сетей может работать лучше UDP, обычно нет.

Сканирование UDP и TCP чаще всего не определяет маршрутизаторы или другое сетевое оборудование должным образом.

TTL (time to live) — этот сборщик работает только с ICMP пингом. Начальное значение обычно 64 или 128, разница показывает дистанцию до хоста в кол-ве узлов.

Результаты сканирования отображаются в списке, строчка — просканированный адрес.

Используя меню предпочтений вы можете настроить отображение:

- всех просканированных хостов

- только активных хостов

- только хостов с открытым портом

Специальные значения (так же настраиваемы):

- [n/s] — значение которое вообще не было просканировано (если хост не активен)

- [n/a] — значение не доступно, но было просканировано