Как настроить LAN-to-LAN IPsec VPN на роутерах TP-Link в новом интерфейсе?

Дата последнего обновления: 12-17-2018 15:15:29 PM 192585

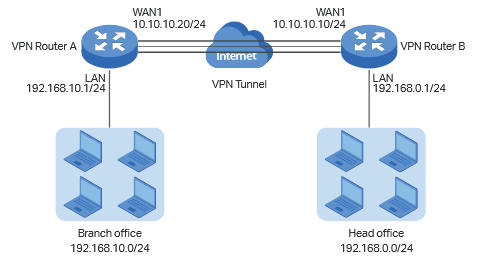

Используя функцию LAN-to-LAN IPsec VPN две различные частные сети могут быть подключены друг к другу через интернет. К примеру, возьмем приведенную на рисунке ниже топологию. Следуя инструкции ниже, вы сможете настроить похожее VPN соединение.

В данном примере WAN IP адреса обоих роутеров «серые», но при этом мы допускаем, что они находятся в одной подсети, например, подсети провайдера. Если два ваших устройства находятся в разных подсетях, для настройки IPsec VPN вам потребуются «белые» IP адреса на обоих маршрутизаторах (услуга приобретается у вашего интернет-провайдера)

Шаг 1. Проверяем настройки, которые нужны для настройки IPsec VPN на роутерах.

Проверим VPN на роутере А

Перейдите в раздел Status > System Status

В разделе Network > LAN

Затем проверьте те же настройки на роутере В.

В разделе Status > System Status

Network > LAN

Шаг 2 Настройка IPsec VPN на роутере В

- Перейдите в меню VPN > IPSec > IPSec Policy и нажмите Add чтобы открыть страницу со скриншота нароутере. Настройте базовые параметры для политики IPseс.

- Поставьте режим

- Remote Gateway — 10.10.10.20

- WAN – WAN1

- Local subnet 192.168.0.0/24

- Remote subnet 192.168.10.0/24

- Pre-shared key –любой пароль по вашему выбору. В качестве примера – 123456

2. Нажмите чтобы открыть дополнительные настройки. В разделе Phase-1 Settings настройте параметры IKE phase-1

- Proposal — md5-des-dh1

- Exchange Mode — Main Mode

- Negotiation Mode — Responder Mode

- Local/Remote ID Type – NAME

Если роутер находится за NAT сервисом, необходимо выбрать Aggressive Mode в качестве Exchange Mode и выбрать Local/Remote ID Type как NAME, в другом случае, VPN-туннель не установится.

Настройте Local ID и Remote ID по вашему желанию. Здесь, в качестве примера Local ID используется 123, а Remote ID – 321

3. В разделе Phase-2 Settings настройте параметры IKE phase-2

Если роутер находится за NAT сервисом, proposal не может быть выбран как as ah-md5 или as –sha1, в противном случае, VPN-туннель не заработает.

Шаг 3 Настройте IPsec VPN на роутере А

Настройка роутера А идентична настройке роутера В

- Перейдите в меню VPN > IPSec > IPSec Policy и нажмите Add чтобы открыть страничку со скриншота нароутере. Настройте базовые параметры для политики IPseс.

2. Нажмите Advanced Settings чтобы открыть дополнительные настройки. В разделе Phase-1 Settings настройте параметры IKE phase-1.

3. В разделе Phase-2 Settings настройте параметры IKE phase-2

Шаг 4 Проверьте, что туннель подключен.

Независимо от того, в настройках какого маршрутизатора вы находитесь, перейдите в меню VPN > IPsec > IPsec SA. Если IPsec VPN установился, вы увидите следующее изображение.

Полезен ли этот FAQ?

Ваши отзывы помогают улучшить этот сайт.

Что вас заинтересовало в этой статье?

- Недоволен продуктом

- Слишком сложно

- Непонятное название

- Не применимо ко мне

- Слишком расплывчато

- Другой

Мы хотели бы получить ваши отзывы, пожалуйста, дайте нам знать, как мы можем улучшить этот контент.

Мы ценим ваше мнение.

Нажмите здесь, чтобы связаться со службой технической поддержки TP-Link.

Подпишитесь на рассылку Мы с ответственностью относимся к вашим персональным данным. Полный текст положения об обработке персональных данных доступен здесь. С нашими условиями использования и программой улучшения пользовательского опыта можно ознакомиться здесь.

Как настроить IPSec VPN на TL-MR3020 (Режим роутера – новый логотип)?

Дата последнего обновления: 03-21-2023 12:22:54 PM 46929

С IPSec VPN вы можете получить безопасный доступ к сети, находясь вне дома. Чтобы использовать сервис VPN, необходимо настроить динамическую службу DNS или назначить статический IP-адрес для WAN-порта маршрутизатора. Системное время должно быть синхронизировано с интернетом.

В качестве примера рассмотрим модель TL-MR3020.

Функция IPSec может быть настроена только после успешной настройки продукта в качестве роутера.

1.Настройте устройство в режиме 3G/4G роутера, беспроводного роутера или клиента WISP.

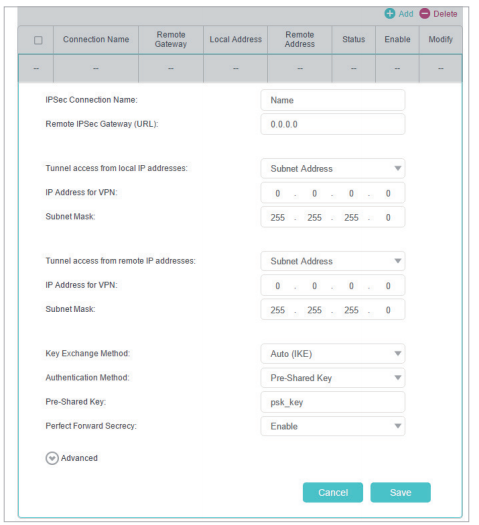

2.Перейдите в раздел Advanced (Дополнительные настройки) -> VPN -> IPSec VPN.

3.Включите Dead Peer Detection (Обнаружение мертвого узла).

4.Нажмите кнопку Add (Добавить) и введите соответствующие параметры.

• IPSec Connection Name: введите имя VPN-подключения IPSec.

• Remote IPSec Gateway (URL): укажите IP-адрес шлюза назначения, который является общедоступным WAN-IP-адресом или доменным именем конечной точки удаленного VPN-сервера.

• Tunnel access from local IP addresses: выберите адрес подсети (Subnet Address), если вы хотите, чтобы вся ЛВС присоединилась к сети VPN, или выберите один адрес (Single Address), если хотите, чтобы один IP присоединился к сети VPN.

• IP Address for VPN: введите IP-адрес вашей локальной сети.

• Subnet Mask: укажите маску подсети LAN.

• Tunnel access from remote IP addresses: укажите адрес подсети (Subnet Address), если хотите, чтобы вся удаленная ЛВС присоединилась к сети VPN, или выберите один адрес (Single Address), если необходимо, чтобы к сети VPN присоединился один IP.

• IP Address for VPN: введите IP-адрес удаленной локальной сети.

• IP Subnet Mask: укажите маску подсети удаленной локальной сети.

• Key Exchange Method: выберите Auto(IKE) или Manual для проверки подлинности узлов IPSec.

• Authentication Method: выберите рекомендуемый предварительный общий ключ (Pre—Shared Key).

• Pre—Shared Key: создайте предварительный общий ключ для проверки подлинности.

• Perfect Forward Secrecy: выберите Enable или Disable (включить или отключить) в качестве дополнительного протокола безопасности для предварительного общего ключа.

При необходимости можно настроить дополнительные параметры. Рекомендуется сохранить значения по умолчанию. Если вы хотите изменить параметры, убедитесь, что обе конечные точки VPN-сервера используют один и тот же алгоритм шифрования, алгоритм целостности, группу Диффи-Хеллмана и время жизни ключа в phase1 и phase2.

5. Нажмите Сохранить (Save).

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к вашей модели устройства.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Подписаться на рассылку Мы с ответственностью относимся к вашим персональным данным. Полный текст положения об обработке персональных данных доступен здесь. С нашими условиями использования и программой улучшения пользовательского опыта можно ознакомиться здесь.

Настойка IPsec VPN-туннеля между двумя сетевыми узлами (Site-to-Site) при помощи маршрутизаторов TP-Link

Дата последнего обновления: 04-26-2013 15:05:04 PM 368892

Для настройки IPsec VPN-туннеля между маршрутизаторами TP-Link вам необходимо совершить следующие действия:

1. Установить соединение между двумя устройствами

2. Уточнить настройки маршрутизаторов, необходимые для создания IPsec VPN-туннеля

3. Настроить параметры IPsec VPN-туннеля на yстройстве TL-ER6120 (Маршрутизатор «А»)

4. Настроить параметры IPsec VPN-туннеля на устройстве TL-R600VPN (Маршрутизатор «B»)

5. Проверить настройки IPsec SA

ПРИМЕЧАНИЕ: В данном примере мы используем устройства TL-ER6120 и TL-R600VPN. Способ настройки IPsec VPN-туннеля для устройства TL-WR842ND является таким же, как и для устройства TL-R600VPN.

Установка соединения между двумя устройствами:

Перед установкой VPN-туннеля, убедитесь, что два маршрутизатора подключены к сети интернет. После того как вы убедились, что для каждого маршрутизатора установлено активное интернет-соединение, вам необходимо проверить настройки VPN для данных устройств. Для этого следуйте инструкции ниже.

Проверьте настройки маршрутизатора, необходимые для установки IPsec VPN-туннеля

Для проверки настроек, необходимых для двух маршрутизаторов, перейдите на веб-страницу управления маршрутизатором «А».

Страница состояния маршрутизатора «А»:

Страница состояния маршрутизатора «B»:

Настройка параметров IPsec VPN-туннеля для устройства TL-ER6120

В пункте IKE Proposal по своему усмотрению введите наименование (Proposal Name), выберите параметры aутентификаци (Authentication), шифрования (Encryption) и DH Group. В данном примере мы вводим параметры MD5 , 3DES , DH2.

Шаг 3 : Нажмите IKE Policy , по своему усмотрению введите наименование (Policy Name), выберите режим обмена (Exchange Mode). В данном примере мы используем параметры » Основной» (Main), выбираем IP-адрес (IP Address) в качестве вида ID (ID type ).

Шаг 4 : В пункте IKE Proposal 1 в данном примере мы используем test 1. Введите Pre-shared Key и SA Lifetime, DPD должен быть отключен.

Шаг 6 : Нажмите IPsec в меню слева, затем нажмите IPsec Proposal. Выберите протокол защиты (Security Protocol), ESP аутентификацию (ESP Authentication) и ESP шифрование (ESP Encryption), которые вы хотите использовать для VPN-туннеля. В данном случае мы вводим параметры ESP, MD5 и 3DES.

Шаг 8 : Нажмите IPsec Policy, по вашему усмотрению введите наименование (Policy Name), режим (Mode) должен быть установлен LAN-to-LAN. Введите значение локальной подсети (Local Subnet) и удаленной подсети (Remote Subnet).

Шаг 9 : Выберите WAN, который вы используете, и введите удаленный шлюз (Remote Gateway). В данном примере в качестве удаленного шлюза (Remote Gateway) используется WAN IP-адрес 218.18.1.208.

Шаг 13 : В пункте PFS в данном примере мы выбираем NONE, в пункте SA Lifetime введите «28800» или значение по своему усмотрению.

Шаг 2: Введите наименование (Policy Name) по своему усмотрению, в данном примере мы используем test2. В пункте режим обмена (Exchange Mode) выберите «Основной» (Main).

Шаг 3 : Алгоритм аутентикации (Authentication Algorithm) и алгоритм шифрования (Encryption Algorithm) являются такими же, как и в настройках маршрутизатора «А», в данном примере мы используем MD5 и 3DES.

Шаг 5 : Введите Pre-share Key и срок SA Lifetime, убедитесь, что они совпадают с маршрутизатором «А».

Шаг 7 : Выберите IPsec в меню слева и нажмите «Добавить новый» (Add new).

Шаг 9 : Введите значения локальной подсети (Local Subnet) и удаленной подсети (Remote Subnet), затем введите значение удаленного шлюза (Remote Gateway), которым является WAN IP-адрес маршрутизатора «А» — 218.18.0.233.

Шаг 10 : В пункте режим обмена (Exchange mode) выберите IKE, в пункте протокол защиты (Security Protocol) выберите ESP.

Шаг 11 : Алгоритм аутентификации (Authentication Algorithm) и алгоритм шифрования (Encryption Algorithm) являются такими же, как и в настройках маршрутизатора «А», в данном примере мы используем MD5 и 3DES.

Шаг 13 : В пункте PFS мы выбираем NONE, в пункте Lifetime введите «28800» или значение по своему усмотрению.

.jpg)

.jpg)

copy.jpg)

.jpg)

.jpg)

.jpg)

copy.jpg)

.jpg)

copy.jpg)

.jpg)

.jpg)

.jpg)

copy.jpg)