- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- iSniff-GPS

- Описание iSniff-GPS

- Справка по iSniff-GPS

- Руководство по iSniff-GPS

- Компоненты iSniff-GPS

- Примеры запуска iSniff-GPS

- Установка iSniff-GPS

- Установка в Kali Linux

- Скриншоты iSniff-GPS

- Инструкции по iSniff-GPS

- Saved searches

- Use saved searches to filter your results more quickly

- License

- reuteras/kali-tools

- Name already in use

- Sign In Required

- Launching GitHub Desktop

- Launching GitHub Desktop

- Launching Xcode

- Launching Visual Studio Code

- Latest commit

- Git stats

- Files

- README.md

- About

- iSniff-GPS — захват и визуализация данных (раскрытых IOS устройствами) нахождения Wi-Fi

- Установка в Kali Linux

- Использование

- Примеры запуска iSniff-GPS

- Компоненты iSniff-GPS

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

iSniff-GPS

Описание iSniff-GPS

Инструмент пассивного сниффинга (прослушивания) для захвата и визуализации данных (раскрытых устройствами iOS) нахождения WiFi.

iSniff GPS пассивно сниффит (прослушивает) SSID зонды, широковещательные пакеты ARP и MDNS (Bonjour) близлежащих iPhone, iPad и других беспроводных устройств. Цель — собрать данные, которые можно использовать для идентификации каждого устройства и определения предыдущих географических расположений, основываясь исключительно на информации от каждого устройства о беспроводных сетях WiFi, к которым они ранее подключались.

iOS устройства пересылают ARP, которые иногда содержат MAC адреса (BSSID) WiFi сетей, к которым они ранее подключались. iSniff GPS захватывает эти ARP и отправляет MAC адреса службе локации Apple’s WiFi (притворяесь устройством iOS) для получения GPS координат данной BSSID. Если были захвачены только SSID зонды для конкретного устройства, iSniff GPS может делать запросы по имени сети на wigle.net и визуализировать возможные локации.

Выяснив расположение нескольких SSID и MAC адресов WiFi роутеров, возможно определить, где устройство (и, косвенно, владелец) вероятно находились.

Справка по iSniff-GPS

iSniff_import.py [-h] [-r PCAP] [-i ИНТЕРФЕЙС] Сервер iSniff GPS опциональные аргументы: -h, --help показать справку и выйти -r PCAP pcap файл для чтения -i INTERFACE интерфейс для прослушивания (по умолчанию mon0)

Руководство по iSniff-GPS

Для выпрашивания ARP из iOS устройств, настройте точку доступа с отключённым DHCP (например, используя airbase-ng) и настройте ваш интерфейс сниффинга на этот же канал.

После подключения iOS устройства будут отправлять до трёх ARP, предназначенные для MAC адреса DHCP сервера предыдущих сетей, к которым они подключались. На типичном домашнем WiFi роутере MAC адрес DHCP сервера такой же как и MAC адрес WiFi интерфейса, который может быть использован для точной геолокации. В больших корпоративных WiFi сетях MAC DHCP сервера может быть другим и, таким образом, не может использоваться для геолокации.

Обратите внимание, что по состоянию на iOS 6, DNAv4 ARP, содержащие раскрывающую информацию, должны отправляться только зашифрованным сетям.

Компоненты iSniff-GPS

iSniff GPS содержит 2 главных компонента и следующие python модоули:

- iSniff_import.py использует Scapy для извлечения данных из живого захвата или файла pcap и вставки в базу данных (по умолчанию iSniff_GPS.sqlite3).

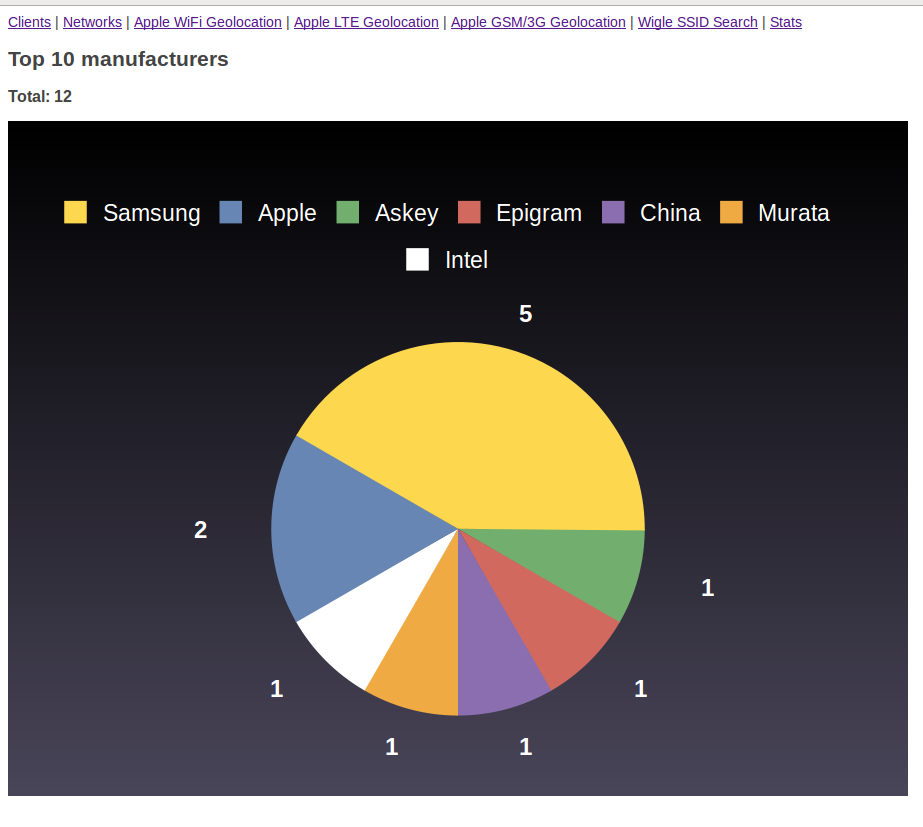

- A Django web application обеспечивает графический интерфейс в браузере для просмотра и анализа собранных данных. Сюда включён просмотр всех выявленных устройств и SSID / BSSID, каждое из которых зондировало, просмотр сетей, просмотр Google Maps для визуализации возможных расположений данных BSSID или SSID и круговая диаграмма показывающая разбивку популярности устройств по производителям (данные определяются исходя из MAC адреса Ethernet OUI).

- wloc.py обеспечивает функцию QueryBSSID(), которая ищет данный BSSID (MAC адрес ТД) на сервисе локаций Apple’s WiFi. Она вернёт координаты для запрошенного MAC и обычно 400 дополнительных близлижащих BSSID и их координаты.

- wigle_api.py обеспечивает функцию getLocation() для запроса по оданному SSID по базе данных wigle.net и возвращает GPS координаты. В файле the settings.py должны быть установлены валидные имя пользователя и пароль.

Примеры запуска iSniff-GPS

Импорт данных из файла захвата wifi pcap:

Запуск пассивного прослушивания на “живом” источнике (беспроводной сетевой интерфейс Wi-Fi):

Установка iSniff-GPS

Установка в Kali Linux

Скачиваем файлы программы, устанавливаем зависимости:

apt-get install python-scapy git clone https://github.com/hubert3/iSniff-GPS.git cd iSniff-GPS/ pip install -U -r requirements.txt

Инициализируем базу данных

Запускаем веб-сервер для пользовательского графического интерфейса:

./manage.py runserver 127.0.0.1:8000 &

Веб-интерфейс теперь доступен по адресу http://127.0.0.1:8000/

Переводим беспроводную карту в режим монитора:

t=`iw dev | grep 'Interface' | sed 's/Interface //'`;sudo ip link set $t down && sudo iw $t set monitor control && sudo ip link set $t up

Проверяем имя беспроводного сетевого интерфейса:

Запускаем пассивный сниффинг:

Необязательно прослушивать данные с живого интерфейса — также можно анализировать файл pcap:

Импорт данных из файла захвата wifi pcap можно сделать выполнив:

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты iSniff-GPS

Инструкции по iSniff-GPS

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

Tools and configs for my Kali installation.

License

reuteras/kali-tools

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

Tools and configurations for my Kali installation.

Basic installation is done with:

To get my version of .bashrc, .vimrc run make.

Configuration scripts exists for the following tools.

I’ve only tested the script with TP-Link TL-WN722N. It has to be hardware version 1.10. The current hardware version 2 and 3 doesn’t work.

./bin/iSniff-GPS-listen.sh # Start to listen ./bin/iSniff-GPS-web.sh # Start web server and iceweasel I have a wireless card from Alfa. To get it working do the following after connecting with USB 3.0 if run in Fusion:

sudo apt-get install realtek-rtl88xxau-dkms sudo modprobe 88XXau To activate it in monitoring mode run:

sudo ip link set wlan0 down sudo iwconfig wlan0 mode monitor sudo ip link set wlan0 up How Count the number of people around you by monitoring Wi-Fi signals with the help of howmanypeoplearearound.

cd ~/kali-tools/bin ./configure-alfa-monitor.sh ./install-howmanypeoplearearound.sh cd ~/src/howmanypeoplearearound && . venv/bin/activate && howmanypeoplearearound -a wlan0 To create a graph of run the following command in one window:

cd ~/src/howmanypeoplearearound && . venv/bin/activate && howmanypeoplearearound -o test.json -a wlan0 --loop After a couple of points been created run this command in another window:

cd ~/src/howmanypeoplearearound && . venv/bin/activate && howmanypeoplearearound --analyze test.json About

Tools and configs for my Kali installation.

iSniff-GPS — захват и визуализация данных (раскрытых IOS устройствами) нахождения Wi-Fi

UnderMind

В этой статье я расскажу о такой утилите, как iSniff-GPS.

iSniff GPS пассивно сниффит (прослушивает) SSID зонды, широковещательные пакеты ARP и MDNS (Bonjour) близлежащих iPhone, iPad и других беспроводных устройств. Цель — собрать данные, которые можно использовать для идентификации каждого устройства и определения предыдущих географических расположений, основываясь исключительно на информации от каждого устройства о беспроводных сетях WiFi, к которым они ранее подключались.

iOS устройства пересылают ARP, которые иногда содержат MAC адреса (BSSID) WiFi сетей, к которым они ранее подключались. iSniff GPS захватывает эти ARP и отправляет MAC адреса службе локации Apple’s WiFi (притворяесь устройством iOS) для получения GPS координат данной BSSID. Если были захвачены только SSID зонды для конкретного устройства, iSniff GPS может делать запросы по имени сети на wigle.net и визуализировать возможные локации.

Выяснив расположение нескольких SSID и MAC адресов WiFi роутеров, возможно определить, где устройство (и, косвенно, владелец) вероятно находились.

Установка в Kali Linux

Скачиваем файлы программы, устанавливаем зависимости:

apt-get install python-scapy

git clone https://github.com/hubert3/iSniff-GPS.git

pip install -U -r requirements.txt

Инициализируем базу данных

Запускаем веб-сервер для пользовательского графического интерфейса:

./manage.py runserver 127.0.0.1:8000 &

Веб-интерфейс теперь доступен по адресу http://127.0.0.1:8000/

Переводим беспроводную карту в режим монитора:

t=`iw dev | grep ‘Interface’ | sed ‘s/Interface //’`;sudo ip link set $t down && sudo iw $t set monitor control && sudo ip link set $t up

Проверяем имя беспроводного сетевого интерфейса:

Запускаем пассивный сниффинг:

Необязательно прослушивать данные с живого интерфейса — также можно анализировать файл pcap, импорт данных из файла захвата wifi pcap можно сделать выполнив:

Использование

-h, —help показать справку и выйти

-r PCAP pcap файл для чтения

-i INTERFACE интерфейс для прослушивания (по умолчанию mon0)

Для выпрашивания ARP из iOS устройств, настройте точку доступа с отключённым DHCP (например, используя airbase-ng) и настройте ваш интерфейс сниффинга на этот же канал.

После подключения iOS устройства будут отправлять до трёх ARP, предназначенные для MAC адреса DHCP сервера предыдущих сетей, к которым они подключались. На типичном домашнем WiFi роутере MAC адрес DHCP сервера такой же как и MAC адрес WiFi интерфейса, который может быть использован для точной геолокации. В больших корпоративных WiFi сетях MAC DHCP сервера может быть другим и, таким образом, не может использоваться для геолокации.

Обратите внимание, что по состоянию на iOS 6, DNAv4 ARP, содержащие раскрывающую информацию, должны отправляться только зашифрованным сетям.

Примеры запуска iSniff-GPS

Импорт данных из файла захвата wifi pcap:

Запуск пассивного прослушивания на “живом” источнике (беспроводной сетевой интерфейс Wi-Fi):

Компоненты iSniff-GPS

iSniff GPS содержит 2 главных компонента и следующие python модули:

- iSniff_import.py использует Scapy для извлечения данных из живого захвата или файла pcap и вставки в базу данных (по умолчанию iSniff_GPS.sqlite3).

- A Django web application обеспечивает графический интерфейс в браузере для просмотра и анализа собранных данных. Сюда включён просмотр всех выявленных устройств и SSID / BSSID, каждое из которых зондировало, просмотр сетей, просмотр Google Maps для визуализации возможных расположений данных BSSID или SSID и круговая диаграмма показывающая разбивку популярности устройств по производителям (данные определяются исходя из MAC адреса Ethernet OUI).

- wloc.py обеспечивает функцию QueryBSSID(), которая ищет данный BSSID (MAC адрес ТД) на сервисе локаций Apple’s WiFi. Она вернёт координаты для запрошенного MAC и обычно 400 дополнительных близлижащих BSSID и их координаты.

- wigle_api.py обеспечивает функцию getLocation() для запроса по оданному SSID по базе данных wigle.net и возвращает GPS координаты. В файле the settings.py должны быть установлены валидные имя пользователя и пароль.

Со всеми вопросами/предложениями/идеями пишите нашему боту @undermbot

Также вы можете присылать ваши статьи в бота (оформляйте в телеграфе, я их просмотрю, если всё ОК — опубликую статью на канале с указанием автора.