Безопасная домашняя сеть: создаём изолированный сегмент для гостей

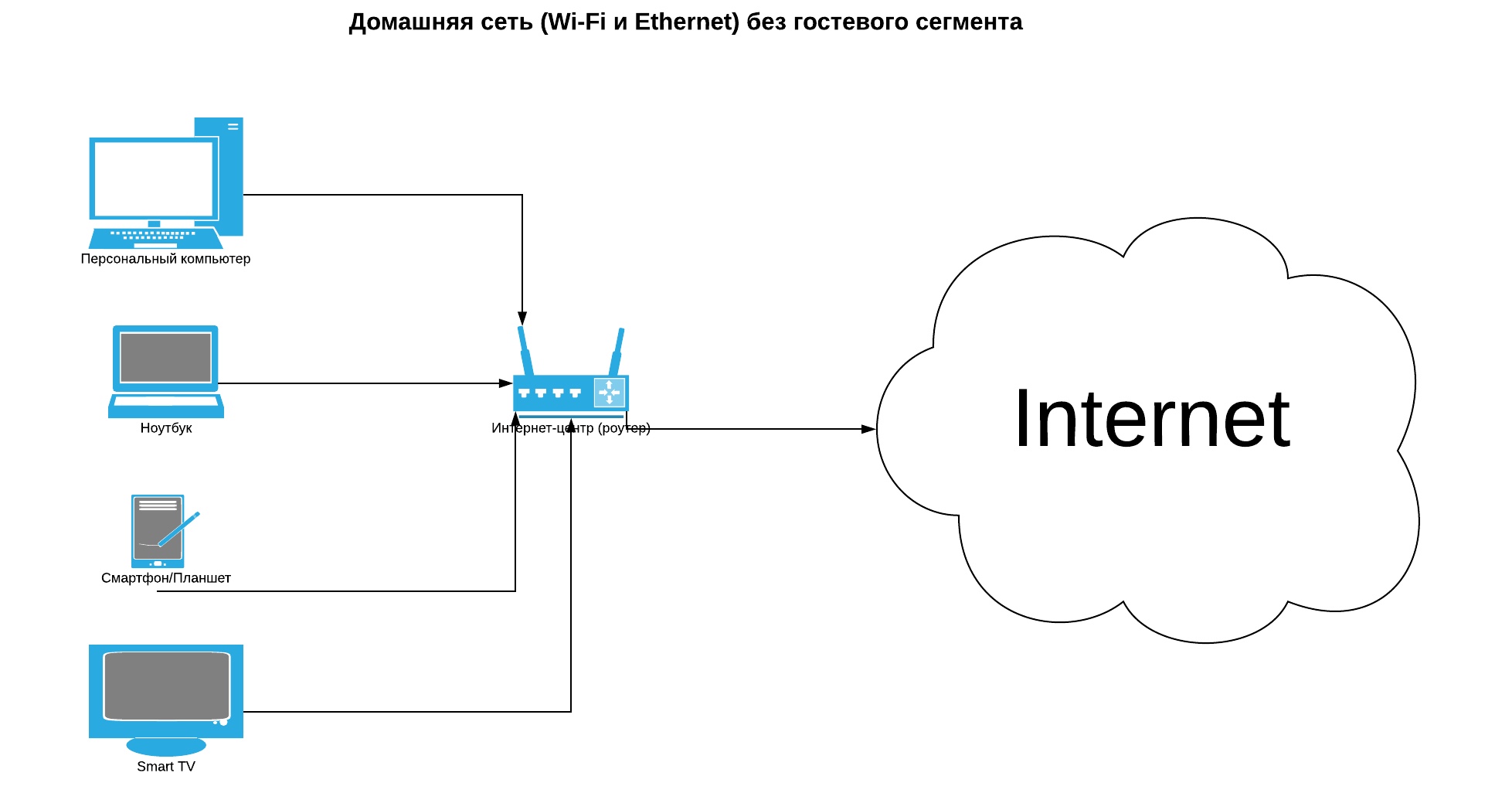

Сегодня практически в каждой квартире есть домашняя сеть, к которой подключаются стационарные компьютеры, ноутбуки, хранилища данных (NAS), медиаплееры, умные телевизоры, а также смартфоны, планшеты и другие носимые устройства. Используются либо проводные (Ethernet), либо беспроводные (Wi-Fi) соединения и протоколы TCP/IP. С развитием технологий Интернета вещей в Сеть вышла бытовая техника — холодильники, кофеварки, кондиционеры и даже электроустановочное оборудование. Благодаря решениям «Умный дом» мы можем управлять яркостью освещения, дистанционно настраивать микроклимат в помещениях, включать и выключать различные приборы — это здорово облегчает жизнь, но может создать владельцу продвинутых решений нешуточные проблемы.

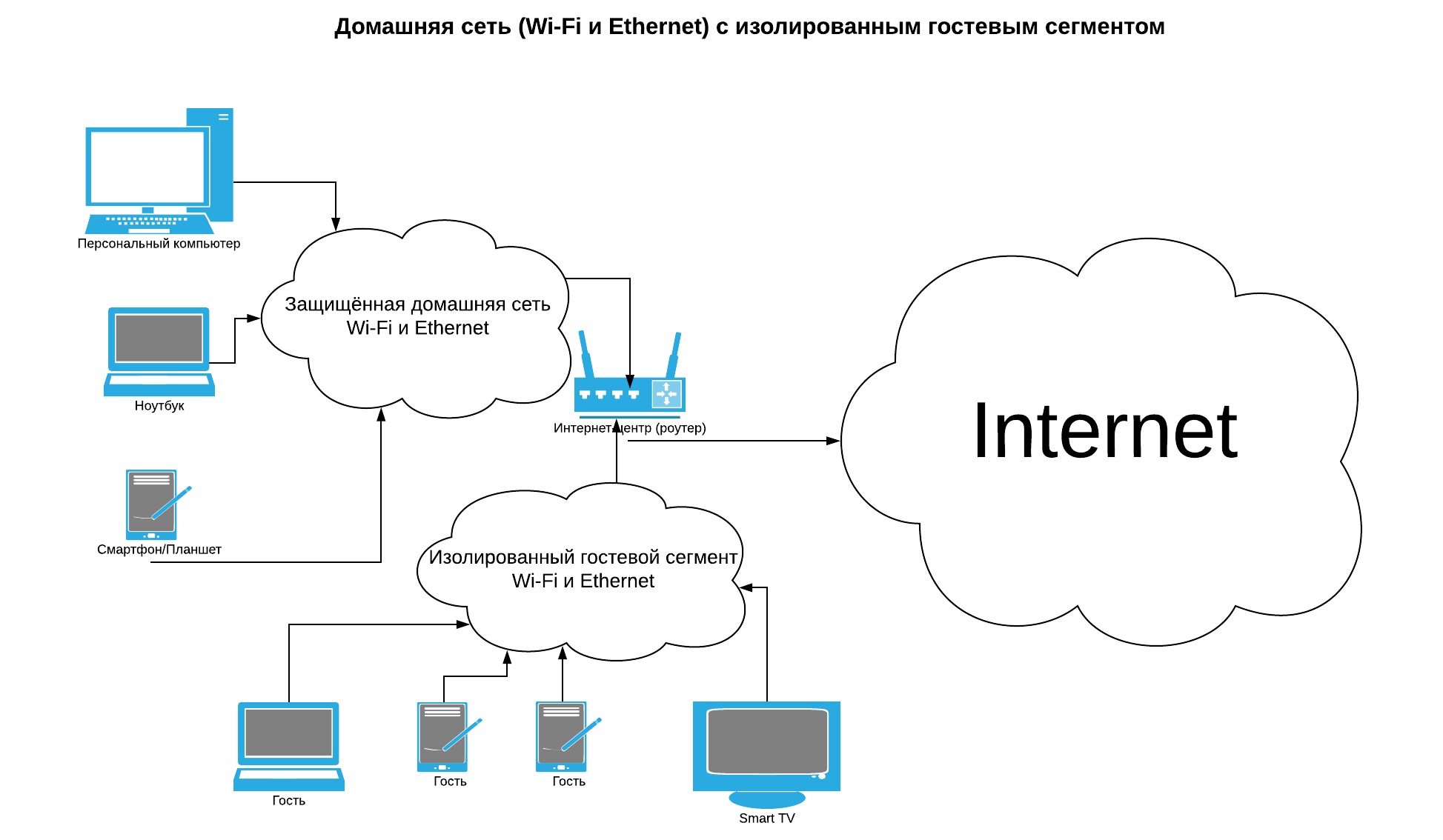

К сожалению, разработчики подобных устройств пока недостаточно заботятся о безопасности своих продуктов, и количество найденных в них уязвимостей растёт как грибы после дождя. Нередки случаи, когда после выхода на рынок устройство перестаёт поддерживаться — в нашем телевизоре, к примеру, установлена прошивка 2016 года, основанная на Android 4, и производитель не собирается её обновлять. Добавляют проблем и гости: отказывать им в доступе к Wi-Fi неудобно, но и пускать в свою уютную сеть кого попало тоже не хотелось бы. Кто знает, какие вирусы могут поселиться в чужих мобильных телефонах? Всё это приводит нас к необходимости разделить домашнюю сеть на несколько изолированных сегментов. Попробуем разобраться, как это сделать, что называется, малой кровью и с наименьшими финансовыми издержками.

Изолируем сети Wi-Fi

В корпоративных сетях проблема решается просто — там есть управляемые коммутаторы с поддержкой виртуальных локальных сетей (VLAN), разнообразные маршрутизаторы, межсетевые экраны и точки беспроводного доступа — соорудить нужное количество изолированных сегментов можно за пару часов. С помощью устройства Traffic Inspector Next Generation (TING), например, задача решается буквально в несколько кликов. Достаточно подключить коммутатор гостевого сегмента сети в отдельный порт Ethernet и создать правила firewall. Для дома такой вариант не годится из-за высокой стоимости оборудования — чаще всего сетью у нас управляет одно устройство, объединяющее функции маршрутизатора, коммутатора, беспроводной точки доступа и бог знает чего ещё.

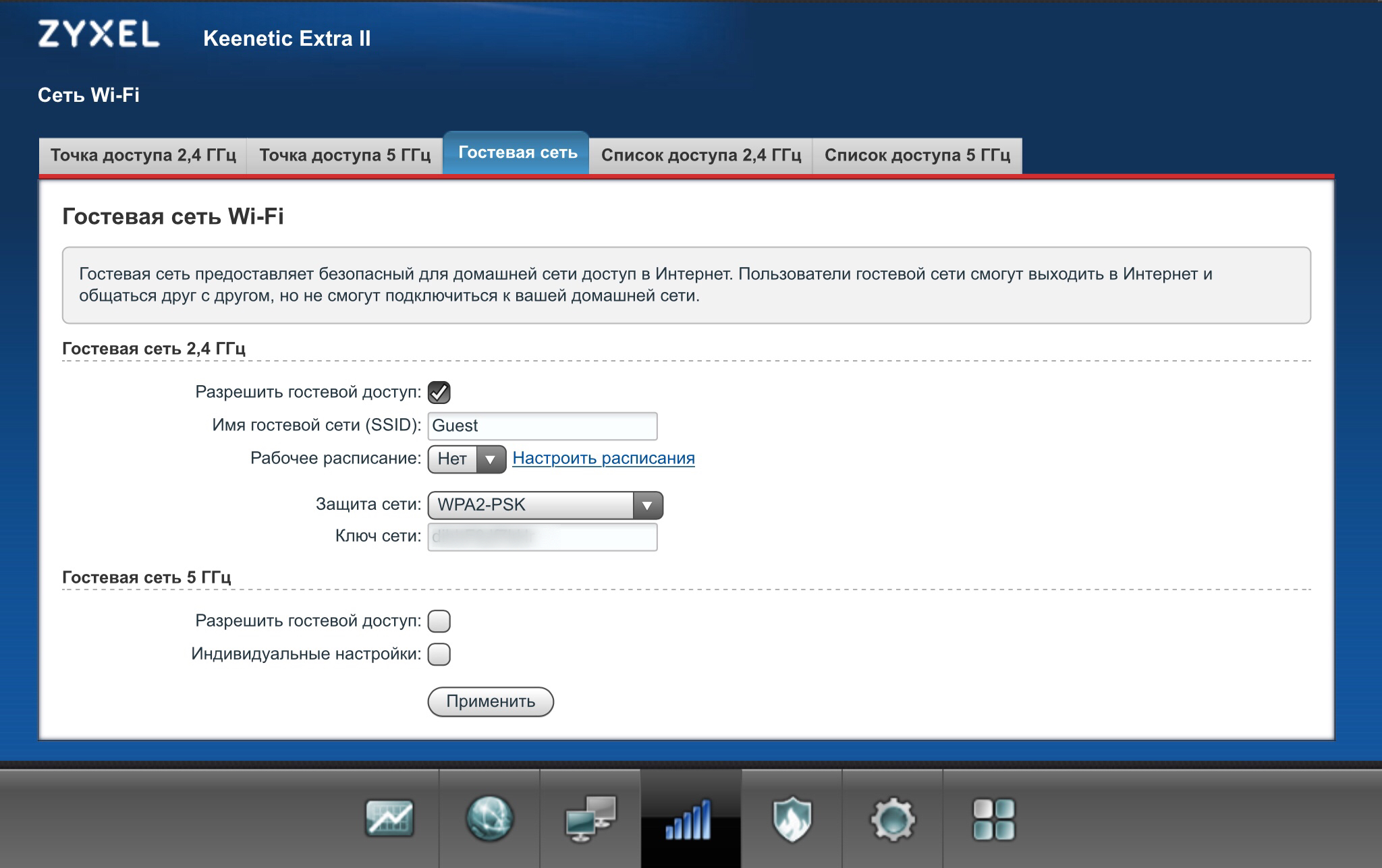

К счастью, современные бытовые роутеры (хотя их правильнее называть интернет-центрами) тоже стали очень умными и почти во всех из них, кроме разве что совсем уж бюджетных, присутствует возможность создать изолированную гостевую сеть Wi-Fi. Надёжность этой самой изоляции — вопрос для отдельной статьи, сегодня мы не будем исследовать прошивки бытовых устройств разных производителей. В качестве примера возьмём ZyXEL Keenetic Extra II. Сейчас эта линейка стала называться просто Keenetic, но в наши руки попал аппарат, выпущенный ещё под маркой ZyXEL.

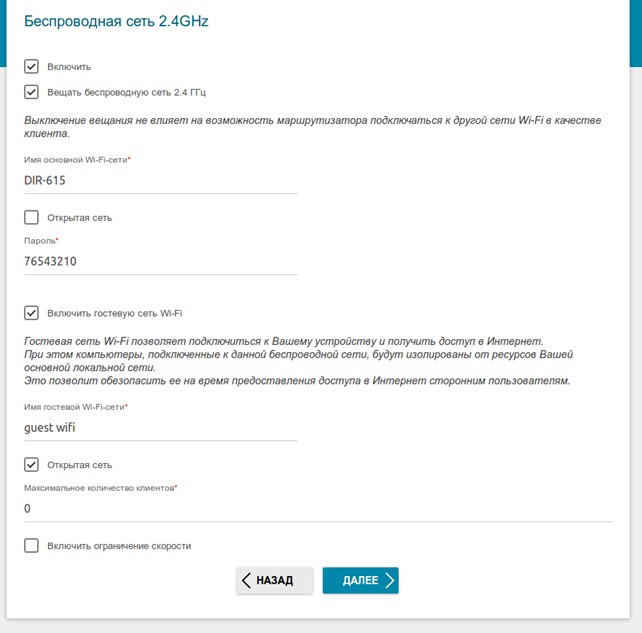

Настройка через веб-интерфейс не вызовет затруднений даже у начинающих — несколько кликов, и у нас появилась отдельная беспроводная сеть со своим SSID, защитой WPA2 и паролем для доступа. В неё можно пускать гостей, а также включать телевизоры и плееры с давно не обновлявшейся прошивкой или других клиентов, которым вы не особенно доверяете. В большинстве устройств прочих производителей эта функция, повторимся, тоже присутствует и включается аналогично. Вот так, например, задача решается в прошивках роутеров D-Link с помощью мастера настройки.

Скриншот с сайта производителя

Добавить гостевую сеть можно, когда устройство уже настроено и работает.

Скриншот с сайта производителя

Скриншот с сайта производителя

Как видите, всё достаточно просто, далее мы перейдём к обсуждению более тонких материй.

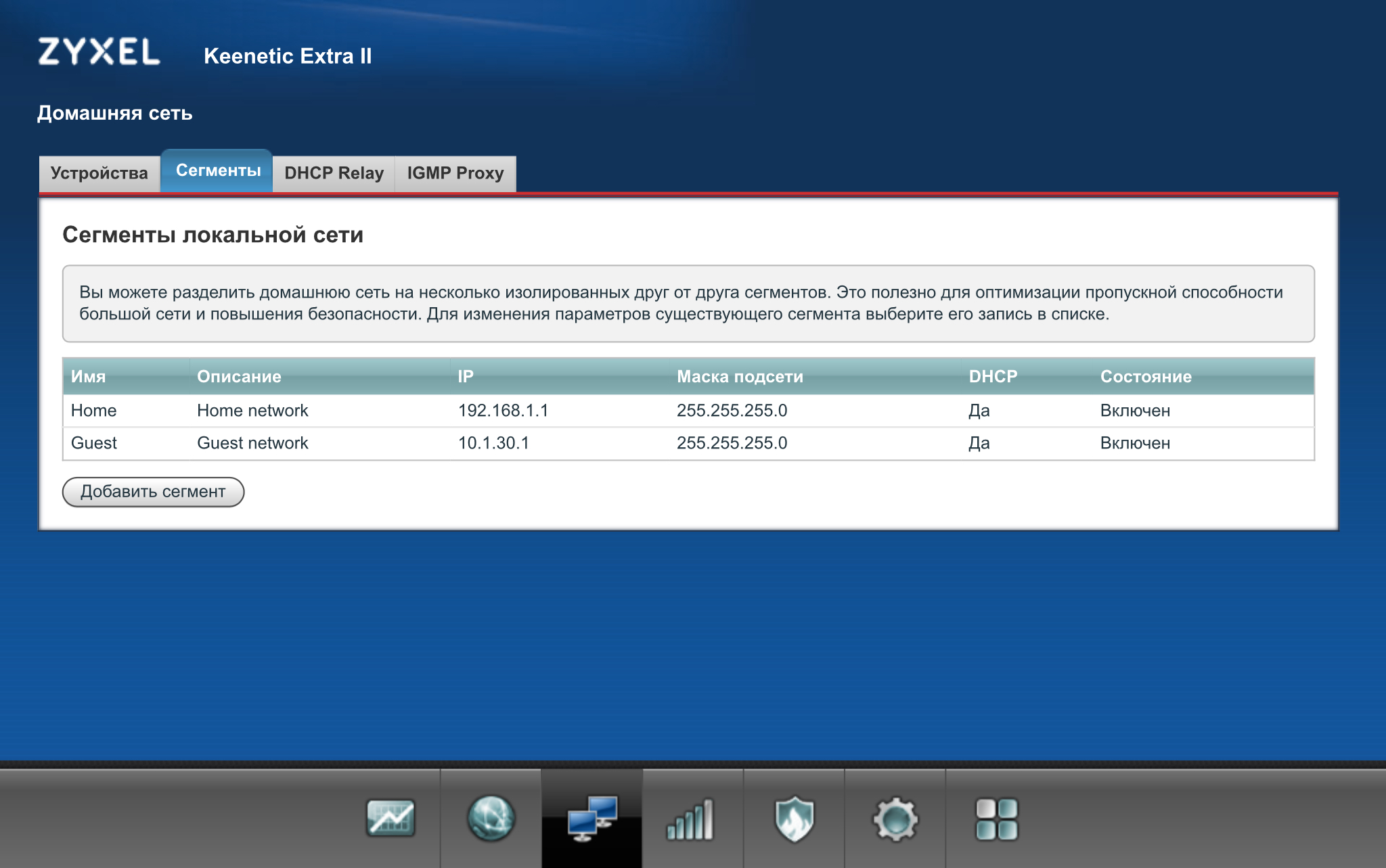

Изолируем сети Ethernet

Помимо подключающихся к беспроводной сети клиентов нам могут попасться устройства с проводным интерфейсом. Знатоки скажут, что для создания изолированных сегментов Ethernet используются так называемые VLAN — виртуальные локальные сети. Некоторые бытовые роутеры поддерживают эту функциональность, но здесь задача усложняется. Хотелось бы не просто сделать отдельный сегмент, нам нужно объединить порты для проводного подключения с беспроводной гостевой сетью на одном роутере. Это по зубам далеко не всякому бытовому устройству: поверхностный анализ показывает, что кроме интернет-центров Keenetic добавлять порты Ethernet в единый с сетью Wi-Fi гостевой сегмент умеют ещё модели линейки MikroTik, но процесс их настройки уже не столь очевиден. Если говорить о сравнимых по цене бытовых роутерах, решить задачу за пару кликов в веб-интерфейсе может только Keenetic.

Как видите, подопытный легко справился с проблемой, и здесь стоит обратить внимание на ещё одну интересную функцию — вы также можете изолировать беспроводных клиентов гостевой сети друг от друга. Это очень полезно: заражённый зловредом смартфон вашего приятеля выйдет в Интернет, но атаковать другие устройства даже в гостевой сети он не сможет. Если в вашем роутере есть подобная функция, стоит обязательно включить её, хотя это ограничит возможности взаимодействия клиентов — скажем, подружить телевизор с медиаплеером через Wi-Fi уже не получится, придётся использовать проводное соединение. На этом этапе наша домашняя сеть выглядит более защищённой.

Что в итоге?

Количество угроз безопасности год от года растёт, а производители умных устройств далеко не всегда уделяют достаточно внимания своевременному выпуску обновлений. В такой ситуации у нас есть только один выход — дифференциация клиентов домашней сети и создание для них изолированных сегментов. Для этого не нужно покупать оборудование за десятки тысяч рублей, с задачей вполне может справиться относительно недорогой бытовой интернет-центр. Здесь хотелось бы предостеречь читателей от покупки устройств бюджетных брендов. Железо сейчас почти у всех производителей более или менее одинаковое, а вот качество встроенного софта очень разное. Как и длительность цикла поддержки выпущенных моделей. Даже с достаточно простой задачей объединения в изолированном сегменте проводной и беспроводной сети справится далеко не каждый бытовой роутер, а у вас могут возникнуть и более сложные. Иногда требуется настройка дополнительных сегментов или DNS-фильтрация для доступа только к безопасным хостам, в больших помещениях приходится подключать клиентов Wi-Fi к гостевой сети через внешние точки доступа и т.д. и т.п. Помимо вопросов безопасности есть и другие проблемы: в публичных сетях нужно обеспечить регистрацию клиентов в соответствии с требованиями Федерального закона № 97 «Об информации, информационных технологиях и о защите информации». Недорогие устройства способны решать такие задачи, но далеко не все — функциональные возможности встроенного софта у них, повторимся, очень разные.

Краткая информация о режиме «Изоляция точки доступа»

Дата последнего обновления: 06-20-2018 14:41:02 PM 293988

Что такое изоляция точки доступа?

Изоляция точки доступа используется для защиты устройства от атак с другого устройства в той же сети. Когда этот режим включен, устройство изолирует всех подключенных клиентов в одной и той же беспроводной сети друг от друга, что повышает безопасность в сети. Как показано на рисунке ниже, при включенном режиме изоляции точки доступа, два хоста в одной и той же беспроводной сети не могут взаимодействовать друг с другом.

Как настроить режим изоляции точки доступа?

Продукты TP-Link Pharos поддерживают режим изоляции точки доступа. Данный режим по умолчанию отключен в настройках. Чтобы включить этот режим, выберите меню Беспроводной режим в нем подраздел Дополнительные настройки беспроводного режима и установите галку на против пункта Включить изоляцию точки доступа.

Примечание. Изоляция точки доступа недоступна в режиме Клиента.

Если устройство работает в режиме точки доступа и включен Multi-SSID, вы можете включить изоляцию точки доступа для определенного SSID в списке SSID, как показано на рисунке ниже.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Изоляция WIFI сети SSID

Ни для кого не секрет, что любому пользователю WiFi сети важна безопасность и конфиденциальность данных. Поэтому у многих WiFi маршрутизаторов уже есть заложенный функционал для выполнения подобного запроса.

Данный функционал отделяет друг от друга беспроводных и проводных пользователей, и как следствие исключить часть нападок. У части маршрутизаторов присутствует лишь опция AP Isolation влияющая на сеть WiFi, а следовательно беспроводные клиенты не взаимодействуют между собой.

Изоляция сети

Основной задачей изоляции точки доступа заключается в том, чтобы разделить друг от друга беспроводных пользователей сети. В случае необходимости беспроводному клиенту подключиться к интернету с проводным ПК или с локальным сервером NAS, то проблем с подключением не возникнет. А если WiFi клиент захочет связаться с подобным себе устройством в этой же сети, то данная операция пройдет безуспешно. Такой исход событий является результатом действия изоляции точек доступа для исключения возможности взаимодействия друг с другом.

Часть производителей делает специальную прошивку, которая предусматривает специальную функцию для изоляции WiFi пользователей. Например, маршрутизатор ASUS активирует настройки: в разделе “Расширенная / Беспроводная / Профессиональная конфигурация”. Здесь появляется возможность установить изоляцию точки доступа на частоте 2.4 или 5 ГГц.

У многих высокотехнологичных маршрутизаторов есть возможность подобной конфигурации. Взять, например, AVM FRITZ! Box. Для активации расширенной конфигурации понадобится верхняя правая часть. Перейдя в «Wi-Fi / Безопасность» появится опция «Отображаемые здесь активные беспроводные устройства смогут связываться друг с другом», которая позволит при ее отключении включить необходимую функцию.

Также возможен вариант конфигурации при настройке SSID, который находится под названием «Гостевой WiFi».

Сетевая изоляция

Подобная процедура позволяет при необходимости изолировать контакт проводных и беспроводных пользователей, для исключения взаимодействия друг с другом.

Различают основные 2 политики:

- работа с использованием ebtables / iptables между подключенными ПК под запретом;

- более приемлемый способ подразумевает, что при подключении новой подсети она сразу изолируется от основной;

Заключение

- Если пользователи не взаимодействуют между собой и с основной сетью — это значит, что активирована изоляция точек доступа в совокупности с изоляцией сети.

- Если пользователи не взаимодействуют между собой, обладая при этом доступом к основной сети — активирована изоляция точек доступа без изоляции сети.

- Если пользователи WiFi спокойно взаимодействуют друг с другом, при отсутствии доступа к основной сети — изоляция не функционирует у точки доступа при включенной изоляции сети.

- Если пользователи WiFi спокойно взаимодействуют друг с другом, с активным доступом к основной сети — все отключено.