- Просмотр топологии виртуальной сети Azure

- Просмотр топологии: портал Azure

- Просмотр топологии: Azure CLI

- Просмотр топологии: PowerShell

- Связи

- Свойства

- Поддерживаемые ресурсы

- Дальнейшие действия

- Сканируем IP-сети с любым количеством объектов и строим карту сети — Nmap

- Установка и использование Nmap для исследования сетей, сканирования портов и тп.

- Послесловие

Просмотр топологии виртуальной сети Azure

Попробуйте новый интерфейс топологии (предварительная версия), который предлагает визуализацию ресурсов Azure для упрощения управления запасами и мониторинга сети в большом масштабе. Используйте его для визуализации ресурсов и их зависимостей в подписках, регионах и расположениях. Щелкните , чтобы перейти к интерфейсу.

Из этой статьи вы узнаете, как просматривать ресурсы в виртуальной сети Microsoft Azure и отношения между ними. Например, виртуальная сеть содержит подсети. В подсеть помещены ресурсы, такие как виртуальные машины Azure. У виртуальных машин может быть один или несколько сетевых интерфейсов. С каждой подсетью можно связать группу безопасности сети и таблицу маршрутов. Возможность топологии Azure «Наблюдателя за сетями» позволяет просматривать все ресурсы в виртуальной сети, ресурсы, связанные с ресурсами в виртуальной сети, и отношения между ресурсами.

Для просмотра топологии можно использовать портал Azure, Azure CLI или PowerShell.

Для взаимодействия с Azure рекомендуется использовать модуль Azure Az PowerShell. Чтобы начать работу, см. статью Установка Azure PowerShell. Дополнительные сведения см. в статье Перенос Azure PowerShell с AzureRM на Az.

Просмотр топологии: портал Azure

- Войдите на портал Azure с помощью учетной записи, которая предоставляет необходимые разрешения.

- В верхнем левом углу окна портала выберите Все службы.

- В поле фильтра Все службы введите Наблюдатель за сетями. Когда в результатах появится Наблюдатель за сетями, выберите его.

- Выберите элемент Топология. Чтобы создать топологию, требуется наблюдатель за сетями в том же регионе, где размещена виртуальная сеть, для которой нужно создать топологию. Если не включить наблюдатель за сетями в регионе виртуальной сети, для которой нужно создать топологию, наблюдатели за сетями автоматически создаются во всех регионах. Наблюдатели за сетями создаются в группе ресурсов с именем NetworkWatcherRG.

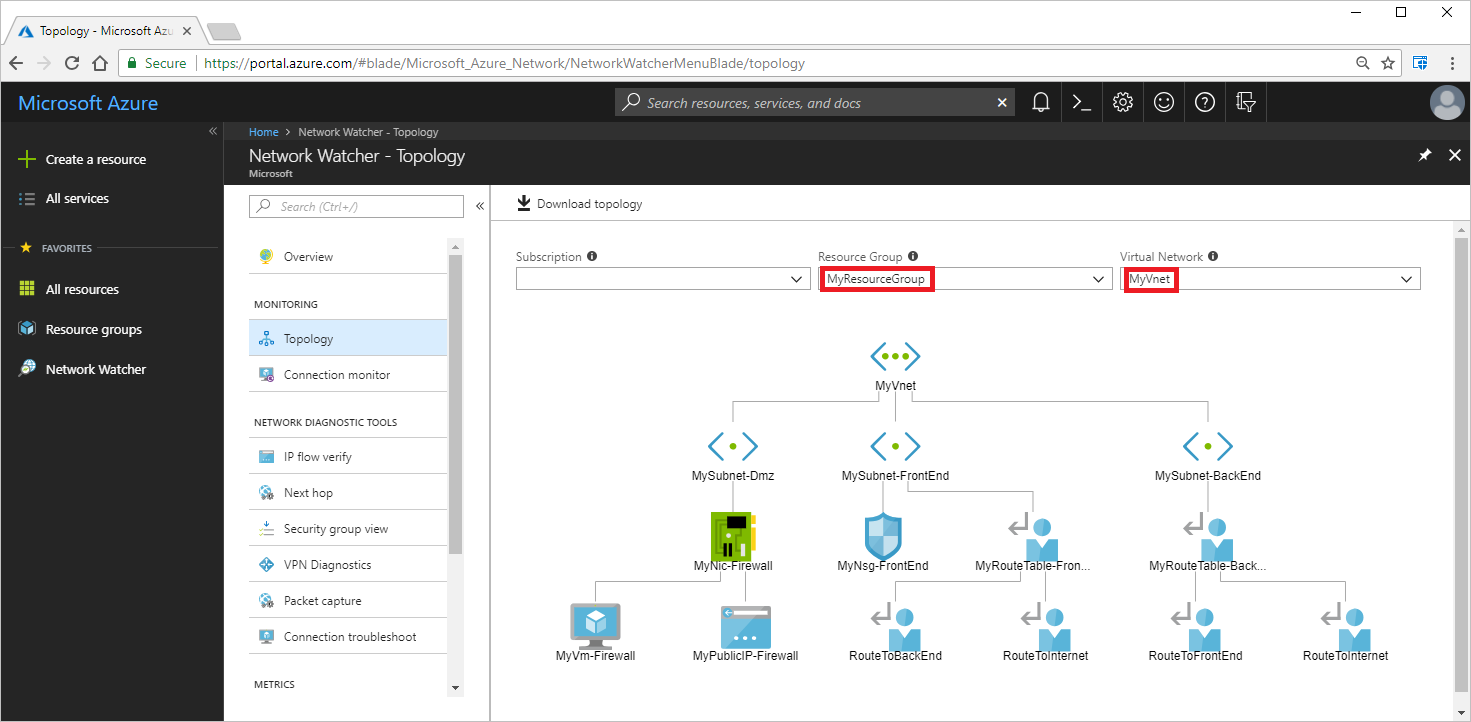

- Выберите подписку и группу ресурсов виртуальной сети, для которой требуется просмотреть топологию, а затем выберите виртуальную сеть. На следующем изображении показана топология для виртуальной сети с именем MyVnet в группе ресурсов с именем MyResourceGroup: Как видно на предыдущем изображении, виртуальная сеть содержит три подсети. В одной подсети развернута виртуальная машина. К виртуальной машине присоединен один сетевой интерфейс, и с ней связан общедоступный IP-адрес. С другими двумя подсетями связана таблицы маршрутов. Каждая таблица маршрутов содержит два маршрута. С одной подсетью связана группа безопасности сети. Сведения о топологии отображаются только для ресурсов, которые:

- Находятся в той же группе ресурсов и регионе, что и виртуальная сеть myVnet. Например, группа безопасности сети, находящаяся в группе ресурсов, которая отличается от MyResourceGroup, не отображается, даже если эта группа безопасности сети связана с подсетью в виртуальной сети MyVnet.

- Находятся в виртуальной сети myVnet или связаны с ресурсами в ней. (например, группа безопасности сети, которая не связана с подсетью или сетевым интерфейсом в виртуальной сети myVnet, не отображается, даже если она находится в группе ресурсов MyResourceGroup).

Показанная на изображении топология соответствует виртуальной сети, созданной после развертывания примера скрипта для маршрутизации трафика через сетевой виртуальный модуль, который можно развернуть с помощью Azure CLI или PowerShell.

Ресурсы, показанные на схеме, представляют собой подмножество сетевых компонентов в виртуальной сети. Например, если отображается группа безопасности сети, правила безопасности в ней не показаны на схеме. Линии на схеме не различаются, но они представляют один из двух типов отношений: отношения вложения или отношения связи. Чтобы просмотреть полный список ресурсов в виртуальной сети, а также тип отношений между ресурсами, сформируйте топологию с помощью PowerShell или Azure CLI.

Просмотр топологии: Azure CLI

Выполнять команды можно одним из следующих способов:

- В Azure Cloud Shell выберите Попробовать вверху справа от любой команды. Azure Cloud Shell — это бесплатная интерактивная оболочка, в которой предустановлены и настроены для использования с вашей учетной записью стандартные средства Azure.

- Запустите CLI с компьютера. Если вы запускаете CLI с компьютера, для выполнения действий, описанных в этой статье, требуется Azure CLI 2.0.31 или более поздней версии. Выполните командлет az —version , чтобы узнать установленную версию. Если вам необходимо выполнить установку или обновление, см. статью Установка Azure CLI. Если Azure CLI запущен локально, необходимо также выполнить командлет az login , чтобы создать подключение к Azure.

Используемая учетная запись должна предоставлять необходимые разрешения.

- Если в регионе виртуальной сети, для которой нужно создать топологию, уже есть наблюдатель за сетями, перейдите к шагу 3. Создайте группу ресурсов для размещения наблюдателя за сетями с помощью команды az group create. В следующем примере создается группа ресурсов в регионе eastus:

az group create --name NetworkWatcherRG --location eastus az network watcher configure \ --resource-group NetworkWatcherRG \ --location eastus \ --enabled true az network watcher show-topology --resource-group MyResourceGroup Просмотр топологии: PowerShell

Выполнять команды можно одним из следующих способов:

- В Azure Cloud Shell выберите Попробовать вверху справа от любой команды. Azure Cloud Shell — это бесплатная интерактивная оболочка, в которой предустановлены и настроены для использования с вашей учетной записью стандартные средства Azure.

- Запустите PowerShell с компьютера. Если вы решили запустить PowerShell на своем компьютере, для выполнения инструкций в этой статье вам потребуется модуль Azure PowerShell Az . Выполните командлет Get-Module -ListAvailable Az , чтобы узнать установленную версию. Если вам необходимо выполнить обновление, ознакомьтесь со статьей, посвященной установке модуля Azure PowerShell. Если модуль PowerShell запущен локально, необходимо также выполнить командлет Connect-AzAccount , чтобы создать подключение к Azure.

Используемая учетная запись должна предоставлять необходимые разрешения.

- Если в регионе виртуальной сети, для которой нужно создать топологию, уже есть наблюдатель за сетями, перейдите к шагу 3. Создайте группу ресурсов для размещения наблюдателя за сетями с помощью команды New-AzResourceGroup. В следующем примере создается группа ресурсов в регионе eastus:

New-AzResourceGroup -Name NetworkWatcherRG -Location EastUS New-AzNetworkWatcher ` -Name NetworkWatcher_eastus ` -ResourceGroupName NetworkWatcherRG $nw = Get-AzResource ` | Where $networkWatcher = Get-AzNetworkWatcher ` -Name $nw.Name ` -ResourceGroupName $nw.ResourceGroupName Get-AzNetworkWatcherTopology ` -NetworkWatcher $networkWatcher ` -TargetResourceGroupName MyResourceGroup Связи

Все ресурсы, возвращаемые в топологии, имеют один из следующих типов отношений с другим ресурсом:

| Тип отношений | Пример |

|---|---|

| Containment | Виртуальная сеть содержит подсеть. Подсеть содержит сетевой интерфейс. |

| Связь | Сетевой интерфейс связывается с виртуальной машиной. Общедоступный IP-адрес связывается с сетевым интерфейсом. |

Свойства

Все ресурсы, возвращаемые в топологии, имеют следующие свойства:

- Name (Имя): имя ресурса.

- Id (Идентификатор): URI ресурса.

- Location (Расположение): регион Azure, в котором находится ресурс.

- Associations (Связи): список связей объекта по ссылке. У каждой связи есть следующие свойства:

- AssociationType (Тип связи): значение, которое ссылается на связь между дочерним и родительским объектом. Допустимые значения: Contains или Associated.

- Name (Имя): имя ресурса, на который указывает ссылка.

- ResourceId: универсальный код ресурса (URI), который указывается в связи.

Поддерживаемые ресурсы

Топология Наблюдателя за сетями поддерживает ограниченный набор ресурсов. Доступны виртуальная сеть, подсеть, сетевой интерфейс, группа безопасности сети, Load Balancer, проба работоспособности Load Balancer, общедоступный IP-адрес, пиринг между виртуальными сетями, шлюз виртуальной сети, подключение к VPN-шлюзу, виртуальная машина и масштабируемый набор виртуальных машин.

Дальнейшие действия

- Узнайте, как диагностировать проблему фильтрации входящего и исходящего трафика виртуальной машины, используя функцию для проверки потока IP в Наблюдателе за сетями.

- Узнайте, как диагностировать проблему маршрутизации исходящего трафика виртуальной машины, используя функцию следующего прыжка в Наблюдателе за сетями.

Сканируем IP-сети с любым количеством объектов и строим карту сети — Nmap

Доброго времени суток, дорогие друзья, знакомые, читатели и прочие личности.

В жизни IT -шника бывает такое, что необходимо, по каким-либо соображениям, просканировать сеть, её порты, сервисы и службы, а так же узнать их состояние, назначение и уровень безопасности, попутно и, в частности, составить карту сети и её топологию.

Причем таковое может быть необходимо не только какому-нибудь там системному администратору, но и простому пользователю, а и сканирование можно проводить не только в рамках локальной сети, но и вне неё (например, посмотреть через какие хоп’ы идет путь до того же google.ru ).

В общем, давайте поговорим о такой достаточно известной программе, как и Nmap.

Поехали.Установка и использование Nmap для исследования сетей, сканирования портов и тп.

Дабы не изобретать велосипед и не рассказывать всё своими словами, в этот раз, я хотел бы просто поделится краткой выдержкой из руководства с сайта разработчика:

Nmap (“ Network Mapper ”) — это утилита с открытым исходным кодом для исследования сети и проверки безопасности. Она была разработана для быстрого сканирования больших сетей, хотя прекрасно справляется и с единичными целями.

Nmap использует сырые IP пакеты оригинальными способами, чтобы определить какие хосты доступны в сети, какие службы (название приложения и версию) они предлагают, какие операционные системы (и версии ОС ) они используют, какие типы пакетных фильтров/брандмауэров используются и еще дюжины других характеристик.

В тот время как Nmap обычно используется для проверки безопасности, многие сетевые и системные администраторы находят ее полезной для обычных задач, таких как контролирование структуры сети, управление расписаниями запуска служб и учет времени работы хоста или службы.

В «двух» словах как-то вот так, что, думаю, прекрасно даёт общее понимание о назначении программы и задачах ею решаемых. Посему давайте перейдем к загрузке и установке.

Скачать можно с этой страницы, а конкретней с такового вот «репозитория». Если совсем лень разбираться, то такая прямая ссылка для владельцев Windows. Установка в принципе проста и я на ней останавливаться не буду.

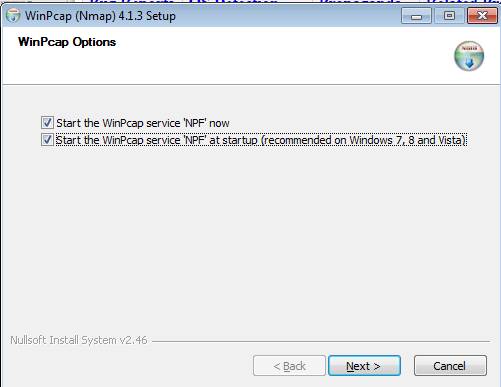

Единственное, что на одном из этапов Вы можете, либо оставить (либо, как ни странно, снять) галочки, отвечающие за запуск вспомогательных служб. Что касается использования, то ничего сложно нет. Запускаем программу:

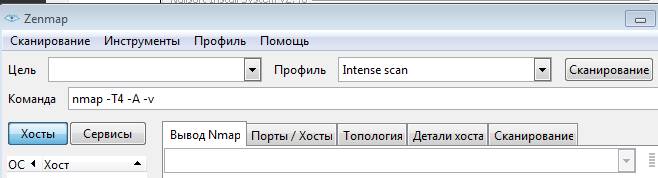

Где в окне » Цель » вводим домен (например тот же » google.ru «) или IP -адрес и жмём в кнопочку » Сканирование «, после чего ожидаем процесса сканирования и видим результаты:

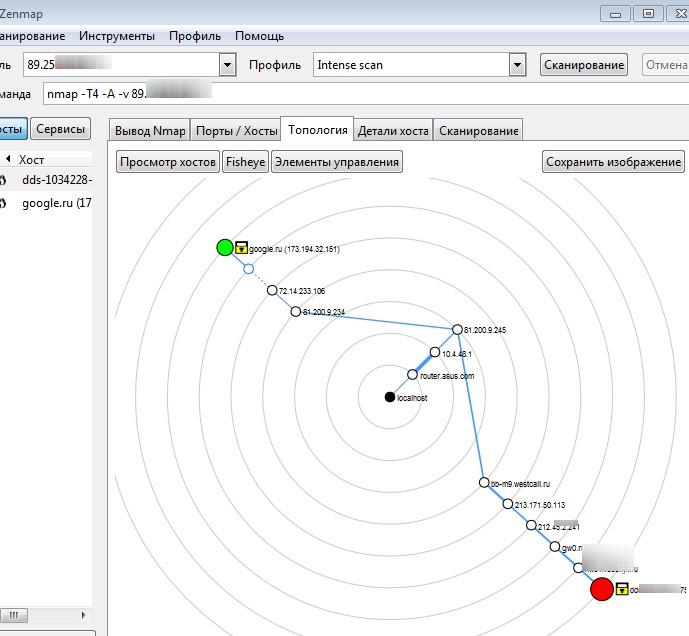

Переключаясь по вкладкам можно увидеть много полезной информации, вроде той же топологии сети, различные порты и сервисы, детали хоста и прочее прочее:

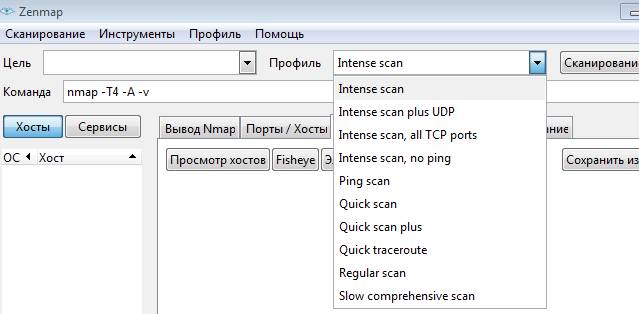

В принципе на сим базовую работу с программой можно считать освоенной. В Nmap есть еще много всего вкусного и интересного, в том числе и различные варианты сканирования:

С остальным Вы можете разобраться самостоятельно, а в помощь Вам подробная инструкция на русском языке, что живет по этой самой ссылке.

На сим, пожалуй, всё. Можно переходить к послесловию.

Послесловие

Ну вот как-то так, если говорить совсем кратко.

Как и всегда, если есть какие-то мысли, дополнения, вопросы и всё такое прочее, то добро пожаловать в комментарии к этой записи.

Белов Андрей (Sonikelf) Заметки Сис.Админа [Sonikelf’s Project’s] Космодамианская наб., 32-34 Россия, Москва (916) 174-8226