- Finding Active Computers in Local Network from Linux

- [nmap] Scan Network for Alive Computers

- [ping] Find Active Hosts in LAN

- Discover Computers Behind a Firewall

- Просмотр компьютеров в локальной сети из терминала Linux

- 5 ответов 5

- Как я могу увидеть все активные IP-адреса в моей сети? — Подсказка по Linux

- Что мы будем освещать?

- Использование инструмента командной строки Nmap для сканирования сети.

- Использование команды ARP-SCAN для обнаружения сетевых устройств.

- Использование Network Scanner Tools для сканирования сетевых устройств.

- Вывод

- Как найти все устройства, подключенные к локальной сети

- Поиск устройств в сети с помощью командной строки Linux

- Установите nmap

- Узнайте диапазон адресов сети

- Просканируйте устройства, подключенные к сети

Finding Active Computers in Local Network from Linux

Searching for Linux command that can list all IP addresses of devices connected to the network?

Use nmap or ping commands to determine alive hosts in your local network.

[nmap] Scan Network for Alive Computers

Scan for active hosts on a network using nmap command:

# Standard ICMP ping $ nmap -sn 192.168.1.0/24

Starting Nmap 6.00 ( http://nmap.org ) at 2013-06-14 00:52 EEST Nmap scan report for 192.168.1.1 Host is up (0.0031s latency). Nmap scan report for 192.168.1.101 Host is up (0.00097s latency). Nmap scan report for 192.168.1.102 Host is up (0.065s latency). Nmap done: 256 IP addresses (3 hosts up) scanned in 2.98 seconds

[ping] Find Active Hosts in LAN

Use the following script to find out what computers in your local network respond to ping :

$ echo 192.168.1.|xargs -n1 -P0 ping -c1|grep "bytes from"

64 bytes from 192.168.1.101: icmp_req=1 ttl=64 time=0.042 ms 64 bytes from 192.168.1.1: icmp_req=1 ttl=64 time=37.4 ms 64 bytes from 192.168.1.102: icmp_req=1 ttl=64 time=208 ms

Discover Computers Behind a Firewall

Some hosts may have a firewall, and will not respond to standard ICMP pings.

If a firewall is blocking standard ICMP pings, try the following host discovery methods:

# TCP SYN Ping $ nmap -sn -PS 192.168.1.0/24 # TCP ACK Ping $ nmap -sn -PA 192.168.1.0/24 # UDP Ping $ nmap -sn -PU 192.168.1.0/24 # IP Protocol Ping $ nmap -sn -PO 192.168.1.0/24 # ARP Ping $ nmap -sn -PR 192.168.1.0/24

Last three commands should be executed with root credentials.

Просмотр компьютеров в локальной сети из терминала Linux

Полный чайник в Linux. Как посмотреть из терминала все компьютеры, которые подключены к локальной сети ? Поясню подробней. Интернет-кабель у меня подключен к роутеру. От роутера идет несколько кабелей к компьютерам с Ubuntu. А теперь сам вопрос. Как мне с одного из этих компьютеров увидеть остальные компьютеры внутри сети роутера ?

А с какой целью интересуетесь ? Т.е. что вы понимаете под «компьютером подключенным к локальной сети». Вам их ip/mac адресов достаточно или вы ждете чего то большего

5 ответов 5

Не совсем понятно что имеется в виду, но предложу варианты (маску подставить по необходимости):

- nmap -sn 192.168.0.0/24 (при блокировке ICMP файрволом можно попробовать другие варианты, например, UDP: nmap -sn -PU 192.168.0.0/24 )

- echo 192.168.0.|xargs -n1 -P0 ping -c1|grep «bytes from» (это те, кто на пинг отвечает)

Для начала убедитесь, что установлена samba. Если такой пакет присутствует и задана рабочая группа, выполните в консоли

samba должна стоять на компьютере, с которого идет поиск. На разыскиваемых можно посмотреть, отктрыт ли порт 139 tcp.

Сканируйте сеть, проверяйте открыт ли порт. Я привел в ответе вариант для обычной одноранговой сети. Должно работать как в windows (компьютеры сети)

Есть очень удобная утилитка fping http://fping.org/ Прямо-таки для этого создана. Можно nmap , но это будет гораздо медленнее.

Как и nmblookup он требует, чтобы на компьютерах была установлена соответствующая служба, для linux это avahi-daemon . (С нашими тупыми провайдерами рекомендую всегда отключать проверку на использование домена .local: в /etc/default/avahi-daemon поставить AVAHI_DAEMON_DETECT_LOCAL=0 )

Чтобы компьютер с linux отвечал на это, нужно сделать на нём:

# sysctl net.ipv4.icmp_echo_ignore_broadcasts=0 Некоторые маршрутизаторы это так же поддерживают.

Ну и более низкоуровневый и как мне кажется более надёжный для односегментной сети:

$ echo 192.168.2. | xargs -n1 -P0 arping -c 4 -f -I eth0 | grep "reply from" Как я могу увидеть все активные IP-адреса в моей сети? — Подсказка по Linux

Сетевым администраторам необходимо сканировать подключенные устройства в сети в качестве меры безопасности. С развитием Интернета вещей (IoT) к Интернету подключается все больше устройств. Это вызывает у организаций озабоченность по поводу защиты своей сети и сетевых ресурсов от любых потенциальных нарушений безопасности. Любая халатность в этом случае может привести к потере потенциальных активов и репутации организации. Это верно, поскольку даже крупные игроки, такие как Github, FireEye, Capitol One и т. Д., В последнее время стали жертвами кибератак.

Очень важно поддерживать стабильную и безопасную сеть, предотвращая несанкционированный доступ и отслеживая активность законных пользователей. Организации тратят миллионы долларов на защиту от любых угроз.

В случае какого-либо ужасного события знание того, кто подключен к сети, является первым и наиболее важным шагом к анализу угроз. Это помогает администраторам сузить процесс расследования, а также упрощает отслеживание неисправностей.

Что мы будем освещать?

В этом руководстве мы рассмотрим различные способы обнаружения различных устройств, подключенных к нашей сети. Во-первых, мы увидим инструменты командной строки, изначально доступные в Ubuntu 20.04 для сканирования сети; тогда мы увидим сборку графической программы для этой цели.

Использование инструмента командной строки Nmap для сканирования сети.

Nmap или Network Mapper, несомненно, одна из наиболее часто используемых программ для обнаружения узлов, подключенных к сети. Его используют сетевые администраторы, аудиторы безопасности, тестеры на проникновение, этические хакеры и т. Д. Он имеет открытый исходный код и свободно доступен для использования.

Чтобы установить nmap в Ubuntu 20.04, используйте команду:

$ судо подходящий установить nmap

После установки Nmap мы можем использовать его для многих целей, таких как сканирование портов, обнаружение ОС, обнаружение хостов и т. Д.

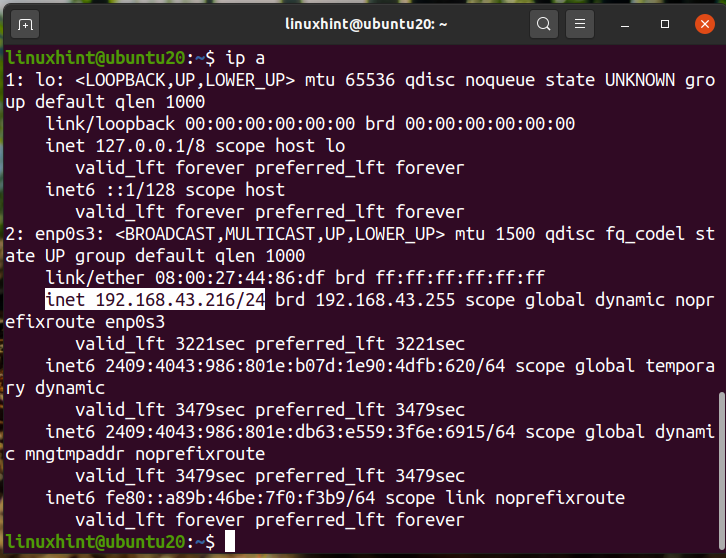

Чтобы узнать, какие устройства подключены к нашей сети, сначала найдите свой сетевой адрес с помощью команды «ip a» или «ifconfig». Ниже мы показали вывод команды «ip a»:

Мы видим, что наш IP-адрес 192.168.43.216 в сети / 24. Таким образом, наш сетевой адрес будет 192.168.43.0/24. Теперь найдите подключенные устройства, выполнив команду:

Приведенные выше выходные данные показывают IP-адреса подключенного устройства с их статусом и MAC-адресами. Мы также можем использовать команду:

В качестве альтернативы мы можем использовать сетевой адрес вместо обозначения подстановочных знаков, как здесь:

$ судо nmap -sn 192.168.43.0 / 24

$ судо nmap -sP 192.168.43.0 / 24

Использование команды ARP-SCAN для обнаружения сетевых устройств.

Команда arp встроена в большинство дистрибутивов Linux. ARP — это аббревиатура от Address Resolution Protocol. Он используется для отображения и изменения кеша arp. Кэш ARP переводит IP-адрес в физический адрес или в MAC-адрес машины, говоря простым языком. Для ускорения последующего поиска ARP в нем хранится отображение ARP.

Команда ARP-SCAN — это инструмент arp-scanner, который передает пакеты ARP для идентификации устройств, подключенных к вашей локальной сети или LAN. Чтобы установить ARP-SCAN в вашей системе Ubuntu, используйте команду:

$ судо подходящий установить arp – scan

Чтобы просканировать вашу сеть с помощью arp-scan, запустите команду с привилегиями sudo:

$ судо arp-сканирование —интерфейс = enp0s3 —localnet

Здесь enp0s3 — это имя интерфейса, который мы используем для отправки пакетов arp. В вашем случае все может быть иначе. Опять же, используйте команду «ip a» или «ifconfig», чтобы определить имя интерфейса в вашей системе.

Мы видим, что arp-scan показал все подключенные устройства в нашей сети. Это действительно хороший инструмент для сканирования вашей локальной сети. Чтобы узнать больше об использовании этой команды, вы можете использовать параметр –help или -h, как здесь:

Использование Network Scanner Tools для сканирования сетевых устройств.

Помимо инструментов на основе командной строки, для Linux доступно множество инструментов сканирования IP на основе графического интерфейса. Возможности и функциональные возможности этих инструментов могут отличаться. Один из популярных инструментов сканирования IP — Angry IP Scanner.

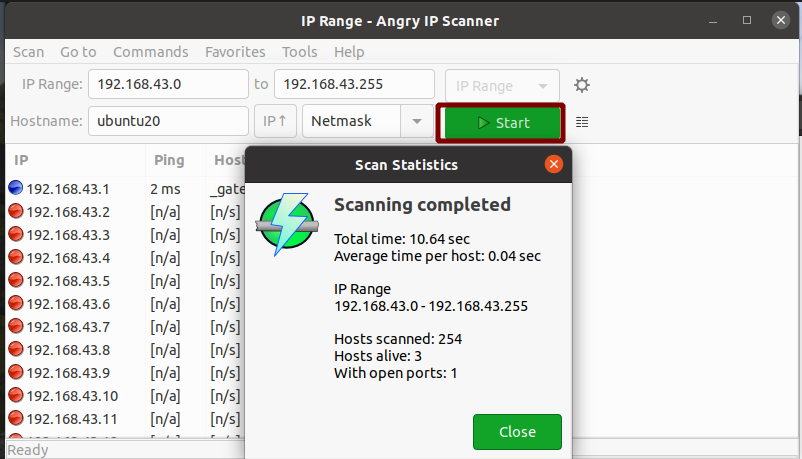

Angry IP Scanner — это бесплатный сетевой сканер. Он отправляет запросы ping на хост, чтобы определить, работает ли он. Затем он будет искать MAC-адрес, имя хоста и т. Д. Его можно скачать с веб-сайта AngryIP, как показано здесь:

После загрузки файла откройте его с помощью программы «Установка программного обеспечения». AngryIp требует, чтобы в вашей системе была установлена Java. Если java еще не установлена в вашей системе, она будет автоматически установлена в процессе установки программного обеспечения.

После завершения установки сканер AngryIP можно запустить из меню приложения как:

По умолчанию он автоматически получает диапазон IP-адресов вашей сети. Просто нажмите кнопку запуска, чтобы начать сканирование. Пример вывода после сканирования LAN показан здесь:

Да, AngryIP очень просто использовать для сканирования сети. Он покажет количество активных хостов и открытых портов.

Вывод

В этом руководстве мы рассмотрели различные способы сканирования сети. Если у вас большая сеть устройств, например ИТ-отдел организации, мы рекомендуем вам использовать брандмауэр от некоторых уважаемых поставщиков. Корпоративный брандмауэр имеет больше возможностей и больше контроля над сетью. С брандмауэром, помимо сканирования большой сети с несколькими подсетями, мы можем ограничивать использование полосы пропускания, блокировать пользователей и службы, предотвращать сетевые атаки и т. Д.

Как найти все устройства, подключенные к локальной сети

Беспроводные сети всегда были желанной целью для начинающих «хакеров». Кроме того, беспроводные сети обычно более уязвимы к атакам, чем обычные проводные.

Я не предлагаю никого взламывать, а прошу задуматься, не подключился ли к вашей сети такой «новичок»? И дело даже не в том, что сосед может пользоваться оплаченным вами доступом в интернет, а в том, что вы можете понести ответственность за его действия.

Для того, чтобы избежать такой ситуации, нужно знать, как найти все устройства, подключенные к вашей беспроводной сети. Кроме того, это будет полезно не только с точки зрения безопасности. Например, знание ip-адреса других машин в сети позволит передать файлы на эту машину, даже не вставая со стула.

Ближе к делу, ниже приводится краткая инструкция, как найти все устройства, подключенные к сети.

Поиск устройств в сети с помощью командной строки Linux

Установите nmap

nmap — одна из самых популярных утилит для сканирования сети в Linux. Для того, чтобы установить nmap в Ubuntu (или других дистрибутивах Linux на базе Debian), выполните следующую команду:

Эта утилита должна быть доступна в официальных репозиториях всех остальных дистрибутивов.

Узнайте диапазон адресов сети

Теперь нам нужно узнать диапазон IP-адресов в сети. Это можно сделать с помощью команды ifconfig . В результатах нужно найти фрагмент, начинающийся с wl, если вы подключены к сети по Wi-fi или e, если используете кабельное соединение Ethernet.

user@user-notebook:~$ ifconfig wlp3s0: flags=4163 mtu 1500 inet 192.168.1.69 netmask 255.255.255.0 broadcast 192.168.1.255 inet6 fe80::2847:8e90:ef28:3d12 prefixlen 64 scopeid 0x20 ether 3c:95:09:1a:fe:c3 txqueuelen 1000 (Ethernet) RX packets 10871731 bytes 15494573470 (15.4 GB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 5460677 bytes 596624992 (596.6 MB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Нужная нам информация находится во второй строке. Как видно, мой локальный IP-адрес 192.168.1.69, а маска подсети 255.255.255.0, что означает, что в локальной сети адреса будут отличаться от 192.168.1.0 до 192.168.1.255.

Просканируйте устройства, подключенные к сети

Для получения более точной информации лучше выполнять сканирование от имени администартора. Используйте команду nmap следующим образом:

irina@irina-X541UA:~$ sudo nmap -sn 192.168.1.0/24 [sudo] пароль для irina: Starting Nmap 7.60 ( https://nmap.org ) at 2018-11-21 22:32 MSK Nmap scan report for router.asus.com (192.168.1.1) Host is up (0.0020s latency). MAC Address: 18:31:BF:3E:AE:50 (Unknown) Nmap scan report for GoUbuntu-desktop (192.168.1.96) Host is up (0.089s latency). MAC Address: C0:25:E9:2A:06:47 (Tp-link Technologies) Nmap scan report for Redmi5Plus-Redmi (192.168.1.172) Host is up (0.19s latency). MAC Address: 20:47:DA:D9:B8:60 (Unknown) Nmap scan report for Redmi5A-Redmi (192.168.1.250) Host is up (0.13s latency). MAC Address: D8:63:75:B1:C6:57 (Unknown) Nmap scan report for Acer-X541UA (192.168.1.69) Host is up. Nmap done: 256 IP addresses (5 hosts up) scanned in 23.81 seconds

Как видно, в сети работает 5 устройств, одно — роутер, два компьютера и два телефона. Регулярно проверяйте вашу беспроводную сеть, это может обезопасить вас от многих проблем!