Как включить SSH в Linux Mint

Включение SSH в Linux Mint— это одно из первых действий, которые вы должны сделать после установки операционной системы. Так как SSH предоставляет зашифрованный сетевой протокол для защиты удаленных учетных записей сервера и клиентов. Это позволяет вам удаленно получать доступ к вашей машине и безопасно выполнять операции сервером. SSH шифрует весь трафик между клиентом и сервером, чтобы предотвратить подслушивание, перехват соединений и другие типы атак.

Протокол Secure Shell (SSH) используется для управления или передачи данных между компьютерами через Интернет. Старые методы выполнения этих действий, такие как telnet, не обладают этими возможностями. Они небезопасны, так как передают пароль пользователя в виде открытого текста. А SSH предлагает безопасный маршрут по незащищенной сети, соединяющий клиентскую программу SSH с сервером SSH. В архитектуре клиент-сервер. Протокол Secure Shell в основном используется для связи с Unix-подобными операционными системами, хотя он также может использоваться в Windows.

Возможно вам будет интересно:

Как работает SSH

Клиент SSH по умолчанию позволяет подключаться к рабочим станциям Linux по защищенному каналу, и по умолчанию используется TCP-порт 22. SSH кодирует пакеты, делая невозможным для кого — либо наблюдение за вашей деятельностью. В отличие от telnet который не шифрует пакеты, так же telnet оставляет открытой возможность того, что кто-то прочитает, что вы делаете по SSH. В этой статье мы покажем вам, как включить безопасную оболочку (ssh) в Linux Mint.

Как установить сервер Openssh в Linux Mint

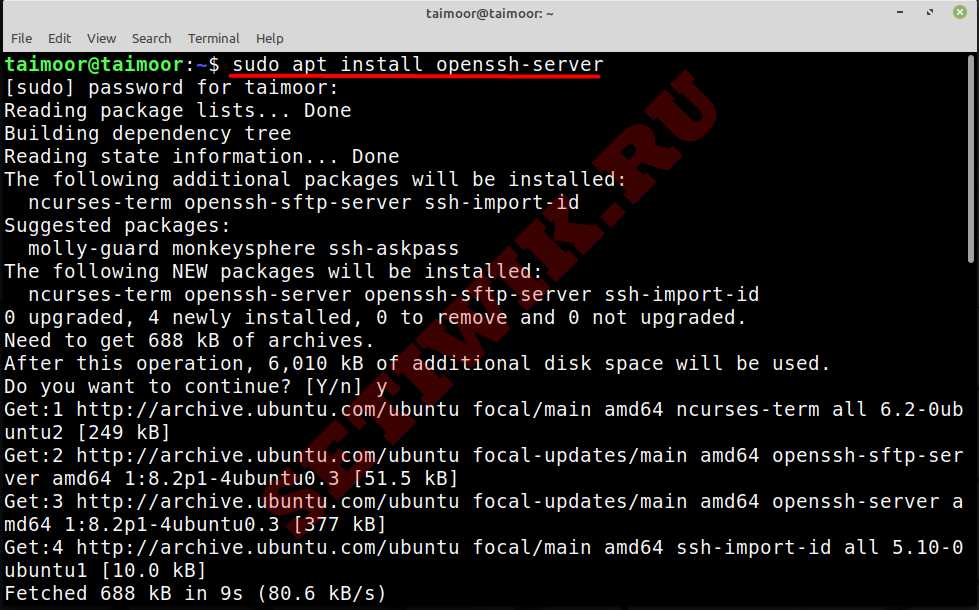

Вы можете установить сервер OpenSSH, открыв терминал и введя там следующую команду.

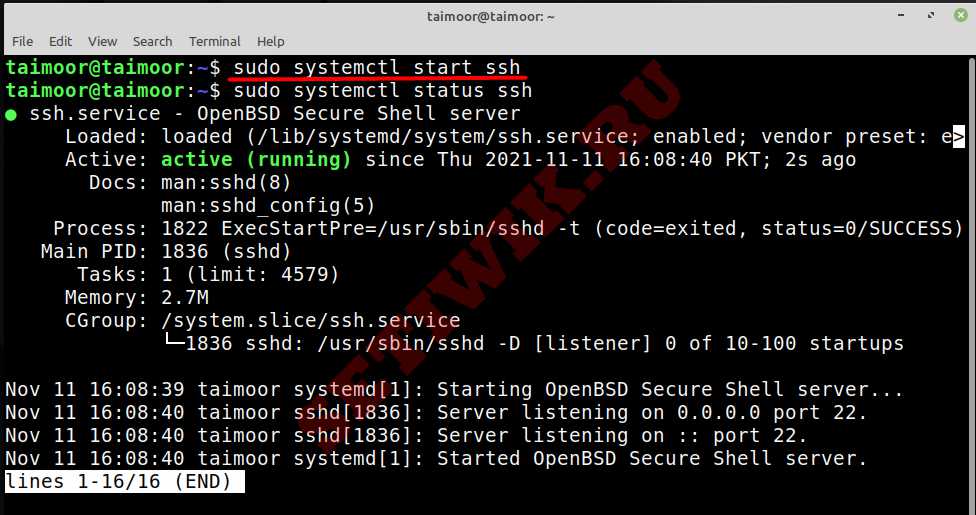

SSH должен автоматически запускаться при запуске системы и запускаться после установки. Однако вместо того, чтобы просто предполагать, мы перепроверим.

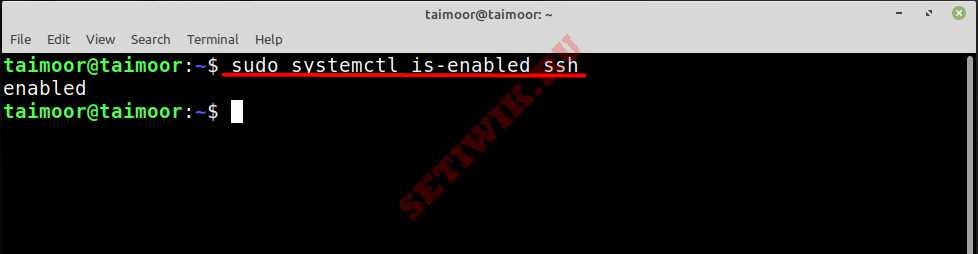

Чтобы проверить, включен ли SSH, и автоматически запуститься при запуске системы, выполните приведенную ниже команду.

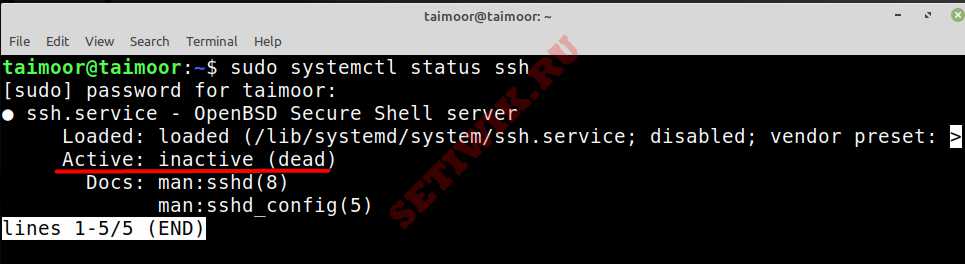

Если терминал возвращает «включено» (enabled), SSH должен запускаться сразу после загрузки компьютера. Если он отключен или если статус неактивен, как показано на следующем рисунке:

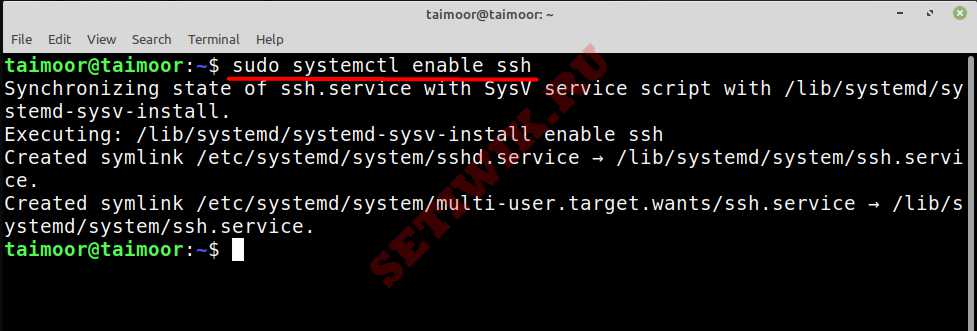

Исправьте это используя следующую команду:

Теперь вы можете запустить службу SSH, набрав:

Мы также можем использовать «‘systemctl status» для получения краткой сводки всей информации. На приведенном выше изображении мы видим, что служба запущена и работает, а так же другие полезные сведения.

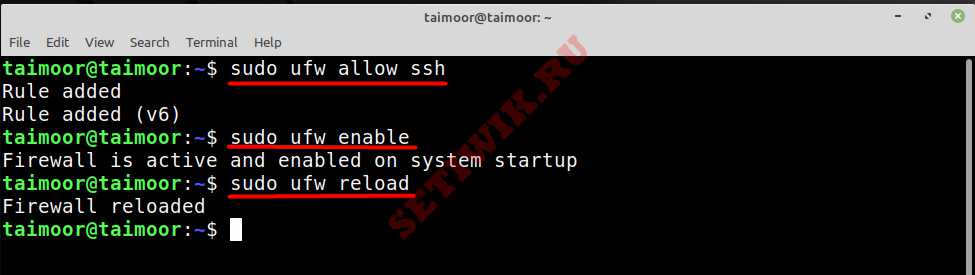

Как разрешить ssh соединение в брандмауэре Linux Mint

Иногда брандмауэр запрещает вам использовать соединение между клиентом и сервером. Итак, чтобы разрешить соединение, вам требуется ввести.

Это добавит правило в ваш брандмауэр, разрешающее подключение по ssh. Так же вы можете включить брандмауэр, если он в настоящее время отключен, введя.

Вам необходимо обновить вновь созданные настройки, чтобы реализовать их.Сделать это просто введите команду.

В приведенной выше команде UFW — это «простой брандмауэр» (uncomplicated firewall), который используется для управления брандмауэром Linux:

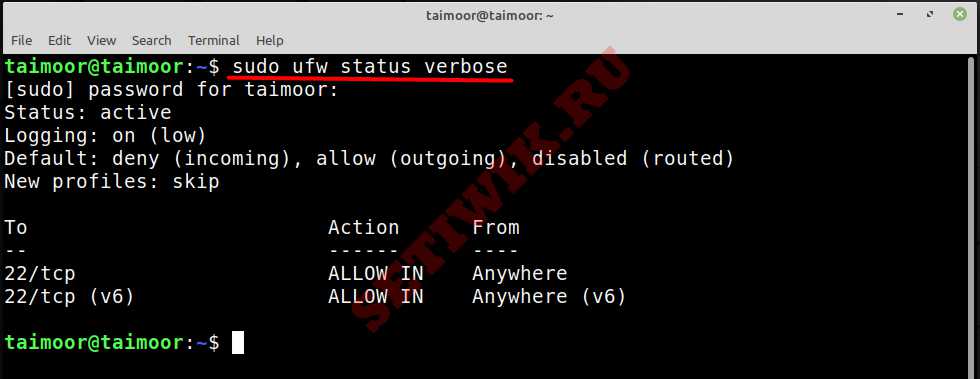

Вы также можете проверить состояние и полные сведения о брандмауэре ufw, введя команду.

Заключение

OpenSSH не установлен по умолчанию в Linux Mint, но его легко установить или включить. Это приложение устанавливает безопасное и зашифрованное соединение между сервером и клиентом. Мы продемонстрировали, как быстро настроить и использовать SSH в Linux Mint. После выполнения вышеупомянутого метода SSH будет активен автоматически при загрузке системы.

Установка и настройка сервера SSH в Linux

Secure Shell, т. е. SSH – протокол, обеспечивающий защищённые соединения и передачу данных между двумя удалёнными компьютерами. Изначально создавался на замену таким системам как rlogin и rcp. Как понятно из полного названия протокола, система SSH позволяет соединяться и управлять удалённым узлом (компьютером, маршрутизатором и т. д.), при этом защищая весь передаваемый трафик с помощью высоконадёжного шифрования.

SSH широко применяется администраторами серверов для их настройки и управления, да и обычные продвинутые пользователи — владельцы, например, сайтов или виртуальных серверов активно используют SSH для подключения к своей учётной записи на хостинге и использования командной оболочки сервера.

Сразу после окончания разработки система SSH стала активно трансформироваться в закрытый коммерческий продукт в виде версии SSH2. Но благодаря сообществу GNU версии протокола SSH1 и SSH2 были реализованы в виде открытого и свободно распространяемого ПО openSSH. В Linux-системах используется именно этот метапакет.

Метапакет SSH базово включает в себя сервер SSH (sshd) в качестве програмы-демона, а также несколько утилит: ssh – удаленная регистрация и выполнение команд, scp – передача файлов и ssh-keygen – для генерации пар SSH-ключей.

Установка пакетов SSH

Как уже говорилось система ssh в Linux-системах распространяется в виде составного метапакета, поэтому для установки всех требуемых утилит ssh нужно выполнить всего одну команду:

В Ubuntu

$ yum -y install openssh-server openssh-clients

После чего начнется процесс установки

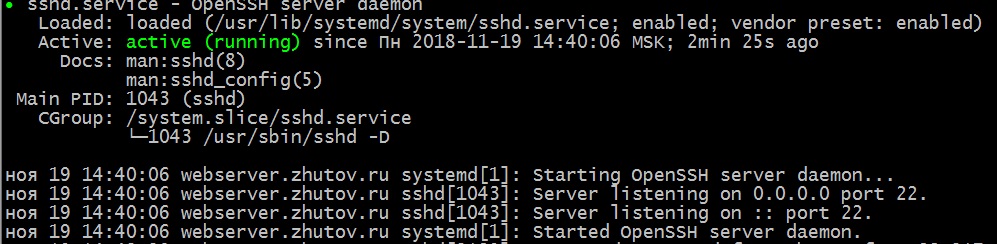

Как видно, менеджер пакетов сам распознает все зависимые и связанные пакеты и установит их. Также, по завершению установки, автоматически будет запущен SSH-сервер в режиме демона. Это можно проверить командой:

$ systemctl status sshd

или:

$ service sshd status даст тот же вывод. Теперь сервер работает с базовыми настройками по-умолчанию.

Настройка SSH

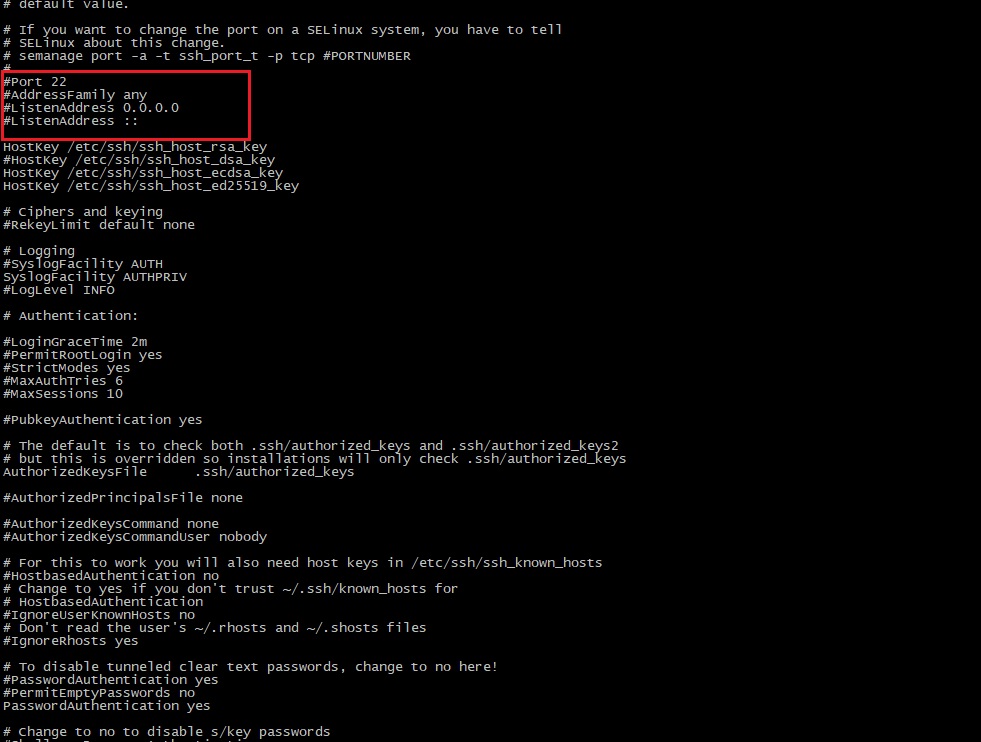

Режим работы SSH-сервера с настройками по-умолчанию хоть и является вполне работоспособным для небольших частных сетей, всё же нуждается в задании некоторых важных параметров для использования на высоконадёжных публичных серверах. Настройки демона хранятся в файле /etc/ssh/sshd_config. Посмотреть его можно командой

В первую очередь следует обратить внимание на следующие параметры: Port, AddressFamily, ListenAddress. Первый глобально задаёт номер порта, через который будет работать соединение и если оставить его стандартным, т. е. 22, то велика вероятность, что он будет слишком часто сканироваться роботами.

Примечание: для задания активации параметра необходимо раскомментировать соответствующую строку — убрать символ «#» в её начале.

Второй параметр задаёт семейство используемых IP-адресов — IPv4 и IPv6. Если, к примеру, используются только адреса IPv4, то очень рекомендуется установить для параметра

AddressFamily значение inet: AddressFamily inet

Для адресов семейства IPv6 используется значение inet6.

Параметр ListenAddress позволяет задавать порты для отдельных сетевых интерфейсов:

ListenAddress 10.24.205.75:2123 ListenAddress 10.24.205.76:2124

Поскольку реализация openSSH позволяет работать с протоколами SSH1 и SSH2, то разумно отключить использование SSH1, т. к. эта версия является устаревшей. Работа по SSH1 крайне не рекомендуется: Protocol 2

Очень полезным является параметр, позволяющий проводить авторизацию и шифрование трафика с помощью специальных SSH-ключей:

Следует заметить, что в таком случае серверу необходимо явно указывать, где хранятся открытые ключи пользователей. Это может быть как один общий файл для хранения ключей всех пользователей (обычно это файл etc/.ssh/authorized_keys), так и отдельные для каждого пользователя ключи. Второй вариант предпочтительнее в силу удобства администрирования и повышения безопасности:

AuthorizedKeysFile etc/ssh/authorized_keys # Для общего файла

AuthorizedKeysFile %h/.ssh/authorized_keys # Файл -> пользователь

Во втором варианте благодаря шаблону автоподстановки с маской «%h» будет использоваться домашний каталог пользователя.

Важно также отключать парольный доступ:

PasswordAuthentication no

Или же, в случае, если всё-таки необходимо использовать доступ по паролю, то обязательно нужно отключать авторизацию по пустому паролю:

Для указания разрешённых или запрещённых пользователей и групп служат директивы DenyUsers, AllowUsers, DenyGroups, и AllowGroups. Значениями для них являются списки имён, разделяемых пробелами, например:

DenyUsers fred john AllowGroups root clients administrators

Следует также отключать root-доступ:

Иногда, когда следует задавать мультисерверную конфигурацию, очень удобно использовать алиасы (Aliases), что позволяет настроить сразу несколько режимов доступа (с разными хостами, портами и т. д.) и использовать их, указывая при этом конкретный алиас:

Настройки для алиасов хранятся либо глобально в /etc/ssh/ssh_config, либо раздельно для пользователей в ~/.ssh/config. Здесь нужно не спутать с ssh_config! Пример:

Host your_alias Port your_ssh_port HostName 0.0.0.0 # IP или имя хоста User your_user_name

Для применения сделанных настроек необходим перезапуск SSH-сервера:

Настройка и использование клиента SSH

Для подключения по к серверу используется команда:

где user_name – имя пользователя в системе, host_name – имя узла, к которому производится подключение, например:

При этом утилита ssh запросит (в зависимости от настроек сервера) логин, пароль или парольную фразу для разблокировки приватного ключа пользователя.

В случае авторизации по ключу, должна быть предварительно сгенерирована пара SSH-ключей — открытый, который хранится на стороне сервера, обычно в файле .ssh/authorized_keys в домашнем каталоге пользователя, и закрытый — используется для авторизации клиента и хранится, как правило, в каталоге .ssh/ домашней директории пользователя. Открытый ключ представляет собой «цифровой слепок» закрытого ключа благодаря которому сервер «знает», кто «свой», а кто «чужой».

Для генерации ключей используется утилита ssh-keygen:

Утилита предложит выбрать расположение ключей (лучше всё оставить по-умолчанию), обычно это каталог ~/.ssh/, ввести парольную фразу для закрытого ключа. После чего будут сгенерированы открытый ключ id_rsa.pub и закрытый — id_rsa. Теперь нужно скопировать открытый ключ, т. е. «слепок» закрытого на сервер. Проще всего этого можно добиться командой:

ssh-copy-id -i ~/.ssh/id_rsa.pub user_name@host_name

Теперь можно выполнить подключение командой ssh и запустить защищённый сеанс удалённого управления.

Важно заметить, что использование сгенерированных openSSH-ключей несовместимо с PPK-форматом, используемым по-умолчанию в таких комплексах как PuTTY. Поэтому необходимо конвертировать имеющиеся openSSH-ключи в формат PPK. Удобнее всего это делать с помощью утилиты PuTTY – puttygen.exe.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.