- Скажите «Нет» расходу трафика или какие приложения «воруют» интернет

- Как узнать, какие приложения забирают мобильный интернет

- Как управлять приложениями

- Исследование: Перехват трафика мобильного Интернета через GTP и GRX

- Интернет за чужой счет

- Перехват данных

- DNS-туннелирование

- Подмена DNS на GGSN

- Как защититься

- МТС «ворует» мой Интернет

Скажите «Нет» расходу трафика или какие приложения «воруют» интернет

В эту использования мобильных устройств каждый не понаслышке знает, что значит быть на связи. Но, как быть если приложения расходуют трафик. Ведь от этой скрытой функции мы часто исчерпываем месячный лимит МБ.

Как узнать, какие приложения забирают мобильный интернет

У вас бывало такое, что вы пытаетесь войти в мессенджеры или социальные сети, а к сети нет доступа? Вы думаете в чем же дело, ведь только недавно пополнили пакет. На самом деле существуют приложения, которые расходуют мобильный трафик. Причем это они чаще делают в фоне. Поэтому пользователь не догадывается о растратах.

В этом разделе рассмотрим, как обнаружить «утечку» ценных мегабайт.

- Заходим в настройки своего смартфона. Обычно иконка параметров располагается на главном меню и имеет вид шестеренки. Здесь находим раздел «Подключение и общий доступ».

2. Далее находите пункт «Передача данных» и входите в него.

3. Здесь появляется список из всех программ, которые установлены либо удалены со смартфона. Рядом прописывается количество израсходованных МБ.

В этом разделе вы узнали о том, как определить «вора» трафика на мобильном телефоне. Идем дальше.

Как управлять приложениями

Определились с тем, какое из ПО потребляет много данных интернета. По сути нам это ничего не дает. Чтобы исправить ситуацию, нужно отключить те программы, которые берут на себя основную массу трафика.

2. Здесь видим несколько тумблеров, которыми можно управлять. Например, если у вас ценный мобильный трафик, и вы не хотите его терять, стоит деактивировать соответствующий бегунок. В нашем случае нужно отключить расход для сетей 3G/4G-SIM 1 и SIM 2. Для этого переводим регуляторы в противоположное положение. Также можно отключить «Фоновое подключение».

Так как большинство сетей Wi-Fi не ограничивается трафиком, соответствующий тумблер оставляем нетронутым.

Аналогично поступаем со всеми остальными программами, которые «поедают» интернет. Как только мы это сделаем, вы точно сможете определить, куда уходит трафик.

Уважаемые читатели, если у вас остаются вопросы, обязательно задавайте их в комментариях под статьей. Мы также будем рады вашим идеям для написания статей и инструкций.

Исследование: Перехват трафика мобильного Интернета через GTP и GRX

Большинство абонентов считают, что работа через сотовую сеть достаточно безопасна, ведь крупный оператор связи наверняка позаботился о защите. Увы, на практике в мобильном Интернете есть множество лазеек, дающих широкие возможности для злоумышленников.

Исследователи Positive Technologies обнаружили уязвимости в инфраструктуре сетей мобильной связи, которые позволяют перехватывать GPRS-трафик в открытом виде, подменять данные, блокировать доступ к Интернету, определять местоположение абонента. Под угрозой оказываются не только мобильные телефоны, но и специализированные устройства, подключенные к 2G/3G/4G-сетям с помощью модемов: банкоматы и терминалы оплаты, системы удаленного управления транспортом и промышленным оборудованием, средства телеметрии и мониторинга и т.д.

Операторы сотовой связи, как правило, шифруют трафик GPRS между мобильным терминалом (смартфоном, модемом) и узлом обслуживания абонентов (SGSN) алгоритмами GEA-1/2/3, что осложняет перехват и расшифровку информации. Чтобы обойти это ограничение, злоумышленник может проникнуть в опорную сеть оператора, где данные не защищены механизмами аутентификации. Ахиллесовой пятой являются узлы маршрутизации (или шлюзовые узлы), которые называются GGSN. Их легко обнаружить, в частности, с помощью поисковика Shodan. У проблемных узлов открыты GTP-порты, что позволяет атакующему установить соединение, а затем инкапсулировать в созданный туннель управляющие пакеты GTP. При правильном подборе параметров GGSN воспримет их как пакеты от легитимных устройств сети оператора.

Протокол GTP, описанный выше, никаким образом не должен быть «виден» со стороны Интернета. Но на практике это не так: в Интернете имеется более 207 тысяч устройств по всему земному шару с открытыми GTP-портами. Более полутысячи из них являются компонентами сотовой сети и отвечают на запрос об установлении соединения.

Еще одна возможность для атак связана с тем, что GTP — далеко не единственный протокол управления на найденных узлах. Также встречаются Telnet, FTP, SSH, Web и др. Используя уязвимости в этих интерфейсах (например, стандартные пароли), нарушитель может подключиться к узлу оператора мобильной связи.

Экспериментальный поиск по сайту Shodan выдает несколько уязвимых устройств, в том числе с открытым Telnet и отключенным паролем. Достаточно подключиться к данному устройству и произвести в нем необходимые настройки для того, чтобы оказаться внутри сети оператора в Центральноафриканской Республике.

При этом всякий, кто получил доступ к шлюзовому узлу любого оператора, автоматически получает доступ к сети GRX, которая объединяет всех сотовых операторов и используется для предоставления доступа к Интернету абонентам в роуминге. Воспользовавшись единичной ошибкой в конфигурации на одном устройстве, злоумышленник получает возможность проводить различные атаки на абонентов любого оператора в мире.

Среди множества вариантов использования скомпрометированного пограничного узла следует отметить следующие: отключение абонентов от Интернета или блокировка их доступа к нему; подключение к Интернету под видом другого абонента и за чужой счёт; перехват трафика жертвы и фишинг. Злоумышленник также может определить идентификатор абонента (IMSI) и следить за местоположением абонента по всему миру, пока он не сменит SIM-карту.

Опишем некоторые угрозы более подробно.

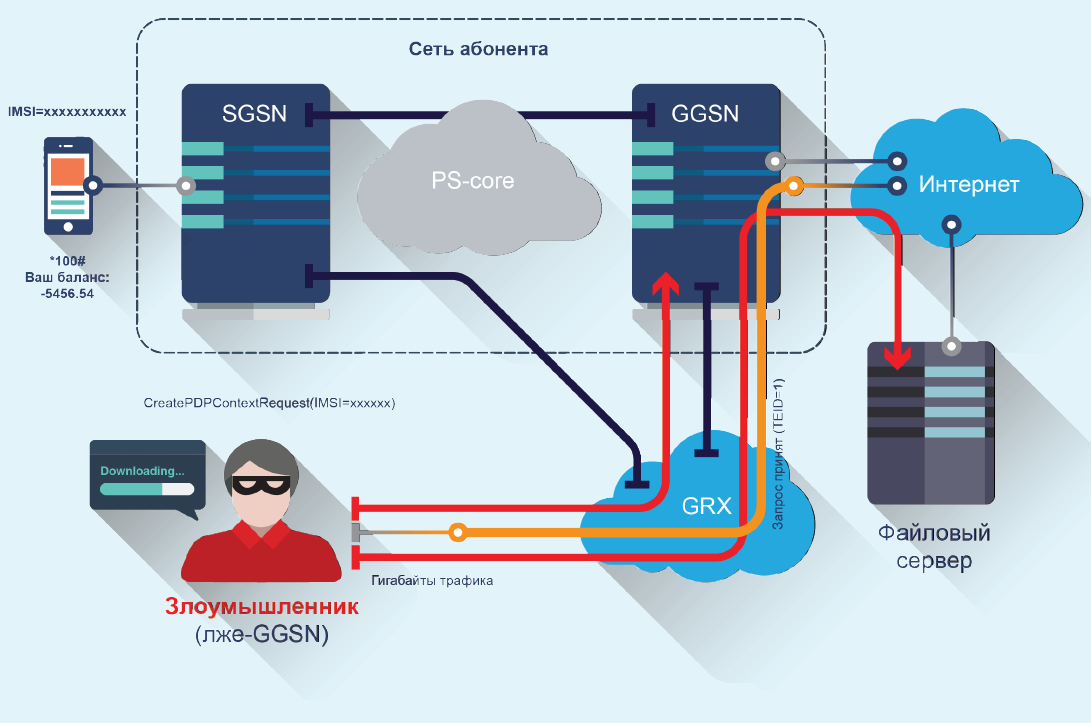

Интернет за чужой счет

Цель: исчерпание счета абонента, использование подключения в противозаконных целях.

Вектор атаки: злоумышленник действует через сеть GRX или из сети оператора.

Атака заключается в отправке пакетов «Create PDP context request» с IMSI известного заранее абонента, таким образом происходит подключение к сети с его учетными данным. Ничего не подозревающий абонент получит огромные счета.

Возможно подключение с IMSI несуществующего абонента, так как авторизация абонента происходит на этапе подключения к SGSN, а к GGSN доходят уже «проверенные» соединения. Поскольку SGSN в данном случае скомпрометирован, никакой проверки не проводилось.

Результат: подключение к сети Интернет под видом легитимного абонента.

Перехват данных

Цель: подслушивание трафика жертвы, фишинг.

Вектор атаки: злоумышленник действует через сеть GRX или из сети оператора.

Злоумышленник может перехватить данные, передающиеся между абонентским устройством и сетью Интернет, путем отправки на обслуживающий SGSN и GGSN сообщения «Update PDP Context Request» с подмененными адресами GSN. Данная атака представляет собой аналог атаки ARP Spoofing на уровне протокола GTP.

Результат: подслушивание или подмена трафика жертвы, раскрытие конфиденциальной информации.

DNS-туннелирование

Цель: получить нетарифицируемый доступ к Интернету со стороны мобильной станции абонента.

Вектор атаки: злоумышленник — абонент сотовой сети, действует через мобильный телефон.

Давно известная атака, уходящая корнями во времена dial-up, потерявшая смысл при появлении дешевого и быстрого выделенного Интернета. Однако в мобильных сетях находит применение, например, в роуминге, когда цены за мобильный Интернет неоправданно высоки, а скорость передачи данных не так важна (например, для проверки почты).

Суть атаки в том, что некоторые операторы не тарифицируют DNS-трафик, обычно для того, чтобы переадресовать абонента на страницу оператора для пополнения счета. Этим можно воспользоваться — путем отправления специализированных запросов на DNS-сервер; также для этого необходим специализированный узел в интернете, через который будет осуществляться доступ.

Результат: получение нетарифицируемого доступа к сети Интернет за счет оператора сотовой связи.

Подмена DNS на GGSN

Цель: подслушивание трафика жертвы, фишинг.

Вектор атаки: злоумышленник действует через Интернет.

В случае получения доступа к GGSN (что, как мы уже заметили, вполне возможно) можно подменить адрес DNS на свой, перенаправить весь абонентский трафик через свой узел и таким образом осуществить «подслушивание» всего мобильного трафика.

Результат: подслушивание или подмена трафика всех абонентов, сбор конфиденциальных данных, фишинг

Как защититься

Некоторые подобные атаки были бы невозможны при правильной настройке оборудования. Но результаты исследования Positive Technologies говорят о том, что некорректная настройка — отнюдь не редкость в мире телекоммуникационных компаний. Зачастую и производители устройств оставляют включенными некоторые сервисы, которые должны быть отключены на данном оборудовании, что дает нарушителям дополнительные возможности. В связи с большим количество узлов подобный контроль рекомендуется автоматизировать с использованием специализированных средств, таких как MaxPatrol.

В целом, необходимые для защиты от таких атак меры безопасности включают правильную настройку оборудования, использование межсетевых экранов на границах сети GRX и Интернета, использование рекомендаций 3GPP TS 33.210 для настройки безопасности внутри сети PS-Core, мониторинг защищенности периметра, а также выработку безопасных стандартов конфигурации оборудования и периодический контроль соответствия этим стандартам.

Ряд специалистов возлагают надежды на новые стандарты связи, которые включают и новые технологии безопасности. Однако, несмотря на появление таких стандартов (3G, 4G), совсем отказаться от сетей старого поколения (2G) не удастся. Причиной этого являются особенности реализации мобильных сетей, в частности то, что у базовых станций 2G лучше покрытие, а также то, что на их инфраструктуре работают и сети 3G. В стандарте LTE все так же используется протокол GTP, а поэтому необходимые меры по защите будут актуальными в обозримом будущем.

Результаты данного исследования было получены экспертами компании Positive Technologies в 2013 и 2014 годах в ходе консалтинговых работ по анализу защищенности нескольких крупных мобильных операторов. Полный текст отчета «Уязвимости мобильного Интернета (GPRS)» можно скачать на нашем сайте: www.ptsecurity.ru/download/GPRS%20security.pdf

P.S. 19 февраля в 14.00 один из авторов исследования, Павел Новиков, сможет подробнее рассказать об этих проблемах в ходе бесплатного вебинара. Регистрация на вебинар начнется 12 февраля по адресу: www.ptsecurity.ru/lab/webinars/#40018.

МТС «ворует» мой Интернет

Всем привет! Две недели назад я перешёл на новую для себя сотовую связь компании МТС. Польстился на тариф, который «забит безлимитами» на самые популярные видеоресурсы и музыкальные сервисы а также все мессенджеры. В придачу дают еще и 7 гигабайт трафика на все, что не входит в список «бесплатного». Да и цена адекватная. Подвох я заметил почти на следующий день. Расскажу обо все по порядку.

Мобильную связь и соответственно тариф, я хотел поменять давно, только никак не решался. Тут я узнал о тарифе «Х» от яичного оператора.

Меня все устроило: безлимитные приложения да и еще 7 гигов в придачу, думал, что их даже не истрачу. Но не тут то было.

За 12 дней, пользуясь только программами, интернет-трафик которых безлимитный я потратил все 7 гигов до единого.

Как, спросите вы? На этот вопрос у меня к сожалению ответа нет .

Как и у менеджера на горячей линии, который сходу предложил мне платные «турбо кнопки» только дослушав мой вопрос.

Я позвонил ,потому что такое положение дел меня не устраивало да и еще в ночь , когда я спал, куда-то испарились 65 Мб.

Он отвечает, что у меня с телефона ранним утром уходило по 100 Кб около 4 раз. Этим он показал свою полную некомпетентность.

Для справки: в 1Мб-1000 Кб., Соответсвенно, чтобы списались 65 Мб по 100 Кб для этого нужно 650 раз проделать одну и ту же операцию.

Я позвонил второй раз, чтобы добиться внятного ответа. На вопрос:»почему так быстро кончился интернет, хотя пользуюсь я в основном их безлимитными YouTube и ВКонтакте?», оператор мне ответила: трафик тратиться потому, что на этих ресурсах видео могут загружаться с других сайтов, еще и реклама на ютуб есть. Глупо, не правда ли?

YouTube и есть видеохостинг, то есть именно на него и загружают видео. Смотреть на нем видеоролики с других сайтов невозможно. Весь интернет трафик и так уходит к ютубу.

Выводы такие : все сервисы не такие уж и безлимитные, потому что в аргумент с Ютубом вообще не верится. Это делается для того чтобы их клиенты как можно чаще нажимали эти «турбо-кнопки», а МТС качали деньги.

Настоятельно не рекомендую этого оператора .