- Burp Suite — Web Application Security, Testing & Scanning

- Some tools in Burp Suite

- How to use the Burp Suite

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Burp Suite

- Описание Burp Suite

- Справка по Burp Suite

- Руководство по Burp Suite

- Примеры запуска Burp Suite

- Установка Burp Suite

- Установка в BlackArch

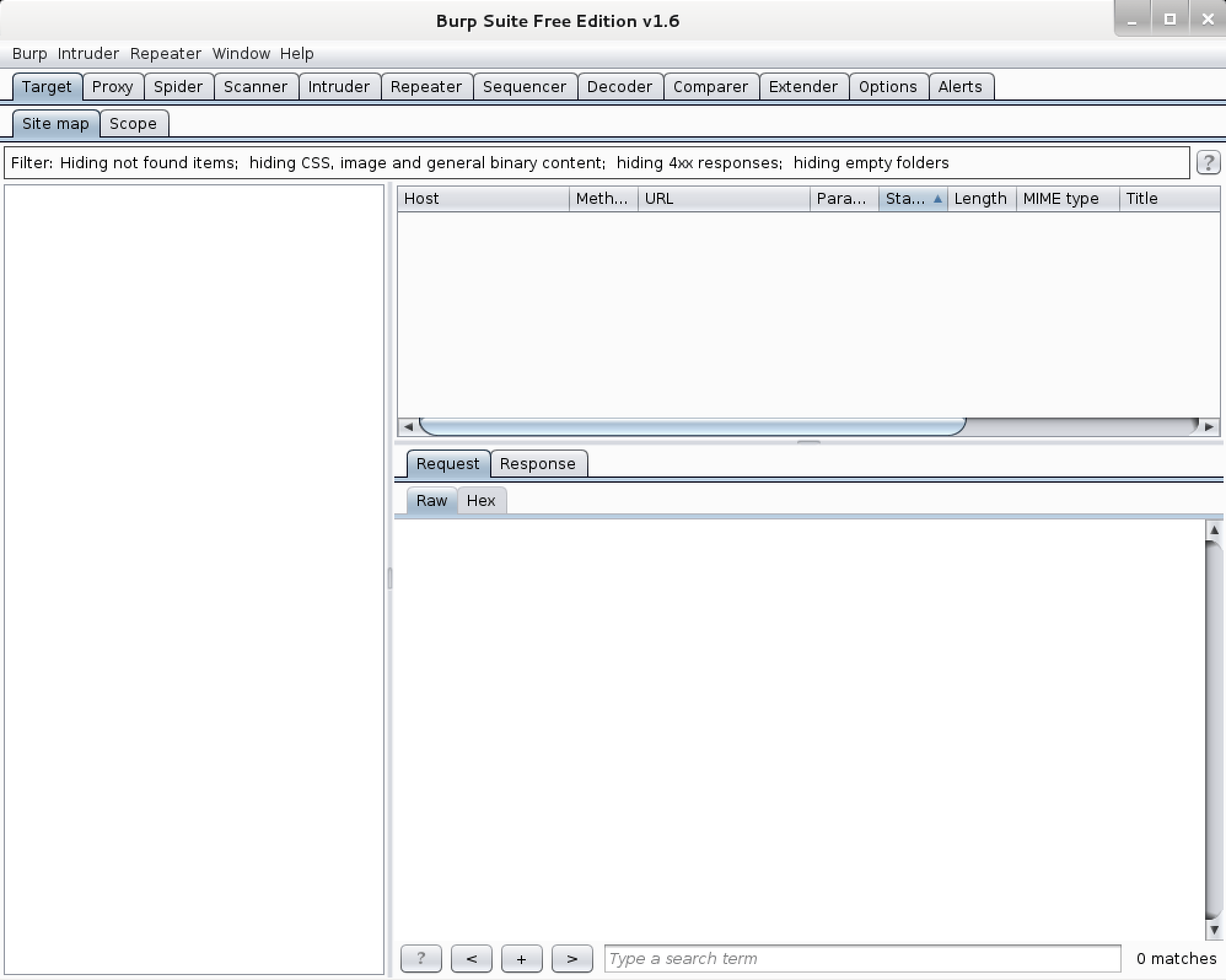

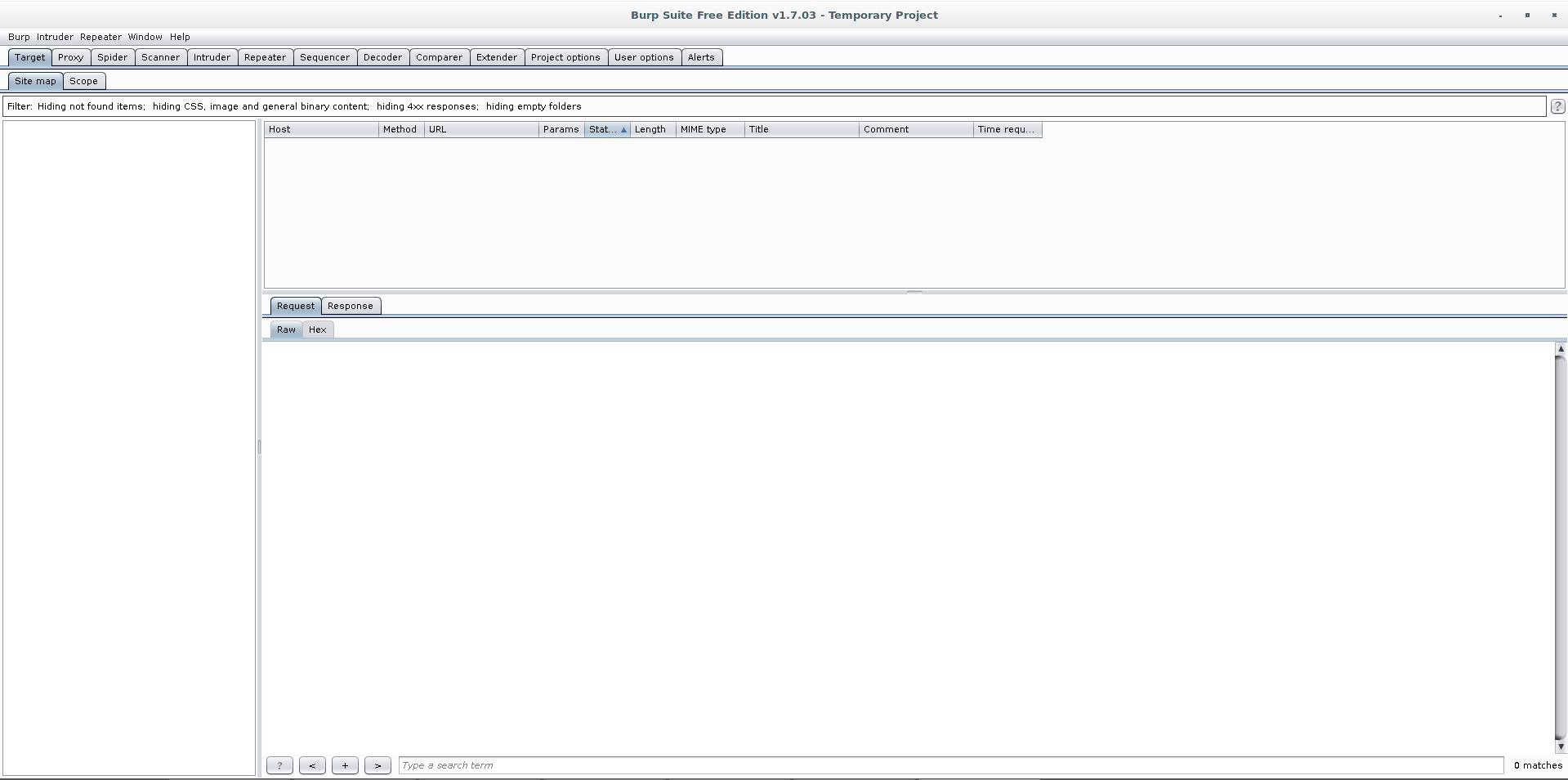

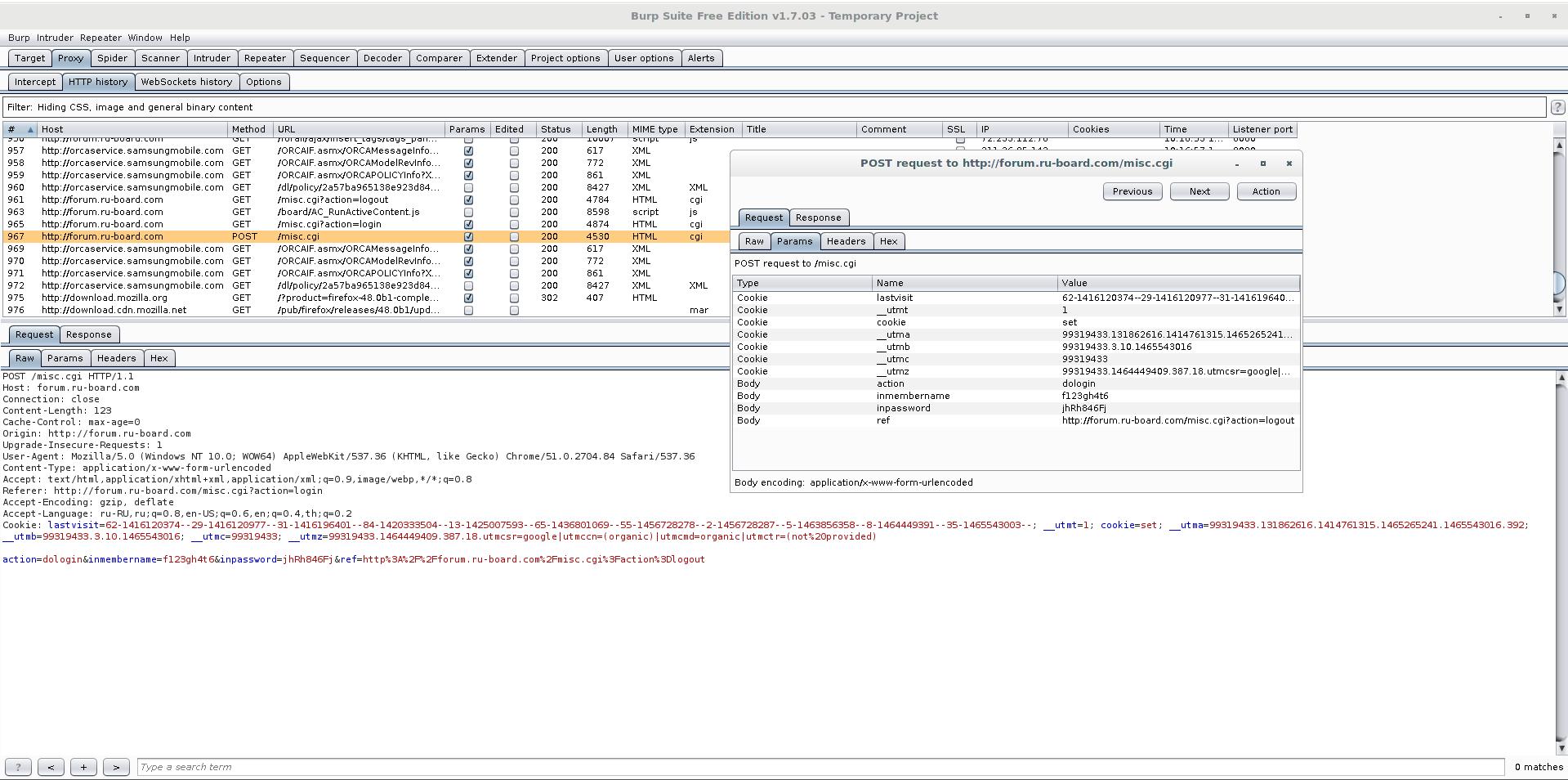

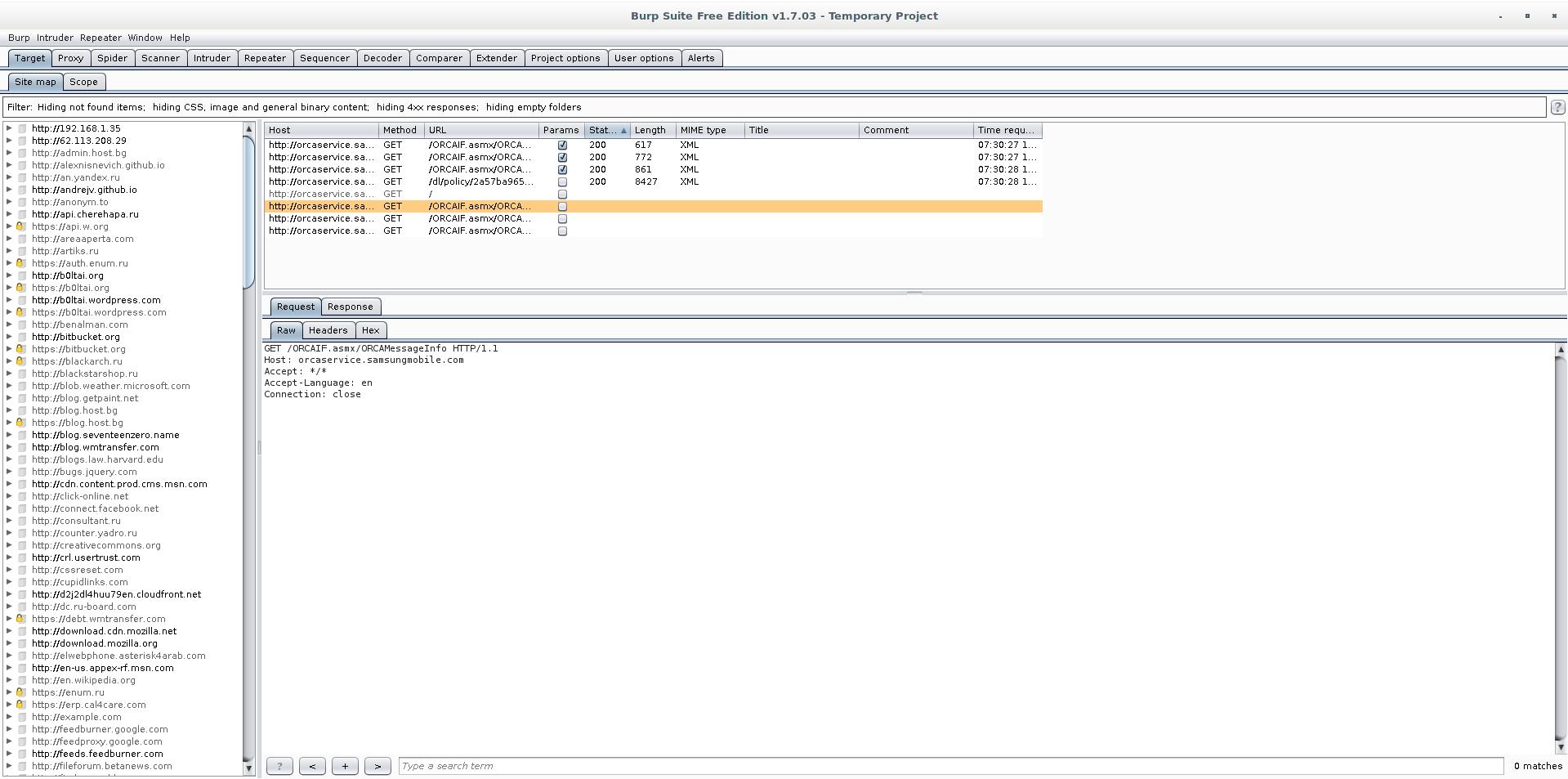

- Скриншоты Burp Suite

- Инструкции по Burp Suite

- Как настроить Burp Suite в Кали Линукс.

- Для чего это делается?

- Как настроить Burp Suite в Кали Линукс: настраиваем браузер.

- Как настроить Burp в Кали: настраиваем Burp.

- Packages and Binaries:

Burp Suite — Web Application Security, Testing & Scanning

Burp or Burp Suite is a collection of multiple tools built in Java used for penetration testing of web applications. It is developed by Portswigger web security. Burp Suite is a graphical tool which aims to be an all in one set of tools and its capabilities can be enhanced by installing add-ons that are called BApps.

Burp Suite is the most popular tool among professional web app security researchers and bug bounty hunters. Kali Linux has a free community version of Burp Suite pre-installed.

Burp suite has various products, such as Spider, Proxy, Intruder, Repeater, Sequencer, Decoder, Extender, Scanner. Let we know about a little bit about the tools used in Burp, then we go for the practices.

Some tools in Burp Suite

- Brutef-orcing

- Fuzzing

- Enumeration

- Application layer DoS

- Verify that the user supplied values are being verified.

- If the values are verified then, how well is it being done?

- What values in the server expecting in an input parameter or request header.

- How the server handle with the unexpected values.

Sequencer: Burp Sequencer is a tool for analyzing the quality of randomness in an application’s session tokens and other important data items that are intended to be unpredictable. This is an entropy checker that checks for the randomness of tokens generated by the targeted web server. These tokens are generally used for authentication in sensitive operations like cookies and anti-CSRF tokens.

Admirably, these tokens must be generated in a fully random manner so that the probability of appearance of each possible character at a position is distributed uniformly. This should be achieved both bit-wise and character-wise. An entropy analyzer tests this hypothesis for being true. It works like this initially, it is assumed that the tokens are random. Then the tokens are tested on certain parameters for certain characteristics.

Using Burp Sequencer may result in unexpected effects in some applications. Until we are fully familiar with its functionality and settings, we should only use Burp Sequencer against non-production systems.

Decoder: Decoder lists the commonly used encoding methods like URL, HTML, Base64, Hex, etc. Decoder comes handy when looking for chunks of data in values of parameters. It is also used for payload construction for different vulnerability classes. It is used to uncover session hijacking.

Extender: Extender allows us to load various extensions that can be used to make penetration testing even more efficient. These extensions are called BApps. These work just like browser extensions. These can be viewed, modified, installed, uninstalled in the Extender tab.

Scanner: Scanner automatically scans for many common vulnerabilities in target web application. It updates frequently and add many lesser known vulnerabilities with the updates.

How to use the Burp Suite

Let we take a look how we can use the Burp suite effectively.

Kali already has a free community version of Burp suite, but we will need to buy a full version Burp to fully use its features. So we open Burp from the menu.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Burp Suite

Описание Burp Suite

Burp Suite – это интегрированная платформа для выполнения тестов по безопасности веб-приложений. Её различные инструменты эффективно работают вместе для поддержки всего процесса тестирования, от составления карты сайта и анализа поверхности атаки приложения до поиска и эксплуатации уязвимостей безопасности.

Burp даёт вам полный контроль, позволяет комбинировать продвинутые ручные техники с доведённым до искусства автоматизмом, это делает вашу работу быстрее, более эффективной и более приятной.

Burp Suite содержит следующие ключевые компоненты:

- Перехватывающий прокси, который позволяет вам инспектировать и модифицировать траффик между вашим браузером и целевым приложением.

- Паук для приложений для обхода контента и функциональности.

- Продвинутый сканер веб-приложений для автоматизированного выявления ряда типов уязвимостей.

- Инструмент Intruder для выполнения мощный пользовательских атак для поиска и эксплуатирования необычных уязвимостей.

- Инструмент Repeater для манипуляций и повторной отправки индивидуальных запросов.

- Инструмент Sequencer для тестирования хаотичных сессионных токенов (маркеров).

- Возможность сохранять вашу работу и возобновлять рабочий процесс позже.

- Расширяемость, позволяющая вам легко писать ваши собственные плагины, для выполнения комплексных и высоко настраиваемых задач внутри Burp.

Burp прост и интуитивен, позволяет новичкам начать работу прямо сейчас. Burp также очень гибкий в настройке, содержит ряд мощных функций для помощи самым опытным тестером в их работе.

Справка по Burp Suite

--help Напечатать это сообщение --disable-extensions При старте предотвратить загрузку расширений --diagnostics Печатать диагностическую информацию --use-defaults Запуститься с настройками по умолчанию --collaborator-server Запуститься в режиме сервера Collaborator --collaborator-config Указать конфигурационный файл сервера Collaborator; по умолчанию это collaborator.config --project-file Открыть указанный файл проект; если он не существует, то будет создан новый файл проекта --config-file Загрузить указанный конфигурационный файл(ы) проекта; эту опцию можно повторять много раз

Руководство по Burp Suite

Примеры запуска Burp Suite

Установка Burp Suite

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Burp Suite

Инструкции по Burp Suite

Как настроить Burp Suite в Кали Линукс.

В статье рассмотрим вопрос о том как правильно настроить Burp Suite в Кали Линукс с целью подготовиться к анализу трафика и веб-приложений. В конце обзора избавимся от ошибки отсутствия необходимых сертификатов для анализа защищённого соединения через ваш браузер.

Всем привет, в продолжении статьи об установке DVWA в Кали дополним браузер корректными настройками программы Burp Suite дабы тот работал, не отвлекая тестера на ошибки. В статье я буду настраивать имеющийся по умолчанию в Кали Firefox, однако сразу посоветую поставить вторым браузером хотя бы Chromium, чтобы иметь фоном обычное соединение с сетью, пока Burp и Firefox взаимонастраиваются.

Для чего это делается?

Раз вы здесь, значит на этот вопрос ответ знаете. Платформа Burp Suite с огромным количеством встроенных инструментов позволяет знающему человеку правильно оценивать информацию, извлекаемую из цепочки «браузер-сервер» с единственной в итоге целью: обнаружить дыру в безопасности.

Burp Suite в Кали прошита; единственно, что может понадобиться, это обновить бесплатную версию. Диалоговое окно перебросит вас на сайт «разрабов», откуда можно будет скачать последний вариант Burp-а. У меня так и произошло. Я скачал последнюю версию:

Перед установкой удалю предыдущую версию:

В Загрузках же переименую файл в тот, что будет с именем покороче (просто для удобства):

Открою в папке терминал и сделаю скачанный файл исполнительным:

и даём сразу команду на установку:

Осталось следовать советам менеджера установки:

Затем найдём новый Burp через поисковик Кали и добавим в избранное.

Как настроить Burp Suite в Кали Линукс: настраиваем браузер.

Откроем Firefox. Проходим в Настройки ( Preferences )-Дополнительно ( Advanced )-Сеть ( Network ). Нам нужна кнопка Настройки ( Settings ). Делаем как у меня (проверяйте, где поля заполнены, а где — пусты):

Окно браузера сверните, но не закрывайте: нам ещё с сертификатами разбираться. Об этом в финишном абзаце.

Как настроить Burp в Кали: настраиваем Burp.

Запускаем: Next — Start Burp. Проверьте настройки во вкладках Proxy — Options. Смотрим, как у меня:

Заканчиваем с браузером: настраиваем защищённые соединения.

Чтобы не было проблем с беспрепятственным соединением, укажем дополнительные сертификаты безопасности. Разверните браузер и наберите в адресной строке адрес любого сайта. Firefox немедленно сообщит о том, что вы входите в зону сетевого риска: это нормальная реакция на любой прокси. Добавим сертификат. Жмём по кнопке Add Exception…

После того, как сертификат получен, укажем его браузеру. В настройках Advanced нажмём Certicates — View certificates:

Идём дальше до вкладки Details и выделим пункт

Сохраняем (хотя бы на Рабочий стол):

Во вкладке Authorities браузера спустимся до кнопки Import… и найдём сохранённый сертификат:

укажите на сохранённый сертификат безопасности

Сертификат теперь в списке. В случае чего, вы сможете повторить эту процедуру, исследую глобальное или локальное сетевое пространство.

Осталось немного: мы не нуждаемся в предупреждениях о посещении потенциально опасных ресурсов. Снимем галочку в настройках Security :

Burp Suite и Firefox готовы к работе.

Packages and Binaries:

Burp Suite is an integrated platform for performing security testing of web applications. Its various tools work seamlessly together to support the entire testing process, from initial mapping and analysis of an application’s attack surface, through to finding and exploiting security vulnerabilities.

Burp gives you full control, letting you combine advanced manual techniques with state-of-the-art automation, to make your work faster, more effective, and more fun.

Installed size: 225.93 MB

How to install: sudo apt install burpsuite

burpsuite

[email protected]:~# burpsuite --help Usage: --help Print this message --version Print version details --disable-extensions Prevent loading of extensions on startup --diagnostics Print diagnostic information --use-defaults Start with default settings --collaborator-server Run in Collaborator server mode --collaborator-config Specify Collaborator server configuration file; defaults to collaborator.config --data-dir Specify data directory --project-file Open the specified project file; this will be created as a new project if the file does not exist --developer-extension-class-name Fully qualified name of locally-developed extension class; extension will be loaded from the classpath --config-file Load the specified project configuration file(s); this option may be repeated to load multiple files --user-config-file Load the specified user configuration file(s); this option may be repeated to load multiple files --auto-repair Automatically repair a corrupted project file specified by the --project-file option --unpause-spider-and-scanner Do not pause the Spider and Scanner when opening an existing project --disable-auto-update Suppress auto update behavior