- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Social Mapper

- Описание Social Mapper

- Справка по Social Mapper

- Руководство по Social Mapper

- Примеры запуска Social Mapper

- Установка Social Mapper

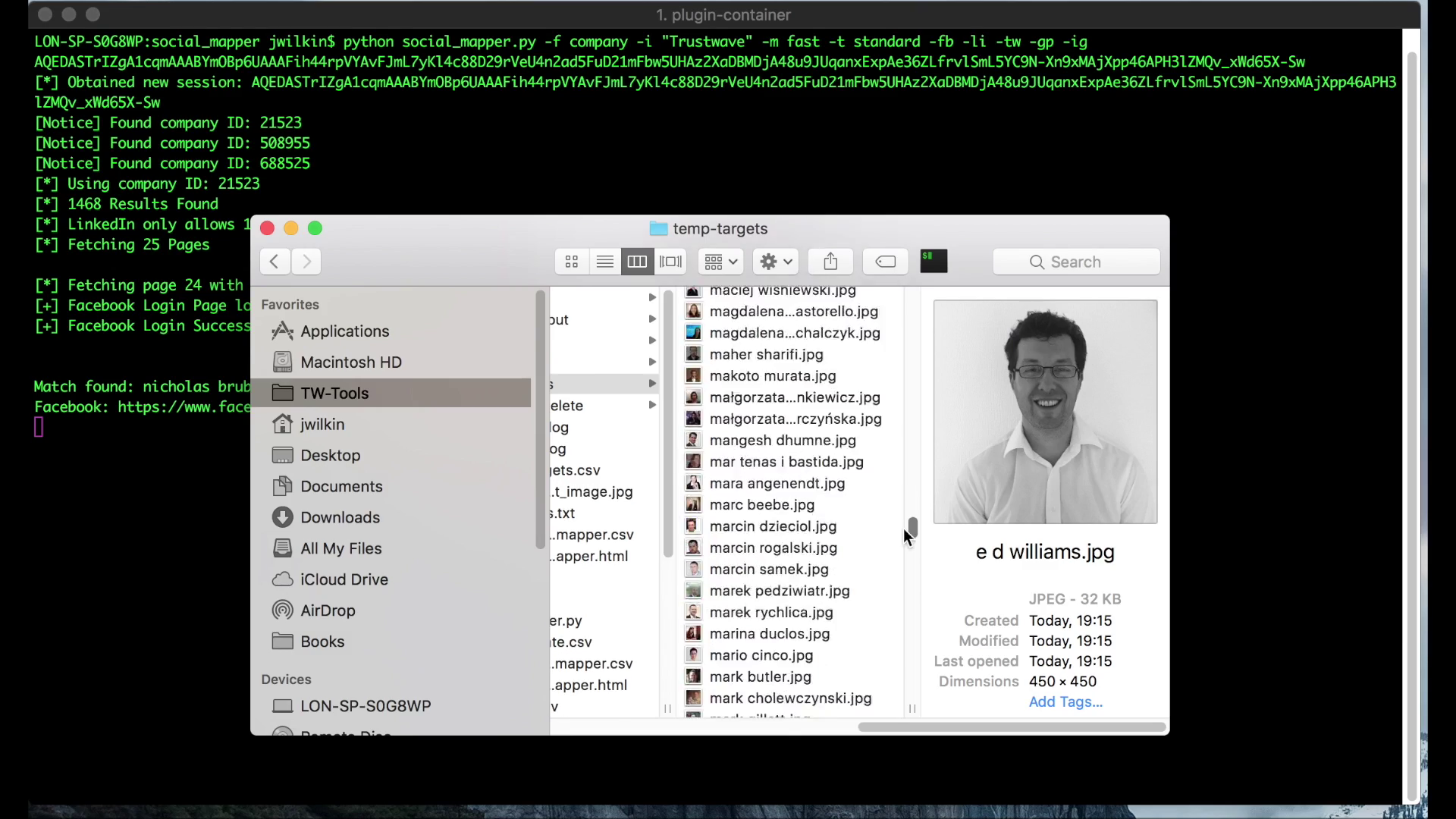

- Скриншоты Social Mapper

- Инструкции по Social Mapper

- BlackEye: фишинг паролей к социальным сетям.

- Как работать с BlackEye?

- Получаем скрипт в арсенал Кали

- А каким браузером пользуетесь вы?

- Выводы или как не попасться.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Social Mapper

Описание Social Mapper

Программа Social Mapper предназначена для поиска профилей людей в социальных сетях. Алгоритм работы программы заключается в том, что она ищет большое количество профилей исходя из заданных данных (например, имя пользователей), а затем используя технологию распознавания лиц отбирает только имеющие отношения к искомому лицу.

Программу можно использовать для целей сопоставления профилей.

В качестве исходных данных можно указать имя, название компании, указать папку с изображениями, в которых каждый файл назван по имени и фамилии пользователя, можно указать файл, содержащий множество значений.

Программа умеет работать с такими социальными сетями как:

- Google Plus

- VKontakte

- Douban

Справка по Social Mapper

опциональные инструменты: -h, --help показать справку и выйти -v, --version показать версию программы и выйти -vv, --verbose Вербальный режим -f , --format Указать формат входного файла: 'company' (название компании), 'csv' (файл в формате 'CSV'), 'imagefolder' (папка с именованными изображениями) или 'socialmapper' HTML файл Social Mapper для возобновления поиска -i ВВОД, --input ВВОД Имя файла CSV, папки с изображениями или имени компании используемо в качестве ввода -m , --mode Выбор из режимов accurate (точный) или fast (быстрый), fast сообщит сообщит о первых совпадениях выше порога, а accurate найдёт самые высокие совпадения выше порога -t , --threshold Уровень строгости для совпадения изображений, по умолчанию это standard но можно указать на loose (неточный), standard (стандартный), strict (строгий) или superstrict (очень строгий) -e EMAIL, --email EMAIL Указывает формат электронной почты для триггера генерации вывода фишингого списка, должен следовать такой конвенции как "@domain.com" -cid COMPANYID, --companyid COMPANYID Указать опциональный id компании, только для использования с опцией '-f company' -s, --showbrowser Если этот флаг установлен, то браузер будет видимым -a, --all Флаг для проверки всех сайтов социальный сетей -fb, --facebook Флаг для проверки Facebook -tw, --twitter Флаг для проверки Twitter -ig, --instagram Флаг для проверки Instagram -li, --linkedin Флаг для проверки LinkedIn — Включается автоматически если присутствует тип ввода 'company' -gp, --googleplus Флаг для проверки Google Plus -vk, --vkontakte Флаг для проверки VK VKontakte -wb, --weibo Флаг для проверки китайского сайта Weibo -db, --douban Флаг для проверки китайского сайта Douban

Руководство по Social Mapper

Примеры запуска Social Mapper

Запуск с указанием папки с именованными изображениями (-f imagefolder), которые помещены по указанному пути (-i ./mytargets), при этом делать быструю проверку, точность нас не особо волнует поскольку полученные результаты будут изучены вручную (-m fast), искать по сайтам Facebook (-fb) и Twitter (-tw):

python social_mapper.py -f imagefolder -i ./mytargets -m fast -fb -tw

Искать по названию компании (-f company), компания называется SpiderLabs (-i «SpiderLabs»), режим поиска выбран «точный» (-m accurate), искать по всем сайтам социальных сетей (-a), уровень распознавания установлен на «строгий» (-t strict):

python social_mapper.py -f company -i "SpiderLabs" -m accurate -a -t strict

Установка Social Mapper

Установка в Kali Linux

Нужно начать с установки обычной версии Firefox (подробности и их различия смотрите в статье «Как установить настоящий Firefox в Kali Linux»):

wget -O firefox.tar.bz2 "https://download.mozilla.org/?product=firefox-latest&os=linux64&lang=ru" tar xvjf firefox.tar.bz2 sudo mv firefox /usr/lib/ sudo rm /bin/firefox /usr/bin/firefox ln -s /usr/lib/firefox/firefox /bin/firefox

Далее устанавливаем Geckodriver:

wget -O geckodriver-linux64.tar.gz echo "https://github.com/`curl -s https://github.com/mozilla/geckodriver/releases | grep -E -o '/mozilla/geckodriver/releases/download/[a-z0-9/.-]linux64.tar.gz' | head -n 1`" tar xvzf geckodriver-linux64.tar.gz sudo mv geckodriver /bin

Установите необходимые библиотеки:

sudo apt-get install build-essential cmake libgtk-3-dev libboost-all-dev git python-sklearn

Наконец завершите установку:

git clone https://github.com/Greenwolf/social_mapper cd social_mapper/setup python -m pip install --no-cache-dir -r requirements.txt

Для своей работы Social Mapper нужны учётные данные для входа в службы социальных сетей.

Откройте файл social_mapper.py и введите учётные данные социальных сетей в глобальные переменные в верхней части файла:

global linkedin_username global linkedin_password linkedin_username = "" linkedin_password = "" global facebook_username global facebook_password facebook_username = "" facebook_password = "" global twitter_username global twitter_password twitter_username = "" twitter_password = "" global instagram_username global instagram_password instagram_username = "" instagram_password = "" global google_username global google_password google_username = "" google_password = "" global vk_username global vk_password vk_username = "" # Can be mobile or email vk_password = "" global weibo_username global weibo_password weibo_username = "" # Can be mobile weibo_password = "" global douban_username global douban_password douban_username = "" douban_password = ""

Для Facebook убедитесь, что язык учётной записи, для которой вы предоставили учётные данные, установлен на «Английский (США)» на время выполнения.

Установка в BlackArch

Программа предустановлена в BlackArch.

sudo pacman -S social-mapper

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Social Mapper

Инструкции по Social Mapper

BlackEye: фишинг паролей к социальным сетям.

Фишинг паролей к социальным сетям с помощью скрипта BlaсkEye в Кали Линукс.

Как известно, доступ к социальным аккаунтам оппонентов всегда является лакомым куском для любого хакера. Причём, используя доступ к социальным профилям с умом можно не столько навредить, сколько извлечь собственную выгоду. И не обязательно материальную. Речь не о том, а вот как проводится простейшая атака на ловлю связки «логин-пароль» к социальным сетям, вы сейчас узнаете. В статье я покажу один из вариантов утечки пароля и логина к большинству социальных сетей с другими демаскирующими вас данными. Число автоматизированных средств выуживания паролей и логинов доступа становится всё больше. А локальные сети в определённых обстоятельствах можно считать идеальным полем для кражи конфиденциальной информации. И одним из таких инструментов в арсенал Кали Линукс можно получить BlackEye (Чёрное Око, «синяк под глазом», она же БлэкАй). Некоторые «оригиналы», знакомые с наследием великой русской культуры, быстро перефразировали название скрипта в «шоколадный глаз». Коим утилита, несомненно, для жертвы и является. Смысл происходящего, к сожалению для нас всех, удручающе прост:

- подделка страницы социальной сети на выбор из списка, предлагаемого скриптом (что-то придётся доработать вручную)

- вброс генерируемой ссылки жертве (он/она должны её получить, перейти и зарегистрироваться)

- урожай — срисовываем вводимые им символы и т.д.

Как работать с BlackEye?

Процесс скачиванием, установкой и запуском скрипта не ограничивается. Шаманить злоумышленник может на всём пути следования: от запуска до ожидания результатов и сбора урожая. Начнём с того, что BlackEye изначально планировалась как средство тестирования, то есть пределы локальной сети покидать не должна была. Однако с появлением возможностей туннелирования в обход настроек роутера ситуация изменилась, и теперь с помощью скрипта можно украсть пароль и логин к странице Вконтакте, Яндекс, Instagram, Facebook, TikTok и т.д.

Получаем скрипт в арсенал Кали

По умолчанию BlackEye в дистрибутиве пока не поставляется. Так что придётся качнуть. Однако адреса наборов скриптов компилируются разными людьми, и не все они одинаково работоспособны. Регулярно обновляемые лежат на Github, и тот, с некоторых пор, требует регистрации. В любом случае наиболее работоспособный из скриптов пока лежит в предлагаемом мной хранилище. Запускаем терминал от имени root и сразу даём команду на установку:

git clone https://github.com/The-Burning/blackeye-im.git

переходим в скачанный раздел (если вы скачали по предложенному образцу):

cd blackeye-im

Внимание можно сразу уделить списку ресурсов, главные страницы которых можно подделать. Сразу проверьте наличие папки ngrok, в которой лежат скрипты для соединения локальных ресурсов компьютера с сетью. Если папки нет — придётся сменить источник, откуда BlackEye была скачана и повторять установку заново. Либо установить папку вручную, скачав её с сайта разработчика. Так как именно здесь и будет создаваться тоннель, через который на компьютер взломщика будет течь информация с вредоносной ссылки. На перечень сайтов можно взглянуть из нескольких мест. В папке sites хранятся страницы ресурсов, которые доступны для изменения хакером. Сюда мы ещё вернёмся:

Или в начале атаки непосредственно перед выбором страницы. Там есть кое-что и для российского «любителя» потерять пару паролей с логинами. Запускаем скрипт, вернувшись в родительскую папку:

cd blackeye-im

Во время запуска в папку с BlackEye подгружается файл ngrok (единственная версия, в которой это делается безошибочно самой сборкой) для реализации идеи подключиться в глобальную сеть. Можно установить, как я упоминал уже, ngrok отдельной командой в папку самостоятельно . ОДНАКО работа сервера ngrok подразумевает обязательную регистрацию в одноимённом сервисе, после чего каждому выдаются персональный «автотокен»:

Вы можете зарегистрироваться тут же или использовать готовую учётную запись Google или Github. А пока останавливаем работу (Ctrl + C) скрипта (лучше остановить, а не делать это в другом окне терминала), и в папке с установкой BlackEye и самой ngrok ввести команды регистрации токена:

./ngrok authtoken ХХХХХХХХХХХХХХХХХХ_3fhU31GuWitobU8Wh432C

и повторяем процесс командой:

Выбираем порядковый номер страницы с подделкой. Я возьму Вконтакте (25). Копирую прилагаемую ссылку в строке Send this link to the Victim: — она и есть приманка для лоха. По ней тот должен щёлкнуть. Как ему эту ссылку подсунуть — забота пентестера. И вот что происходит, когда жертва по ней переходит:

Пароль с логином водятся в обозначенные поля, жертва перенаправляется на собственную страницу, а окне терминала хакера видны вводимые символы. При этом скрипт срисовывает текущий IP жертвы, логин и вводимый пароль. А теперь представьте, что логином вы в своё время вы к какой-то странице установили номер своего телефона. В общем, вы сдадите сами себя с потрохами. Взгляните. во такое письмо однажды вы можете встретить в почтовом клиенте. Всё вроде бы честно и грамотно:

Вы ничего не заметите. Но злоумышленник увидит всё:

Неудобным моментом является английский интерфейс всех подсовываемых жертве страниц. Что, впрочем, иногда сглаживается услужливыми настройками браузера перевести страницу на русский. Что характерно: BlackEye настроен таким образом, что жертва аккуратно перенаправляется на тот сайт, что и хотела посетить. Всё чин чинарём. Но теперь как минимум одна страница социальной сети вам уже не принадлежит.

А каким браузером пользуетесь вы?

Не все браузеры «одинаково полезны». Только Chrome от Google постоянно бил тревогу при открытии зловредной ссылки, а вот Mozilla, Microsoft Edge и Opera меня, как жертву, ни разу не предупредили о том, что я собираюсь перейти по вредоносной ссылке. Благодаря чему все вводимые мною же символы благополучно мне же на Кали Линукс и «слились». Так что не удивительно если в подобном письме, как показано выше, вас «убедительно попросят» воспользоваться, скажем, браузером Microsoft Edge. Ввиду того, что «некоторые символы в браузере Google Chrome» отображаются некорректно или соединения через этот веб-клиент «нестабильны»:

Выводы или как не попасться.

- Контролируйте действия, связанные с переходам по ссылкам, полученным от кого-либо. Даже типа «знакомых», «коллег», «администраторов с работы», «знакомой продавщицы» из интернет-магазина и т.п. Особенно это касается мобильных устройств;

- Всегда смотрите на составляющие символы в ссылке и адресной строке браузера. Почти всегда это доступно при обычном наведении мыши на ссылку: видимая часть ссылки может быть одной, но содержимое совсем другим;

- Таким способом можно подделывать абсолютно любую страницу . В том числе и те, что содержат кошельки, корзины и вообще имеют хоть какое-то отношение к денежкам.