#43 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET). Социально-инженерные атаки.

В последней версии инструментария Social Engineering Toolkit, удалены поддельные SMS и полноэкранный режим. Ниже приводится краткое описание атак социальной инженерии. Вектор целевой фишинговой атаки позволяет злоумышленнику создавать сообщения электронной почты и отправлять их для целевых жертв, с прикрепленными эксплойтами. Векторы атак на веб-сайты используют несколько атак, в том числе следующие:

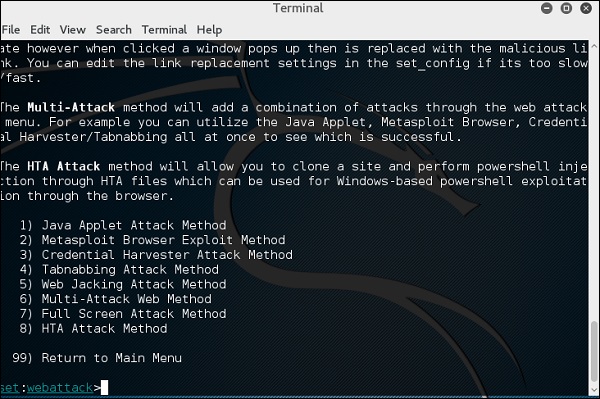

1. Метод атаки Java-апплета: подделка сертификата Java и предоставление основанной на Metasploit полезной нагрузке. Это одна из самых успешных атак, и она эффективна против Windows, Linux и macOS.

2. Метод эксплойта браузера Metasploit: он доставляет полезную нагрузку Metasploit с использованием атаки iFrame.

3. Метод атаки сборщика учетных данных: он клонирует веб-сайт и автоматически перезаписывает его параметры POST, позволяющие злоумышленнику перехватывать и собирать учетные данные пользователя; это перенаправляет жертву обратно на исходный сайт, когда сбор информации завершен.

4. Метод атаки Tabnabbing: заменяет информацию на неактивной вкладке браузера клонированной страницы, которая ссылается на злоумышленника. Когда жертва входит в систему, учетные данные отправляются злоумышленнику.

5. Метод атаки веб-взлома: при этом типе, используются замены iFrame, чтобы сделать выделенные URL-ссылки легитимными; однако при нажатии на нее всплывает окно и законная ссылка затем заменяется вредоносной ссылкой.

6. Веб-метод с несколькими атаками: позволяет злоумышленнику выбрать некоторые или всего несколько атак, которые могут быть запущены сразу, в том числе следующие:

• Метод атаки Java-апплета

• Метод эксплойта браузера Metasploit

• Метод атаки сборщика учетных данных

• Метод атаки Tabnabbing

• Метод атаки Web Jacking

7. Метод атаки HTA: когда злоумышленник представляет поддельный веб-сайт, который автоматически позволяет загружать HTML-приложения в формате .HTA.

В качестве первого примера сильных сторон SET мы увидим, как его можно использовать для получения удаленной оболочки: соединение из скомпрометированной системы обратно в систему злоумышленника.

Тестеры, выполняющие атаку Tabnabbing, могут столкнуться со следующим сообщением об ошибке:

[!] Что-то пошло не так, вывод ошибки: модуль ‘urllib‘ не имеет атрибута «urlopen». Это известная проблема текущей версии. Однако альтернативным методом является выбор метода веб-атаки с несколькими атаками и затем выполните атаку Tabnabbing.

Метод веб-атаки на сборщик учетных данных

Учетные данные, как правило, имя пользователя и пароль, дают человеку доступ к сетям, вычислительным системам и данным в целом. Злоумышленник может использовать эту информацию косвенно (войдя в учетную запись Gmail жертвы и отправляя электронные письма, для облегчения атаки на доверенные соединения, скажем), или непосредственно против учетной записи пользователя. Эта атака особенно актуальна, учитывая широкое повторное использование учетных данных; пользователи обычно повторно используют пароли в нескольких местах. Особенно ценятся учетные данные лица с привилегированным доступом, например, к системе или базе данных администратора, который может дать злоумышленнику доступ к нескольким учетным записям и хранилищам данных.

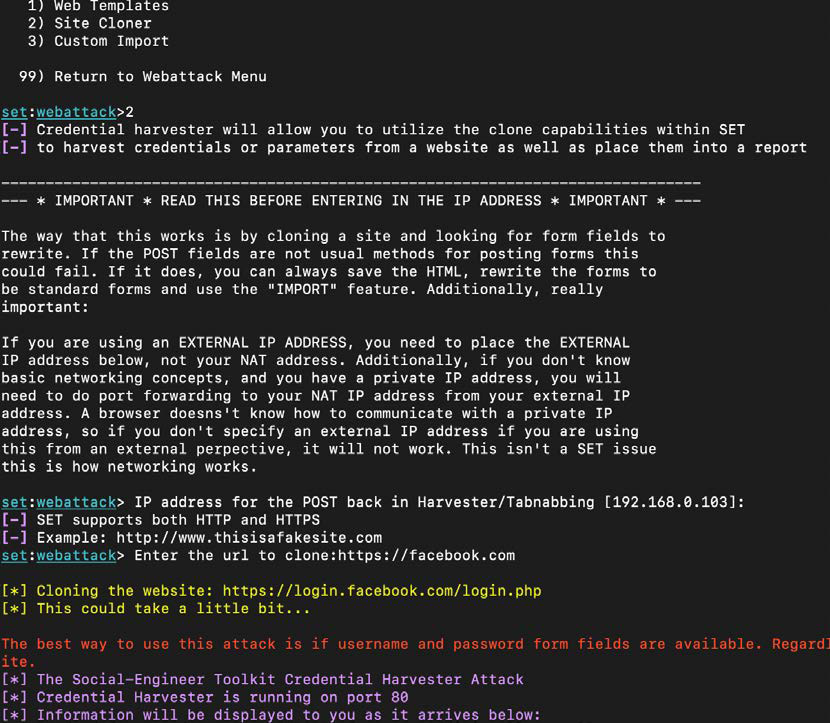

Атака SET по сбору учетных данных использует клонированный сайт для сбора данных. Чтобы запустить это атаки, выберите 2) Векторы атаки на веб-сайт в главном меню, затем 3) Сборщик учетных данных, а затем выберите 2) Site Cloner.

В этом примере мы будем следовать пунктам меню, чтобы клонировать веб-сайт, такой как Facebook, как показано на рисунке ниже:

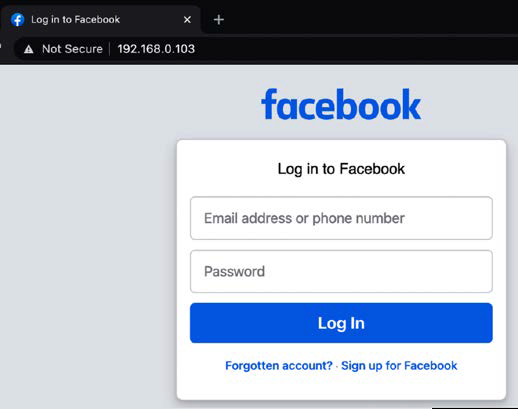

Опять же, IP-адрес злоумышленника должен быть отправлен предполагаемой цели. Когда цель нажимает на ссылку или вводит IP-адрес, им будет представлена клонированная страница, похожая на обычную страницу входа в систему Facebook, как показано на рисунке ниже, и им будет предложено ввести имя пользователя и пароль:

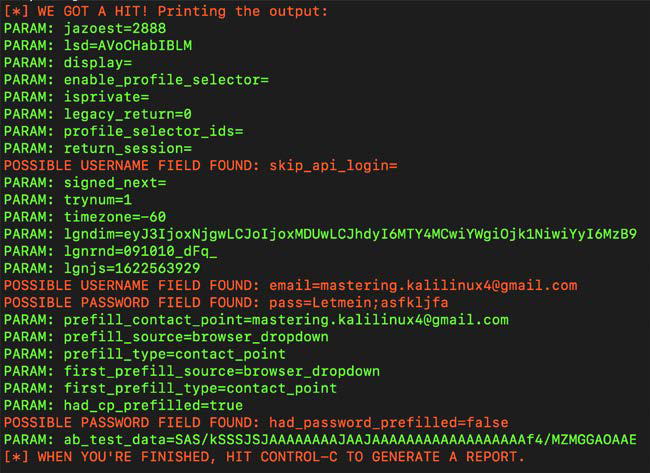

Как только это будет сделано, пользователи будут перенаправлены на обычный сайт Facebook, где они могут быть зарегистрированы. В фоновом режиме их учетные данные для доступа будут собираться и пересылаться к нападающему. Злоумышленник увидит следующую запись, показанную на рисунке ниже:

Когда злоумышленник закончит сбор учетных данных, нажатие Ctrl + C создаст два отчета, в каталоге /SET/reports в форматах XML и HTML. Обратите внимание, что адрес в строке URL не является действительным адресом для Facebook; большинство пользователей узнают, что что-то не так, если они видят адрес. Успешный эксплойт требует от злоумышленника подготовки жертвы подходящим предлогом или историей, чтобы она приняла необычный URL-адрес.

Например, отправьте электронное письмо целевой группе нетехнических менеджеров, чтобы объявить, что местный сайт Facebook теперь размещается ИТ-отделом, чтобы уменьшить задержки в системе электронной почты.

Атака по сбору учетных данных — отличный инструмент для оценки безопасности корпоративной сети. Чтобы быть эффективной, организация должна сначала обучить всех сотрудников тому, как распознавать и ответить на фишинговую атаку. Примерно через две недели отправьте общекорпоративное электронное письмо, содержащее очевидные ошибки (неправильное имя генерального директора или адресный блок, который содержит неправильный адрес) и ссылку на программу, собирающую учетные данные.

На этом все. Всем хорошего дня!

Kali Linux – Социальная инженерия

В этой главе мы узнаем об инструментах социальной инженерии, используемых в Kali Linux.

Использование инструментария социальной инженерии

Social-Engineer Toolkit (SET) – это среда тестирования на проникновение с открытым исходным кодом, разработанная для социальной инженерии. У SET есть несколько пользовательских векторов атаки, которые позволяют вам сделать правдоподобную атаку за короткий промежуток времени. Эти инструменты используют человеческое поведение, чтобы обмануть их в направлениях атаки.

Давайте узнаем, как использовать Social Engineer Toolkit.

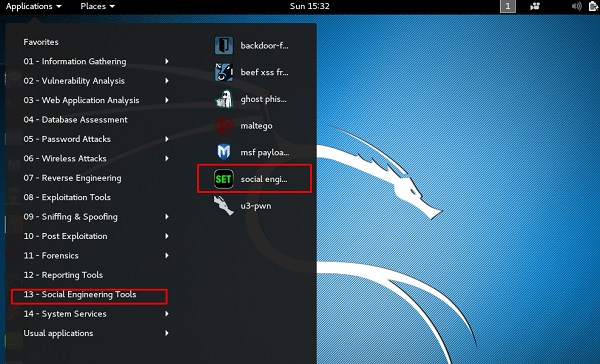

Шаг 1 – Чтобы открыть SET, перейдите в Приложения → Инструменты социальной инженерии → Нажмите «SET» Инструмент социальной инженерии.

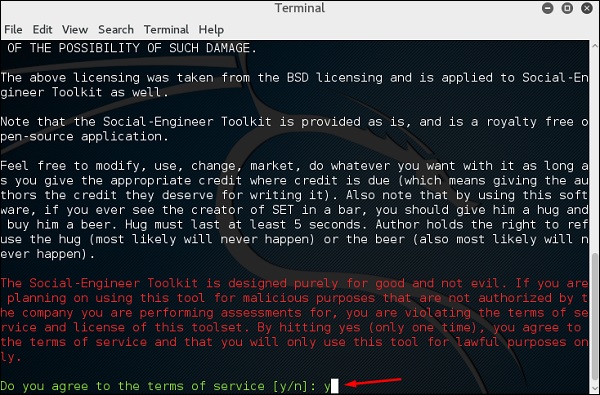

Шаг 2 – Он спросит, согласны ли вы с условиями использования. Введите «y», как показано на следующем снимке экрана.

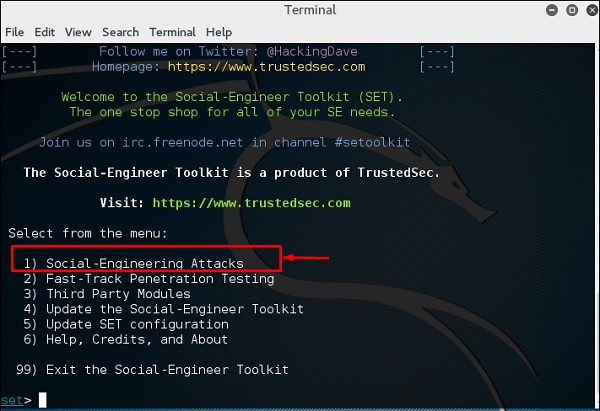

Шаг 3 – Большинство меню, показанных на следующем скриншоте, самоочевидны, и среди них наиболее важным является номер 1 «Атаки социальной инженерии».

Шаг 4 – Введите «1» → Enter. Подменю откроется. Если вы нажмете кнопку Enter еще раз, вы увидите объяснения для каждого подменю.

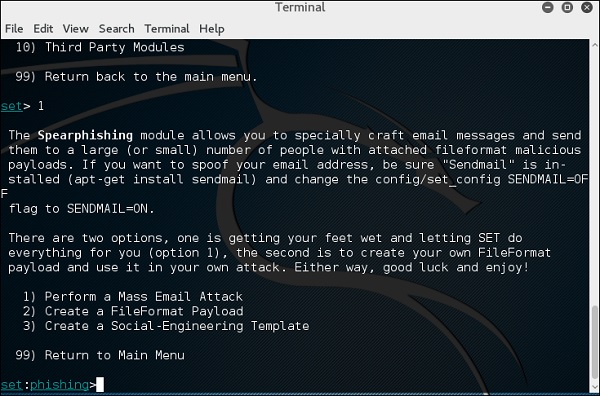

Модуль Spear-phishing позволяет вам специально создавать сообщения электронной почты и отправлять их целевым жертвам с прикрепленными полезными нагрузками FileFormatmalicious . Например, отправка вредоносного PDF-документа, который, если жертва откроется, скомпрометирует систему. Если вы хотите подделать свой адрес электронной почты, убедитесь, что «Sendmail» установлен (apt-get install sendmail) и измените флаг config / set_config SENDMAIL = OFF на SENDMAIL = ON.

Есть два варианта фишинг-атаки:

- Провести массовую атаку по электронной почте

- Создайте полезную нагрузку FileFormat и шаблон социальной инженерии

Первый позволяет SET сделать все за вас (вариант 1), второй – создать собственную полезную нагрузку FileFormat и использовать ее в своей собственной атаке.

Введите «99», чтобы вернуться в главное меню, а затем «2», чтобы перейти к «Векторам веб-атаки».

Модуль веб-атаки – это уникальный способ использования нескольких веб-атак для компрометации предполагаемой жертвы. Этот модуль используется для выполнения фишинговых атак против жертвы, если они нажимают на ссылку. Существует большое разнообразие атак, которые могут произойти после нажатия на ссылку.

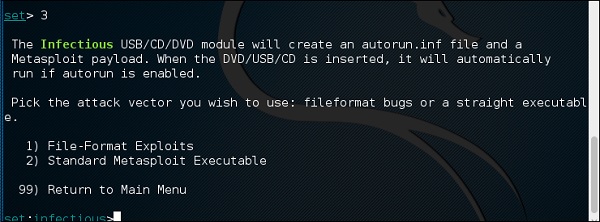

Введите «99», чтобы вернуться в главное меню, а затем введите «3» .

Заразительный модуль USB / CD / DVD создаст файл autorun.inf и полезную нагрузку Metasploit. Файл полезной нагрузки и автозапуска записывается или копируется на USB. Когда DVD / USB / CD вставлен в компьютер жертвы, он активирует функцию автозапуска (если автозапуск включен) и, возможно, скомпрометирует систему. Вы можете выбрать вектор атаки, который хотите использовать: ошибки формата файла или прямой исполняемый файл.

Ниже приведены параметры для Генератор инфекционных медиа.

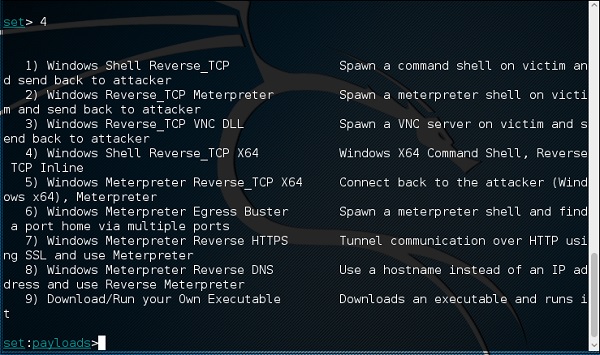

Введите «99», чтобы вернуться в главное меню. Затем введите «4», чтобы перейти к «Векторам веб-атак».

Создание полезной нагрузки и слушателя – это простой способ создания полезной нагрузки Metasploit. Он экспортирует исполняемый файл для вас и сгенерирует слушателя. Вам нужно будет убедить жертву скачать exe-файл и выполнить его, чтобы получить оболочку.

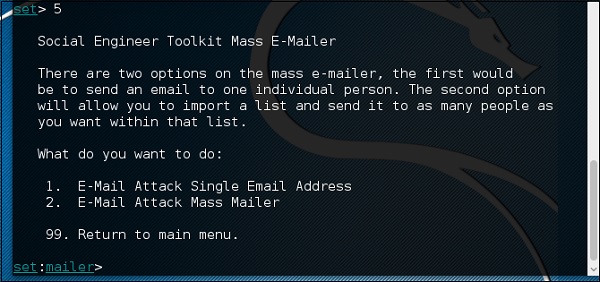

Введите «99», чтобы вернуться в главное меню, а затем «5», чтобы перейти к «Векторам веб-атак».

Массовая атака по почте позволит вам отправлять несколько писем жертвам и настраивать сообщения. На массовом электронном почтовом ящике есть два варианта; Во-первых, отправьте электронное письмо на один адрес электронной почты. Второй вариант позволяет вам импортировать список, содержащий все электронные письма получателей, и он будет отправлять ваше сообщение столько людей, сколько вы хотите в этом списке.

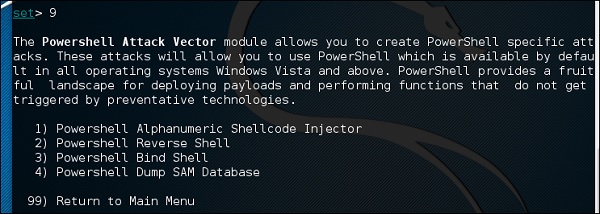

Введите «99», чтобы вернуться в главное меню, а затем введите «9», чтобы перейти к «Вектору атаки Powershell».

Модуль Powershell Attack Vector позволяет создавать атаки, специфичные для PowerShell. Эти атаки позволяют использовать PowerShell, который доступен по умолчанию во всех операционных системах Windows Vista и выше. PowerShell обеспечивает плодотворную среду для развертывания полезных нагрузок и выполнения функций, которые не запускаются профилактическими технологиями.