- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Aircrack-ng (программа)

- Описание aircrack-ng

- Справка по aircrack-ng

- Руководство по aircrack-ng

- Примеры запуска aircrack-ng

- Установка aircrack-ng

- Установка в другие операционные системы

- Скриншоты aircrack-ng

- Инструкции по aircrack-ng

- Aircrack-ng

- Как пользоваться Aircrack-ng

- Aircrack-ng для Windows

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Aircrack-ng (программа)

Описание aircrack-ng

Aircrack-ng — это программа по взлому ключей 802.11 WEP и WPA/WPA2-PSK.

Aircrack-ng может восстановить WEP ключ, как только будет захвачено достаточно зашифрованных пакетов в программе airodump-ng. Эта часть набора aircrack-ng определяет WEP ключ используя два фундаментальных метода. Первый метод — посредством подхода PTW (Pyshkin, Tews, Weinmann). Метод взлома по умолчанию — это PTW. Он делается в две стадии. На первом этапе aircrack-ng использует только ARP пакеты. Если ключ не найден, тогда она использует все пакеты в захвате. Пожалуйста помните, что не все пакеты могут быть использованы для PTW метода. Важное ограничение в том, что атака PTW в настоящее время может взломать только 40- и 104-битные WEP ключи. Главное преимущество подхода PTW в том, что требуется совсем немного пакетов данных для взлома WEP ключа. Второй метод — это метод FMS/KoreK. Метод FMS/KoreK включает различные статистические атаки для раскрытия WEP ключа и использует их в комбинации с брутфорсингом.

Дополнительно для обнаружения WEP ключа программа предлагает атаку по словарю.

Для взлома паролей WPA/WPA2 используется только метод атаки по словарю. Для значительного ускорения обработки WPA/WPA2 ключа включена поддержка SSE2 . В качестве ввода требуется «четырёхэтапное рукопожатие». Полное WPA рукопожатие состоит из четырёх пакетов. Тем не менее, aircrack-ng способен успешно работать даже с двумя пакетами. EAPOL пакеты (2 и 3) или пакеты (3 и 4) рассматриваются как полное рукопожатие.

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Справка по aircrack-ng

Общие опции: -a : принудительно указать режим атаки (1/WEP, 2/WPA-PSK) -e : выбор цели: идентификатор сети -b : выбор цели: MAC точки доступа -p : # CPU для использования (по умолчанию: все CPU) -q : включить тихий режим (не выводить статус) -C : объединить данные точки доступа в одну виртуальную -l : записать ключ в файл Опции статического взлома WEP: -c : поиск только буквенно-цифровых символов -t : поиск только бинарно-закодированных десятеричных символов -h : поиск цифровых ключей для Fritz!BOX -d : использовать маску ключа (A1:XX:CF:YY) -m : MAC для фильтрации полезных пакетов -n : длина ключа WEP : 64/128/152/256/512 -i : индекс ключа WEP (от 1 до 4), по умолчанию: любой -f : фактор вероятности брутфорса, по умолчанию: 2 -k : отключить один метод атаки (от 1 до 17) -x или -x0 : отключить брутфорс для последних keybytes -x1 : брутфорсинг последних keybyte (по умолчанию) -x2 : включить брутфорс последних 2 keybytes -X : отключить многопоточный брутфорс -y : экспериментальный режим одиночного брутфорса -K : использовать только старые атаки KoreK (до PTW) -s : во время взлома показывать все ключи в ASCII -M : задать максимальное количество IV для использования -D : раскрытие WEP, пропустить сломанные потоки ключей -P : отладка PTW : 1: отключить Klein, 2: PTW -1 : запустить только 1 попытку для взлома ключа с PTW -V : работать в режиме визуального контроля опции взлома WEP и WPA-PSK: -w : путь до словаря(словарей) -N : путь до нового файла сессии -R : путь до существующего файла сессии опции WPA-PSK: -E : создать файл проекта EWSA v3 -j : создать файл Hashcat v3.6+ (HCCAPX) -J : создать файл захвата Hashcat -S : тест скорости взлома WPA -Z : продолжительность теста скорости взлома WPA -r : путь до базы данных airolib-ng (Не может использоваться с -w) SIMD selection: --simd-list : Показать список доступных SIMD архитектур для этой машины. --simd= : Использовать определённую SIMD архитектуру. в качестве опции может быть одна из следующих, в зависимости от вашей платформы: generic avx512 avx2 avx sse2 altivec power8 asimd neon Другие опции: -u : Показать # о CPUs и поддержке MMX/SSE --help : Показать сообщение справки

Руководство по aircrack-ng

Общие опции:

Режим атаки брутфорсом, 1 или wep для WEP и 2 или wpa для WPA-PSK.

Выбрать целевую сеть, основываясь на ESSID. Эта опция также требуется для взлома WPA если SSID скрыт.

Выбрать целевую сеть основываясь на MAC адресе.

Установить количество используемых CPU (доступно только на SMP системах). По умолчанию, используются все доступные CPU.

Если указан этот ключ, то информация о состоянии не отображается.

Объединить эти MAC адреса ТД (разделённые запятой) в один виртуальный.

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Опции статичного взлома WEP:

Поиск только буквенно-цифровых символов.

Поиск только бинарно-закодированных десятеричных символов.

Поиск числа ключа для Fritz!BOX

Указать маску ключа. Например: A1:XX:CF

Сохранять только IV пришедшие из пакетов, которые соответствуют этому MAC адресу. Альтернативно, используйте -m ff:ff:ff:ff:ff:ff для использования всех и каждого IV, независимо от сети (это отключает фильтрацию ESSID и BSSID).

Указать длину ключа: 64 или 40-бит WEP, 128 или 104-бит WEP, и т.д., до 512 бит длины. Значение по умолчанию это 128.

Сохранять только IV, которые имеют ключевой индекс (от 1 до 4). Поведение по умолчанию — игнорировать ключевой индекс в пакетах и использовать IV независимо от него.

По умолчанию этот параметр установлен в 2. Используйте более высокую величину для увеличения уровня брутфорса: взлом займёт больше времени, но с большей вероятностью на успех.

Есть всего 17 атак KoreK. Иногда одна атака создаёт громадное ложное срабатывание, что не даёт найти ключ, даже с множеством IV. Попробуйте -k 1, -k 2, … -k 17 для последовательного исключения каждой атаки.

Отключить брутфорс последних keybytes (не рекомендуется)

Включить брутфорсинг последнего keybyte (по умолчанию)

Включить брутфорсинг последних двух keybytes.

Отключить многопоточный брутфорсинг (только SMP).

Показать ASCII версию ключа в правой части экрана.

Это экспериментальная атака единичного брутфорса, которую следуют использовать когда стандартный режим атаки терпит неудачу с более чем одним миллионом IV.

Использовать PTW (Andrei Pyshkin, Erik Tews и Ralf-Philipp Weinmann) атаку (атака по умолчанию).

Отладка PTW: 1 Отключить klein, 2 PTW.

Использовать атаки KoreK вместо PTW.

-D или —wep-decloak

Использовать режим раскрытия WEP.

-1 или —oneshot

запустить только 1 попытку для взлома ключа с PTW

Задать максимальное число IV которое использовать

Опции взлома WEP и WPA-PSK

Путь до файла словаря для взлома wpa. Укажите «-» для стандартного ввода. Списки словарей: https://kali.tools/?p=1896

Создать новую сессию взлома. Она позволяет прерывать процесс взлома (брут-форс) пароля и затем вновь запускать с места остановки (используя -R или —restore-session). Файлы статуса сохраняются каждые 5 минут.

Она не перезаписывает существующий файл сессии.

-R или —restore-session

Восстановить и продолжить ранее сохранённую сессию взлома. Этот параметр должен использоваться один, другие параметры не должны быть указаны при запуске aircrack-ng (вся необходимая информация присутствует в файле сессии).

Опции взлома WPA-PSK:

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Создать файл захвата Hashcat v3.6+ (HCCAPX).

Создать файл захвата Hashcat (HCCAP).

Продолжительность теста скорости взлома WPA в секундах.

Путь до базы данных airolib-ng. Нельзя использовать с ‘-w‘.

SIMD selection:

Aircrack-ng автоматически загружает и использует самую быструю оптимизацию на основе инструкций, доступных для вашего CPU. Эта опция позволяет принудительно выбрать другую оптимизацию. Выборы зависят от вашего центрального процессора, в общей сложности доступны следущие варианты, которые могут быть скомпилированы независимо от типа CPU: generic, sse2, avx, avx2, avx512, neon, asimd, altivec, power8.

Показывает список доступных SIMD архитектур, разделённых символом пробела. Aircrack-ng автоматически выбирает самую быструю оптимизацию и поэтому эта опция нужна не часто. Случаями использования могут быть в целях тестирования, когда «более низкая» оптимизация, такая как «generic», является более быстрой, чем выбранная автоматически. Перед принудительным включением архитектуры SIMD, убедитесь, что инструкции поддерживаются вашим CPU, для этого используйте -u.

Другие опции:

-u или —cpu-detect

Обеспечивает информации о количестве CPU и поддержке MMX/SSE

Примеры запуска aircrack-ng

Использовать файл словаря (-w newrockyou.txt), для взлома рукопожатия, содержащегося в файле (capture-01.cap):

aircrack-ng -w newrockyou.txt capture-01.cap

Установка aircrack-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.

Скриншоты aircrack-ng

Инструкции по aircrack-ng

Aircrack-ng

Aircrack-ng – это пакет бесплатных сетевых утилит для комплексного аудита и полного анализа wi-fi сетей (соответственно сетевого трафика). Этот набор, кстати, входит в инструментарий Kali Linux, что говорит о его практичности и высокой эффективности. Кроме того, софт достаточно функционален, но не совсем прост в применении. Именно поэтому мы рассматриваем сегодня главные нюансы его функционирования и настройки.

Немного о возможностях программы – она разработана для мониторинга окружающих беспроводных сетей и захвата данных по ним. С ее помощью можно проверить надежность как своего вай-фай пароля, так и соседского (при острой необходимости). В любом случае, когда вы скачаете Aircrack-ng, то сможете быстро протестировать соединение и определиться с уровнем его безопасности, отыскать существующие уязвимости и ошибки (чтобы затем исправить). Такая функциональность несомненно понравится, как простым пользователям, так и опытным хакерам. К слову, утилита создана вовсе не для взлома паролей (имейте это ввиду).

Справка: функционирует на базе ОС Linux, Windows (все версии), NetBSD, FreeBSD, Solaris, OpenBSD и eComStation 2, совместимо со многими мобильными девайсами и беспроводными сетевыми картами, драйвер которых работает в режиме мониторинга.

Как пользоваться Aircrack-ng

В глобальной сети Интернет можно найти множество инструкций, которые или помогут вам освоить этот инструмент, либо насовсем отобьют «охоту». Мы решили не запутывать вас длинными пространными речами, а собрали небольшое универсальное руководство. Надеемся, оно вам поможет.

- Для начала отключитесь от вай-фай сети.

- Скачайте Aircrack-ng (по ссылке под статьей), а затем распакуйте установочный файл.

- Перейдите в папку “Bin” и запустите интерфейс программы.

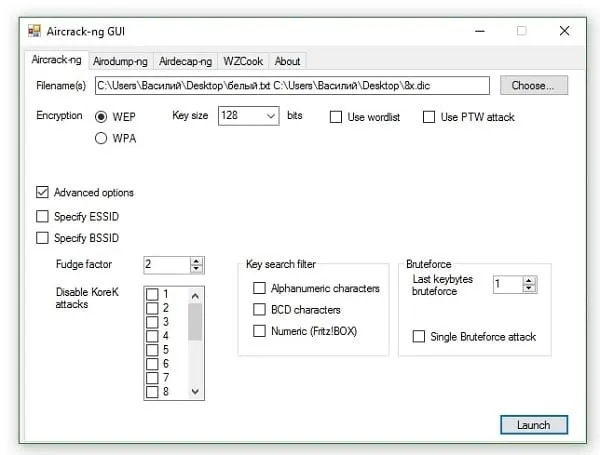

- Перед нами 5 основных вкладок. Ищем «Filenames» и выбираем дамп (по окончании захвата данных).

- Определяемся с типом шифрования (“Encryption”).

- Ставим галочки в пунктах «Advanced option» и «Specify ESSID» (в последнем прописываем имя взламываемой сети)

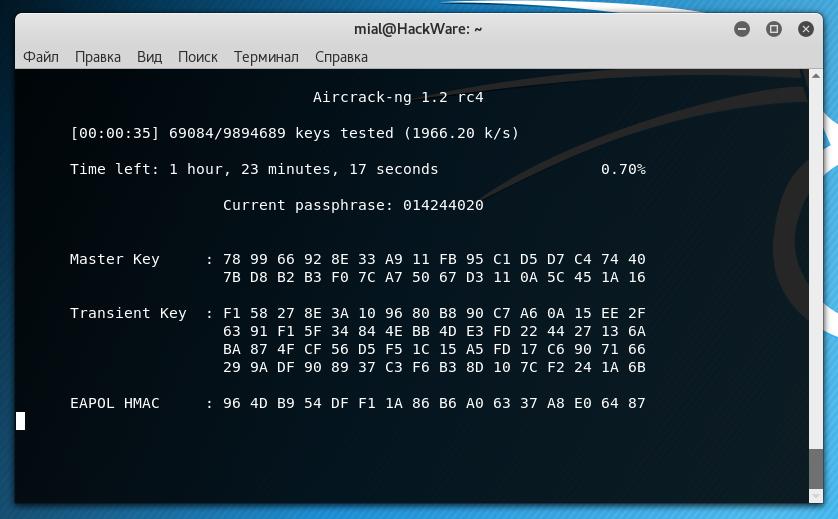

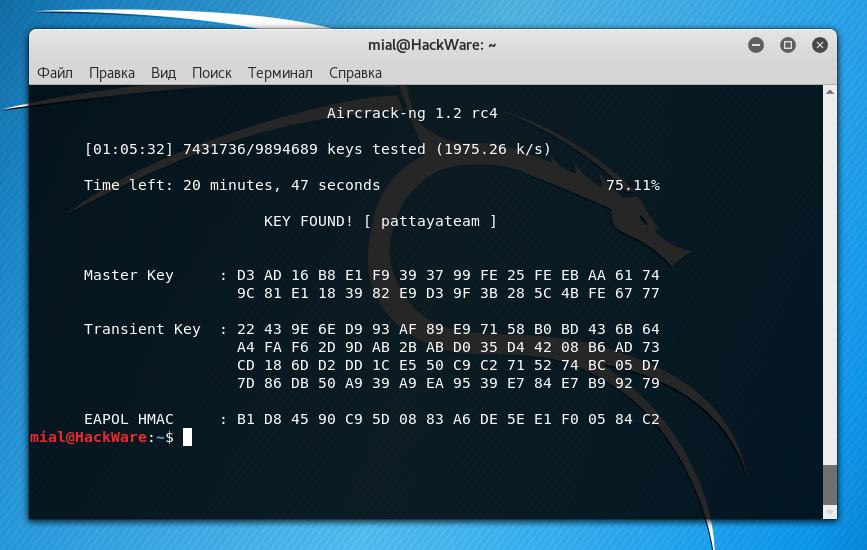

- Кликаем на «Launch» и запускаем процесс анализа. Перебор начнется автоматически и может длиться от 2-5 минут до 10 часов (в зависимости от сложности ключей).

Для наглядности и глубокого понимания того, как пользоваться утилитой, мы добавили ссылку на неплохую пользовательскую видео-инструкцию:

Aircrack-ng для Windows

- Консольная (для «продвинутых» юзеров и IT-специалистов);

- Графическая (GUI) со стандартным интерфейсом.

- Aircrack – выступает в роли статического взломщика защиты WEP и WPA-PSK;

- Airodump – собирает информацию об отправленных пакетах;

- Aireplay – нужна для генерирования данных и ускорения их получения;

- Airdecap – используется для расшифровки файлов WEP/WPA;

- «About» — инфа о текущей версии утилиты.

Программа постоянно совершенствуется и обновляется разработчиками – с нею вы получите бесценный опыт и большой объем полезной информации, что позволит значительно защитить беспроводное соединение и даже избежать возможных хакерских атак.

В первый раз что-либо может не получится (придется начинать сначала и запастись терпением). Советуем не расстраиваться – и тогда все выйдет. Скачать Aircrack-ng бесплатно можно на нашем веб-портале по прямым ссылкам с официального сайта – доступна последняя версия.