- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Рубрика: Анализ уязвимостей

- APT2

- CrackMapExec

- Nmap

- NoSQLMap

- sqlmap

- jSQL Injection

- copy-router-config

- cisco-torch

- Поиск

- Подписаться на выход новых статей

- Рекомендуется вам:

- Новые поступления

- Разделы

- Новые темы на форуме

- Новые сообщения на форуме

- 21 лучший инструмент Kali Linux для взлома и тестирования на проникновение

- Лучшие инструменты Kali Linux для взлома и тестирования на проникновение

- 1. Nmap

- 2. Lynis

- 3. WPScan

- 4. Aircrack-ng

- 5. Hydra

- 6. Wireshark

- 7. Metasploit Framework

- 8. Skipfish

- 9. Maltego

- 10. Nessus

- 11. Burp Suite Scanner

- 12. BeEF

- 13. Apktool

- 14. sqlmap

- 15. John the Ripper

- 16. Snort

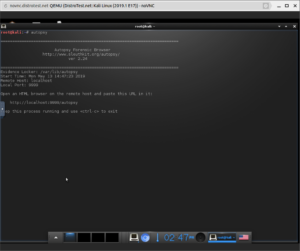

- 17. Autopsy Forensic Browser

- 18. King Phisher

- 19. Nikto

- 20. Yersinia

- 21. Social Engineering Toolkit (SET)

- Завершение

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Рубрика: Анализ уязвимостей

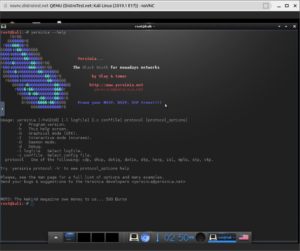

APT2

CrackMapExec

Nmap

NoSQLMap

sqlmap

jSQL Injection

copy-router-config

KaliTools 26 августа, 2015 SNMP, анализ уязвимостей, сети Анализ уязвимостей, Сбор информации Комментарии к записи copy-router-config отключены

cisco-torch

Поиск

Подписаться на выход новых статей

Рекомендуется вам:

Новые поступления

Разделы

- Sniffing и Spoofing

- Анализ уязвимостей

- Анонимность

- Атаки на пароли

- Беспроводные атаки

- Веб приложения

- Инструменты по составлению отчётов

- Инструменты эксплуатации

- Криминалистические инструменты

- Обратная инженерия

- Поддержка доступа

- Сбор информации

- Стресс-тестирование

- Уязвимые среды и программы для тренировки

- Шифрование данных и антикриминалистика

Новые темы на форуме

Новые сообщения на форуме

21 лучший инструмент Kali Linux для взлома и тестирования на проникновение

Обзоры

Вот наш список лучших инструментов Kali Linux, которые позволят вам оценить безопасность веб-серверов и помочь в проведении взлома и ручного тестирования на проникновение.

Если вы читаете обзор на Kali Linux, вы поймете, почему он считается одним из лучших дистрибутивов Linux для взлома и пентеста.

Он поставляется с множеством инструментов, облегчающих вам тестирование, взлом и все, что связано с цифровой криминалистикой.

Это один из наиболее рекомендуемых дистрибутивов Linux для этичных хакеров.

Даже если вы не хакер, а веб-мастер – вы все равно можете использовать некоторые инструменты, чтобы легко запустить сканирование вашего веб-сервера или веб-страницы.

В любом случае, независимо от вашей цели, мы рассмотрим некоторые из лучших инструментов Kali Linux, которые вы должны использовать.

Обратите внимание, что не все инструменты, упомянутые здесь, имеют открытый исходный код.

Лучшие инструменты Kali Linux для взлома и тестирования на проникновение

Существует несколько типов инструментов, которые предустановлены.

Если вы не нашли установленный инструмент, просто скачайте его и установите.

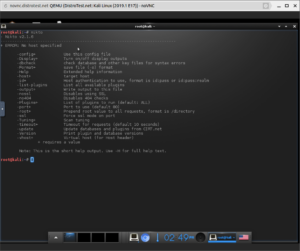

1. Nmap

Nmap или «Network Mapper» – один из самых популярных инструментов Kali Linux для сбора информации

Другими словами, чтобы получить представление о хосте, его IP-адресе, обнаружении ОС и аналогичных деталях сетевой безопасности (таких как количество открытых портов и их значения).

Он также предлагает функции для уклонения от брандмауэра и подмены.

2. Lynis

Lynis – это мощный инструмент для аудита безопасности, тестирования соответствия и защиты системы.

Конечно, вы также можете использовать его для обнаружения уязвимостей и тестирования на проникновение.

Он будет сканировать систему в соответствии с обнаруженными компонентами.

Например, если он обнаружит Apache – он запустит связанные с Apache тесты для получения информации о его слабых местах.

3. WPScan

WordPress – это одна из лучших CMS с открытым исходным кодом, и это будет лучший бесплатный инструмент аудита безопасности WordpPress.

Он бесплатный, но не с открытым исходным кодом.

Если вы хотите узнать, уязвим ли блог WordPress, WPScan – ваш лучший друг.

Кроме того, он также дает вам подробную информацию об активных плагинах.

Конечно, хорошо защищенный блог может не дать вам много подробностей о себе, но он все еще является лучшим инструментом для сканирования безопасности WordPress для поиска потенциальных уязвимостей.

4. Aircrack-ng

Aircrack-ng – это набор инструментов для оценки безопасности сети WiFi.

Он не ограничивается только мониторингом и получением информации, но также включает возможность взлома сети (WEP, WPA 1 и WPA 2).

Если вы забыли пароль своей собственной сети WiFi – вы можете попробовать использовать его для восстановления доступа.

Он также включает в себя различные беспроводные атаки, с помощью которых вы можете нацеливаться / отслеживать сеть WiFi для повышения ее безопасности.

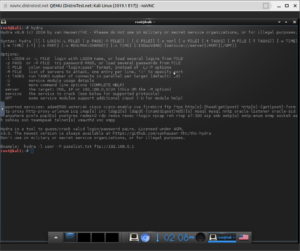

5. Hydra

Если вы ищете интересный инструмент для взлома пары логин / пароль, Hydra будет одним из лучших предустановленных инструментов Kali Linux.

Возможно, она больше не поддерживается, но теперь она есть на GitHub, так что вы также можете внести свой вклад в его работу.

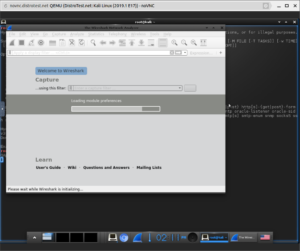

6. Wireshark

Wireshark – самый популярный сетевой анализатор, который поставляется с Kali Linux.

Его также можно отнести к категории лучших инструментов Kali Linux для анализа сети.

Он активно поддерживается, поэтому я определенно рекомендую попробовать его в работе.

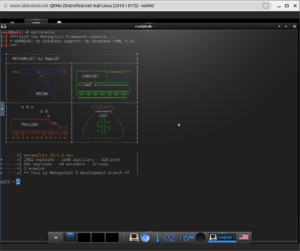

7. Metasploit Framework

Metsploit Framework – наиболее часто используемая среда тестирования на проникновение.

Он предлагает две редакции – одна (с открытым исходным кодом), а вторая – профессиональная версия.

С помощью этого инструмента вы можете проверить уязвимости, протестировать известные эксплойты и выполнить полную оценку безопасности.

Конечно, бесплатная версия не будет иметь всех функций, поэтому, если вы увлечены серьезными вещами, вам следует сравнить выпуски.

8. Skipfish

Аналогично WPScan, но не только для WordPress.

Skipfish – это сканер веб-приложений, который даст вам представление практически о каждом типе веб-приложений.

Он быстрый и простой в использовании.

Кроме того, его метод рекурсивного сканирования делает его еще лучше.

Для профессиональных оценок безопасности веб-приложений пригодится отчет, созданный Skipfish.

9. Maltego

Maltego – это впечатляющий инструмент для анализа данных, позволяющий анализировать информацию в сети и соединять точки (если есть).

Согласно информации, он создает ориентированный граф, чтобы помочь проанализировать связь между этими частями данных.

Обратите внимание, что это не инструмент с открытым исходным кодом.

Он поставляется предварительно установленным, однако вам нужно будет зарегистрироваться, чтобы выбрать, какую версию вы хотите использовать.

Если вы хотите использовать его в личных целях, вам будет достаточно версии сообщества (вам просто нужно зарегистрировать учетную запись), но если вы хотите использовать ее в коммерческих целях, вам нужна подписка на классическую версию или версию XL.

10. Nessus

Если у вас есть компьютер, подключенный к сети, Nessus может помочь найти уязвимости, которыми может воспользоваться потенциальный злоумышленник.

Конечно, если вы являетесь администратором нескольких компьютеров, подключенных к сети, вы можете использовать его и защитить эти компьютеры.

Тем не менее, это больше не бесплатный инструмент, вы можете попробовать его бесплатно в течение 7 дней на официальном сайте.

11. Burp Suite Scanner

Burp Suite Scanner – это фантастический инструмент для анализа веб-безопасности.

В отличие от других сканеров безопасности веб-приложений, Burp предлагает графический интерфейс и довольно много продвинутых инструментов.

Тем не менее, редакция сообщества ограничивает возможности только некоторыми необходимыми ручными инструментами.

Для профессионалов, вам придется рассмотреть вопрос об обновлении.

Как и в предыдущем инструменте, он также не является открытым исходным кодом.

Я использовал бесплатную версию, но если вы хотите получить более подробную информацию о ней, вы должны проверить функции, доступные на их официальном сайте.

12. BeEF

BeEF (Browser Exploitation Framework) – еще один впечатляющий инструмент.

Он был специально разработан для тестировщиков на проникновение для оценки безопасности веб-браузера.

Это один из лучших инструментов Kali Linux, потому что многие пользователи хотят знать и исправлять проблемы на стороне клиента, когда говорят о веб-безопасности.

13. Apktool

Apktool действительно является одним из популярных инструментов Kali Linux для реверс-инжиниринга приложений для Android.

С помощью этого инструмента вы можете сами поэкспериментировать и сообщить первоначальному разработчику о вашей идее.

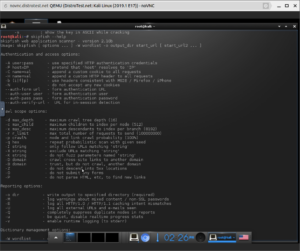

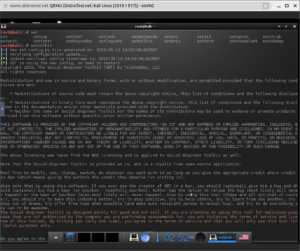

14. sqlmap

Если вы искали инструмент для тестирования на проникновение с открытым исходным кодом – sqlmap – один из лучших.

Он автоматизирует процесс использования недостатков SQL-инъекций и помогает вам захватить серверы баз данных.

15. John the Ripper

Но, если вы не заинтересованы в расширенной версии сообщества, вы можете выбрать профессиональную версию для коммерческого использования.

16. Snort

Хотите анализ трафика в реальном времени и возможность регистрации пакетов?

Snort подойдет для этих целей.

Даже будучи системой предотвращения вторжений с открытым исходным кодом, он может многое предложить.

На официальном сайте упоминается процедура его установки, если у вас его еще нет

17. Autopsy Forensic Browser

Autopsy является цифровым инструментом судебной экспертизы для расследования того, что произошло на вашем компьютере.

Ну также, вы также можете использовать его для восстановления изображений с SD-карты.

Он также используется сотрудниками правоохранительных органов.

Вы можете прочитать документацию, чтобы узнать, что вы можете с ним сделать.

18. King Phisher

Кроме того, инструмент King Phisher помогает тестировать и повышать осведомленность пользователей, имитируя реальные фишинговые атаки.

19. Nikto

20. Yersinia

Yersinia – интересный фреймворк для выполнения атак на уровне 2 (уровень 2 относится к уровню канала передачи данных модели OSI) в сети.

Однако этот инструмент ориентирован на уровень 2 и различные сетевые протоколы, которые включают STP, CDP, DTP и так далее.

21. Social Engineering Toolkit (SET)

Если вы увлекаетесь довольно серьезным тестированием на проникновение, это должен быть один из лучших инструментов, которые вы должны проверить.

Социальная инженерия имеет большое значение, и с помощью инструмента SET вы можете защитить себя от таких атак.

Завершение

На самом деле есть много инструментов, которые поставляются в комплекте с Kali Linux. Обратитесь к официальной странице со списком инструментов Kali Linux, чтобы найти их все.

Вы найдете некоторые из них полностью бесплатными и с открытым исходным кодом, в то время как некоторые из них будут проприетарными (пока бесплатными).

Однако для коммерческих целей вы всегда должны выбирать премиум-версии.

Возможно, мы пропустили один из ваших любимых инструментов Kali Linux.

Дайте нам знать об этом в разделе комментариев ниже.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 306)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (820)

- Обход запретов (34)

- Опросы (3)

- Скрипты (114)

- Статьи (352)

- Философия (114)

- Юмор (18)

Anything in here will be replaced on browsers that support the canvas element

OpenVPN Community Edition (CE) – это проект виртуальной частной сети (VPN) с открытым исходным кодом. Он создает защищенные соединения через Интернет с помощью собственного протокола безопасности, использующего протокол SSL/TLS. Этот поддерживаемый сообществом проект OSS (Open Source Software), использующий лицензию GPL, поддерживается многими разработчиками и соавторами OpenVPN Inc. и расширенным сообществом OpenVPN. CE является бесплатным для […]

Что такое 404 Frame? Большинство инструментов для взлома веб-сайта находятся в 404 Frame. Итак, что же представляют собой команды? Вы можете отдавать команды, используя повседневный разговорный язык, поскольку разработчики не хотели выбирать очень сложную систему команд. Команды Команды “help” / “commands” показывают все команды и их назначение. Команда “set target” – это команда, которая должна […]

В этой заметке вы узнаете о блокировке IP-адресов в Nginx. Это позволяет контролировать доступ к серверу. Nginx является одним из лучших веб-сервисов на сегодняшний день. Скорость обработки запросов делает его очень популярным среди системных администраторов. Кроме того, он обладает завидной гибкостью, что позволяет использовать его во многих ситуациях. Наступает момент, когда необходимо ограничить доступ к […]

Знаете ли вы, что выполняется в ваших контейнерах? Проведите аудит своих образов, чтобы исключить пакеты, которые делают вас уязвимыми для эксплуатации Насколько хорошо вы знаете базовые образы контейнеров, в которых работают ваши службы и инструменты? Этот вопрос часто игнорируется, поскольку мы очень доверяем им. Однако для обеспечения безопасности рабочих нагрузок и базовой инфраструктуры необходимо ответить […]

Одной из важнейших задач администратора является обеспечение обновления системы и всех доступных пакетов до последних версий. Даже после добавления нод в кластер Kubernetes нам все равно необходимо управлять обновлениями. В большинстве случаев после получения обновлений (например, обновлений ядра, системного обслуживания или аппаратных изменений) необходимо перезагрузить хост, чтобы изменения были применены. Для Kubernetes это может быть […]