- Стресс-тест беспроводной сети с Wifi_DoS: как досить Wi-Fi

- Как запустить Wifi_DoS

- Оставьте ответ Отменить ответ

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Выборочное глушение Wi-Fi сетей и клиентов (DoS атака на отдельные точки доступа/клиентов)

- Требования к железу при выборочном глушении Wi-Fi

- Исключение определённых клиентов и точек доступа из Wi-Fi глушения

- Airgeddon – Реализация DoS Атаки на Wi-Fi сети

- Скачиваем и запускаем Airgeddon

- DoS атака на Wi-Fi

- Заключение

Стресс-тест беспроводной сети с Wifi_DoS: как досить Wi-Fi

У Wifi_DoS очень много общего с Wifi_Jammer, о котором рассказано в предыдущей статье («Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi»). На самом деле, почти все команды одинаковые, кроме парочки новых. Поэтому, если вам не хватает каких-то подробностей или скриншотов, то посмотрите статью, на которую чуть выше дана ссылка.

Данная информация предназначена для оценки потенциальных рисков DoS-атаки Wi-Fi и выработки мер противодействия на основе полученных результатов. Помните, вся ответственность за реализацию описанного здесь лежит на вас. Не нарушайте законы и права других лиц — именно так можно избежать большого количества проблем.

Как запустить Wifi_DoS

Глядя в исходный код Wifi_DoS, у меня появляются сомнения — работал ли он вообще когда-нибудь? Возможно, у кого-то и получалось запустить, но в определённых условиях. Там есть несколько неточностей, которые обязательно нужно исправить для нормальной работы. Поэтому начните со статьи «Чиним Wifi_Jammer и Wifi_DoS в WebSploit», а затем возвращайтесь сюда.

Посмотрим имя беспроводного интерфейса и переведём беспроводную карту в режим монитора, чтобы собрать необходимые для DoS-атаки данные.

airmon-ng airmon-ng start wlan0

Смотрим список доступных сетей и необходимые нам данные

WebSploit теперь нужно запускать так:

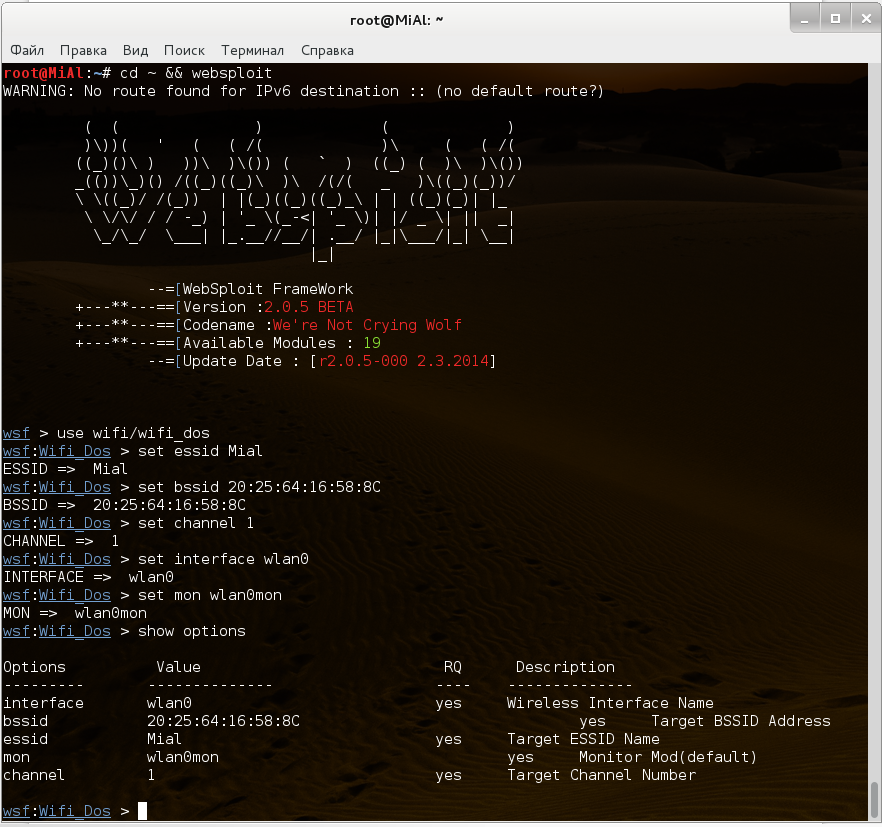

Включаем использование модуля wifi_dos

Задаём необходимые данные:

wsf:Wifi_Dos > set essid Mial wsf:Wifi_Dos > set bssid 20:25:64:16:58:8C wsf:Wifi_Dos > set channel 11

А здесь внимательнее, прочитайте рекомендацию ниже

wsf:Wifi_Dos > set interface wlan0 wsf:Wifi_Jammer > set mon wlan0mon

Здесь могут быть варианты. interface — wlan0 или что-то другое, что у вас отображается по команде airmon-ng. Значение mon всегда wlan0mon — здесь без вариантов.

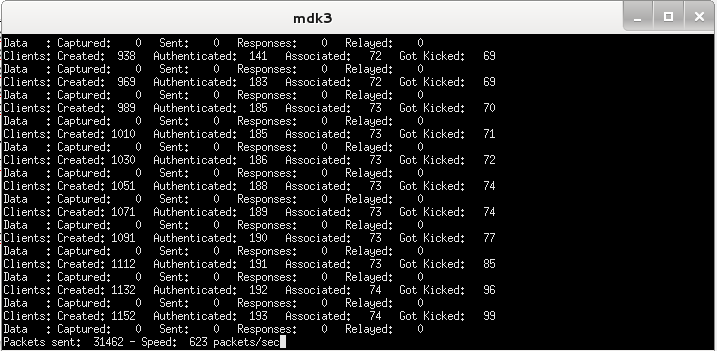

Т.е., например, у меня рабочая конфигурация выглядит так:

DoS Wi-Fi в действии, все беспроводные устройства потеряли связь с точкой доступа:

Оставьте ответ Отменить ответ

📅 С 20 по 22 апреля пройдут незабываемые битвы среди кибер-гладиаторов в мире информационной безопасности!

Открыта регистрация команд по ссылке .

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Выборочное глушение Wi-Fi сетей и клиентов (DoS атака на отдельные точки доступа/клиентов)

Выборочное глушение Wi-Fi сетей может пригодиться при различных сценариях. Например:

- вы хотите оставить без связи других, но вам самому нужно оставаться онлайн через Wi-Fi,

- либо вы хотите сделать недоступными для подключения все точки доступа, кроме вашей собственной, на которой в отношении подключившихся клиентов вы проводите разнообразные атаки (сниффинг трафика со сбором паролей, подмена DNS, заражение бэкдорами исполнимых файлов, фишинг, внедрение своего содержимого в контент HTML-страниц и всё что угодно остальное).

Требования к железу при выборочном глушении Wi-Fi

Если для тотального глушения Wi-Fi достаточно беспроводного адаптера, который может делать инъекцию фреймов, причём чем мощнее беспроводная карта, тем лучше. То логика подсказывает, что в зависимости от конкретного сценария выборочного глушения Wi-Fi может понадобиться дополнительное беспроводное оборудование.

Например, если вы хотите глушить других, но самому оставаться подключённым к Wi-Fi, то вам необходимы:

- Wi-Fi карта, поддерживающая инъекцию (для глушения)

- любая Wi-Fi карта (та, которой вы подключены к ТД)

Если вы хотите глушить всех вокруг чтобы клиенты подключались к вашей мошеннической точки доступа, то необходимо следующее:

- Wi-Fi карта, поддерживающая инъекцию (для глушения)

- Wi-Fi карта, на которой возможно поднять точку доступа (это наша мошенническая ТД, к ней должны подключаться клиенты, которые отчаялись подключиться к своим сетям)

- сетевой интерфейс (необязательно беспроводной), который будет предоставлять услуги Интернет-соединения для подключившихся «жертв»

Т.е. для повторения приведённых здесь примеров у вас должно быть минимум два устройства с беспроводными картами (или одно с двумя) и минимум одна из беспроводных карт должна поддерживать инъекции.

Исключение определённых клиентов и точек доступа из Wi-Fi глушения

Имеется достаточно много вариантов, как это можно сделать.

Если вы используете программу LANs, то у неё имеется две подходящие для этих целей опции. Одна из них предназначена для пропуска определённого MAC адреса, а другая – наоборот, для установки цели (т.е. все остальные будут пропускаться).

lans --jam --accesspoint ROUTER_MAC -s MAC_адрес_для_пропуска

- —jam: глушить все или некоторые беспроводные точки 2.4GHz и клиентов в пределах досягаемости; если необходимо, то вместе с этим используйте аргументы ниже

- -s MAC_адрес_для_пропуска: Задать MAC для исключения из деаутентификации. Пример: -s 00:11:BB:33:44:AA

- —accesspoint ROUTER_MAC: Введите MAC адрес конкретной ТД для в качестве цели.

Т.е. LANs можно использовать как для точечного подавления конкретной беспроводной сети, так и для массового глушения.

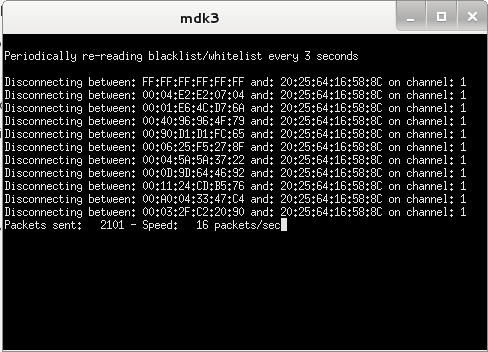

В программе mdk3 имеются разнообразные режимы работы, в том числе несколько вариантов DoS атак. Рассмотрим на примере атаки «Режим деаутентификации / озверевшего отключения», которая задаётся командой d. Именно в этом режиме предусматриваются чёрные и белые списки MAC адресов. Поскольку программа mdk3 позволяет считывать MAC адреса из файлов, то мы можем задать сразу много MAC адресов, которые будут глушиться или, напротив, которые будут сохранять работоспособность.

- d — Режим деаутентификации / озверевшего отключения

- -w , Прочитать файл содержащий MAC адреса которые не надо беспокоить (Режим белого списка)

- wlan0 замените на имя своего беспроводного интерфейса.

- -b , Прочитать файл содержащий MAC адреса по которым нужно проводить тест (Режим чёрного списка)

И ещё один очень эффективный для глушения Wi-Fi скрипт – wifijammer.

При своей эффективности, программа весьма проста в использовании. Запуск её без опций, приведёт к глушению всего, что находится в радиусе досягаемости. Чтобы она не трогала ваш Wi-Fi адаптер или вашу ТД, имеется опция -s, после которой, конечно же, нужно указать MAC адрес исключаемый из атаки. Пример запуска:

sudo python2 wifijammer.py -s CA:FE:DE:AD:BE:EF

Airgeddon – Реализация DoS Атаки на Wi-Fi сети

DoS – Denial of Service, в переводе это будет как отказ в обслуживании. DoS атака позволяет злоумышленнику вывести оборудование из строя, в частности Wi-Fi сети о которых сегодня и пойдет речь. В результате легитимные пользователи не смогут пользоваться Wi-Fi сетью. Данная методика может так же и применяется при атаке Evil Twin – злой двойник, тем самым заставив пользователя подключится к поддельной точке доступа которую поднял злоумышленник. Собственно, про то, на какие протоколы происходит DoS атака вы можете прочитать в статье про OSI сети, либо, есть отличная статья на WIKI.

Атаковать Wi-Fi сети можно многими способами, в данной статье мы рассмотрим один из самых простых, но от этого не менее опасного – Airgeddon. С помощью Airgeddon мы и будем производить DoS атаку, хотя, ради справедливости стоит отметить, что в данном скрипте имеются многие другие возможности атаки на Wi-Fi сети.

Весь материал в статье предоставлен исключительно для ознакомления и просвещения общественности. Помните, что использование полученных знаний в противозаконных целях может повлечь за собой уголовную ответственность. Автор не несет ответственности за деяния других, информация предоставленная в статье носит исключительно образовательный характер и не побуждает на какие-то действия.

Скачиваем и запускаем Airgeddon

Производить DoS атаку мы будем в Kali Linux, но, помимо самой операционной системы необходим адаптер который может работать в режиме мониторинга, про один из таких адаптеров вы можете прочесть в этой статье. И так, предположим, что у вас имеется все необходимое для проведения DoS атаки, загружаемся в Kali Linux и начинаем.

Первым делом давайте скачаем самую свежую версию Airgeddon, для этого воспользуемся утилитой Git и клонируем репозиторий:

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.gitПереходим в директорию командой “cd”, о которой подробнее можно прочесть перейдя на статью по этой ссылке:

Запускаем Airgeddon, по сути, это Bash скрипт, и для корректной работы ему необходимы root права, по этому предоставим ему эти права:

Скрипт автоматически определит язык вашей системы и будет выводить инструкции на языке, который используется по умолчанию. Во время запуска скрипт может проверить, установлены необходимые зависимости или нет, для этого достаточно нажать на “Enter”:

Если каких-то зависимостей не хватает, то для их установки необходимо указать букву “Y” и нажать на “Enter”:

При удачной установке зависимостей, у вас появится сообщение об этом и будет предложено для продолжения нажать клавишу “Enter”, после чего скрипт проверит доступность обновления, далее снова нажимаем “Enter”:

Выбираем адаптер, который будет атаковать Wi-Fi сеть, в моем случае это “wlan0”. У вас же имя может быть другое, указываем номер адаптера и нажимаем “Enter”:

DoS атака на Wi-Fi

Теперь можно приступать к DoS атаке, атаковать буду свою домашнюю Wi-Fi сеть. Как можно понять из меню Airgeddon, нам нужно перейти в раздел “Меню DoS атак”:

Указываем цифру и нажимаем на “Enter”, после чего мы попадаем в раздел, где можно выбрать один из способов DoS атаки:

Перед началом DoS атаки необходимо перевести наш адаптер в режим мониторинга, сделать это довольно просто, вверху имеются пункты позволяющие быстро перевести адаптер в режим мониторинга. Выбираем пункт “Перевести интерфейс в режим монитора” указав его номер – “2” внизу командной строки и нажимаем “Enter”:

После чего у вас появится сообщение, что адаптер переведен в режим мониторинга и для продолжения снова нажимаем “Enter”. Вверху будет указано что адаптер сейчас находится в режиме мониторинга:

Переходим к поиску цели, вписываю цифру пункта который так и называется – “Поиск целей (необходим режим монитора)”, а затем дважды нажимаю “Enter”:

Запустится окно, в котором будут отображаться найденные Wi-Fi сети:

Немного подождав, нажимаем сочетание клавиш “ctrl + c”, окно закроется и в терминале появится список из найденных сетей:

В начале строки сразу после скобки стоит звездочка (например: 44)*) это означает, что в данной сети есть клиенты. И так, для продолжения DoS атаки вводим цифру той сети, которую хотим атаковать, в моем случае я атакую свою собственную сеть под цифрой – 2. После выбора сети, вверху появится ее название в поле “Выбранный ESSID”, номер канала “Выбранный канал” и тип шифрования “Тип шифрования”. Таким образом вы всегда сможете знать какую цель сейчас атакуете:

После всех проделанных манипуляций, можно переходить к DoS атаке, для примера я выберу атаку типа – “Атака деаутентификации / разъединения amok mdk4” под номером 5. Соответственно, ввожу цифру выбранной атаки и нажимаю “Enter”:

Далее будет предложено включить так называемый режим преследования: “Вы хотите включить “режим преследования DoS”? Это мера противодействия “channel hopping” (автоматической смены канала ТД); атака будет перезапущена, если ТД изменит свой канал [Y/n]”. Включать его или нет, решать вам, для демонстрации пусть будет включен. Ввожу букву “Y” и нажимаю Enter, после чего появится сообщение, что для DoS атаки все готово “Все параметры установлены” и для продолжения необходимо нажать “Enter”:

После чего начнется DoS атака, в результате чего все устройства в Wi-Fi сети попросту отвалятся и перестанут к ней подключаться.

Заключение

Стоит отметить, что если ваше устройство подключено к роутеру по проводу (витой паре), то есть вероятность того, что вы и не заметите данную атаку. В остальных же случаях, рекомендуется обновлять прошивку роутера, так как в прошивках может содержаться встроенная защита от подобных атак. А так же рекомендую поискать в настройках роутера что-то типа flooding protection, ping of death, scanner protection и так далее, и активировать данные настройки что явно пойдет только на пользу не только от DoS атаки.

Ну и конечно стоит внимательно относиться к своей безопасности, не использовать устаревшее оборудования, своевременно обновлять прошивки устройств и не использовать слабые пароли.

Если вы считаете, что вас это не касается, то ошибаетесь! Ведь злоумышленник может не просто провести DoS атаку, а взломать вашу сеть, даже находясь за километр от вашего дома. Для этого можно использовать банальные самодельные антенны, либо купить спец оборудования, и через вашу сеть проворачивать свои делишки.

А на этом сегодня все, надеюсь, данная статья будет вам полезна.

Если вам нравится данный проект и вы хотите что бы он процветал, то вы можете поддержать журнал “Cyber-X” перейдя в сооветствующий раздел на сайте.

Журнал Cyber-X