#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

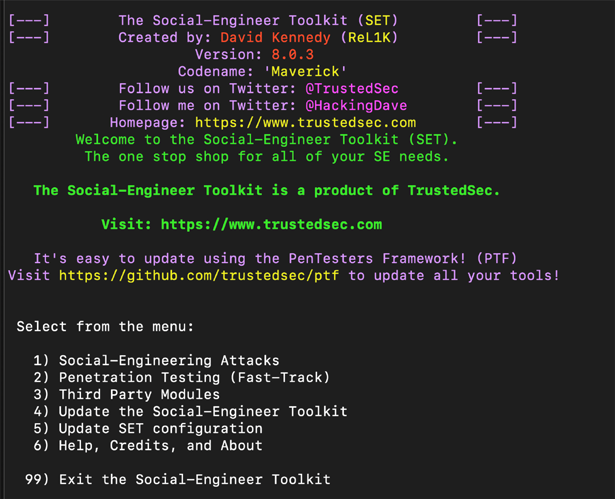

SET был создан и написан Дэвидом Кеннеди (@ReL1K), основателем trustsec, и он поддерживается активной группой сотрудников (www.social-engineer.org). Это фреймворк на основе Python, с открытым исходным кодом, специально разработанный для облегчения атак социальной инженерии.

Инструмент был разработан с целью достижения безопасности путем обучения. Значительное преимущество SET — это его взаимосвязь с платформой Metasploit, которая обеспечивает необходимые полезные нагрузки для эксплуатации, шифрования, для обхода антивирусного программного обеспечения и модуль прослушивания, который подключается к скомпрометированной системе, когда отправляет оболочку злоумышленнику.

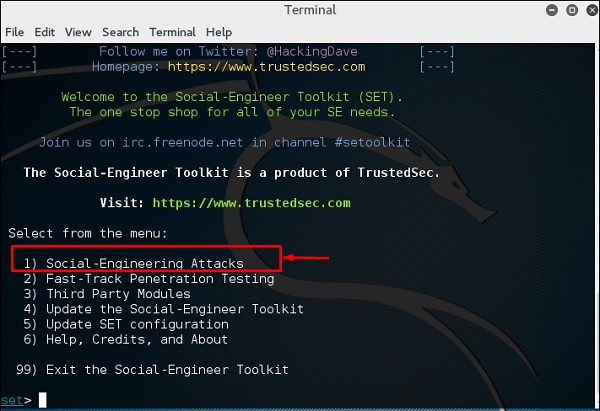

Чтобы открыть SET в дистрибутиве Kali, перейдите в Приложения | Инструменты социальной инженерии | social engineering toolkit или введите sudo setoolkit в командной строке. Вам будут представлено главное меню, как показано на рисунке ниже:

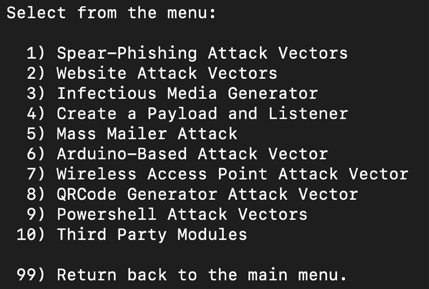

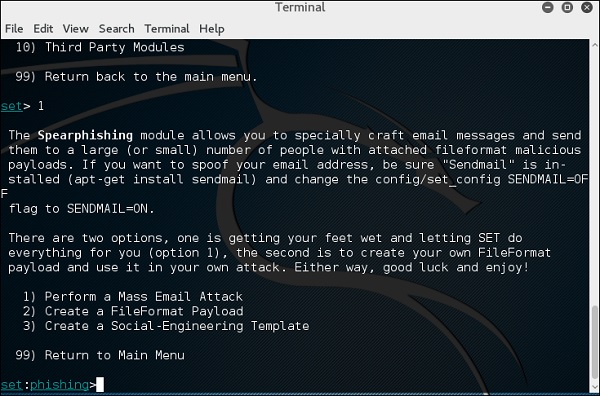

Если Вы выберете 1) Social-Engineering Attacks, то Вам будет представлено следующее подменю, как показано на рисунке ниже:

Параметры меню атаки, следующие:

1. Векторы целевой фишинговой атаки: этот модуль позволяет злоумышленнику создавать сообщения электронной почты, и шаблоны, чтобы отправлять их целевым жертвам, с прикрепленными эксплойтами.

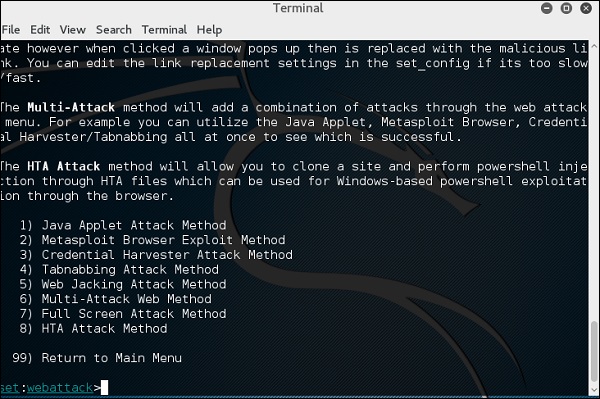

2. Векторы атак на веб-сайты: один из комплексных режимов, который позволяет злоумышленникам использовать несколько подмодулей для выполнения различных веб-атак — мы рассмотрим некоторые модули в ближайших разделах.

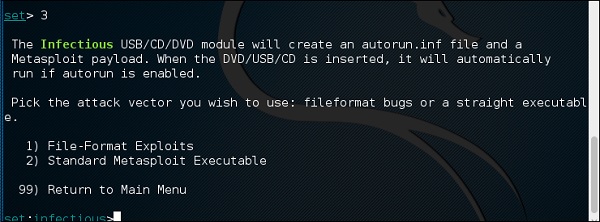

3. Инфекционный медиа-генератор: создает файл autorun.inf и полезную нагрузку Metasploit. После записи или копирования на USB-устройство или физический носитель (CD или DVD) и вставки в целевой системе, он вызовет автозапуск (если автозапуск включен) и скомпрометирует систему.

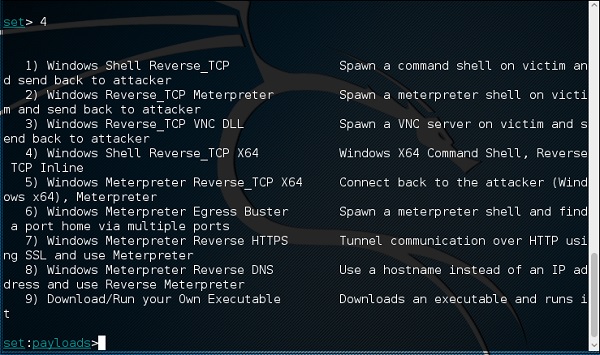

4. Создайте полезную нагрузку и прослушиватель: этот модуль представляет собой быстрый метод создания полезной нагрузки метасплойта. Злоумышленник должен использовать отдельную атаку социальной инженерии, чтобы убедить цель для его запуска.

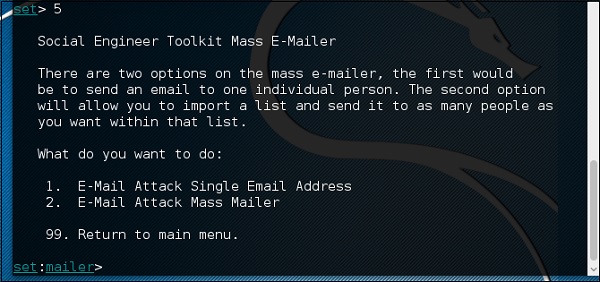

5. Атака массовых рассылок: чтобы иметь возможность отправлять массовые электронные письма с помощью Sendmail и подделывать адрес отправителя, и личности.

6. Вектор атаки на базе Arduino: программирует устройства на базе Arduino, такие как Teensy (https://www.pjrc.com/teensy/). Поскольку эти устройства регистрируются как USB-клавиатура, когда подключенные к физической системе Windows, они могут обойти систему безопасности, отключив автозапуск или другую защиту конечной точки.

7. Вектор атаки точки беспроводного доступа: это создаст фальшивую точку беспроводного доступа и DHCP-сервера в системе злоумышленника и перенаправление всех DNS-запросов злоумышленнику. Злоумышленник затем может запускать различные атаки, такие как апплет Java или атаку сборщика учетных данных.

8. Вектор атаки генератора QRCode: создает QR-код с определенным URL-адресом, связанным с атакой.

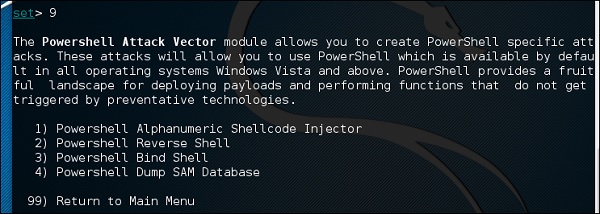

9. Векторы атак PowerShell. Это позволяет злоумышленнику создавать атаки, основанные на PowerShell, оболочку командной строки и язык сценариев, доступную в версиях Windows, начиная с Vista.

10. Сторонние модули: это позволяет злоумышленнику использовать инструмент удаленного администрирования. Tommy Edition (RATTE) и атаку Google Analytics со стороны Zonksec. RATTE является частью Java атака апплета; это инструмент удаленного доступа с текстовым меню, который может работать как изолированная полезная нагрузка.

SET также предоставляет пункт меню для быстрого тестирования на проникновение, который дает быстрый доступ к некоторым специализированным инструментам, поддерживающим идентификацию брутфорса и взлом пароля SQL в базе данных, а также некоторые индивидуальные эксплойты, основанные на Python, векторах атак SCCM, эксплуатацию DRAC/chassis компьютера Dell, перечисление пользователей и внедрение PsExec PowerShell. Меню также предоставляет опции для обновления SET и обновления конфигурации. Однако, этих дополнительных опций следует избегать, так как они не полностью поддерживаются Kali и могут вызывать конфликты с зависимостями.

На этом все. Всем хорошего дня!

Kali Linux – Социальная инженерия

В этой главе мы узнаем об инструментах социальной инженерии, используемых в Kali Linux.

Использование инструментария социальной инженерии

Social-Engineer Toolkit (SET) – это среда тестирования на проникновение с открытым исходным кодом, разработанная для социальной инженерии. У SET есть несколько пользовательских векторов атаки, которые позволяют вам сделать правдоподобную атаку за короткий промежуток времени. Эти инструменты используют человеческое поведение, чтобы обмануть их в направлениях атаки.

Давайте узнаем, как использовать Social Engineer Toolkit.

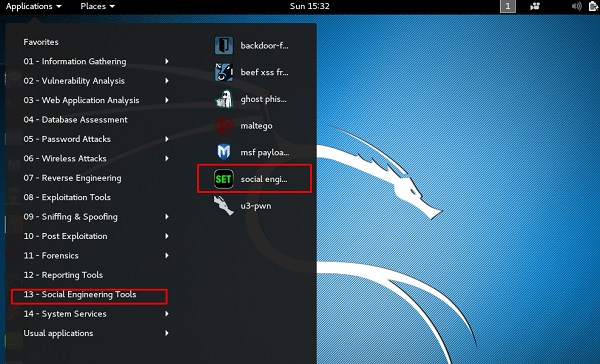

Шаг 1 – Чтобы открыть SET, перейдите в Приложения → Инструменты социальной инженерии → Нажмите «SET» Инструмент социальной инженерии.

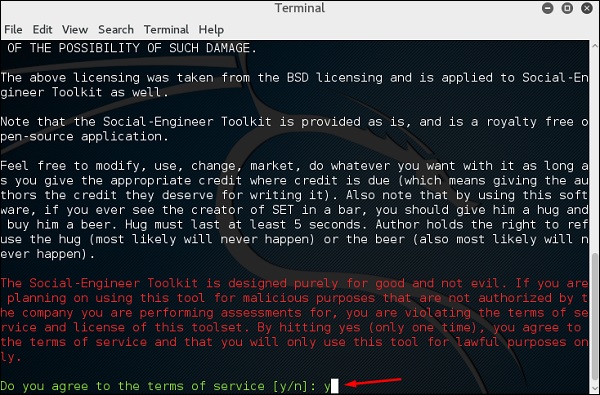

Шаг 2 – Он спросит, согласны ли вы с условиями использования. Введите «y», как показано на следующем снимке экрана.

Шаг 3 – Большинство меню, показанных на следующем скриншоте, самоочевидны, и среди них наиболее важным является номер 1 «Атаки социальной инженерии».

Шаг 4 – Введите «1» → Enter. Подменю откроется. Если вы нажмете кнопку Enter еще раз, вы увидите объяснения для каждого подменю.

Модуль Spear-phishing позволяет вам специально создавать сообщения электронной почты и отправлять их целевым жертвам с прикрепленными полезными нагрузками FileFormatmalicious . Например, отправка вредоносного PDF-документа, который, если жертва откроется, скомпрометирует систему. Если вы хотите подделать свой адрес электронной почты, убедитесь, что «Sendmail» установлен (apt-get install sendmail) и измените флаг config / set_config SENDMAIL = OFF на SENDMAIL = ON.

Есть два варианта фишинг-атаки:

- Провести массовую атаку по электронной почте

- Создайте полезную нагрузку FileFormat и шаблон социальной инженерии

Первый позволяет SET сделать все за вас (вариант 1), второй – создать собственную полезную нагрузку FileFormat и использовать ее в своей собственной атаке.

Введите «99», чтобы вернуться в главное меню, а затем «2», чтобы перейти к «Векторам веб-атаки».

Модуль веб-атаки – это уникальный способ использования нескольких веб-атак для компрометации предполагаемой жертвы. Этот модуль используется для выполнения фишинговых атак против жертвы, если они нажимают на ссылку. Существует большое разнообразие атак, которые могут произойти после нажатия на ссылку.

Введите «99», чтобы вернуться в главное меню, а затем введите «3» .

Заразительный модуль USB / CD / DVD создаст файл autorun.inf и полезную нагрузку Metasploit. Файл полезной нагрузки и автозапуска записывается или копируется на USB. Когда DVD / USB / CD вставлен в компьютер жертвы, он активирует функцию автозапуска (если автозапуск включен) и, возможно, скомпрометирует систему. Вы можете выбрать вектор атаки, который хотите использовать: ошибки формата файла или прямой исполняемый файл.

Ниже приведены параметры для Генератор инфекционных медиа.

Введите «99», чтобы вернуться в главное меню. Затем введите «4», чтобы перейти к «Векторам веб-атак».

Создание полезной нагрузки и слушателя – это простой способ создания полезной нагрузки Metasploit. Он экспортирует исполняемый файл для вас и сгенерирует слушателя. Вам нужно будет убедить жертву скачать exe-файл и выполнить его, чтобы получить оболочку.

Введите «99», чтобы вернуться в главное меню, а затем «5», чтобы перейти к «Векторам веб-атак».

Массовая атака по почте позволит вам отправлять несколько писем жертвам и настраивать сообщения. На массовом электронном почтовом ящике есть два варианта; Во-первых, отправьте электронное письмо на один адрес электронной почты. Второй вариант позволяет вам импортировать список, содержащий все электронные письма получателей, и он будет отправлять ваше сообщение столько людей, сколько вы хотите в этом списке.

Введите «99», чтобы вернуться в главное меню, а затем введите «9», чтобы перейти к «Вектору атаки Powershell».

Модуль Powershell Attack Vector позволяет создавать атаки, специфичные для PowerShell. Эти атаки позволяют использовать PowerShell, который доступен по умолчанию во всех операционных системах Windows Vista и выше. PowerShell обеспечивает плодотворную среду для развертывания полезных нагрузок и выполнения функций, которые не запускаются профилактическими технологиями.

⚡️🗄 10 лучших инструментов Kali Linux для взлома

Kali Linux — это дистрибутив Linux на основе Debian. Kali Linux была разработана Мати Ахарони и Девоном Кернсом. Это специально созданная операционная система для сетевых аналитиков, пентестеров и других специалистов, работающих в области кибербезопасности и анализа.

Официальный сайт Kali Linux — Kali.org. Он стал известен после появления в телесериале «Мистер Робот». Он не предназначен для публичного использования; скорее, он предназначен для профессионалов или людей, знакомых с Linux/Kali.

При выполнении тестирования на проникновение или взломе нам может потребоваться автоматизировать наши операции, так могут быть протестированы сотни условий и нагрузок, а тестирование их вручную утомительно. Чтобы сэкономить время, мы используем инструменты, которые предустановлены вместе с Kali Linux. Эти инструменты не только экономят наше время, но и собирают надежные данные и выдают точные результаты. В Kali Linux включено более 350 инструментов, которые можно использовать для взлома или тестирования на проникновение.

Ниже приведен список 10 лучших инструментов Kali Linux для взлома:

Одним из наиболее широко используемых инструментов тестирования безопасности веб-приложений является Burp Suite. Он используется как прокси, что означает, что все запросы от браузера прокси проходят через него. И, поскольку запрос проходит через пакет burp, мы можем вносить в него изменения по мере необходимости, что полезно для тестирования уязвимостей, таких как XSS и SQLi, и других проблем, связанных с Интернетом.

Версия Burp Suite Community Edition бесплатна для Kali Linux, но есть премиум-версия под названием burp Suite Professional, которая имеет гораздо больше функций, чем бесплатная версия.

Чтобы использовать Burpsuite:

Мы должны сделать следующие шаги :

Во-первых, мы должны научиться настраивать набор для Burpsuite.

Затем нам нужно открыть терминал и ввести «burpsuite».

Перейдите на вкладку «Прокси» и включите переключатель перехватчика.

Теперь посетите любой URL-адрес, и вы увидите, что запрос был перехвачен.

2. Nmap

Nmap — это сетевой сканер с открытым исходным кодом для реконфигурации и сканирования сетей. Он используется для поиска портов, хостов и служб вместе с их версиями в сети. Он отправляет пакеты на хост, а затем проверяет ответы, чтобы получить ожидаемые результаты. Его также можно использовать для обнаружения хостов, обнаружения операционных систем и сканирования открытых портов. Это один из наиболее широко используемых разведывательных инструментов.

Мы должны использовать следующие шаги:

Во-первых, мы должны пропинговать хост с помощью команды ping, чтобы получить IP-адрес.