Статья Обзор возможностей Kali Nethunter 3.0: Первое знакомство

Приветствую уважаемых участников и гостей форума!

В первую очередь, хочу всех поблагодарить за интерес и комментарии к предыдущей статье, сегодня в качестве обзорной экскурсии, мы поближе познакомимся с инструментами Kali Nethunter 3.0 и рассмотрим основные возможности дистрибутива.

Итак, что же такое NetHunter? Строго говоря, это практически тот же самый, хорошо знакомый Kali Linux, установленный поверх основной ОС и работащий внутри chroot-окружения, другими словами дистрибутив фактически работает в рамках изолированного окружения, без взаимодействия с основной ОС, посредством переноса корневого каталога в другую директорию. NetHunter, так же имеет собственное графическое окружение рабочего простанства XFCE, доступное с помощью любого VNC-клиента. К ключевым особенностям дистрибутива, так же следует отнести наличие собственного кастомного ядра для каждого из поддерживаемых устройств, что окрывает перед нами новые векторы и позволяет проводить атаки типа BadUSB, основанные на принципе эмуляции USB-клавиатуры, так же переводить внешнюю сетевую карту в режим мониторинга для реализации MITM атак с помощью инжекта фреймов в сетевой поток, а также дает широкие возможности для внедрения шеллкода в передаваемые по сети файлы «налету», с помошью хорошо известного инструмента BDFactory.

Теперь давайте обо всем все по-порядку:

1.Список поддерживаемых устройств

Кроме устройств линейки Nexus, дистрибутив Kali Nethunter 3.0 можно установить и на другие популярные модели телефонов и планшетов, Samsung (серия Galaxy), HTC, Sony (серия Xperia), OnePlus и пр. Список официально поддерживаемых устройств и версий прошивок доступен по ссылке.

Владельцам устройств не вошедших в список не стоит расстраиваться, в теории существует возможность портировать Kali Nethunter на любое Android устройство, но это уже тема для эксперименотв и цикла отдельных статей.

2.Список совместимых внешних сетевых адаптеров:

TP-Link TL-WN722N

TP-Link TL-WN822N v1 — v3 (ревизия v4 не работает)

Alfa Networks AWUS036NEH (рекомендовано разработчиками)

Alfa Networks AWUS036NHA

Alfa Networks AWUSO36NH

Alfa Networks AWUS051NH (частично работает, но не поддерживает 5GHz)

Panda PAU05 Nano

На чипсетах Atheros (ATH9KHTC (AR9271, AR7010); Ralink (RT3070); Realtek (RTL8192CU)

Внимание: Для коректной работы внешнему адаптеру необходмо питание не меннее USB 500 mA через OTG, поэтому для некоторых моделей сетевых карт потребуется дополнительный источник питания powerbank + Y кабель

3. Совместимые SDR устройства:

RTL-SDR (на чипсете RTL2832U)

4. Ознакомительный обзор инструментов

Итак, мы добрались до самого интересного что же у нас внутри Kali Nethunter 3.0:

1) NetHunter Home — это графическая оболочка для быстрого запуска основных инструментов

На экране приветствия можно найти полезную, часто используемую информацию о вашем устройстве, включая внешний и внутреннй IP-адреса, доступность HID-интерфейсов, статус терминала,версию ядра и BusyBox (см. скриншот 1-2)

2) Chroot Manager — позволяет проверить целостность установленного chroot-

окружения/переустановить/и при необходимости в любой момент добавить нужный инструментарий

(metapackages) основного дистрибутива. По моему мнению, это очень удобно в рамках ограниченности дискового пространства телефона.(см скриншот 3-4-5)

3) NetHunter App Update — дает возможность проверить наличие обновления, не закрывая приложения

4) Kali Services — предоставляет возможность удобно запускать и останавливать различные

chrooted-сервисы, такие как SSH, Apache, OpenVPN и пр. простым нажатием, а также позволяет

добавить эти службы во автозагрузку при старте приложения (см. скриншот 7)

Внимание: Не забудьте поменять дефолтные учетные данные доступа по SSH

5)Custom Commands — очень удобная возможность добавлять собственные пользовательские команды и функции. Например, если вы много работаете с Wi-Fi, имеет смысл добавить пользовательскую кнопку для Wifite, которая запустит соответствующий скрипт, или когда вам нужно быстро клонировать карту mifare, вы можете сделать кнопку для выполнения команды mfoc с требуемыми параметрами. Эта вкладка поставляется с несколькими настраиваемыми командами, предварительно сконфигурированными в качестве примера. (см. скриншот 8)

6) MAC Changer — позволяет изменить MAC-адрес и hostname внешего сетевого адаптера (см.скрин 9)

7) VNC Manager — менеджер настройки подключения VNC клиента (см. скриншот 10)

8) NetHunter HID Attacks — «превращает» смартфон в клавиатуру, способную вводить любые заранее

заданные команды при подключении к USB порту компютера через OTG кабель. По моему мнению, очень интересный вектор, так же именуемый «Teensy style», так как ранее только этот чип замаскированный в корпусе обычной флешки позволял проводить данный вид атак. К тому же тут есть другой вариант PowerSploit Attack, т.е более изощренный способ получить доступ к командной строке через PowerShell, но это уже тема отдельной статьи(см скриншот 11-12)

9) DuckHunter — атака «Rubber Duck style» позволяет быстро и легко конвертировать скрипты USB Rubber Ducky для использования предидущей утилитой. Можно выбрать опцию из меню «Предварительные настройки» или использовать более широкий выбор предварительно сконфигурированных сценариев на

. (см. скриншот 13)

10) BadUSB — реализация атаки «BadUSB», впервые продемонстриванной на BlackHat 2014, суть которой заключается в следующем при подключения к компу (причем, не имеет значения тип ОС, атака проводиться под Windows или Linux) через USB порт, смартфон переконфигурирует собcтвенный USB-контроллер, чтобы «прикинуться» сетевым интерфейсом и пустить весь трафик с этого ПК через наше устройство NetHunter, используя для выхода в инернет мобильную сеть, для последуюшего осуществления MITM атаки (см. скриншот 14)

11) Mana Wireless — набор утилит для реализации атак «EvilTwin» и «Karma», которые позволяют проводить атаки на Wi-Fi точки доступа c WPA2 аутетификацией (в том числе RADIUS) (см. скрин 15)

12) MITMf — полноценный Man in the Middle framework, включающий в себя набор разнообразных плагинов для частичного обхода HSTS при помощи SSLStrip+, захват cookies, keylogger на JS, а так же интеграцию с BeeF и BDFactory для инжекта произвольного кода в html браузера и пропатчивания бинарников бекдорами «налету»и пр. (см скриншот 16)

13) Nmap Scan — этот сканер не нуждается в предствлении, думаю только стоить упомянуть про

удобство реализации, позволяющее легко запускать подробное сканирование по целям/сетям без

необходимости вводить длинную строку в терминале с помощью на экранной клавиатуре.(смскриншот 17)

14) Metasploit Payload Generator — позволяет легко и быстро создавать Payloads указав всего лишь несколько ключевых параметров (ip, порт и тип нагрузки) (см. скриншот 18)

15) Searchsploit — удобный поиск по Exploit Database по заданным критериям

Так же, по умолчанию в состав NetHunter 3.0 входят несколько полезных приложений сторонних

разработчиков:

1) App Terminal — позволяет использовать один из нескольких типов терминалов — chrooted терминал

Kali, стандартный терминал Android и root терминал Android

2) DriveDriod — превращает смартфон в загрузочную флешку Live USB

3) Shodan — тут нечего добавить))

4) Router Keygen — генератор паролей для ряда распространенных маршрутизаторов

5) Csploit — набор скриптов для проведения тестов на проникновение под rootованный Androud

6) Hacker’s Keyboard — полноразмерная Android-клавиатура

7) RF Analyzer — пpиложение для работы с RTL-SDR

На этом, пожалуй закончим первое знакомство с Kali Nethunter 3.0, в следующих статьях более подробно рассмотрим описанные инструменты, на примере конкретных векторов атак, в рамках этичного хека!

Благодарю за внимание!

Kali linux nethunter это

Install Kali NetHunter on any stock, unrooted Android device without voiding the warranty.

Prerequisite:

Android Device (Stock unmodified device, no root or custom recovery required)

Installation:

- Install the NetHunter-Store app from store.nethunter.com

- From the NetHunter Store, install Termux, NetHunter-KeX client, and Hacker’s keyboardNote:The button “install” may not change to “installed” in the store client after installation — just ignore it.Starting termux for the first time may seem stuck while displaying “installing” on some devices — just hit enter.

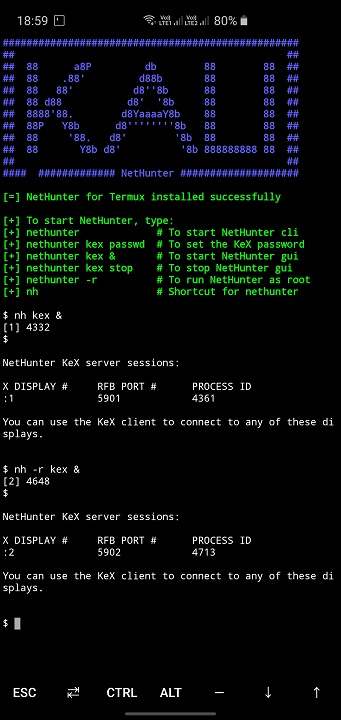

- Open Termux and type:

[email protected]:~$ termux-setup-storage [email protected]:~$ pkg install wget [email protected]:~$ wget -O install-nethunter-termux https://offs.ec/2MceZWr [email protected]:~$ chmod +x install-nethunter-termux [email protected]:~$ ./install-nethunter-termux Usage:

Open Termux and type one of the following:

| Command | To |

|---|---|

| nethunter | start Kali NetHunter command line interface |

| nethunter kex passwd | configure the KeX password (only needed before 1st use) |

| nethunter kex & | start Kali NetHunter Desktop Experience user sessions |

| nethunter kex stop | stop Kali NetHunter Desktop Experience |

| nethunter | run in NetHunter environment |

| nethunter -r | start Kali NetHunter cli as root |

| nethunter -r kex passwd | configure the KeX password for root |

| nethunter -r kex & | start Kali NetHunter Desktop Experience as root |

| nethunter -r kex stop | stop Kali NetHunter Desktop Experience root sessions |

| nethunter -r kex kill | Kill all KeX sessions |

| nethunter -r | run in NetHunter environment as root |

Note: The command nethunter can be abbreviated to nh . Tip: If you run kex in the background ( & ) without having set a password, bring it back to the foreground first when prompted to enter the password, i.e. via fg — you can later send it to the background again via Ctrl + z and bg

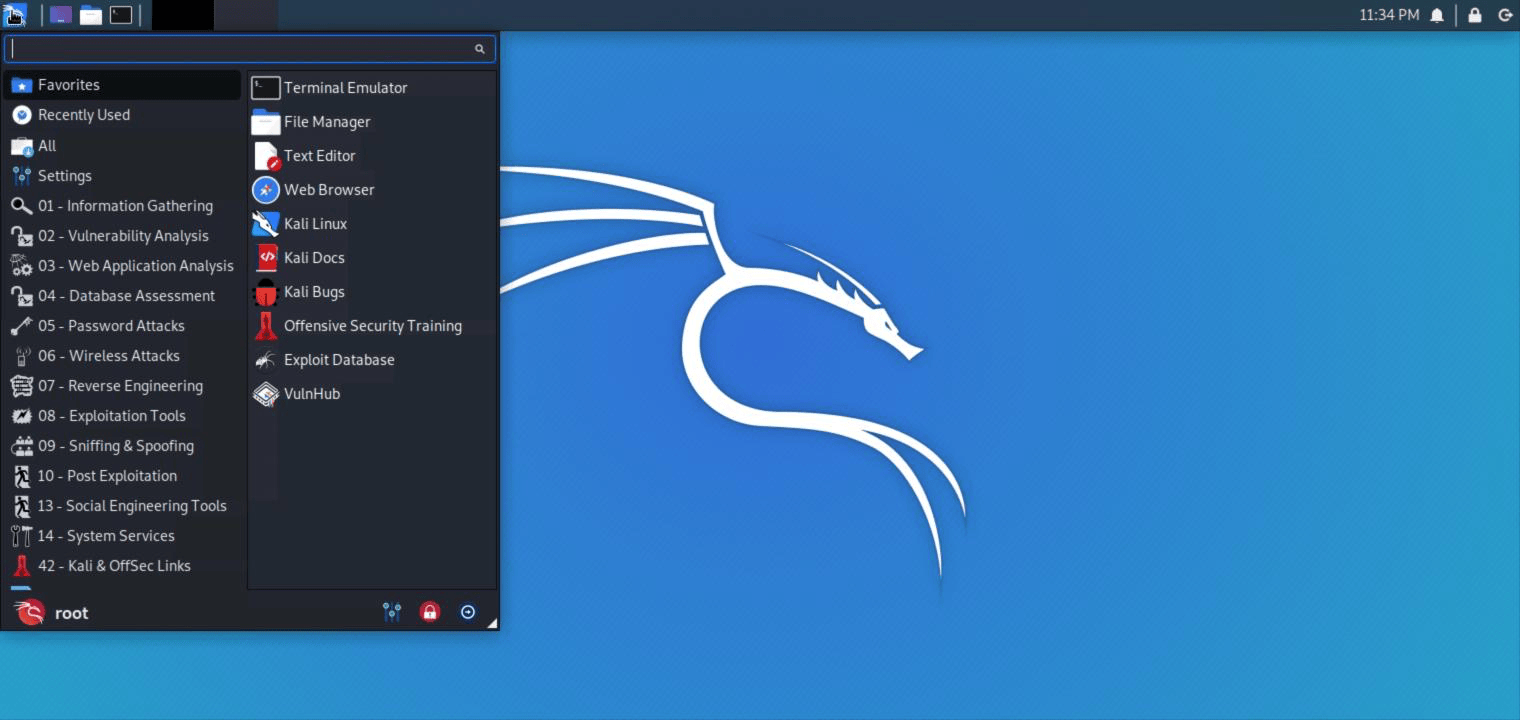

To use KeX, start the KeX client, enter your password and click connect Tip: For a better viewing experience, enter a custom resolution under “Advanced Settings” in the KeX Client

NetHunter Editions:

Please refer to this table for a comparison of the different NetHunter editions.

Tips:

- Run sudo apt update && sudo apt full-upgrade -y first thing after installation to update Kali. If you have plenty of storage space available you might want to run sudo apt install -y kali-linux-default as well.

- All of the penetration testing tools should work but some might have restrictions, e.g. metasploit works but doesn’t have database support. If you discover any tools that don’t work, please post it in our forums.

- Some utilities like “top” won’t run on unrooted phones.

- Non-root users still have root access in the chroot. That’s a proot thing. Just be aware of that.

- Galaxy phone’s may prevent non-root users from using sudo. Just use “su -c” instead.

- Perform regular backups of your rootfs by stopping all nethunter sessions and typing the following in a termux session: tar -cJf kali-arm64.tar.xz kali-arm64 && mv kali-arm64.tar.xz storage/downloads That will put the backup in your Android download folder. Note: on older devices, change “arm64” to “armhf”

- Please join us in our forums to exchange tips and ideas and be part of a community that strives to make NetHunter even better.

Updated on: 2023-Mar-06

Author: re4son