- Kali linux on smartphone

- Content:

- Overview

- 1.0 NetHunter Editions

- 2.0 NetHunter Supported Devices and ROMs

- 3.0 Downloading NetHunter

- 4.0 Building NetHunter

- 5.0 Installing NetHunter on top of Android

- 6.0 Post Installation Setup

- 7.0 Kali NetHunter Attacks and Features

- Kali NetHunter Application

- 3rd Party Android Applications in the NetHunter App Store

- 8.0 Porting NetHunter to New Devices

- 9.0 Known Working Hardware

- 10.0 NetHunter Apps

- 11.0 Useful Links

- Простое руководство по установке Kali Linux на Android без рутирования

- Предварительные условия для учебника

- Первый шаг

- Termuxnator

- Графический интерфейс

- Завершение дела

Kali linux on smartphone

Content:

- Overview

- NetHunter Editions

- NetHunter Supported Devices and ROMs

- Downloading NetHunter

- Building NetHunter

- Installing NetHunter

- Post Installation Setup

- Kali NetHunter Attacks and Features

- Porting NetHunter to New Devices

- Known Working Hardware

- NetHunter App

Overview

Kali NetHunter is available for un-rooted devices (NetHunter Rootless), for rooted devices that have a custom recovery (NetHunter Lite), and for rooted devices with custom recovery for which a NetHunter specific kernel is available (NetHunter).

The core of Kali NetHunter, which is included in all three editions, comprises of:

- Kali Linux container that includes all the tools and applications that Kali Linux provides

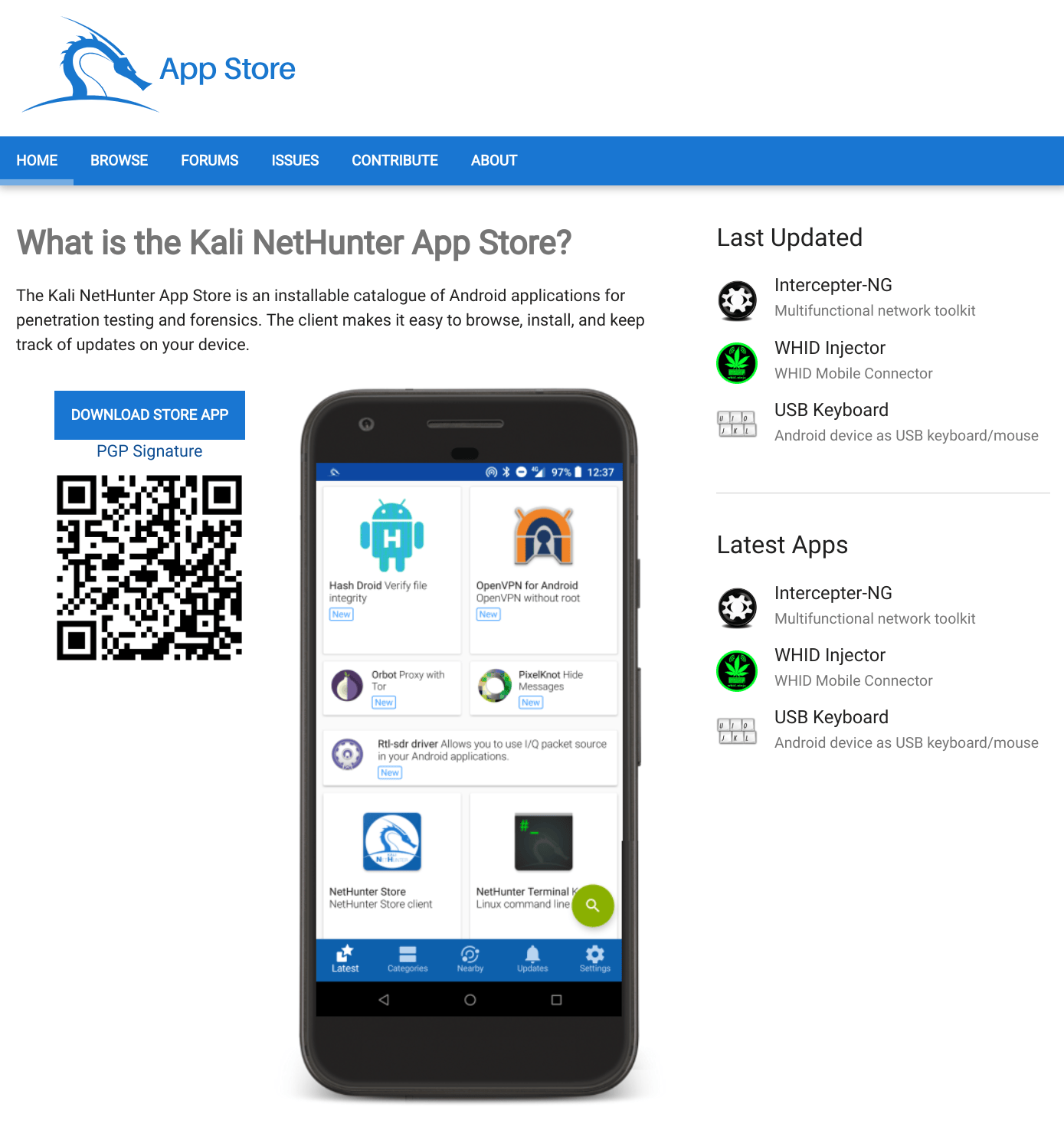

- Kali NetHunter App Store with dozens of purpose-built security apps

- Android client to access the Kali NetHunter App Store

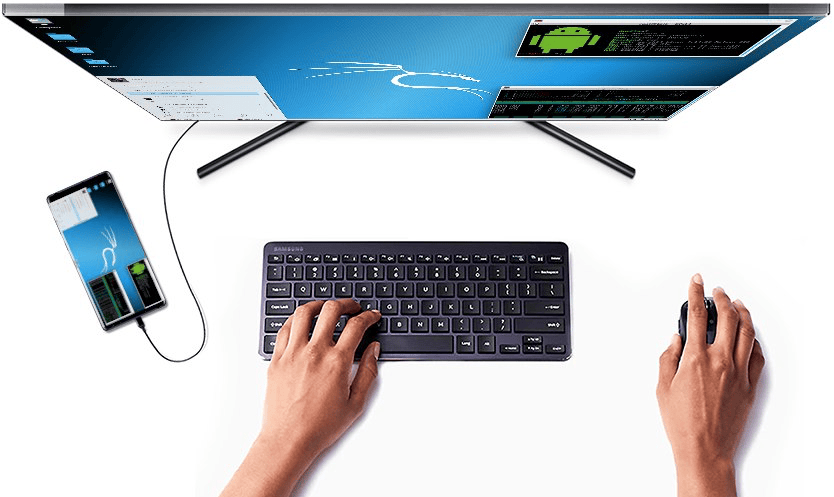

- Kali NetHunter Desktop Experience (KeX) to run full Kali Linux desktop sessions with support for screen mirroring via HDMI or wireless screen casting

Figure 2: Kali NetHunter Desktop Experience (KeX) outputting to an HDMI monitor

The Kali NetHunter App Store can be accessed through the dedicated client app or via the web interface.

Figure 3: Kali NetHunter App Store

Both rooted editions provide additional tools & services. A custom kernel can extend that functionality by adding additional network and USB gadget drivers as well as wifi injection support for selected wifi chips.

Figure 3: The Kali NetHunter App is available in both rooted editions (NetHunter Lite & NetHunter).

Beyond the penetration testing tools included in Kali Linux, NetHunter also supports several additional classes, such as HID Keyboard Attacks, BadUSB attacks, Evil AP MANA attacks, and many more.

For more information about the moving parts that make up NetHunter, check out our NetHunter Components page. Kali NetHunter is an Open-source project developed by Kali and the community.

1.0 NetHunter Editions

NetHunter can be installed on almost every Android device under the sun using one of the following editions:

| Edition | Usage |

|---|---|

| NetHunter Rootless | The core of NetHunter for unrooted, unmodified devices |

| NetHunter Lite | The full NetHunter package for rooted phones without a custom kernel. |

| NetHunter | The full NetHunter package with custom kernel for supported devices |

The following table illustrates the differences in functionality:

| Feature | NetHunter Rootless | NetHunter Lite | NetHunter |

|---|---|---|---|

| App Store | Yes | Yes | Yes |

| Kali cli | Yes | Yes | Yes |

| All Kali packages | Yes | Yes | Yes |

| KeX | Yes | Yes | Yes |

| Metasploit w/o DB | Yes | Yes | Yes |

| Metasploit with DB | No | Yes | Yes |

| NetHunter App | No | Yes | Yes |

| Requires TWRP | No | Yes | Yes |

| Requires Root | No | Yes | Yes |

| WiFi Injection | No | No | Yes |

| HID attacks | No | No | Yes |

The installation of NetHunter Rootless is documented here: NetHunter-Rootless

The NetHunter-App specific chapters are only applicable to the NetHunter & NetHunter Lite editions.

The Kernel specific chapters are only applicable to the NetHunter edition.

2.0 NetHunter Supported Devices and ROMs

NetHunter Lite can be installed on all Android devices that are rooted and have a custom recovery. The full NetHunter experience requires a devices specific kernel that has been purpose built for Kali NetHunter. The NetHunter GitLab repository contains over 164 kernels for over 65 devices. Kali Linux publishes over 25 images for the most popular devices on the NetHunter download page. The following live reports are generated automatically by GitLab CI:

3.0 Downloading NetHunter

Official release NetHunter images for your specific supported device can be download from the Kali Linux page located at the following URL:

Once the zip file has downloaded, verify the SHA256 sum of the NetHunter zip image against the values on the download page. If the SHA256 sums do not match, do not attempt to continue with the installation procedure.

4.0 Building NetHunter

Those of you who want to build a NetHunter image from our Gitlab repository may do so using our Python build scripts. Check out our Building NetHunter page for more information. You can find additional instructions on using the NetHunter installer builder or adding your own device in the README located in the nethunter-installer git directory.

5.0 Installing NetHunter on top of Android

Now that you’ve either downloaded a NetHunter image or built one yourself, the next steps are to prepare your Android device and then install the image. “Preparing your Android device” includes:

- unlocking your device and updating it to stock AOSP or LineageOS (CM). (Check point 2.0 for supported roms)

- installing Team Win Recovery Project as a custom recovery.

- installing Magisk to root the device

- disabling force encryption may be required if TWRP cannot access the data partition

- Once you have a custom recovery, all that remains is to flash the NetHunter installer zip file onto your Android device.

6.0 Post Installation Setup

- Open the NetHunter App and start the Kali Chroot Manager.

- Install the Hacker Keyboard from the NetHunter Store using the NetHunter Store app.

- Install any other apps from the NetHunter Store as required.

- Configure Kali Services, such as SSH.

- Set up custom commands.

- Initialize the Exploit-Database.

7.0 Kali NetHunter Attacks and Features

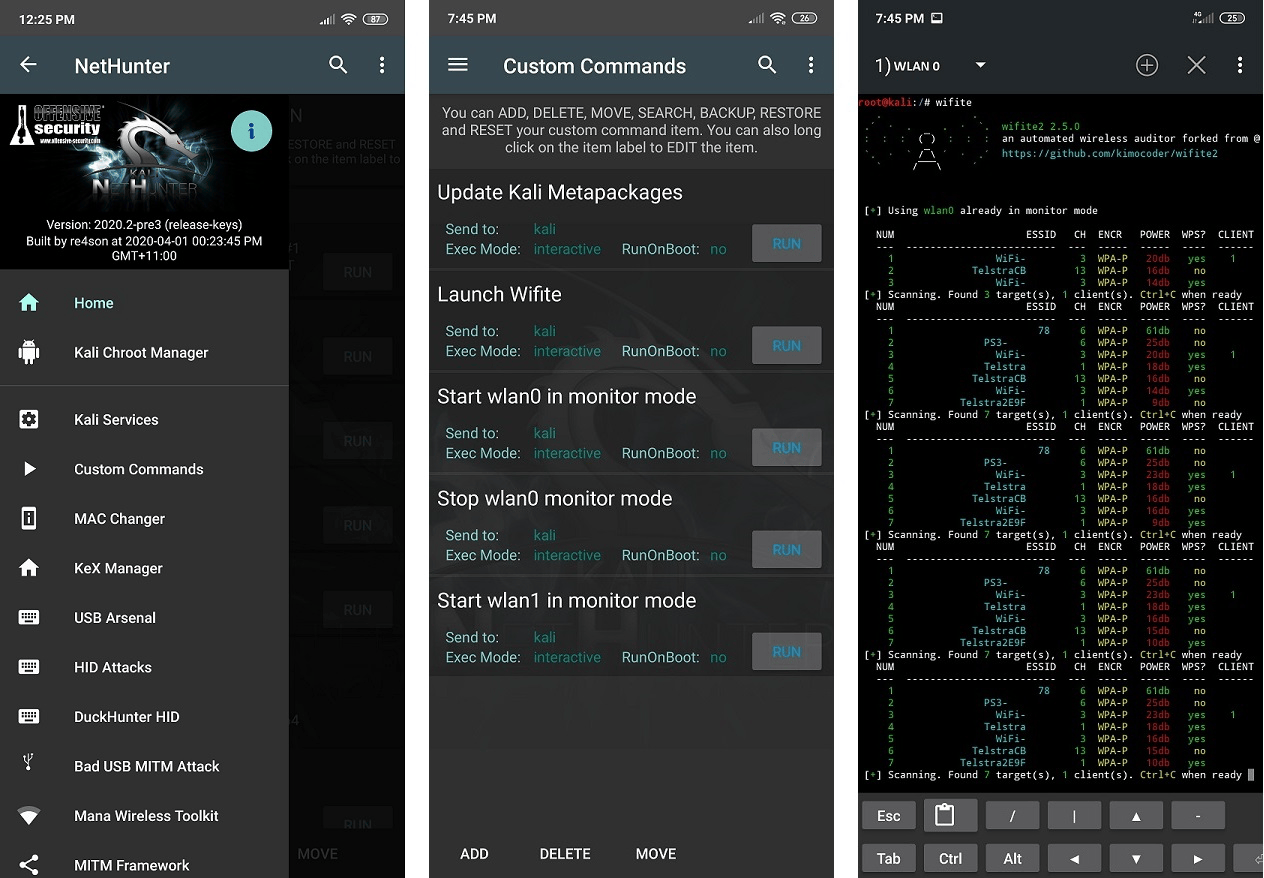

Kali NetHunter Application

- Home Screen — General information panel, network interfaces and HID device status.

- Kali Chroot Manager — For managing chroot metapackage installations.

- Kali Services — Start / stop various chrooted services. Enable or disable them at boot time.

- Custom Commands — Add your own custom commands and functions to the launcher.

- MAC Changer — Change your Wi-Fi MAC address (only on certain devices)

- KeX Manager — Set up an instant VNC session with your Kali chroot.

- USB Arsenal — Control the USB gadget configurations

- HID Attacks — Various HID attacks, Teensy style.

- DuckHunter HID — Rubber Ducky style HID attacks

- BadUSB MITM Attack — Nuff said.

- MANA Wireless Toolkit — Setup a malicious Access Point at the click of a button.

- Bluetooth Arsenal — Recon, spoof, listen to or inject audio to various Bluetooth devices.

- Social Engineer Toolkit — Build your own phishing email template for Social Engineer Toolkit.

- MITM Framework — Inject binary backdoors into downloaded executables on the fly.

- NMap Scan — Quick Nmap scanner interface.

- Metasploit Payload Generator — Generating Metasploit payloads on the fly.

- Searchsploit — Easy searching for exploits in Exploit-Database.

3rd Party Android Applications in the NetHunter App Store

8.0 Porting NetHunter to New Devices

If you’re interested in porting NetHunter to other Android devices, check out the following links. If your port works, make sure to tell us about it so we can include these kernels in our releases!

9.0 Known Working Hardware

- Wireless Cards

- SDR — RTL-SDR (based on RTL2832U)

- Bluetooth adapters — Sena UD100 or generic CSR4.0 adapter

10.0 NetHunter Apps

All apps can be installed through the NetHunter Store client.

11.0 Useful Links

- The NetHunter Store App can be downloaded here

- The NetHunter Web Store can be found here

- The source code for building the NetHunter Apps can be found on GitLab here

Простое руководство по установке Kali Linux на Android без рутирования

Привет и добро пожаловать в этот учебник; это будет долгий разговор, так что сядьте поудобнее, возьмите телефон и расслабьтесь. Этот урок будет немного длинным, так что следуйте за мной! Это для всех супер ботаников, которые не могут насытиться удивительной ОС Kali Linux и хотели бы перенести свою одержимость ими!

Это РАСШИРЕННОЕ руководство, и я бы рекомендовал его только тем, у кого есть предыдущий опыт работы с какой-либо формой Linux, предпочтительно с Debian, поскольку Kali Linux основан на Debian и имеет некоторый опыт использования Termux на Android. В любом случае, я перечислю предварительные условия ниже! Я искренне надеюсь, что вам это понравится, и не забудьте оставить мне комментарий, если вам это нравится или у вас есть вопросы!

Предварительные условия для учебника

Как я уже упоминал выше, есть некоторые вещи, которые вам нужно будет продолжить с этим руководством, а именно:

- Базовые знания Linux, желательно Debian

- Знания по работе с командной строкой Linux

- Телефон с Android Lollipop и выше.

- Termux

- AnDronix

Я здесь не для того, чтобы держать вас за руку в этом руководстве, но я надеюсь, что он будет информативным и даст вам инструменты, необходимые для использования одной из самых функциональных и интересных ОС во всем мире.

Первый шаг

Прежде всего, вам нужно будет установить приложение AnDronix в магазине Google Play. Это бесплатное приложение, и его довольно легко найти. AnDronix предоставляет вам исходный код, который вам нужно будет ввести в терминал Termux для установки Kali. Это экономит время и много усилий, а также избавляет вас от необходимости копировать коды из Google или писать свои собственные скрипты.

Хотя можно использовать и другие приложения, это единственное приложение, которое я использовал неоднократно и всегда давало мне качественные результаты. Это также позволяет вам поместить код для интерфейса GUI, который вы позже будете использовать в VNCviewer, если вам нужен интерфейс на основе графического интерфейса, а не просто работа с командной строкой / терминалом.

Termuxnator

Если у вас еще нет Termux, вам необходимо загрузить его на этом этапе. Теперь важно знать, что с AnDronix вы также можете получить различные дистрибутивы, такие как Fedora, Ubuntu и т. Д. Я буду рассказывать только о Kali, но не стесняйтесь экспериментировать самостоятельно; это одни и те же шаги для всех!

После того, как вы установили Termux, вернитесь в AnDronix, выберите опцию Kali и выберите копирование всего исходного кода, нажав кнопку «Копировать». Затем вы просто вставляете его в терминал Termux. Вы должны нажать клавишу ВВОД и затем терпеливо дождаться установки всей ОС. Если вы испортите этот шаг, вам придется полностью переустановить Termux, что действительно неудобно. Поверьте, мне приходилось переустанавливать Termux около 20 раз, прежде чем я освоился.

Графический интерфейс

После завершения установки сценария Kali вам следует вернуться в AnDronix и выбрать вариант установки интерфейса рабочего стола, который вы больше всего предпочитаете для VNCviewer, и вставить код, как вы это сделали для ОС. Возможны следующие варианты:

XFCE это бесплатный рабочий стол с открытым исходным кодом, быстрый и легкий.Он также одноразовый и предлагает большую функциональность.

LXQT аналогичен XFCE, но использует меньше памяти и больше подходит для телефонов со средней производительностью.

LXDE особенно подходит для использования на старых телефонах или телефонах с ограниченными ресурсами, также известных как «картофельные телефоны».

ПРИЯТЕЛЬ особенно хорош для ОС на основе Debian, такой как Kali, и предлагает отличную функциональность.

На самом деле все дело в предпочтениях, поскольку они не сильно отличаются друг от друга.

Завершение дела

После того, как вы закончите установку графического интерфейса, вы можете настроить его в программе просмотра VNC. Я не буду вдаваться в подробности, как это настроить, потому что, если вы собираетесь использовать Termux, вам придется этому научиться. Однако, чтобы запустить Kali в Termux, вам просто нужно ввести ./start-kali.sh.

ПРИМЕЧАНИЕ: Вам все равно нужно установить большинство инструментов, которые вы хотите использовать в Kali, поэтому, например, если вы хотите использовать Metasploit, вы должны установить его с помощью команд. Я также буду делать учебник по Termux и Metasploit, если это вас интересует.

Также: Помните, что если вы не установите Kali правильно, вам придется полностью переустановить Termux, поэтому дайте установке завершиться. Вы узнаете, когда он будет завершен, потому что откроется другая строка, которая начинается с Root.