- Kali Linux Network Reconnaissance — Linux Hint

- Беспроводное тестирование и инструменты

- Сетевая разведка для начинающих

- Nmap для локальных сетей

- Nmap для удаленных сетей

- Настройте Nmap для сканирования одной цели

- Расчет подсети и сканирование диапазона для обнаружения устройств

- Создайте целевой список активных хостов

- Определите операционную систему на обнаруженных устройствах

- Расширенное сканирование и обходные пути

- Вывод

- Kali Linux Network Reconnaissance

- Беспроводное тестирование и инструменты

- Сетевая разведка для начинающих

- Nmap для локальных сетей

- Nmap для удаленных сетей

- Настройте Nmap для сканирования одной цели

- Расчет подсети и сканирование диапазона для обнаружения устройств

- Создайте целевой список активных хостов

- Определите операционную систему на обнаруженных устройствах

- Расширенное сканирование и обходные пути

- Заключение

Kali Linux Network Reconnaissance — Linux Hint

Почему важна безопасность беспроводной сети? Большинство из нас не используют только один тип беспроводных устройств. Это могут быть наши ноутбуки с Wi-Fi, КПК, беспроводные клавиатуры, мыши и т. Д. В условиях массового внедрения технологий беспроводная связь стала повсеместной. Поскольку все встроенные устройства предоставляют вам шлюз для подключения к Интернету, вы можете столкнуться с различными проблемами. Для решения этих проблем проводится тестирование беспроводной связи.

Беспроводное тестирование и инструменты

Тестирование беспроводной связи исследует и анализирует устройства, которые могут подключаться к другим сетям. Эти устройства выполняют различные задачи и функции и проходят испытания на соответствие требованиям и нормативам. Для этого используются различные инструменты; например, Aircrack-ng, Wifite, Wireshark, Wash и т. д. Другой термин, используемый для проверки потенциала устройства или сети, известен как сетевая разведка. Существуют различные инструменты, используемые для активации Network Reconnaissance в беспроводном тестировании.

В этой статье будет обсуждаться сетевая разведка и инструменты, используемые для ее активации.

Сетевая разведка для начинающих

Как можно нацелить на то, чего не видно? Для этого есть инструмент для создания отпечатков, известный как Nmap. Если вас раздражают, что соседи постоянно используют ваш Wi-Fi, вы можете использовать этот инструмент для сканирования всей вашей домашней сети. Nmap может показать вам каждое подключенное устройство и предоставить всю информацию о целевом устройстве. Он также используется для сканирования серверов или маршрутизаторов. Вы можете скачать Nmap с любого веб-сайта, например, nmap.org. Он доступен для популярных операционных систем, таких как Linux и Windows. Nmap предустановлен для Kali Linux, вам просто нужно запустить его и запустить программу. Все, что вам нужно сделать, это открыть Nmap и ввести пароль маршрута, и готово.

Nmap для локальных сетей

Nmap — отличный инструмент сетевой разведки, используемый для сканирования данных, подключенных к любому устройству. Вы можете просканировать все включенные серверы и системы и проверить слабые места в сети и ОС. Вы можете проверить действующие системы, открыть порты, выполнить захват баннеров, подготовить прокси, просмотреть IP-адрес и версию ОС, а также другие сведения о подключенном устройстве с помощью Nmap. Чтобы получить эту информацию, введите следующую команду:

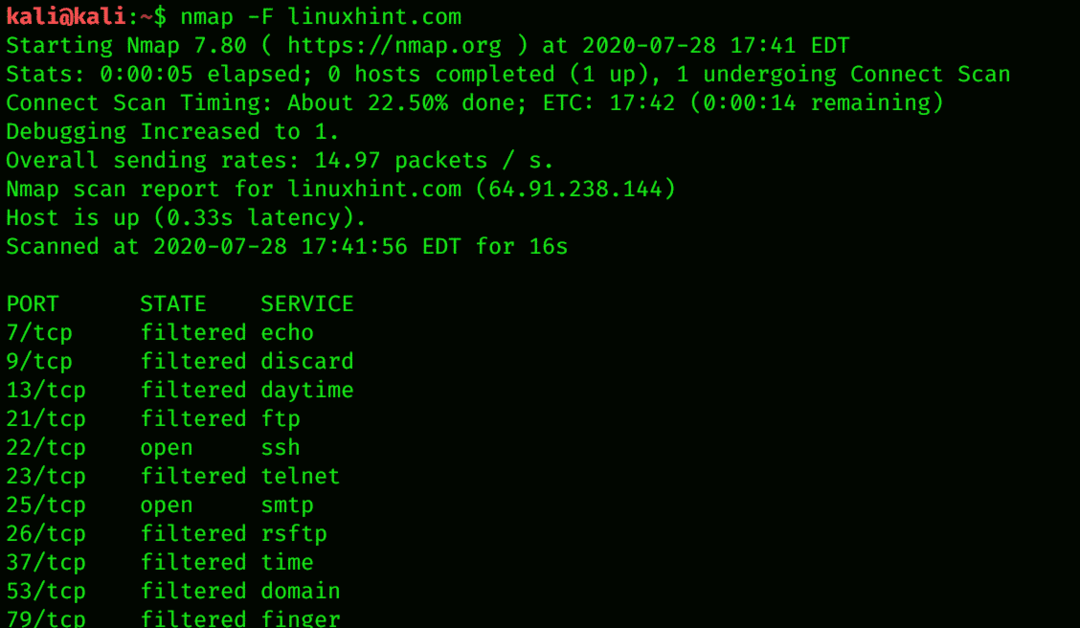

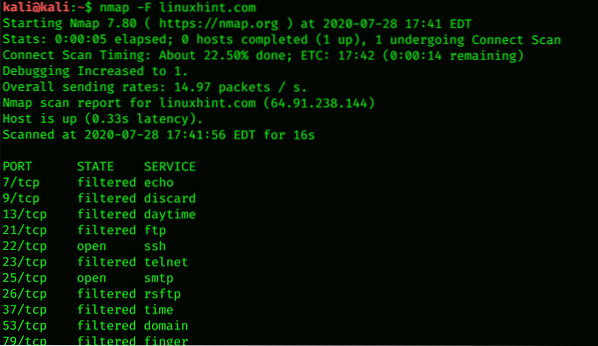

Nmap для удаленных сетей

Nmap отправляет пакеты TCP и UDP на удаленный хост и анализирует почти каждую часть ответа. Nmap также выполняет тесты, такие как TCP. Вкратце, Nmap используется для определения инвентаризации сети, а также того, насколько уязвим хост. Nmap также обеспечивает удаленное обнаружение ОС. Обнаружение ОС — это определение операционной системы, запущенной на целевой машине, с помощью снятия отпечатков со стека TCP / IP. В этом вам может помочь следующий код команды:

Настройте Nmap для сканирования одной цели

Чтобы отслеживать каждое движение, сканирование устройства — лучший вариант. Запустив Nmap, вы можете получить подробную информацию об IP-адресе, версии ОС и всех веб-сайтах, подключенных к устройству в вашей сети. Nmap Scanning полезен, даже если вы сканируете одну цель. Это можно сделать, просканировав локальный сервер, запустив Nmap. Для сканирования одной цели можно использовать следующий код команды:

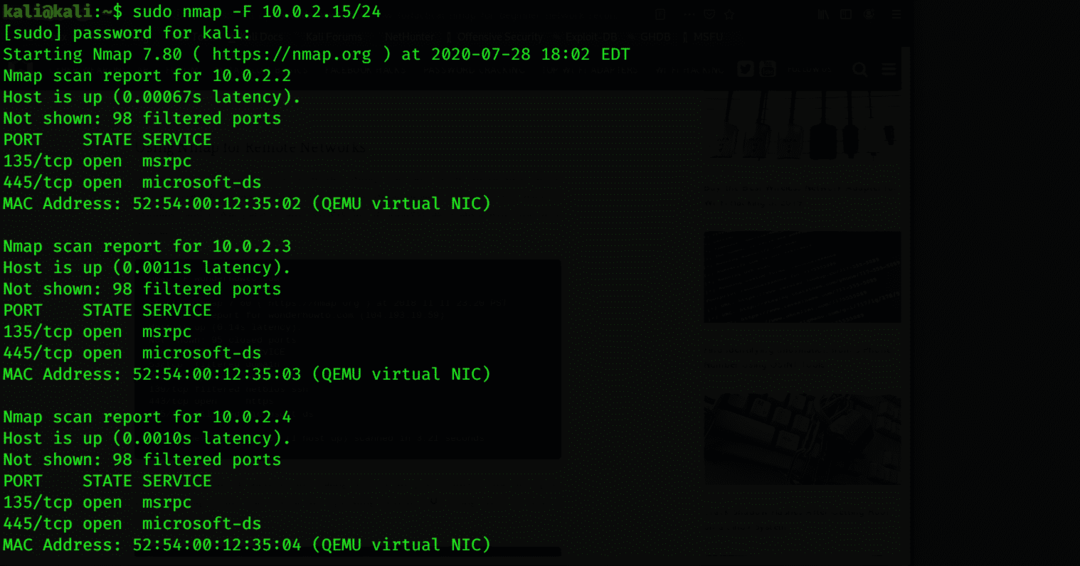

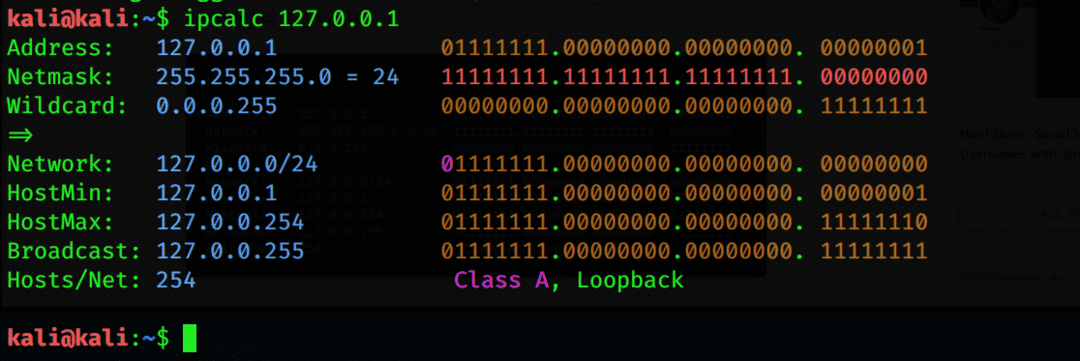

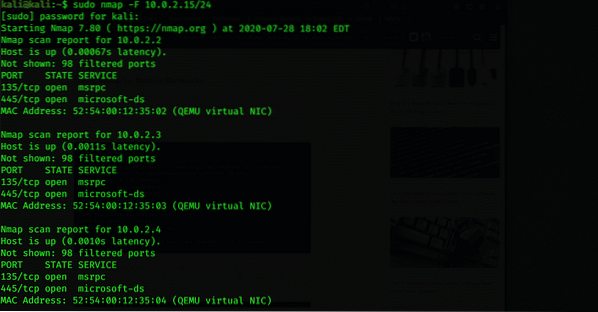

Расчет подсети и сканирование диапазона для обнаружения устройств

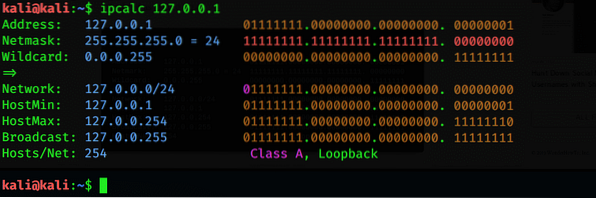

Nmap может обнаруживать все устройства, IP-адреса и MAC-адреса, подключенные к серверу. Вы можете найти диапазон подсети всех устройств с помощью простого инструмента, известного как IPcalc. Диапазон подсети — это диапазон IP-адресов, доступных или подключенных к сети. Чтобы вывести список всех устройств в диапазоне подсети, введите следующую команду:

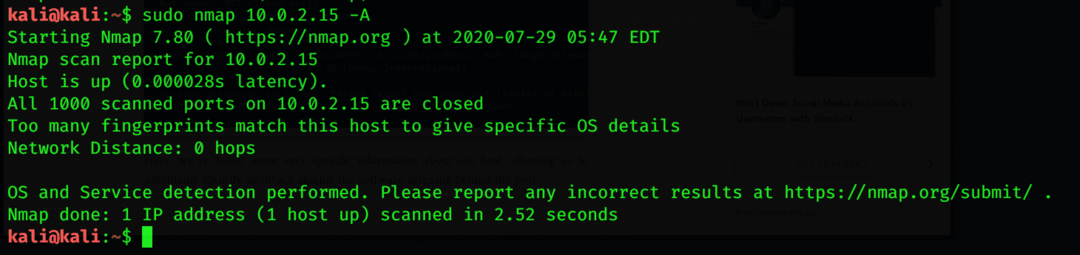

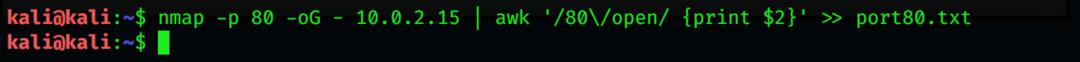

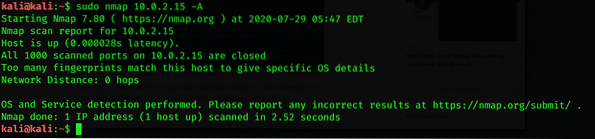

Создайте целевой список активных хостов

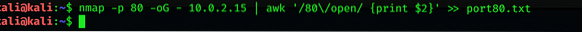

После определения всех IP-адресов в указанном диапазоне вы можете получить дополнительную информацию, используя атрибут –A с командой. Вы также можете получить файл, содержащий списки вашего активного хоста, выполнив команду терминала Nmap ниже:

$ nmap -п 80 -oG – 10.0.2.15 | awk ‘/ 80 \ / open /

‘ >> port80.txt

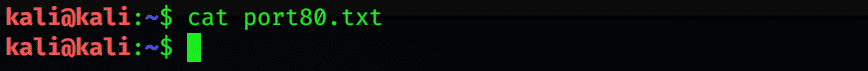

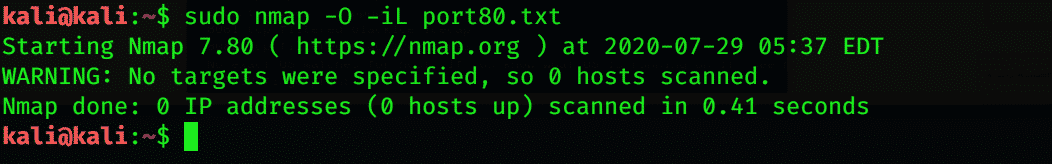

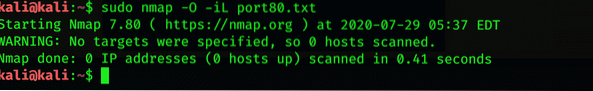

Определите операционную систему на обнаруженных устройствах

Полезно знать об устройстве его ОС. Используя Nmap, вы можете идентифицировать и определять операционную систему, которую использует устройство. Для этого используйте следующую команду эмулятора терминала:

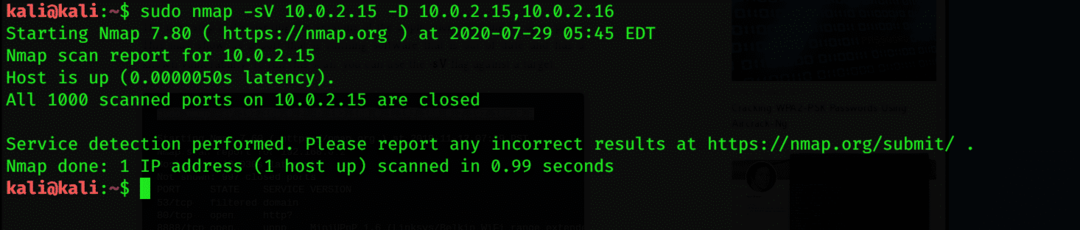

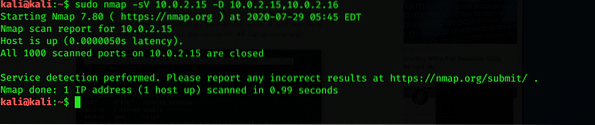

Используя Nmap, вы также можете получить информацию о приложениях и их версиях с помощью следующей команды:

$ судо nmap -sV 10.0.2.15 -D 10.0.2.15,10.0.2.16

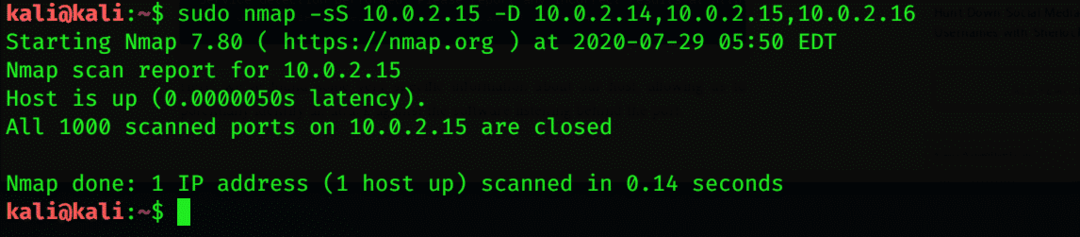

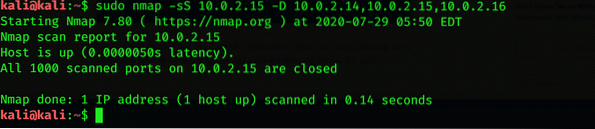

Расширенное сканирование и обходные пути

Nmap может перестать работать из-за проблем с роутером. В этом случае у вас могут возникнуть трудности со сканированием данных. Вы можете решить эту проблему, добавив –Pn, который может падать и издавать звуковой сигнал, обращенный к маршрутизатору. Если вы не хотите, чтобы другие люди могли вас обнаружить для сканирования, вы можете добавить –D.

$ судо nmap -SS 10.0.2.15 -D 10.0.2.14,10.0.2.15,10.0.2.16

Вывод

Если вы хотите исследовать устройства, подключенные к сети, то Nmap — лучший вариант для этой задачи. Nmap — это де-факто инструмент сканирования, который сканирует действующие хосты, ОС и открытые порты. Это открытый инструмент, доступный для всех платформ. Основное назначение Nmap — тестер проникновения в сеть; другими словами, сетевая разведка. Я надеюсь, что концепций, обсуждаемых в этой статье, достаточно, чтобы вы получили базовое представление о сетевой разведке и инструментах, используемых для выполнения этой задачи в Kali Linux.

Kali Linux Network Reconnaissance

Почему важна безопасность беспроводной сети? Большинство из нас не используют только один тип беспроводных устройств. Это могут быть наши ноутбуки с Wi-Fi, КПК, беспроводные клавиатуры, мыши и т. Д. В условиях массового внедрения технологий беспроводная связь стала повсеместной. Поскольку все встроенные устройства предоставляют вам шлюз для подключения к Интернету, вы можете столкнуться с различными проблемами. Для решения этих проблем проводится тестирование беспроводной связи.

Беспроводное тестирование и инструменты

Беспроводное тестирование исследует и анализирует устройства, которые могут подключаться к другим сетям. Эти устройства выполняют различные задачи и функции и проходят испытания на соответствие требованиям и нормам. Для этого используются различные инструменты; например, Aircrack-ng, Wifite, Wireshark, Wash и т. д. Другой термин, используемый для проверки потенциала устройства или сети, известен как сетевая разведка. Существуют различные инструменты, используемые для активации Network Reconnaissance в беспроводном тестировании.

В этой статье будет обсуждаться сетевая разведка и инструменты, используемые для ее активации.

Сетевая разведка для начинающих

Как можно нацеливаться на то, чего не видно? Для этого есть инструмент для создания отпечатков, известный как Nmap. Если вас раздражают, что соседи постоянно используют ваш Wi-Fi, вы можете использовать этот инструмент для сканирования всей вашей домашней сети. Nmap может показать вам каждое подключенное устройство и предоставить всю информацию о целевом устройстве. Он также используется для сканирования серверов или маршрутизаторов. Вы можете скачать Nmap с любого веб-сайта, например с nmap.org. Он доступен для популярных операционных систем, таких как Linux и Windows. Nmap предустановлен для Kali Linux, вам просто нужно запустить его и запустить программу. Все, что вам нужно сделать, это открыть Nmap и ввести пароль вашего маршрута, и готово.

Nmap для локальных сетей

Nmap — отличный инструмент сетевой разведки, используемый для сканирования данных, подключенных к любому устройству. Вы можете просканировать все запущенные серверы и системы и проверить слабые места в сети и ОС. Вы можете проверить действующие системы, открыть порты, выполнить захват баннеров, подготовить прокси, просмотреть IP-адрес и версию ОС, а также другие сведения о подключенном устройстве с помощью Nmap. Чтобы получить эту информацию, введите следующую команду:

Nmap для удаленных сетей

Nmap отправляет пакеты TCP и UDP на удаленный хост и анализирует почти каждую часть ответа. Nmap также выполняет тесты, такие как TCP. Вкратце, Nmap используется для определения инвентаризации сети, а также того, насколько уязвим хост. Nmap также обеспечивает удаленное обнаружение ОС. Обнаружение ОС — это определение операционной системы, запущенной на целевой машине, с помощью снятия отпечатков со стека TCP / IP. В этом вам может помочь следующий код команды:

Настройте Nmap для сканирования одной цели

Чтобы отслеживать каждое движение человека, сканирование его устройства — лучший вариант. Запустив Nmap, вы можете получить подробную информацию об IP-адресе, версии ОС и всех веб-сайтах, подключенных к устройству в вашей сети. Nmap Scanning полезен, даже если вы сканируете одну цель. Это можно сделать, просканировав локальный сервер, запустив Nmap. Для сканирования одной цели можно использовать следующий код команды:

Расчет подсети и сканирование диапазона для обнаружения устройств

Nmap может обнаруживать все устройства, IP-адреса и MAC-адреса, подключенные к серверу. Вы можете найти диапазон подсети всех устройств с помощью простого инструмента, известного как IPcalc. Диапазон подсети — это диапазон IP-адресов, которые доступны или подключены к сети. Чтобы вывести список всех устройств в диапазоне подсети, введите следующую команду:

Создайте целевой список активных хостов

После определения всех IP-адресов в указанном диапазоне вы можете получить дополнительную информацию, используя атрибут -A с командой. Вы также можете получить файл, содержащий списки вашего активного хоста, выполнив команду терминала Nmap ниже:

$ nmap -p 80 -oG — 10.0.2.15 | awk ‘/ 80 \ / open / print $ 2

‘>> порт80.текст

Определите операционную систему на обнаруженных устройствах

Полезно знать об устройстве его ОС. Используя Nmap, вы можете идентифицировать и определять операционную систему, которую использует устройство. Для этого используйте следующую команду эмулятора терминала:

$ sudo nmap -O -iL порт80.текст

Используя Nmap, вы также можете получить информацию о приложениях и их версиях с помощью следующей команды:

$ sudo nmap -sV 10.0.2.15 -D 10.0.2.15,10.0.2.16

Расширенное сканирование и обходные пути

Nmap может перестать работать из-за проблем с роутером. В этом случае у вас могут возникнуть трудности со сканированием данных. Вы можете решить эту проблему, добавив -Pn, который может падать и издавать звуковой сигнал, обращенный к маршрутизатору. Если вы не хотите, чтобы вас обнаружили другие люди для сканирования, вы можете добавить -D.

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14,10.0.2.15,10.0.2.16

Заключение

Если вы хотите исследовать устройства, подключенные к сети, то Nmap — лучший вариант для этой задачи. Nmap — это де-факто инструмент сканирования, который сканирует живые хосты, ОС и открытые порты. Это открытый инструмент, доступный для всех платформ. Основное назначение Nmap — тестер проникновения в сеть; другими словами, сетевая разведка. Я надеюсь, что концепций, обсуждаемых в этой статье, достаточно, чтобы вы получили базовое представление о сетевой разведке и инструментах, используемых для выполнения этой задачи в Kali Linux.

Игры

Эмулятор Dolphin позволяет вам играть в выбранные вами игры Gamecube и Wii на персональных компьютерах (ПК) Linux. Являясь свободно доступным игровым.

Игры

В статье содержится руководство по использованию чит-движка GameConqueror в Linux. Многие пользователи, играющие в игры на Windows, часто используют п.

Игры

В этой статье будет перечислено популярное программное обеспечение для эмуляции игровых консолей, доступное для Linux. Эмуляция — это уровень совмести.

Свежие статьи об операционных системах. Множество интересных гайдов и полезных советов. Почувствуйте себя своим в мире современных технологий