- Приручение черного дракона. Этичный хакинг с Kali Linux. Часть 4. Сканирование и типы сканирования. Погружение в nmap

- Unleashing the Power of Nmap Commands: Mastering Network Scanning in Kali Linux!

- Nmap commands in Kali Linux

- Nmap command 1: nmap -T4 for timing

- Nmap command 2: nmap –sS for TCP SYN scan

- Nmap command 3: nmap -sF for FIN Scan

- Nmap command 4: nmap –v for Verbose Mode

- Nmap command 5: nmap -p for Port Scan

- Nmap command 6: Nmap –PE for ICMP Echo Request Ping

- Nmap command 7: nmap –PA for TCP ACP Ping

Приручение черного дракона. Этичный хакинг с Kali Linux. Часть 4. Сканирование и типы сканирования. Погружение в nmap

Приветствую тебя, дорогой читатель, в четвертой части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux».

Полный список статей прилагается ниже, и будет дополняться по мере появления новых.

Приручение черного дракона. Этичный хакинг с Kali Linux:

В прошлых частях мы развернули нашу виртуальную лабораторию и поговорили о фазах атак, познакомились с первой фазой разведки, опробовали в деле несколько профессиональных инструментов для сбора различной информации об исследуемом ресурсе.

Как ты вероятно заметил, большая часть инструментов применяемых нами в прошлый раз, это различные сканеры, которые ищут определенную информацию об интересующем нас объекте используя различные подходы. Условно весь процесс сканирования можно разделить на несколько типов (методов):

1) Сканирование сети в целях построения ее карты и понимания того, какие устройства кроме нашего в нем присутствуют (например, как мы это делали утилитой arp-scan)

2) Сканирование портов в целях обнаружения активных служб используемых на целевом устройстве (тут подойдет простое сканирование утилитой nmap, а если использовать дополнительные ключи, то можно получить гораздо больше информации о цели)

3) Сканирование уязвимостей которые можно будет успешно использовать для следующей фазы — получения доступа к системе (тут можно использовать как nmap с определенным набором скриптов, так и специальные сканеры уязвимостей вроде OpenVAS и Nessus либо отдельные сканеры для определенных сервисов по типу nikto).

В принципе, для более эффективного сканирования, я бы советовал использовать все возможные варианты, но сегодня мы познакомимся поближе со сканером nmap и рассмотрим его основные возможности, которых на начальном этапе нам будет более чем достаточно.

Для начала выполняем уже привычные нам действия: запускаем нашу машину с Kali Linux, открываем терминал и переходим в режим суперпользователя с root правами. параллельно запускаем уязвимую машину Metasploitable2 на которой и будем отрабатывать все типы сканирования.

Вводим команду nmap -h для того, чтобы отобразить всю вспомогательную информацию о нашем инструменте. Выпадающий список весьма внушителен и далеко не сразу понятно, что тут вообще происходит.

Разберемся во всем по порядку. Согласно официальной документации, которую можно найти как в вольном переводе на различных форумах, так и в оригинале на официальном сайте:

https://nmap.org/book/ Все команды (а вернее сказать параметры или ключи, имеющие в свою очередь определенные атрибуты) в этом списке разделены на группы. Рассмотрим самые значимые из них:

TARGET SPECIFICATION — содержит параметры определяющие тип (специфику) цели (например, если мы хотим просканировать разом целый список из множества целей вместо одной).

HOST DISCOVERY — содержит параметры обнаружение хоста (например, если нам нужно просканировать только командой ping, чтобы понять за какими адресами хосты активны, или просканировать все хосты в сети как активные не прибегая к их обнаружению).

SCAN TECHNIQUES — содержит параметры определяющие методы (техники) сканирования (например, молниеносное сканирование портов методом TCP SYN или сканирование по протоколу UDP таких сервисов как DNS, SNMP либо DHCP).

PORT SPECIFICATION AND SCAN ORDER — содержит параметры определяющие тип порта и порядок сканирования (например, если нам нужно сканировать определенный диапазон портов).

SERVICE/VERSION DETECTION — обнаружение сервиса/версии (например, в случае когда нам надо определить версию и семейство ОС установленной на целевом хосте).

SCRIPT SCAN — сканирование при помощи различных скриптов. Пожалуй, самый интересный раздел, поскольку скриптов у nmap великое множество под совершенно различные задачи, от брутфорса паролей по словарю для Telnet и SSH, до сканера CVE уязвимостей.

FIREWALL/IDS EVASION AND SPOOFING — обход сетевых средств защиты таких как межсетевые экраны и системы обнаружения вторжений. Думаю, что тут и так все понятно, для чего оно нам нужно:)

Что же, с теорией покончено, если есть желание узнать о каждом параметре подробнее, то ссылка на официальную документацию была предложена выше. Мы же рассмотрим на практике детально те параметры, с которыми будем сталкиваться во время практики чаще всего.

В том случае если мы хотим узнать как можно больше о цели (узнать какие сетевые службы каких версий на ней используются, определить тип операционной системы, ее версию и применить скрипты сканирования уязвимостей), нам идеально подойдет параметр -A.

Сравним результаты сканирования без параметра -A и с ним:

Обычное сканирование без каких-либо атрибутов:

Сканирование с параметром -A:

Первое, что кидается в глаза, так это… да, именно то, что время сканирования при использовании параметра -А намного дольше, чем в обычном режиме.) Однако, если при сканировании без каких либо дополнительных параметров nmap нам показывает лишь порты обнаруженных служб и их состояние, то во втором случае сканирования nmap идентифицирует архитектуру и версию ОС, сервис и версию каждого открытого порта и бонусом работает в режиме сканера уязвимостей. А как мы знаем, чем больше у нас информации о цели, тем выше шанс на успех в поиске ее уязвимых мест.

И так, с определением типа и версии ОС, а так же служб все понятно. Но вот касаемо применения скриптов остаются вопросы. Для того, чтобы вывести весь список имеющийся в арсенале nmap скриптов перейдем в директорию usr/share/nmap/scripts и выведем ее содержимое командой ls

Перед нами выпадает огромнейший список скриптов, каждый из которых выполняет свою определенную функцию. Тут есть, как скрипты для поиска уязвимостей в CMS системах, базах данных SQL и отдельных сетевых службах, так и скрипты для перебора паролей методом брутфорса и много чего еще, делающего из nmap поистине мощнейший инструмент для пентестера. Разбирать все мы разумеется не будем, а остановимся только на одном в качестве примера. Это скрипт поиска по базе данных общеизвестных уязвимостей vulners.nse

Давайте запустим nmap с ключом -A и атрибутом —script прописав после атрибута полное имя файла скрипта. Важно учитывать, что запускаться скрипты должны из директории /usr/share/nmap/scripts. Для этого необходимо сперва перейти в директорию, а затем запустить команду nmap -A —script vulners.nse

Как мы видим, результат весьма впечатляющий. Опять же не забываем о том, что все тесты мы проводим исключительно на специально подготовленной уязвимой машине.

В выпадающем списке обнаруженных уязвимостей мы можем перейти прямо по ссылкам рядом с номером уязвимости и ознакомиться с подробной информацией по ней на сайте https://vulners.com/ либо на крупнейшем ресурсе в сети https://www.exploit-db.com/

(сразу скажу, что все ресурсы только англоязычные, но по отдельным популярным уязвимостям можно найти немало информации и в рунете).

Вот мы и рассмотрели ряд основных возможностей сканера nmap, который вполне заслужено является золотым стандартом в своей области применения. В ходе практики мы закрепим полученные знания и опробуем различные методы сканирования, а так же скрипты, которых, как мы уже знаем, в составе nmap великое множество.

На этой ноте я прощаюсь с тобой, дорогой читатель, и до новых встреч. В следующий раз мы поговорим о методах получения доступа к системе и познакомимся с таким мощным инструментом, как Metasploit, который так же, как и nmap является обязательным инструментом в арсенале любого пентестера.

Unleashing the Power of Nmap Commands: Mastering Network Scanning in Kali Linux!

Today I am going to talk about 8 important Nmap commands in Kali Linux with Example after reading this article, you will be able to understand how to use namp commands and how to scan the network!. you can check another post related nmap 4 Examples of Network Scanning for Live Host by Kali Linux

Oh yes! you are seeking what is switches?

It has lots of sub tools. that is excuted by using switch. Like if we are going to scan particular IP address and we run command nmap 192.168.56.102 (Target IP Address) It scan network through default options. When we specify any switch like nmap -v the process will be verbose.

One more question how will you see available options?

It is very simple to run following command to see available options and how can you use them!

nmap -h OR namp –help

Nmap commands in Kali Linux

Nmap command 1: nmap -T4 for timing

In scanning process, nmap sends packets to the target machine within the particular time period (interval). If you want to decrease or increase this time period then you can use nmap -T switch. but -T option required an attribute, means you should use 1,2,3,4 as per requirement T4 has fast speed then T1, T2 and T4.

nmap -T4 192.168.56.102

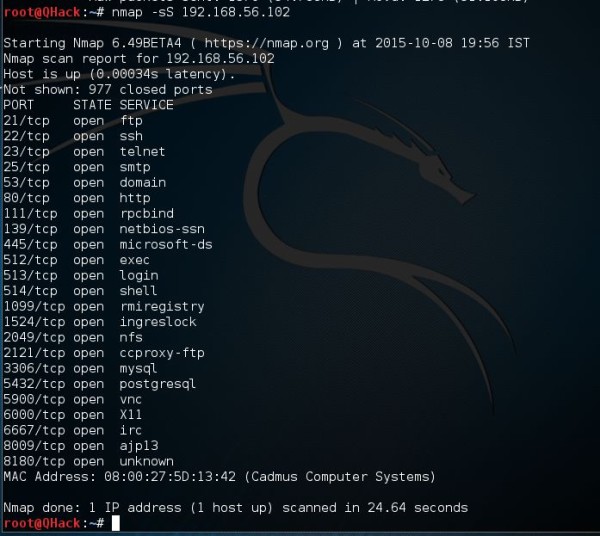

Nmap command 2: nmap –sS for TCP SYN scan

It is required privilege access and identifies TCP ports. The TCP SYN Scan implements common method to identify open ports without completing Three way handshake process. When the open port is detected, the TCP handshake reset before completing. So this scanning also known as Half Open scanning.

nmap -sS 192.168.56.102

Nmap command 3: nmap -sF for FIN Scan

FIN scan sends packet with FIN flag to the target machine, so these frames are unusual because the they sent to destination before completing Three way handshaking process. If the tcp session is not active, it means that port is formally closed. If the particular port is closed on the target machine it reverse RST packet in the response of FIN Scan.

nmap -sF 192.168.56.102

IP Protocol scan has miner difference for other nmap scans. It is searching for additional IP protocols used by Target machine for example ICMP, TCP and UDP. If you scans Router, may be detected additional IP protocols like EGP or IGP.

nmap -sO 192.168.56.102

Nmap command 4: nmap –v for Verbose Mode

Nmap’s verbose mode provides the feature of obtaining additional detail in the scan output. The verbose mode doesn’t change what occurs during the scan, it only changes the amount of information that nmap displays on its output.

Nmap command 5: nmap -p for Port Scan

Nmap mostly used for scanning ports, by default it scans all ports but you can scan single, multiple or within range protocols.

Single port scan: namp -p21 192.168.56.102

Multiple scan ports: namp -p21, 80, 443 192.168.56.102

scan Ports Range: nmap -p20-1000

Nmap command 6: Nmap –PE for ICMP Echo Request Ping

The ICMP echo request ping sends an ICMP echo request to the target machine’s IP address. In the normal type of ICMP echo request is sent combination TCP and ACK ping.With the option –PE , the ICMP echo request can be specified as the nmap ping method without pairing TCP ACK ping.

nmap -PE 192.168.56.102

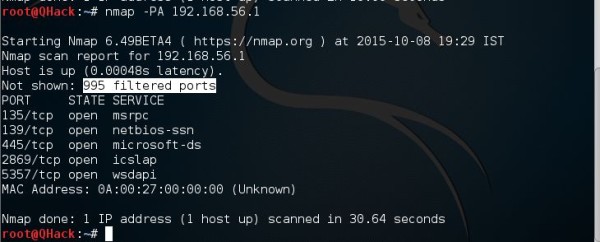

Nmap command 7: nmap –PA for TCP ACP Ping

Instead of using the default option of both an ICMP echo request and a TCP ACK, the –PA option sends a TCP ACK and forgoes any ICMP echo requests. This is a good alternative when the use of ICMP is not applicable because of packet filtering or firewalls.

nmap -PA 192.168.56.102

MODULE 5:- Scanning Network and Vulnerability

-

- Introduction of port Scanning – Penetration testing

- TCP IP header flags list

- Examples of Network Scanning for Live Host by Kali Linux

- important nmap commands in Kali Linux with Example

- Techniques of Nmap port scanner – Scanning

- Nmap Timing Templates – You should know

- Nmap options for Firewall IDS evasion in Kali Linux

- commands to save Nmap output to file

- Nmap Scripts in Kali Linux

- 10 best open port checker Or Scanner

- 10 hping3 examples for scanning network in Kali Linux

- How to Install Nessus on Kali Linux 2.0 step by step

- Nessus scan policies and report Tutorial for beginner

- Nessus Vulnerability Scanner Tutorial For beginner