Шифрование трафика в Linux, методика обхода блокировок

Шифрование трафика в Linux, методика обхода блокировок

Есть много способов обхода блокировки сайтов и обеспечения приватности в сети. Такие термины, как TOR, VPN, прокси, у всех на слуху. Чтобы подключить и настроить их, не требуется специальных знаний, но существуют и более изящные решения. Сегодня я расскажу о методике обхода блокировок в Linux с маскировкой трафика и покажу несколько скриптов для автоматизации этого. Их можно без труда перенести на Raspberry Pi, чтобы сделать умный маршрутизатор.

Эта статья не является руководством. Она написана исключительно с целью ознакомить вас с некоторыми функциональными возможностями маршрутизации в системах Linux. Автор статьи и редакция сайта https://bookflow.ru не несут никакой ответственности за результат использования описанных здесь методов и приемов.

Linux предоставляет огромный набор функций для маршрутизации и инструментов ее конфигурирования. Опытные сисадмины знают об этом и используют арсенал Linux на полную катушку. Но и многие даже продвинутые пользователи не догадываются, сколько удобства могут принести все эти замечательные возможности. Сегодня мы создадим таблицы маршрутизации и опишем правила прохода по ним, а также автоматизируем администрирование этих таблиц. Итак, наши творческие планы:

- определимся с тем, что нам требуется: установим необходимые пакеты и разберемся, зачем они нужны;

- изучим общий принцип работы связки;

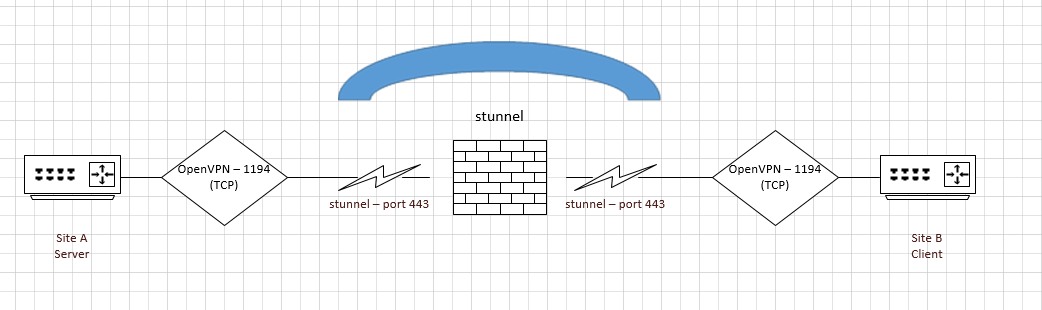

- настроим защищенный канал VPN с использованием OpenVPN + stunnel;

- составим списки адресов и опишем области их применения;

- создадим скрипт для быстрого добавления домена или IP-адреса в списки IPSet с добавлением в таблицу маршрутизации и включением в правила перенаправления;

- используем SSH для предоставления безопасного канала связи в эти ваши интернеты.

Шифрование трафика в Linux

Что нам понадобится, чтобы все работало, и желательно — комфортно? Само собой, iptables, куда же без него. Еще iproute2, он и позволит нам насоздавать кучу таблиц. IPSet потребуется для того, чтобы не городить огород из множества правил iptables.

Что есть что

- iptables — утилита командной строки. Базовое средство управления работой файрвола для ядер Linux.

- iproute2 — набор утилит для управления параметрами сетевых устройств в ядре Linux.

- IPSet — инструмент для работы со списками IP-адресов и сетевых портов в сетевом фильтре. Формирует список в специальном формате для передачи файрволу.

- stunnel — инструмент организации шифрованных соединений для клиентов или серверов, которые не поддерживают TLS или SSL. Stunnel перехватывает незашифрованные данные, которые должны были отправиться в сеть, и шифрует их. Программа работает как в Unix-системах, так и в Windows. В качестве шифрования использует OpenSSL для реализации базового протокола TLS и SSL.

- OpenVPN — VPN-сервер с поддержкой шифрования библиотекой OpenSSL. Клиентские части доступны практически на всех платформах. Умеет работать через прокси типа Socks, HTTP, через NAT и сетевые фильтры.

Про все эти утилиты можно отыскать много информации в интернете, причем с примерами настроек в самых разных вариантах. Мы станем использовать iptables для маркировки пакетов. У нас будут два варианта настройки. Первый — когда машина, на которой выполняется обход, сама подключена к VPN. Второй вариант — когда в сети находится узел (виртуалка, Raspberry Pi или любой другой хост с Linux), играющий роль маршрутизатора. Далее мы разберем эти варианты чуть подробнее.

Коротко о двух вариантах

Клиент и сервер будут устанавливать зашифрованный канал связи по 443-му порту (stunnel) и передавать внутри OpenVPN по 995-му порту. Снаружи это должно выглядеть как обычный HTTPS.

🐉 NIPE -полная анонимизация всей системы Kali Linux

Мануал

Анонимность – это очень хороший способ скрыть себя от всех видов слежки.

Но у нас есть только несколько вариантов, потому что VPN бывает плохими, особенно бесплатные.

Бесплатные VPN ведут логи, и нас могут отследить.

Мы можем использовать сеть TOR, а не только браузер.

Tor не может быть легко отслежен, это очень трудно.

Мы можем использовать Tor в качестве шлюза по умолчанию для нашей сети.

Тогда весь трафик на нашем компьютере будет передаваться через сеть Tor, и отследить нас будет очень сложно.

Мы можем сделать это вручную с помощью сервера, но ручная настройка отнимет много времени и сил.

В этом нам помогут автоматизированные инструменты.

Мы продолжаем по нашей старой статье:

В сегодняшней статье мы поговорим о Nipe.

Этот perl-скрипт позволяет нам напрямую направлять весь трафик с нашего компьютера в сеть Tor, через которую мы можем анонимно пользоваться интернетом, не беспокоясь о том, что нас могут отследить.

Прежде всего, нам нужно клонировать этот репозиторий с GitHub с помощью следующей команды:

git clone https://github.com/htrgouvea/nipe

Затем он будет скопирован в нашу систему, мы можем перейти в каталог с помощью команды cd:

Теперь нам нужно установить библиотеки и зависимости с помощью следующей команды:

sudo cpan install Try::Tiny Config::Simple JSON

Для новичков cpan может показаться странной командой, cpan помогает устанавливать пакеты или модули для Perl.

Простыми словами мы можем сказать: “Python имеет pip” и “Perl имеет cpan”.

После этого мы можем установить этот Perl-скрипт с помощью следующей команды:

После этого начнется процесс установки.

После установки мы получили уведомление о необходимости перезапуска некоторых служб, здесь мы нажимаем кнопку “TAB” и выбираем OK, нажав ENTER.

После этого мы можем сказать, что процесс установки завершен.

Прежде всего, мы проверим состояние инструмента NIPE, выполнив следующую команду:

NIPE по умолчанию отключен, но мы можем запустить его с помощью следующей команды:

После применения этой команды службы NIPE будут запущены, теперь снова, если мы можем проверить статус, применив команду sudo perl nipe.pl status.

Теперь нам нужно проверить наш IP, открыв сайт dnsleaktest, чтобы убедиться, что наш оригинальный IP-адрес скрыт.

Проверка этого будет хорошим тестом для инструмента NIPE, полезным для всех.

Когда мы закончим, мы можем отключить шлюз Tor и вернуться к нашему оригинальному IP-адресу, применив следующую команду:

После применения вышеуказанной команды NIPE остановится, и мы получим наш исходный IP.

NIPE делает сеть Tor нашим шлюзом по умолчанию.

Таким образом, мы можем анонимизировать всю систему Kali Linux.

Этот процесс достаточно безопасен.

Практически взломать Tor практически невозможно, но, как мы знаем, теоретически возможно все.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 305)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (820)

- Обход запретов (34)

- Опросы (3)

- Скрипты (114)

- Статьи (352)

- Философия (114)

- Юмор (18)

Anything in here will be replaced on browsers that support the canvas element

Что такое 404 Frame? Большинство инструментов для взлома веб-сайта находятся в 404 Frame. Итак, что же представляют собой команды? Вы можете отдавать команды, используя повседневный разговорный язык, поскольку разработчики не хотели выбирать очень сложную систему команд. Команды Команды “help” / “commands” показывают все команды и их назначение. Команда “set target” – это команда, которая должна […]

В этой заметке вы узнаете о блокировке IP-адресов в Nginx. Это позволяет контролировать доступ к серверу. Nginx является одним из лучших веб-сервисов на сегодняшний день. Скорость обработки запросов делает его очень популярным среди системных администраторов. Кроме того, он обладает завидной гибкостью, что позволяет использовать его во многих ситуациях. Наступает момент, когда необходимо ограничить доступ к […]

Знаете ли вы, что выполняется в ваших контейнерах? Проведите аудит своих образов, чтобы исключить пакеты, которые делают вас уязвимыми для эксплуатации Насколько хорошо вы знаете базовые образы контейнеров, в которых работают ваши службы и инструменты? Этот вопрос часто игнорируется, поскольку мы очень доверяем им. Однако для обеспечения безопасности рабочих нагрузок и базовой инфраструктуры необходимо ответить […]

Одной из важнейших задач администратора является обеспечение обновления системы и всех доступных пакетов до последних версий. Даже после добавления нод в кластер Kubernetes нам все равно необходимо управлять обновлениями. В большинстве случаев после получения обновлений (например, обновлений ядра, системного обслуживания или аппаратных изменений) необходимо перезагрузить хост, чтобы изменения были применены. Для Kubernetes это может быть […]

Является ли запуск сервера NFS в кластере Kubernetes хорошей идеей или это ворота для хакеров Одним из многочисленных преимуществ сетевой файловой системы является ее способность выполнять многократное чтение-запись. И как и все в наши дни, NFS – это просто еще одна служба, которую можно запустить в своем кластере Kubernetes. Однако является ли сервер NFS подходящей […]