⚡️🗄 10 лучших инструментов Kali Linux для взлома

Kali Linux — это дистрибутив Linux на основе Debian. Kali Linux была разработана Мати Ахарони и Девоном Кернсом. Это специально созданная операционная система для сетевых аналитиков, пентестеров и других специалистов, работающих в области кибербезопасности и анализа.

Официальный сайт Kali Linux — Kali.org. Он стал известен после появления в телесериале «Мистер Робот». Он не предназначен для публичного использования; скорее, он предназначен для профессионалов или людей, знакомых с Linux/Kali.

При выполнении тестирования на проникновение или взломе нам может потребоваться автоматизировать наши операции, так могут быть протестированы сотни условий и нагрузок, а тестирование их вручную утомительно. Чтобы сэкономить время, мы используем инструменты, которые предустановлены вместе с Kali Linux. Эти инструменты не только экономят наше время, но и собирают надежные данные и выдают точные результаты. В Kali Linux включено более 350 инструментов, которые можно использовать для взлома или тестирования на проникновение.

Ниже приведен список 10 лучших инструментов Kali Linux для взлома:

Одним из наиболее широко используемых инструментов тестирования безопасности веб-приложений является Burp Suite. Он используется как прокси, что означает, что все запросы от браузера прокси проходят через него. И, поскольку запрос проходит через пакет burp, мы можем вносить в него изменения по мере необходимости, что полезно для тестирования уязвимостей, таких как XSS и SQLi, и других проблем, связанных с Интернетом.

Версия Burp Suite Community Edition бесплатна для Kali Linux, но есть премиум-версия под названием burp Suite Professional, которая имеет гораздо больше функций, чем бесплатная версия.

Чтобы использовать Burpsuite:

Мы должны сделать следующие шаги :

Во-первых, мы должны научиться настраивать набор для Burpsuite.

Затем нам нужно открыть терминал и ввести «burpsuite».

Перейдите на вкладку «Прокси» и включите переключатель перехватчика.

Теперь посетите любой URL-адрес, и вы увидите, что запрос был перехвачен.

2. Nmap

Nmap — это сетевой сканер с открытым исходным кодом для реконфигурации и сканирования сетей. Он используется для поиска портов, хостов и служб вместе с их версиями в сети. Он отправляет пакеты на хост, а затем проверяет ответы, чтобы получить ожидаемые результаты. Его также можно использовать для обнаружения хостов, обнаружения операционных систем и сканирования открытых портов. Это один из наиболее широко используемых разведывательных инструментов.

Мы должны использовать следующие шаги:

Во-первых, мы должны пропинговать хост с помощью команды ping, чтобы получить IP-адрес.

#45 Kali Linux для начинающих. Популярные инструменты. Быстрый обзор.

Мы познакомились с достаточным количеством инструментов и концептов. Я знаю, что некоторые из них абсолютно новы для Вас. Некоторые инструменты могут вызывать у Вас затруднения и непонимание, но это абсолютно нормально. Более того – это ожидаемо, особенно если Вы новичок, так как Вы не должны быть экспертом, так как Вы вначале своего хакерского пути. Я веду к тому, что если Вы что-то не понимаете к этому моменту, то это абсолютно нормально. Советую пересмотреть все лекции, которые мы проходили до этого, столько раз, сколько потребуется.

Упорство и настойчивость – это то, что отличает хорошего этичного хакера от того, кто бросает этот путь.

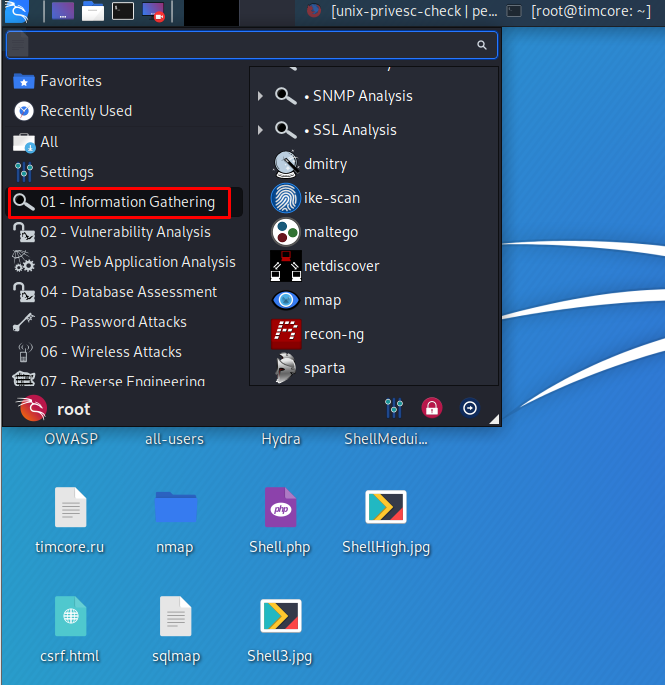

Давайте вспомним, что мы уже сделали. Мы рассмотрели раздел – сбор информации, и узнали, как собрать информацию о нашей цели, какие порты открыты, какие сервисы запущены, их версия и так далее:

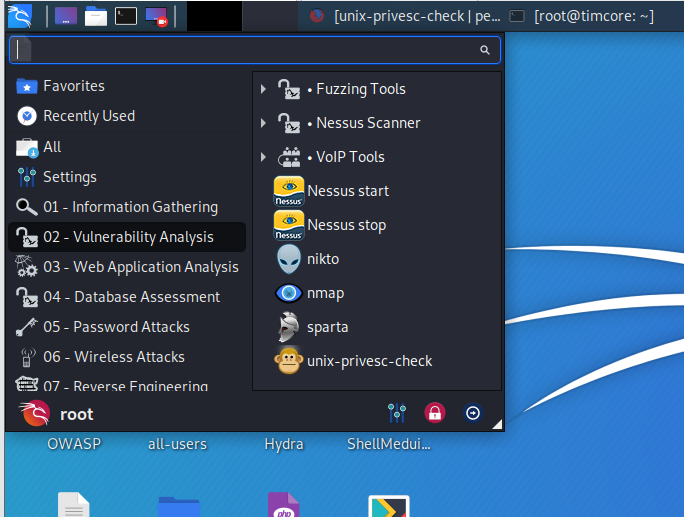

Далее мы рассмотрели анализ уязвимостей, на примере Nessus, которые детально сканируют цели и позволяют найти уязвимости, которые можно эксплуатировать:

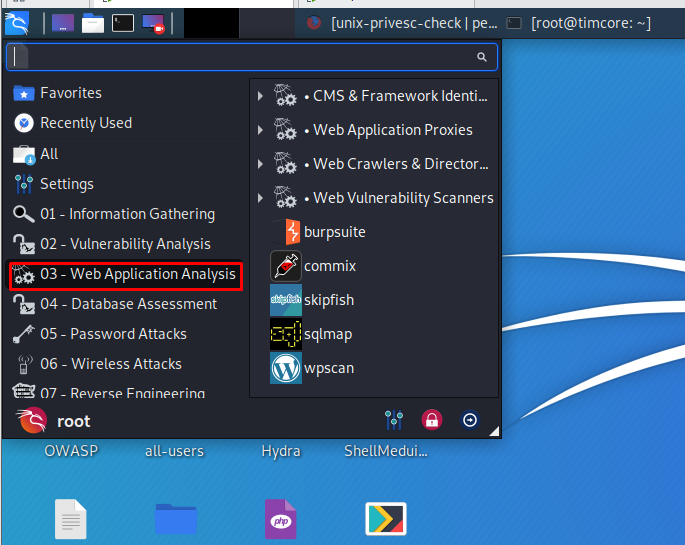

Мы рассмотрели некоторые сканеры уязвимостей веб-приложений, и я говорил, что для разных технологий используются разные сканеры. Например, можно использовать специальный сканер, для работы с wordpress:

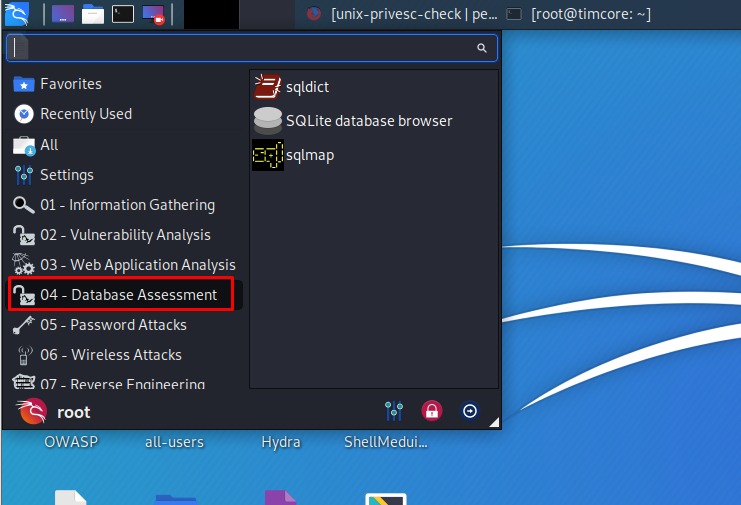

Также мы рассмотрели инструменты анализа баз данных, и узнали, как попасть в базу данных и извлечь из нее актуальную информацию для нас, такую как имена пользователей и пароли:

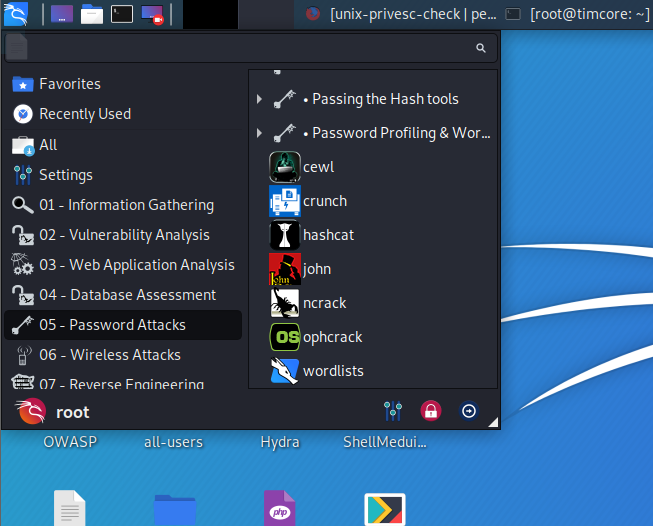

Далее мы познакомились с инструментами для атаки на пароли, такие как «Hydra», «John the Ripper»:

Мы пропустили беспроводные атаки, потому что, как я говорил – это рассмотрение информации целого курса.

Также отдельный курс нужен для реверс-инжиниринга.

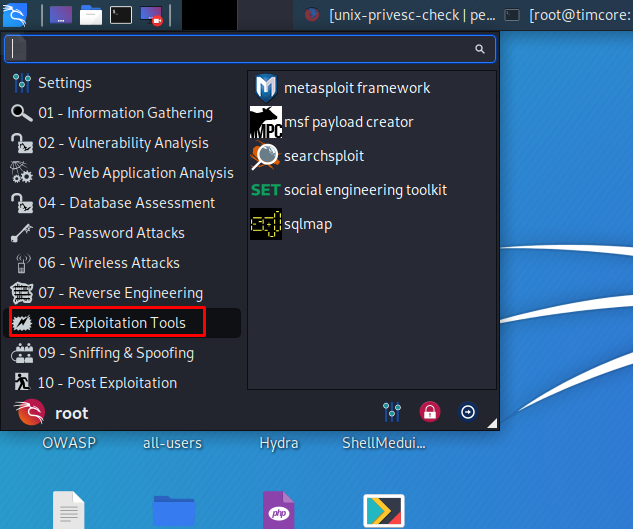

Однако, мы рассмотрели инструменты для эксплуатации, и это один из самых веселых разделов, где мы использовали Metasploit:

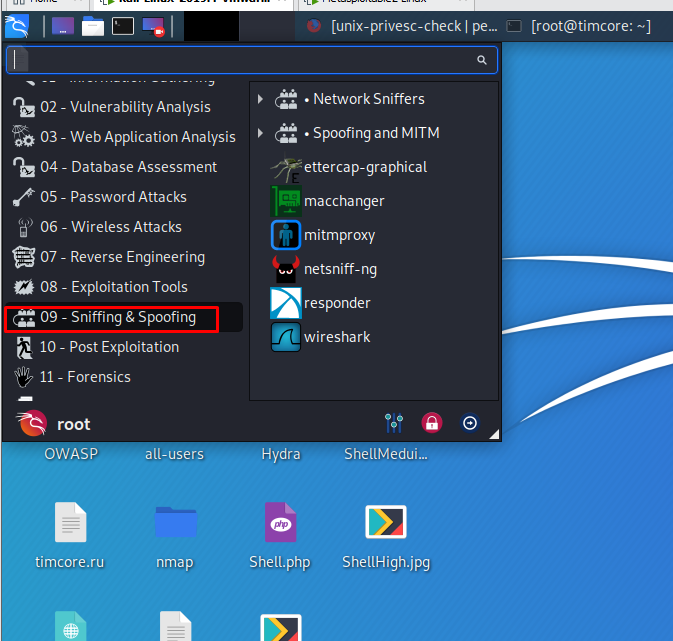

Далее мы рассмотрели раздел «Sniffing & Spoofing». После того, как мы попали в сеть, используя эксплойт, мы можем перехватывать пакеты внутри сети:

Остальные разделы мы рассмотрим позднее.