- Злой двойник kali linux

- Что за злой близнец?

- Что мы будем делать

- Шаг 1 Запустите Airmon-Ng

- Шаг 2 Запустите Airodump-Ng

- Шаг 3 Подождите, пока подозреваемый подключится

- Шаг 4 Новая AP с таким же SSID и MAC

- Шаг 5 Деаутентификация пользователя

- Шаг 6 Увеличиваем мощность

- Злой близнец

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Новое в airgeddon 7.2

- Добавление атак «Злой Двойник» (Evil Twin)

- Перебор WPS пина

- Атаки на точки доступа с WEP шифрованием

- Сохранение настроек после перезапуска скрипта

- Добавление airgeddon в дистрибутивы

- Образ Docker с airgeddon

- Создание Вики

Злой двойник kali linux

С возвращением! Вы готовы двигаться дальше? Теперь, когда мы знакомы с технологиями, терминологией и пакетом aircrack-ng , мы можем наконец начать взламывать Wi-Fi. Нашей первой задачей будет проведение атаки под названием Evil Twin (злой двойник). Многие новички стремятся взломать пароли Wi-Fi, чтобы получить доступ к сети, но есть так много других взломов Wi-Fi, которые зачастую проходят гораздо успешнее.

Что за злой близнец?

Evil Twin AP — это точка доступа, которая выглядит и действует как легальная точка доступа и побуждает конечного пользователя подключиться к ней. В комплекте aircrack-ng есть инструмент airbase-ng , который можно использовать для преобразования нашего беспроводного адаптера в точку доступа. Это мощный хак, который позволит нам видеть весь трафик от клиента и проводить атаку «человек посередине».

Что мы будем делать

Допустим, мы частные сыщики. Перед нами стоит задача разоблачения соседа. Нужно определить, совершает ли он какие-то противоправные действия или нет.

Шаг 1 Запустите Airmon-Ng

Как мы видим, наша беспроводная карта работает и ей назначен wlan0. Наш следующий шаг — перевести нашу беспроводную карту в монитор или в неразборчивый режим:

Airmon-ng перевел нашу сетевую карту в режим мониторинга и переименовал ее в mon0. Теперь она способна видеть весь беспроводной трафик.

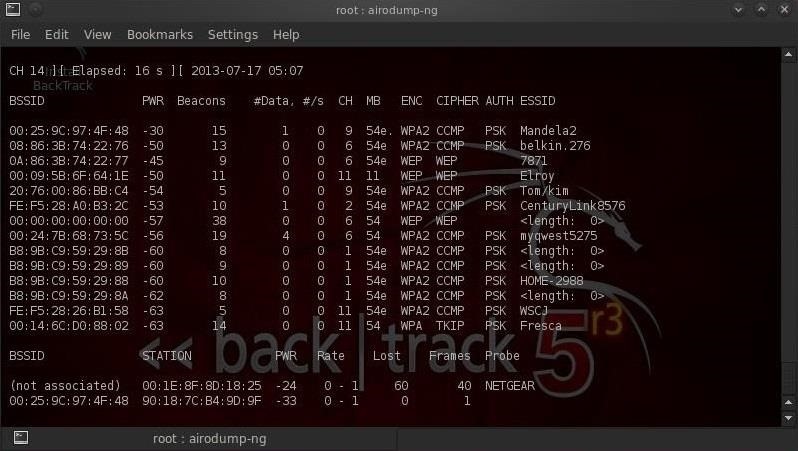

Шаг 2 Запустите Airodump-Ng

Наш следующий шаг — начать захват трафика на нашей беспроводной карте. Мы делаем это, набрав:

Мы видим все точки беспроводного доступа вместе со всей их жизненно важной статистикой. Сосед, которого мы подозреваем, подсоединен к точке доступа с SSID «Elroy.»

Если мы все сделаем правильно, мы можем клонировать его AP и заставить его соединиться с нашим злым близнецом. Когда он это сделает, мы сможем увидеть весь его трафик, а также потенциально вставить наши собственные пакеты/сообщения.

Шаг 3 Подождите, пока подозреваемый подключится

Теперь мы просто ждем, пока подозреваемый подключится к своей беспроводной точке доступа. Когда он это сделает, он появится в нижней части экрана airodump-ng.

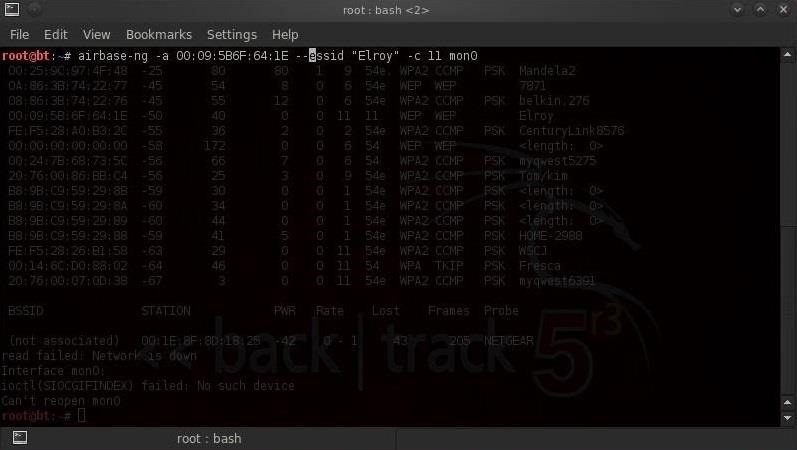

Шаг 4 Новая AP с таким же SSID и MAC

Как только он подключится к своей AP, мы можем использовать airbase-ng для создания злого близнеца его AP. Мы можем сделать это, открыв новый терминал и введя:

Где 00:09:5B:6F:64:1E — это BSSID, Элрой — это SSID, а — c 11 — канал AP подозреваемого.

Шаг 5 Деаутентификация пользователя

Наш следующий шаг — «оттолкнуть» соседа от его точки доступа. Стандарт 802.11 имеет специальный кадр, называемый пакетом деаутентификации, который, как можно ожидать, деаутентифицирует всех на точке доступа. Когда его компьютер попытается пройти повторную аутентификацию, он автоматически подключится к самой сильной точке доступа с ESSID «Elroy».

Мы можем сделать это, используя aireplay-ng с пакетом deauth:

Обратите внимание, что мы снова использовали его BSSID в команде aireplay-ng. Если наш сигнал сильнее, чем его собственный AP, он автоматически установит связь с нашим злым близнецом!

Шаг 6 Увеличиваем мощность

Важнейшее звено в хакерской атаке — удостовериться, что наша поддельная AP ближе или сильнее, чем оригинальная AP. Это может быть критическим недостатком, когда физический доступ недоступен. В аэропортах и других общественных местах это не проблема, но в нашем сценарии у нас нет физического доступа, и очень вероятно, что его AP ближе и сигнал сильнее, чем наш. Не позволяйте этому удерживать нас!

Во-первых, мы можем усилить сигнал на нашей точке доступа. Мы можем увеличить наш AP до максимальной мощности, набрав;

Эта команда увеличит нашу выходную мощность до максимально допустимого законом в США, 27 дБм или 500 милливатт. Обратите внимание, что в России это значение другое! Для различных полос частот мощность можно найти тут

В некоторых случаях даже увеличение мощности до 500 мВт может оказаться недостаточным. Если мы попытаемся увеличить мощность до максимума на наших картах Alfa — 1000 мВт или 30 дБм — мы получим сообщение об ошибке (некоторые из более новых карт могут фактически передавать сигнал в четыре раза сильнее, чем это допустимо по закону).

Примечание. Этот шаг запрещен в США и России, поэтому не используйте его, если у вас нет специального разрешения или вы не являетесь сотрудником правоохранительных органов.

У каждой нации есть свой набор правил Wi-Fi. Некоторые из них допускают больше мощности и больше каналов, чем США и Россия. Например, Боливия позволяет использовать канал 12 и полную мощность 1000 мВт. Мы можем заставить нашу карту Альфа использовать боливийские правила, просто набрав:

Теперь, когда мы находимся в сфере регулирования Боливии, мы можем максимально увеличить наши возможности, набрав:

Проверьте выходную мощность, набрав:

И теперь мы можем видеть в конце второй строки, что наша мощность теперь составляет до 30 дБм или 1000 милливатт, этого достаточно, чтобы подавить все остальные локальные точки доступа даже из нескольких домов!

Злой близнец

Теперь, когда наш сосед подключен к нашей точке доступа, мы можем предпринять следующие шаги для обнаружения его активности.

Мы можем использовать программное обеспечение, такое как Ettercap, для проведения атаки «человек посередине». Таким образом, мы можем перехватывать, анализировать и даже вводить новый трафик этому пользователю. Другими словами, поскольку он подключился к нашей точке доступа, мы имеем почти полный доступ к его данным, как приходящим, так и исходящим. Если он на самом деле участвует в какой-то нелегальной деятельности, мы с лёгкостью это узнаем.

Мы также имеет возможность получения паролей из незащищенного трафика.

На этом все. Скоро будут еще интересные статьи, а пока, вы можете почитать другой интересный материал на нашем Дзене

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Новое в airgeddon 7.2

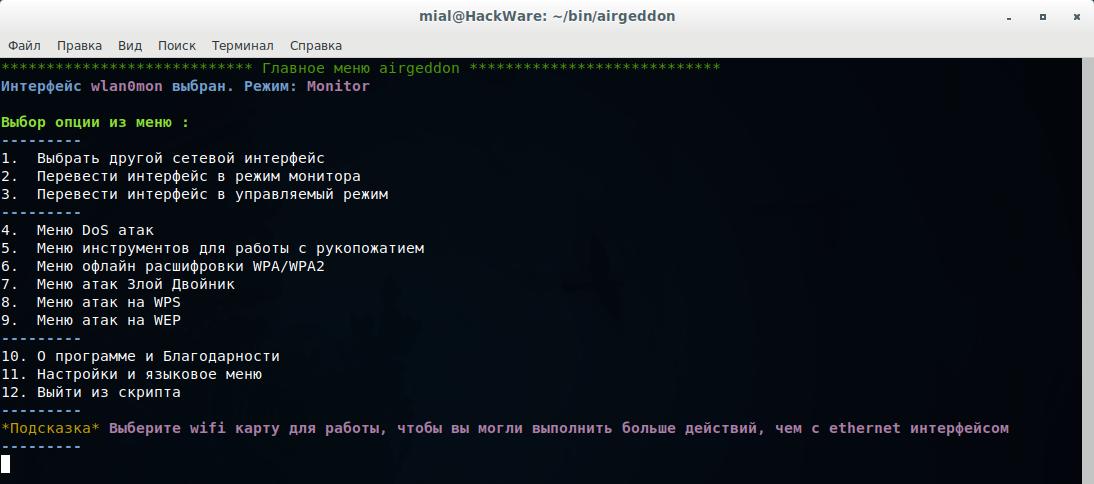

Программа airgeddon позволяет проводить аудит беспроводных сетей Wi-Fi без необходимости ввода команд. Всё управление осуществляется через текстовый интерфейс, в котором для указания, что программа должна сделать, достаточно вводить соответствующую цифру выбранной опции, для каждого шага присутствуют подсказки и объяснения, имеется поддержка нескольких языков, в том числе и русского. И при этом в программе реализованы почти все основные типы атак на Wi-Fi сети. В общем, программа сделана так, что даже абсолютный новичок может справится со взломом своей первой сети Wi-Fi.

airgeddon загружена на GitHub 18 марта 2016, т.е. ей на данный момент (август 2017) полтора года, вокруг неё образовалось небольшое сообщество тех, кто участвует в тестировании, обсуждении, переводе. Сам я (MiAl) почти с самого появления программы вношу свой вклад как составитель документации на русском языке, и уже год как переводчик интерфейса программы на русский.

Всё время своего существования airgeddon быстро развивалась и обзаводилась новыми функциями. Сейчас автор решил взять отпуск, воспользуемся паузой и посмотрим, что теперь умеет скрипт.

Я подразумеваю, что вы знакомы с базовым функционалом программы по захвату рукопожатий и запуску перебора пароля, описанному в инструкции «Самый простой способ взлома Wi-Fi (для новичков, с airgeddon)». Поэтому я расскажу о тех нововведениях, которые были добавлены после написания указанной инструкции.

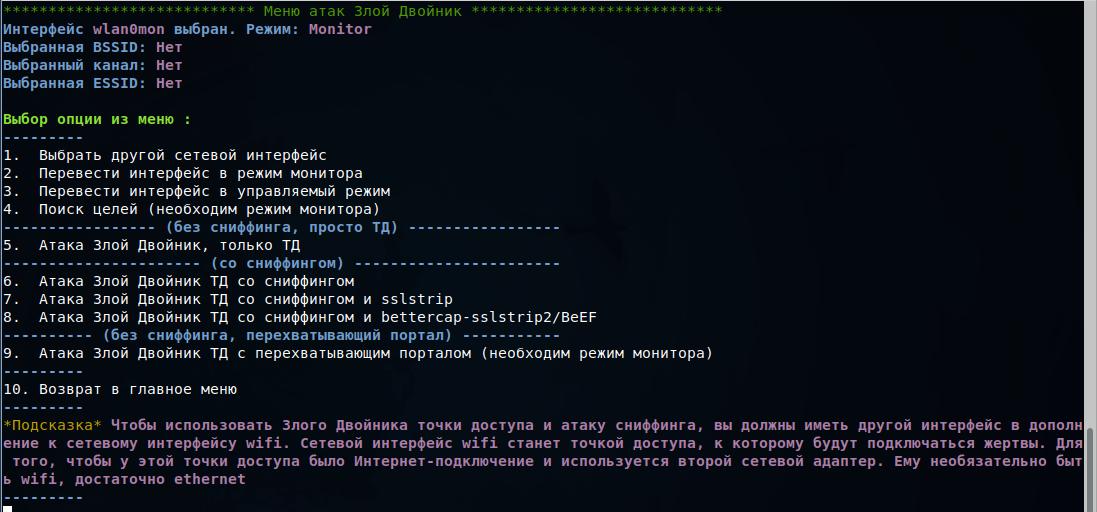

Добавление атак «Злой Двойник» (Evil Twin)

Реализованные в airgeddon атаки Злой Двойник не требуют второй беспроводной карты – достаточного одного Wi-Fi адаптера. Эти атаки бывают нескольких типов:

- только мошенническая точка доступа

- мошенническая точка доступа для сниффинга передаваемого трафика (перехват логинов и паролей от сайтов, FTP, сообщений и т.д.)

- настройка Перехватывающего Портала (Captive Portal) для получения Wi-Fi пароля.

Все эти атаки начинаются с выбора атакуемой ТД. Далее, если вашей целью является сниффинг, то у вас имеется также несколько опций – вы можете выбрать снифферы, которые будут запущены автоматически, либо в дальнейшем самостоятельно запустить ваши любимые инструменты для атаки человек-посередине.

Когда цель выбрана и запущена эта атака, то создаётся Злой Двойник – точка доступа с таким же названием, как и целевая, но не использующая шифрование – для подключения к ней не нужно вводить пароль. При этом в отношении оригинальной точки доступа проводится атака, препятствующая подключению новых клиентов и рассоединяющая уже имеющихся пользователей Wi-Fi сети. Будучи отсоединённым, пользователь не может повторно подключиться к оригинальной точке доступа, но может без проблем подключиться к Злому Двойнику. Теперь уже атакующий обеспечивает жертве Интернет-подключение и, следовательно, полностью контролирует трафик. В этой атаке невозможно узнать пароль от Wi-Fi сети, в этом случае охота ведётся на передаваемые данные (например, пароли от сайтов).

Если вам нужен именно пароль от Wi-Fi точки доступа, то выберите пункт «Атака Злой Двойник ТД с перехватывающим порталом». Для этой атаки требуется предварительно захватить рукопожатие – оно будет использоваться для проверки, правильно ли пользователь ввёл пароль. Далее аналогично – создание Злого Двойника, глушение оригинальной точки доступа. Но когда пользователь подключится к Злому Двойнику, он не сможет выйти в Интернет – его встретит Перехватывающий Портал (наподобие тех, которые вы могли видеть в Wi-Fi сетях гостиниц, аэропортов, публичных точек доступа), в котором от пользователя будет требоваться ввести Wi-Fi пароль.

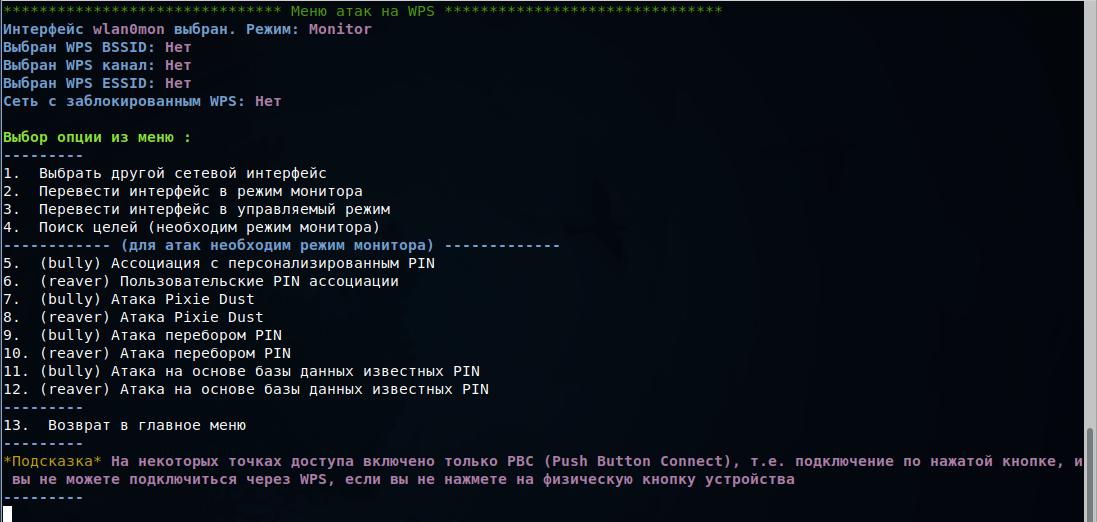

Перебор WPS пина

Теперь airgeddon умеет сканировать сети для поиск тех, на которых включён WPS. Для найденных сетей автоматизированы сразу несколько вариантов перебора: с Bully или Reaver; полный перебор, либо перебор по базе данных известных WPS пинов, либо по пользовательским пинам; атака Pixie Dust.

Атаки на точки доступа с WEP шифрованием

Для реализации этой атаки достаточно только выбрать сеть с WEP, дальнейший процесс полностью автоматизирован.

Сохранение настроек после перезапуска скрипта

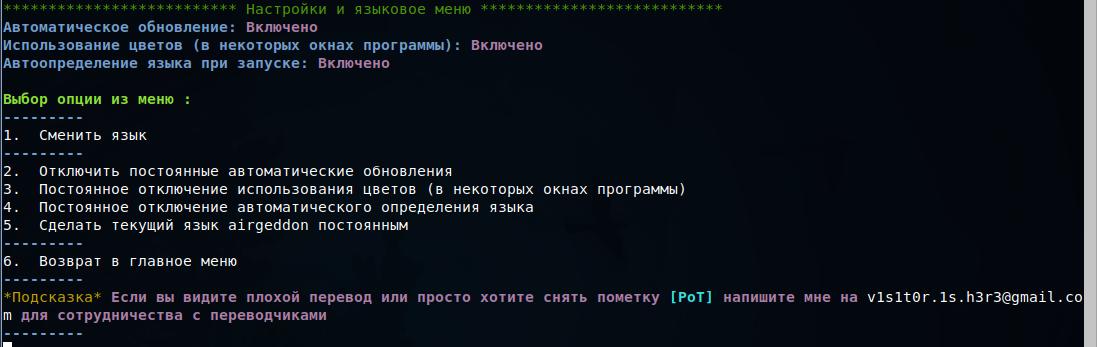

Теперь в специальном меню опций вы можете не только выбрать другой язык, но и сделать так, что airgeddon будет постоянно использовать выбранный вами язык, не зависимо от языка вашей системы. Вы также можете отключить проверку обновлений и использование цветов в интерфейсе программы.

Добавление airgeddon в дистрибутивы

Теперь airgeddon предустановлен в такие дистрибутивы как Wifislax и BlackArch.

Также теперь этот скрипт доступен в Arch Repository и репозитории Parrot Security. Чтобы в последнем установить программу достаточно выполнить команду:

Образ Docker с airgeddon

В Docker создан образ с airgeddon. Там имеются все необходимые зависимости, сам образ сделан на базе Kali Linux с английской локалью.

В настоящее время исследуется возможность взаимодействия с Wi-Fi картами из Docker в Windows, эсли это получится, то появится уникальная возможность делать пентест беспроводных сетей прямо из Windows.

Создание Вики

Теперь у airgeddon имеется своя официальная Вики. Пока там не особо много информации, но она постоянно пополняется.

В ней имеется общая информация, подсказки по работе с определёнными дополнительными инструментами, перечислены зависимости и т.д.