Конфигурирование интерфейсов маршрутизаторов

Для того чтобы протокол IP мог корректно работать, ему необходимо знать соответствие между IP-адресами соседей и адресами виртуальных каналов ATM, с помощью которых достижим соответствующий IP-адрес, то есть уметь отображать сетевые адреса на аппаратные, роль которых в данном случае играют адреса виртуальных каналов ATM.

Другими словами, протоколу IP необходим некий вариант протокола ARP. Поскольку сеть ATM не поддерживает широковещательных запросов, таблица соответствия адресов не может быть создана автоматически. Администратор IP-сети должен вручную выполнить конфигурирование каждого интерфейса маршрутизатора, задав таблицу соответствия для всех номеров виртуальных каналов, исходящих и входящих в этот интерфейс. При этом физический интерфейс может быть представлен в виде набора логических интерфейсов (или подинтерфейсов), имеющих IP-aдpeca.

Например, в маршрутизаторах компании Cisco Systems конфигурирование логического интерфейса, соответствующего виртуальному каналу с адресом VPI/VCI, равным 0/36, выглядит следующим образом:

После выполнения этих команд маршрутизатор будет знать, что в случае необходимости пересылки пакета по адресу 10.2.1.1 ему нужно будет разбить пакет на последовательность ATM-ячеек (с помощью функции SAR интерфейса ATM) и отправить их все по постоянному виртуальному каналу с адресом 0/36.

Если многослойная сеть IP/АТМ должна передавать трафик различных классов с соблюдением параметров QoS для каждого класса, то соседние маршрутизаторы должны быть связаны несколькими виртуальными каналами, по одному для каждого класса. Маршрутизатору должна быть задана политика классификации пакетов, позволяющая отнести передаваемый пакет к определенному классу. Пакеты каждого класса направляются на соответствующий виртуальный канал, который обеспечивает трафику требуемые параметры QoS.

Однако предварительно необходимо провести инжиниринг трафика для сети ATM, определив оптимальные пути прохождения трафика и соответствующим образом проложив виртуальные каналы. Результатом такой работы будет соблюдение требований к средним скоростям потоков, а коэффициент загрузки каждого интерфейса АТМ- коммутаторов не превысит определенной пороговой величины, гарантирующей каждому классу трафика приемлемый уровень задержек.

Оверлейная IP-сеть может также использовать режим коммутируемых виртуальных каналов (SVC) для передачи IP-трафика. Этот режим подходит для неустойчивых потоков, которые существуют в течение небольших периодов времени. Создавать для таких потоков инфраструктуру постоянных виртуальных каналов невыгодно, так как большую часть времени они будут простаивать. Для того чтобы маршрутизаторы могли использовать режим SVC, необходимо задать отображение IP-адресов, но не на номера виртуальных каналов, а на АТМ-адреса конечных точек сети ATM, то есть ATM-адреса интерфейсов маршрутизатора.

Эта функция разрешения адресов, как и в предыдущем случае, выполняется ад- министратором вручную. Один из вариантов задания такого отображения для маршрутизаторов Cisco имеет следующий вид:

ip 10.1 0 3 atm-nsap 33.3333.33.333333 3333.3333.3333.3333.3333.3333.3333.33

Если задано такое соответствие адресов, маршрутизатор для отправки пакета по IP-aдpecy 10.1.0.3 предварительно устанавливает с помощью протокола Q.2931 коммутируемый виртуальный канал SVC с АТМ-адресом 33.3333.33.333333.3333. 3333.3333.3333.3333.3333.3333.33, а затем, автоматически получив от этого протокола адрес VPI/VCI, отправляет по нему ячейки, на которые разбит исходный пакет. Интерфейс соседнего маршрутизатора, получив все ячейки, объединяет их в исходный пакет и передает наверх протоколу IP.

Если по коммутируемому виртуальному каналу нужно передавать трафик с некоторыми требуемыми параметрами QoS, то эти параметры передаются протоколу Q.2931, который выбирает маршрут для виртуального канала с их учетом.

Функционирование IP-сети поверх сети ATM очень популярно у операторов связи, которые предоставляют услуги с заключением соглашения об уровне обслуживания (SLA).

Базовая конфигурация маршрутизатора

Для начальной настройки маршрутизатора (здесь и далее в качестве примера взяты устройства компании Cisco) нужно выполнить следующие шаги в режиме конфигурации роутера, перейти к которому можно командой configure terminal :

1. Задаем название устройства

2. Задаем пароль для входа в привилегированный режим.

Router(config)# enable secret password

3. Задаем пароль на подключение через консоль.

Router(config)# line console 0 Router(config-line)# password password Router(config-line)# login

4. Задаем пароль для удаленного доступа по Telnet / SSH.

Router(config-line)# line vty 0 4 Router(config-line)# password password Router(config-line)# login Router(config-line)# transport input

5. Шифруем все пароли введенные на устройстве.

Router(config-line)# exit Router(config)# service password-encryption

6. Задаем баннер, который будет выводится при подключении к устройству. В данном баннере обычно указывается правовая информация о последствиях несанкционированного подключения

Router(config)# banner motd delimiter message delimiter

Router(config)# end Router# copy running-config startup-config

Пример базовой настройки маршрутизатора

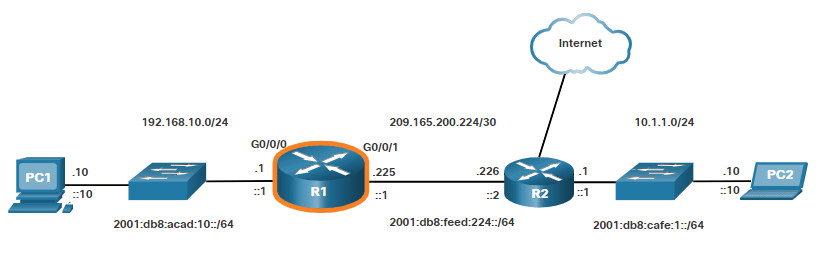

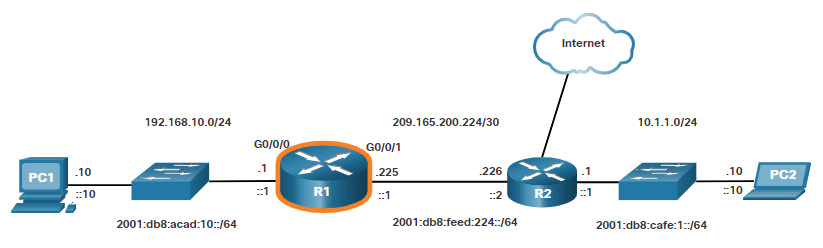

В данном руководстве на маршрутизаторе R1 из топологии ниже будет сделана первичная конфигурация:

Чтобы настроить маршрутизатор вводим следующие команды:

Router> enable Router# configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)# hostname R1 R1(config)#

Все методы доступа к настройкам маршрутизатора должны быть защищены. Привилегированный режим EXEC дает пользователю полный доступ к устройству и его настройкам. Поэтому нужно надёжно защитить доступ к этому режиму.

Следующие команды позволяют защитить доступ к пользовательскому и привилегированному режимам EXEC, включает Telnet/SSH и шифрует все пароли в конфигурации.

R1(config)# enable secret class R1(config)# R1(config)# line console 0 R1(config-line)# password cisco R1(config-line)# login R1(config-line)# exit R1(config)# R1(config)# line vty 0 4 R1(config-line)# password cisco R1(config-line)# login R1(config-line)# transport input ssh telnet R1(config-line)# exit R1(config)# R1(config)# service password-encryption R1(config)#

Далее сконфигурируем баннер Message of the Day. Обычно такой баннер включает в себя юридическое уведомление предупреждающее пользователей о том, что доступ к устройству разрешен только авторизованным лицам. Данный тип баннера конфигурируется следующим образом:

R1(config)# banner motd # Enter TEXT message. End with a new line and the # *********************************************** WARNING: Unauthorized access is prohibited! *********************************************** # R1(config)#

Настройка интерфейсов маршрутизатора

На данный момент на нашем роутере выполнена первичная настройка. Так как без настроек интерфейсов роутеры не будут доступны для других устройств, далее сконфигурируем его интерфейсы. На маршрутизаторах компании Cisco бывают разные интерфейсы. Например, маршрутизатор Cisco ISR 4321 оснащен двумя гигабитными интерфейсами.

Для настройки интерфейсов маршрутизатора нужно ввести следующие команды:

Router(config)# interface type-and-number Router(config-if)# description description-text Router(config-if)# ip address ipv4-address subnet-mask Router(config-if)# ipv6 address ipv6-address/prefix-length Router(config-if)# no shutdown

Как только порт включиться, на консоли выведется соответствующее сообщение.

Несмотря на то, что команда description не требуется для включения интерфейса, все же рекомендуется ее использовать. Это может быть полезно при устранении неполадок в производственных сетях, предоставляя информацию о типе подключенной сети. Например, если интерфейс подключается к поставщику услуг или провайдеру услуг, команда description будет полезна для ввода внешнего соединения и контактной информации. Длина текста description составляет 240 символов.

Команда no shutdown используется для включения интерфейса, это похоже на включение питания на интерфейсе. Также маршрутизатор следует подключить к другому устройству, чтобы установилась связь на физическом уровне.

Пример настройки интерфейсов на маршрутизаторе

В данном примере на маршрутизаторе R1 включим непосредственно подключенные порты.

Для настройки портов на R1 введите следующие команды:

R1> enable R1# configure terminal Enter configuration commands, one per line. End with CNTL/Z. R1(config)# interface gigabitEthernet 0/0/0 R1(config-if)# description Link to LAN R1(config-if)# ip address 192.168.10.1 255.255.255.0 R1(config-if)# ipv6 address 2001:db8:acad:10::1/64 R1(config-if)# no shutdown R1(config-if)# exit R1(config)# *Aug 1 01:43:53.435: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to down *Aug 1 01:43:56.447: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to up *Aug 1 01:43:57.447: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/0, changed state to up R1(config)# R1(config)# R1(config)# interface gigabitEthernet 0/0/1 R1(config-if)# description Link to R2 R1(config-if)# ip address 209.165.200.225 255.255.255.252 R1(config-if)# ipv6 address 2001:db8:feed:224::1/64 R1(config-if)# no shutdown R1(config-if)# exit R1(config)# *Aug 1 01:46:29.170: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to down *Aug 1 01:46:32.171: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to up *Aug 1 01:46:33.171: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to up R1(config)#

Информационные сообщения говорят нам, что оба порта включены.

Проверка настроек портов

Для проверки настроек портов используются несколько команд. Самыми полезные из них это команды show ip interface brief и show ipv6 interface brief .

R1# show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 192.168.10.1 YES manual up up GigabitEthernet0/0/1 209.165.200.225 YES manual up up Vlan1 unassigned YES unset administratively down down R1# show ipv6 interface brief GigabitEthernet0/0/0 [up/up] FE80::201:C9FF:FE89:4501 2001:DB8:ACAD:10::1 GigabitEthernet0/0/1 [up/up] FE80::201:C9FF:FE89:4502 2001:DB8:FEED:224::1 Vlan1 [administratively down/down] unassigned R1#