- СКЗИ Континент АП

- Установка программного обеспечения

- Работа с сертификатами

- Создание запроса на сертификат

- Регистрация сертификатов

- Список доверенных серверов доступа

- Настройка подключений

- Создание нового профиля подключения

- Подключение к серверу доступа

- Автоматическое подключение к серверу доступа

- Разрыв соединения с сервером доступа

- Пакет программ для *nix подобных систем

СКЗИ Континент АП

СКЗИ Континет АП — специализированное программное обеспечения, предназначенное для установки на местах удаленных пользователей. Абонентский пункт (ап) отвечает за подключение к корпоративным ресурсам и обмен информацией в зашифрованном виде.

Установочный комплекс содержит 4 каталога:

- TS — установочные пакеты ПО абонентского пункта;

- Sable — ПО для поддержки совместной работы с ПАК «Соболь»;

- third_party — стороннее ПО, необходимое для работы абонентского пункта;

- token_libs — стороннее ПО, необходимое для работы с ключевыми носителями.

Установка программного обеспечения

1. Для установки стороннего ПО, необходимого для работы абонентского пункта, нужно установить пакеты, находящиеся в каталоге third_party. Для этого перейдите в каталог third_party, далее перейдите в подкаталог с номером версии используемой ОС и выполните команду:

для РЕД ОС версии 7.1 или 7.2:

sudo yum localinstall *.rpm --disablerepo=*

для РЕД ОС версии 7.3 и старше:

sudo dnf localinstall *.rpm --disablerepo=*

2. Для установки стороннего ПО, необходимого для работы с ключевыми носителями, нужно установить пакеты, находящиеся в каталоге token_libs. Для этого перейдите в каталог token_libs, далее перейдите в подкаталог с номером версии используемой ОС установите пакеты, содержащиеся в подкаталоге.

3. Если программное обеспечение абонентского пункта должно соответствовать среднему уровню безопасности, необходимо перейти в каталог Sable/v.3.0/, далее — в подкаталог с номером версии используемой операционной системы и установить пакет, содержащийся в подкаталоге.

4. Для установки абонентского пункта необходимо перейти в папку TS, далее в подкаталог с номером версии используемой операционной системы и установить пакет, соответствующий требуемому уровню безопасности.

Низкий уровень безопасности:

— eсли вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

sudo yum localinstall cts-3.7.6-70.ks1.redos7.1.x86_64.rpm --disablerepo=*

— eсли вы используете РЕД ОС версии 7.3 и старше, выполните команду:

sudo dnf localinstall cts-3.7.6-70.ks1.redos7.1.x86_64.rpm --disablerepo=*

Средний уровень безопасности:

— eсли вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

sudo yum localinstall cts-3.7.6-70.ks2.redos7.1.x86_64.rpm --disablerepo=*

— eсли вы используете РЕД ОС версии 7.3 и старше, выполните команду:

sudo dnf localinstall cts-3.7.6-70.ks2.redos7.1.x86_64.rpm --disablerepo=*

Для удаления программного обеспечение абонентского пункта выполните команду:

для РЕД ОС версии 7.1 или 7.2:

для РЕД ОС версии 7.3 и старше:

Для запуска абонентского пункта необходимо перезапустить службу cts. Для этого выполните команду:

sudo systemctl restart cts

Работа с сертификатами

Создание запроса на сертификат

Вызовите контекстное меню пиктограммы абонентского пункта, расположенной на панели задач, и активируйте команду «Настройка → Запросить новый сертификат. «.

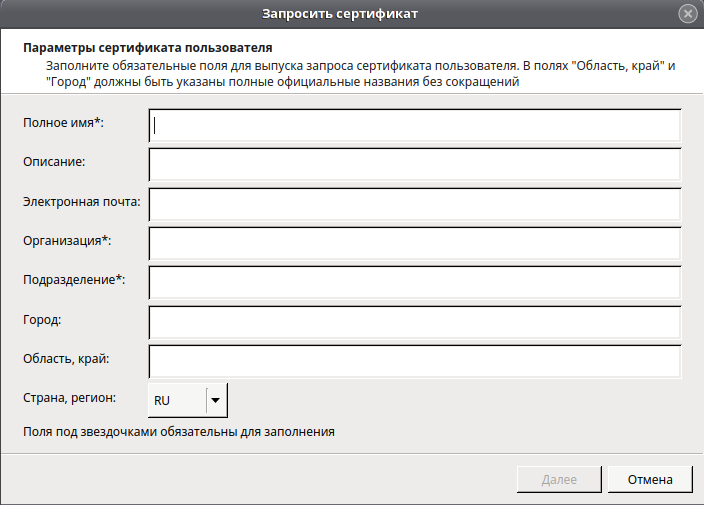

Заполните необходимые поля и нажмите кнопку «Далее».

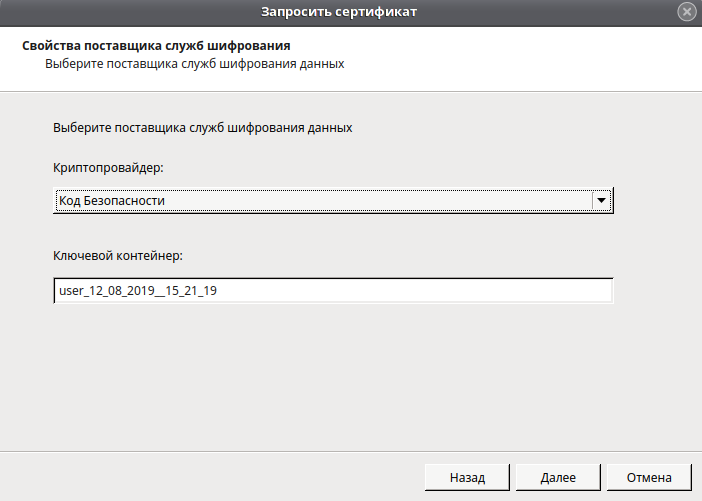

Выберите поставщика служб шифрования данных и, если необходимо, задайте имя ключевого контейнера и нажмите кнопку «Далее».

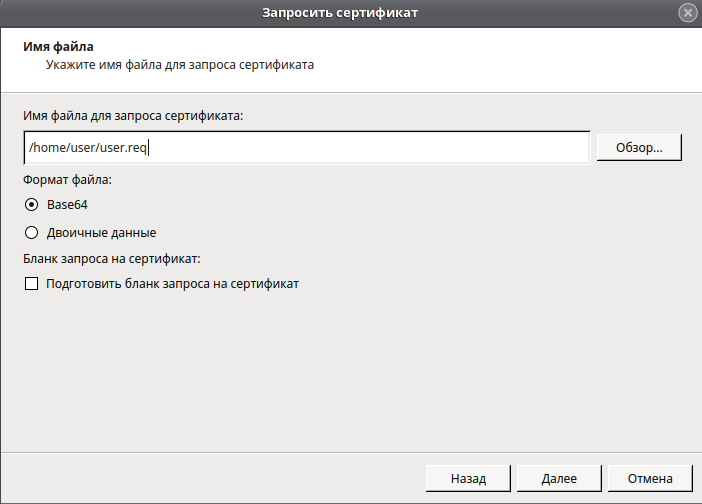

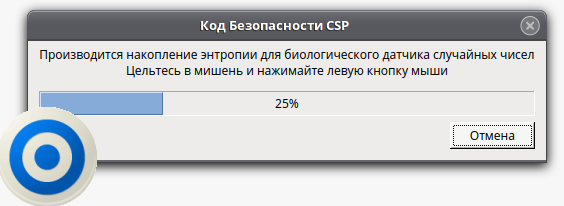

Укажите нужные сведения и нажмите кнопку «Далее». На экране появится завершающее окно мастера запроса сертификата, содержащий введенные сведения. Проверьте указанные сведения и нажмите кнопку «Готово». Если версия ПО абонентского пункта соответствует низкому уровню безопасности, на экране появится окно, предназначенное для накопления энтропии.

Если версия ПО абонентского пункта соответствует среднему уровню безопасности, на экране появится окно выбора ключевого носителя.

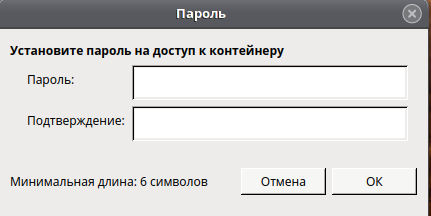

Выберите ключевой носитель и нажмите кнопку «ОК». На экране появится окно задания пароля для доступа к ключевому контейнеру. Задайте пароль и нажмите кнопку «ОК».

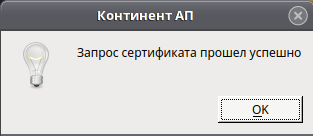

После на экране появится сообщение об успешном завершении создания запроса. Нажмите кнопку «ОК» в окне сообщения, извлеките ключевой носитель и передайте файл запроса администратору.

Регистрация сертификатов

На основании запроса, администратор сервера доступа создает и передает пользователю в виде файлов user.cer, root.p7b и serv.cer сертификат пользователя, корневой сертификат и серверный сертификат.

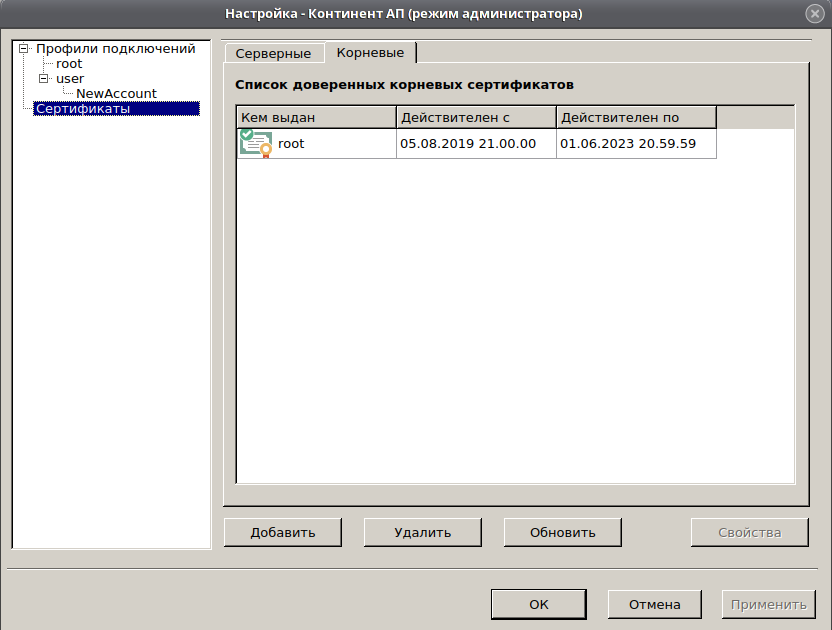

Регистрация корневого сертификата может быть выполнена пользователем в режиме администратора. Для этого необходимо войти в режим администратора и ввести пароль суперпользователя. Вызовите контекстное меню пиктограммы абонентского пункта, расположенной на панели задач, и активируйте команду «Режим администратора → Параметры». Для входа в режим администратора введите пароль суперпользователя и на экране появится окно в соответствии с выбранным пунктом меню. Выберите в меню пункт «Сертификаты» и перейдите на вкладку «Корневые». На вкладке отобразятся зарегистрированные корневые сертификаты.

Для регистрации корневого сертификата нажмите кнопку «Добавить». На экране появится окно для выбора файла. Откройте нужную папку, выберите файл сертификата и нажмите кнопку «Открыть». Сертификат появится в списке.

Список доверенных серверов доступа

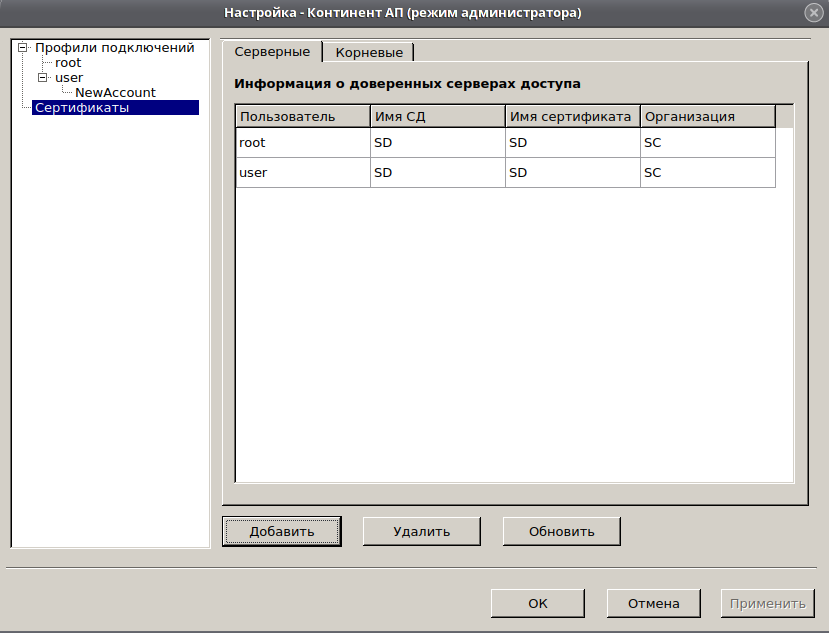

Для установления соединения сервер доступа, к которому осуществляется подключение, должен входить в список доверенных серверов.

Откройте окно настроек абонентского пункта, выберите меню «Сертификаты» и перейдите на вкладку «Серверные». Для регистрации серверного сертификата нажмите кнопку «Добавить». На экране появится окно для выбора файла. Откройте нужную папку, выберите файл сертификата и нажмите кнопку «Открыть».

Настройка подключений

Создание нового профиля подключения

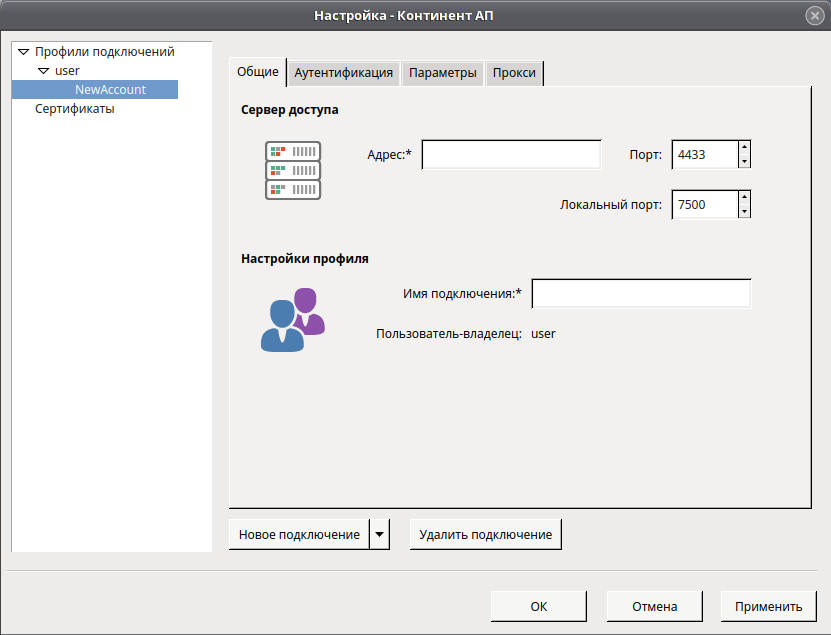

Вызовите контекстное меню пиктограммы абонентского пункта, расположенной на панели задач, и активируйте команду «Настройка → Параметры». На экране появится окно в соответствии с выбранным пунктом меню. В меню «Профили» подключений выберите нужного пользователя. В нижней части окна нажмите кнопку «Новое подключение».

На вкладке «Общие» введите имя нового подключения, укажите нужные значения параметров и перейдите на вкладку «Аутентификация».

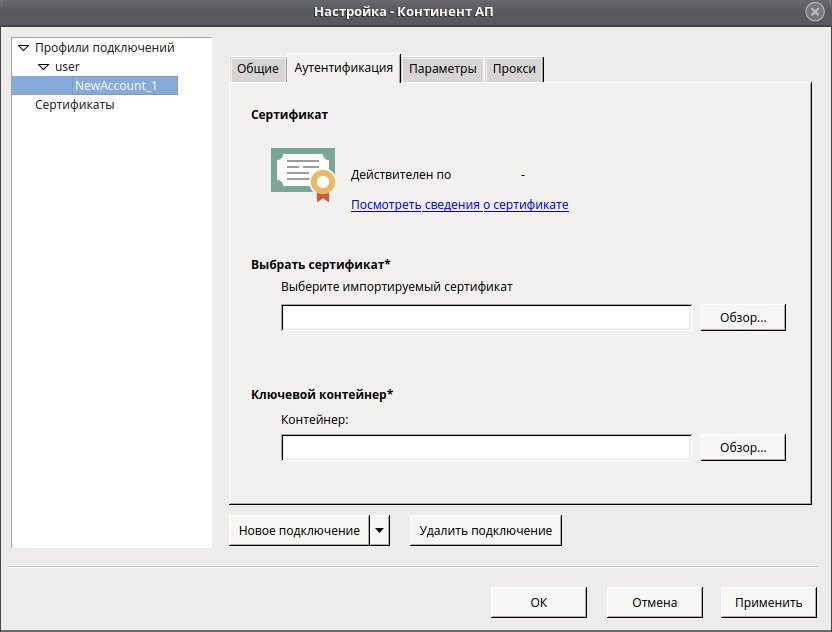

Укажите сертификат пользователя и имя связанного с ним ключевого контейнера. Для этого используйте кнопку «Обзор».

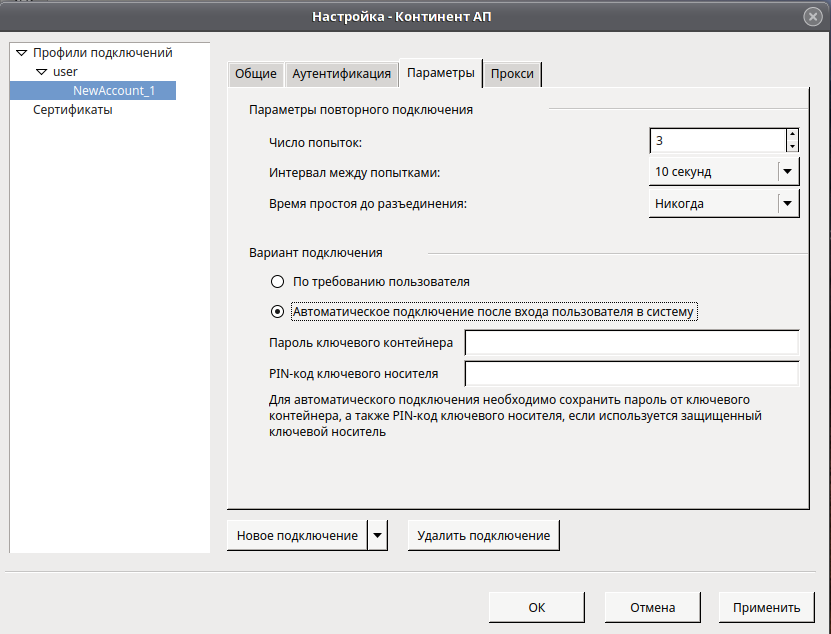

Перейдите на вкладку «Параметры», проверьте значения, установленные по умолчанию, и при необходимости введите нужные значения.

При необходимости использовать прокси-сервер перейдите на вкладку «Прокси» и выполните настройку. По умолчанию прокси-сервер не используется.

Для сохранения установленных значений параметров нажмите кнопку «Применить».

Подключение к серверу доступа

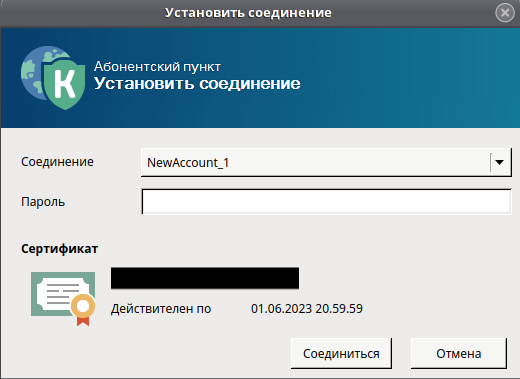

Вызовите контекстное меню пиктограммы абонентского пункта, расположенной на панели задач, и выберите команду «Подключить». На экране появится окно «Установить соединение».

В поле «Соединение» укажите профиль подключения. Введите пароль доступа к ключевому контейнеру и нажмите кнопку «Соединиться».

Автоматическое подключение к серверу доступа

Вызовите окно настроек абонентского пункта. Откройте меню «Профили подключений» и выберите в списке нужное подключение. Перейдите на вкладку «Параметры» и у параметра «Вариант активации подключения» установите значение «Автоматическое подключение после входа пользователя в систему».

Введите пароль ключевого контейнера и PIN-код ключевого носителя и нажмите кнопку «Применить».

Разрыв соединения с сервером доступа

Вызовите контекстное меню пиктограммы абонентского пункта, расположенной на панели задач. В контекстном меню активируйте команду «Разорвать. Соединение» с сервером доступа будет разорвано. При этом пиктограмма абонентского пункта на панели задач примет вид «Отключено».

Дата последнего изменения: 09.08.2022

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Пакет программ для *nix подобных систем

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

10 апреля обновилась из репов remmina в которой поддержку смарт-карт починили (точнее в FreeRDP ). Отныне rutoken виден и в винде. ура.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Слава FreeRDP 2.0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

при установлении соединения Континент АП 3.7 становится недоступен интернет, есть только доступ к сайту СУФД

Ребята, вообще то это штатное состояние, когда при установленом соединении КАП нет доступа в остальной интернет.

Называется «запрет незащищённых соединений», настраивается на сервере доступа континента.

На винде обходится снятием галки с Continent 3 MSE Filter в свойствах сетевого адаптера.

Но это неправильно с точки зрения ИБ.

За линуксы не знаю.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Имеется:

ОС — Astra Linux CE 2.12.13 (Orel)

Континент АП 3.7.6-70

С помощью Континента АП в Linux был сгенерирован запрос на сертификат (криптопровайдер: Security Code), отправлен в казначейство.

В следствие чего был получен набор сертификатов:

root.p7b

server.cer

user.cer

В Континент АП в «Сертификаты» — «Серверные» был добавлен server.cer

В «Сертификаты» — «Корневые» добавлен root.p7b

А в настройке профиля подключения был указан пользовательский сертификат user.cer и соответствующий ему контейнер.

Адрес сервера доступа был скопирован с виндового Континента АП (где пользовательский сертификат генерился с помощью CryptoPro CSP)

При подключении Континента АП появляется окно, где нужно выбрать профиль, указать пароль от контейнера (внизу выводится наш пользовательский сертификат)

Нажимаю «Соединиться», начинает устанавливаться соединение с сервером доступа, проходит аутентификация и появляется окно с ошибкой подключения «Обнаружена потеря соединения: Сертификат сервера не прошёл проверку»

и окно с информацией о сервере доступа, где сказано «Сертификат сервера доступа недействителен или его подлинность не подтверждена. Подключение невозможно».

При этом выводятся сведения о сервере доступа, так же можно просмотреть сам сертификат.

Этот сертификат не совпадает с имеющимся у нас серверным сертификатом ( наш сертификат server.cer — имя CA38_2012_2, период действия с 2 марта 2020 по 2 марта 2022, а получаемый при соединении сертификат казначейства имеет имя CA38_2012 и период действия с 13 февраля 2019 по 14 марта 2023 (у сертификатов root.p7b и server.cer эти данные совпадают).

В казначейство звонили — там сказали, что адрес сервера доступа верный. А сертификаты CA38_2012 и CA38_2012_2 по их словам «идентичны».

Тем не менее, подключение не происходит.

Что то не верно в настройках и наших действиях? Или версии Астры и Континента не совместимы?

Так же имеются еще странность в поведении Континента АП — при запуске «настройка» — «импортировать ключ» — в появившемся окне нужно выбрать ключевой контейнер, но его в списке нет, есть только ключевой носитель (при этом во время создания профиля в настройках и указания сертификата пользователя для подключения, контейнер виден и сертификат добавляется без проблем). Но при подключении Континент запрашивает пароль от контейнера нашего пользователя, на это ругани никакой нет.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.