- Контроль целостности файлов astra linux

- Меню

- Вкладка «Параметры проверки целостности»

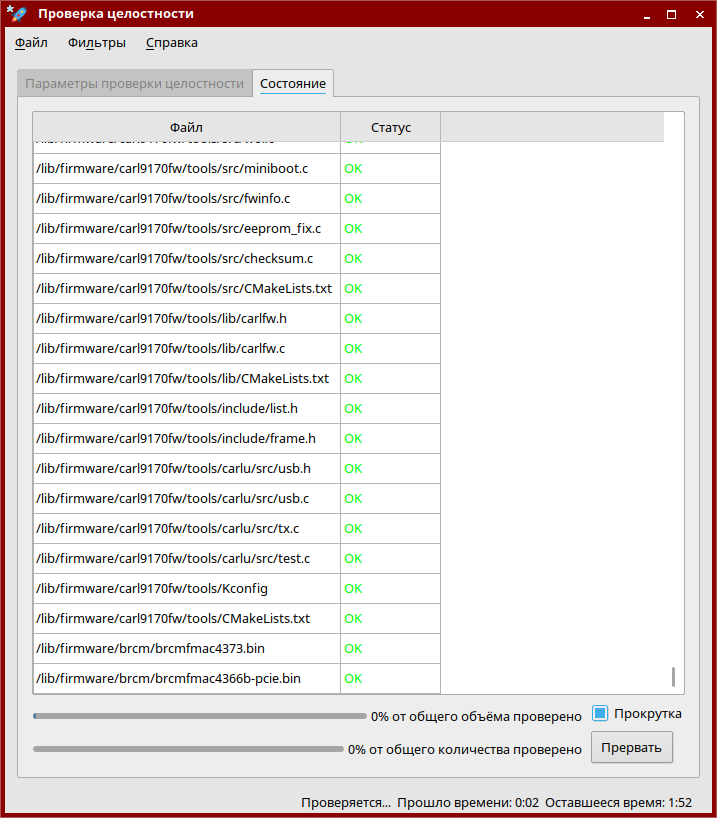

- Вкладка «Состояние»

- Панель состояния

- Замкнутая программная среда

- Включение замкнутой программной среды

- Работа в графическом приложении

- Дополнительные проверки

- Возможные ошибки

- Возможности по реализации мер защиты информации, содержащейся в государственных информационных системах, в соответствии с требованиями приказа ФСТЭК России №17, и способов их реализации средствами операционной системы специального назначения «Astra Linux Special Edition» (Astra Linux) релиз «Смоленск»

- Меры защиты информации в информационных системах и способы реализации меры защиты с использованием штатных средств Astra Linux

Контроль целостности файлов astra linux

Программа проверки соответствия модулей системы модулям, входящим в состав дистрибутива ОС. Запускается в режиме администратора. Для работы программы необходим носитель с дистрибутивом ОС, соответствующим версии ОС, установленной в системе.

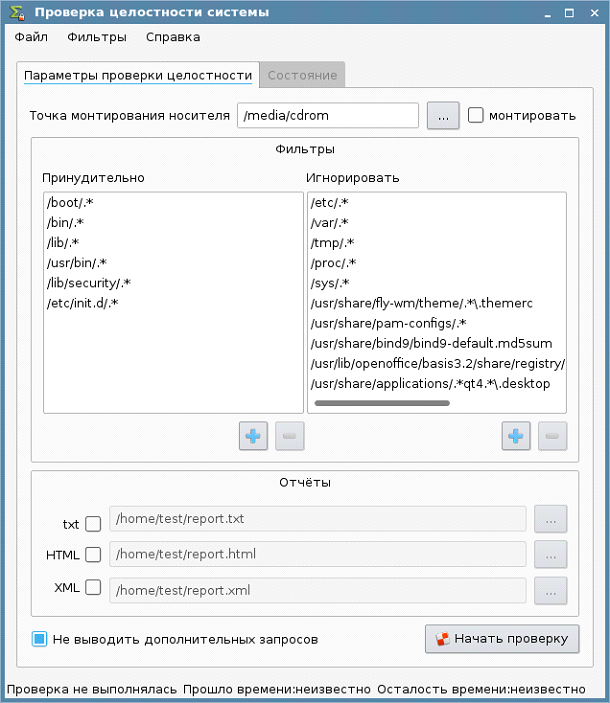

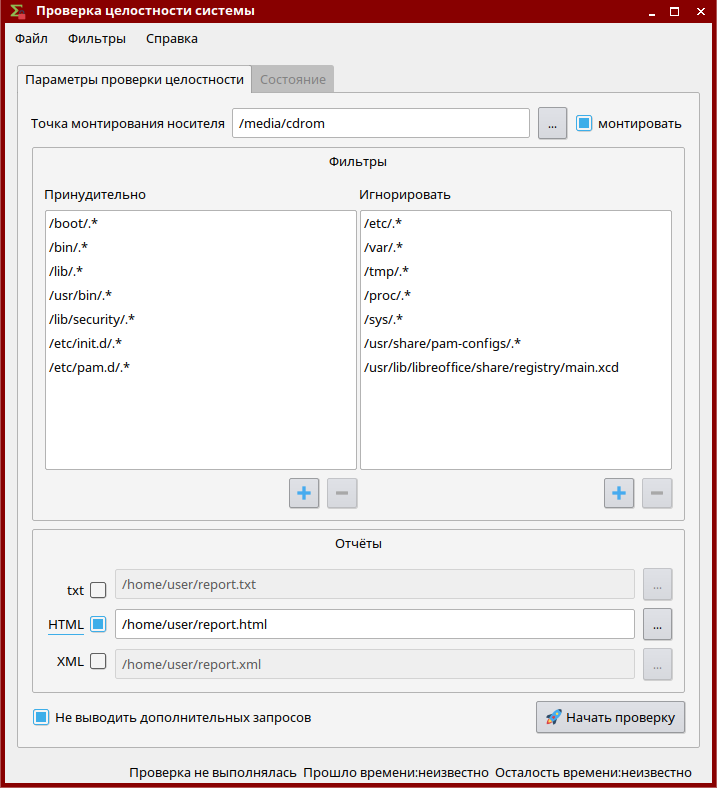

Главное окно программы (рис. 1) содержит меню (Меню), вкладки «Параметры проверки целостности» (Вкладка «Параметры проверки целостности») и «Состояние» (Вкладка «Состояние»), панель состояния (Панель состояния).

Меню

- Меню программы содержит следующие пункты:

- Файл:

- «Начать проверку» — выполняется проверка целостности системы;

- «Выход» — работа программы завершается;

- «Добавить в принудительные. » — открывается окно с строкой ввода для установки имени нового элемента в списке «Принудительно». После подтверждения или отмены окно закрывается и новый элемент, соответственно, отображается или не отображается в списке;

- «Удалить из принудительных. » — из списка «Принудительно» удаляется выделенный элемент;

- «Добавить в игнорируемые. » — открывается окно с строкой ввода для установки имени нового элемента в списке «Игнорировать». После подтверждения или отмены окно закрывается и новый элемент, соответственно, отображается или не отображается в списке;

- «Удалить из игнорируемых. » — из списка «Игнорировать» удаляется выделенный элемент;

- «Содержание» — вызов окна справки;

- «О программе. » — вызов окна с краткой информацией о программе.

Вкладка «Параметры проверки целостности»

- Вкладка «Параметры проверки целостности» (см. рис. 1) содержит следующие управляющие элементы:

- «Точка монтирования носителя» — в строка ввода или из диалогового окна устанавливается точка монтирования носителя с дистрибутивом ОС из /etc/fstab (по умолчанию — /cdrom). [. ] (справа) — открывается диалоговое окно для установки точки монтирования (каталога). После подтверждения или отмены окно закрывается и установленный каталог, соответственно, отображается или не отображается в строке ввода;

- флаг «монтировать» — включает монтирование носителя;

- поле «Фильтры» — устанавливаются списки исключаемых из проверки файлов: тех, которые могут изменяться в процессе нормального функционирования ОС (файлы, не заданные явно в фильтрах по умолчанию, включаются в список проверки):

- «Принудительно» — список файлов, обязательно включаемых в список проверки;

- «Игнорировать» — список файлов, исключаемых из списка проверки, если они не указаны в списке «Принудительно»;

- поле «Отчеты» — установка в стоках ввода или из диалоговых окон имен файлов с отчетами, формируемыми в процессе проверки. Кнопка [. ] (справа от строки ввода) — открывается диалоговое окно для установки имени файла с отчетом. После подтверждения или отмены окно закрывается и установленное имя, соответственно, отображается или не отображается в строке ввода:

- флаг «txt» — устанавливает текстовый формат для отчета;

- флаг «HTML» — устанавливает формат формате HTML для отчета;

- флаг «XML» — устанавливает формат формате XML для отчета;

Вкладка «Состояние»

Панель состояния

Панель состояния располагается ниже вкладок (см. рис. 1). На панели отображаются рабочие сообщения о ходе выполнения проверки, время выполнения проверки и время, необходимое для завершения проверки

Замкнутая программная среда

Замкнутая программная среда (ЗПС) является средством повышения безопасность ОС путем контроля целостности (неизменности) файлов. Механизм контроля реализован в виде невыгружаемого модуля ядра Astra Linux (модуль digsig_verif), выполняющего проверку встроенной электронной цифровой подписи файлов (ЭЦП). Проверка применяется к файлам формата ELF (исполняемым файлам и разделяемым библиотекам, далее — файлам) при запуске их выполнения и может осуществляться в следующих режимах:

- запрещается выполнение файлов, имеющих неверную ЭЦП или не имеющих ЭЦП (штатный режим функционирования);

- разрешается выполнение файлов, имеющих неверную ЭЦП или не имеющих ЭЦП, но при этом выдается сообщение об ошибке проверки ЭЦП (режим проверки ЭЦП в СПО);

- ЭЦП не проверяется (отладочный режим для тестирования СПО).

Средства создания ЗПС предоставляют возможность внедрения ЭЦП в исполняемые файлы формата ELF, входящие в состав устанавливаемого СПО.

Включение замкнутой программной среды

Настройка работы ЗПС может быть выполнена с помощью графического инструмента fly-admin-smc: «Пуск» — «Панель управления» — «Политика безопасности» — «Замкнутая программная среда».

Для включения ЗПС из командной строки:

- При наличии собственных ключей в каталог /etc/digsig/keys поместить открытый (публичный) ключ;

Без предоставления открытого ключа возможна работа только пакетов из состава дистрибутива Astra Linux Special Edition.

Работа в графическом приложении

В случае, если было установлено обновление безопасности ОС, необходимо использовать диск с данным обновлением безопасности ОС.

sudo mount /путь_до_образа/название_образа.iso /media/cdrom

- Запустить программное средство проверки целостности системы – приложение fly-admin-int-check , входящее в состав дистрибутива ОС: Пуск → Панель управления → Безопасность → Проверки целостности системы.

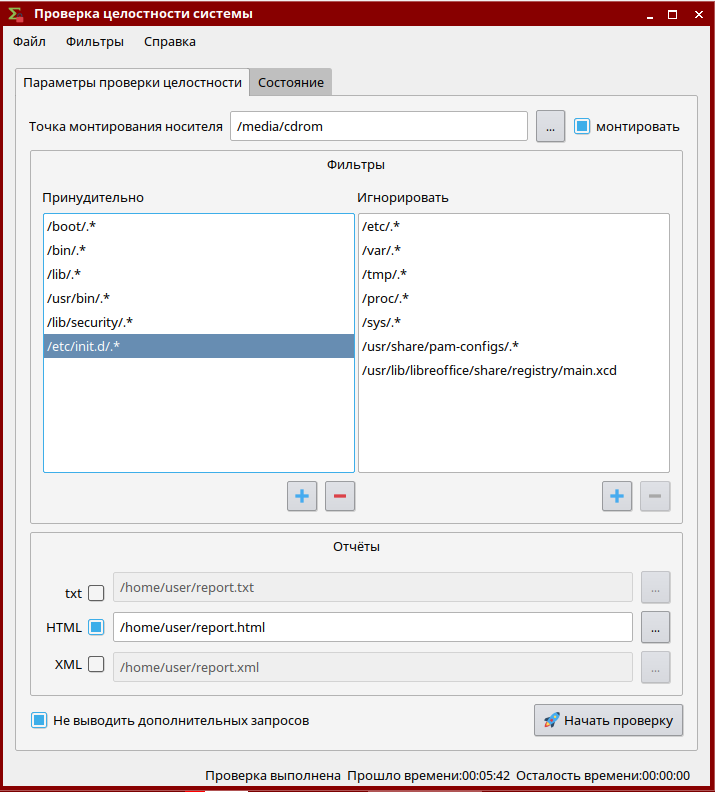

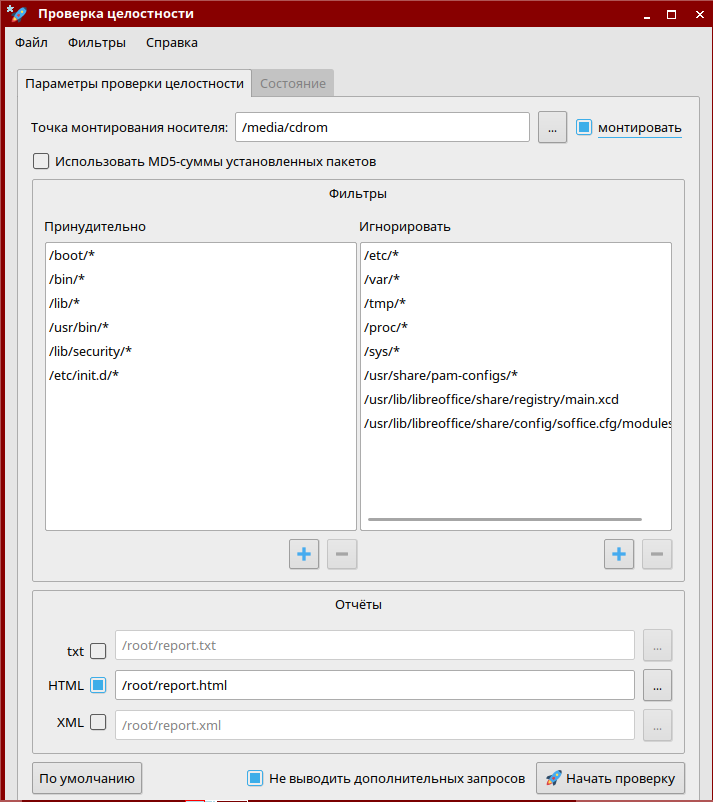

- Настроить приложение.

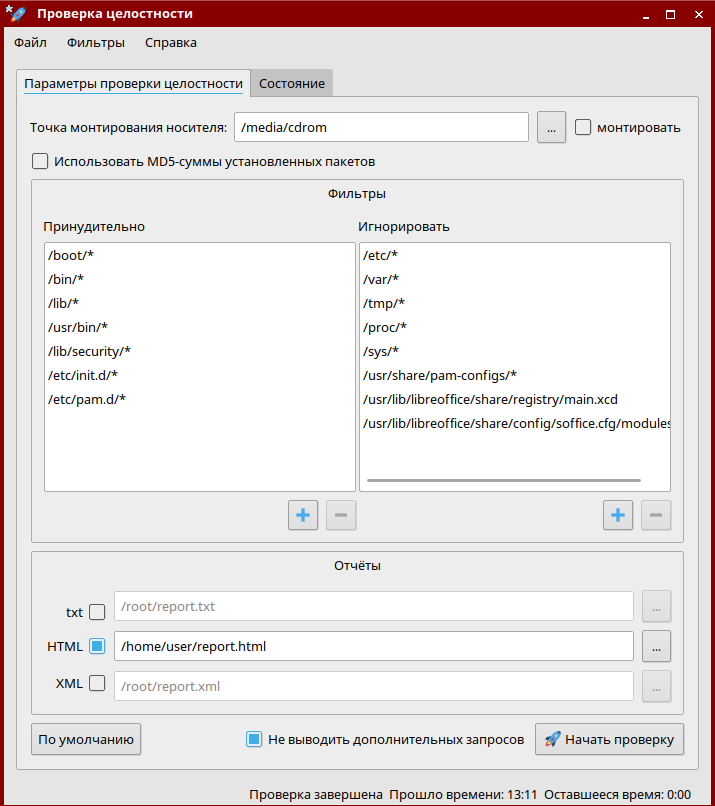

Установить отметку в чекбокс монтировать (необязательно, если диск уже примонтирован). В секции Отчеты, установить отметку в чекбокс соответствующий требуемому формату отчета (в примере HTML).

Настроить Фильтры:- Для проверки целостности ОС без установленных оперативных обновлений:

- Для проверки целостности ОС с установкой актуального оперативного обновления:

- Для проверки целостности ОС без установленных оперативных обновлений:

- Нажать кнопку Начать проверку .

- По окончании проверки перейти на вкладку Состояние, убедиться, что файлы из состава дистрибутива ОС не были изменены. В противном случае требуется проинформировать об указанном факте Разработчика, при необходимости можно также сопроводить обращение в адрес Разработчика файлом отчёта, содержащим результаты работы приложения fly-admin-int-check в формате HTML, функция создания которого была активирована в п.3.

- При необходимости проверить другие каталоги. Для проверки их необходимо внести во вкладку Принудительно указав в правильном формате.

- В том случае, если иные каталоги данного столбца указаны в формате « /путь/к/каталогу/.* » с точкой перед звездочкой, то новый каталог должен быть также указан с точкой перед звездочкой например: /etc/pam.d/.*

- В том случае, если иные каталоги данного столбца указаны в формате « /путь/к/каталогу/* » без точки перед звездочкой, то новый каталог должен быть также указан без точки перед звездочкой например: /etc/pam.d/*

Дополнительные проверки

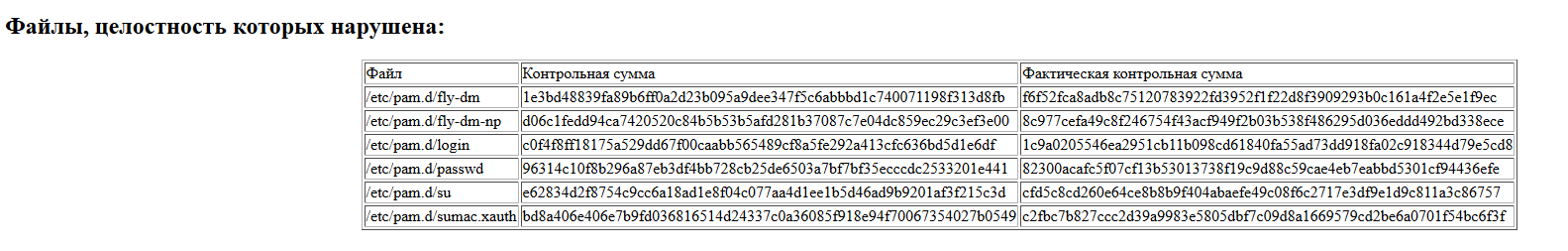

При необходимости дополнительно провести проверку целостности файлов ОС, содержащихся в каталоге /etc/pam.d :

Перейти на вкладку Параметры проверки целостности и добавить в окне Принудительно каталог /etc/pam.d рекурсивно.

- В том случае, если иные каталоги данного столбца указаны в формате «/путь/к/каталогу/.*» с точкой перед звездочкой, каталог «/etc/pam.d» так же должен быть добавлен в настоящий столбец в указанном формате: /etc/pam.d/.* с точкой перед звездочкой.

- В том случае, если иные каталоги данного столбца указаны в формате «/путь/к/каталогу/*» без точки перед звездочкой, каталог «/etc/pam.d» так же должен быть добавлен в настоящий столбец в следующем формате: /etc/pam.d/* без точки перед звездочкой.

- Настроить Фильтры для проверки целостности ОС без установки обновлений безопасности:

- Настроить Фильтры для проверки целостности ОС установкой последнего обновления безопасности Update 6:

Возможные ошибки

1.В отчете проверки (при проверке каталога /etc/pam.d/ ) может наблюдаться следующее:

Данное поведение системы является штатным.

Возможности по реализации мер защиты информации, содержащейся в государственных информационных системах, в соответствии с требованиями приказа ФСТЭК России №17, и способов их реализации средствами операционной системы специального назначения «Astra Linux Special Edition» (Astra Linux) релиз «Смоленск»

Меры защиты информации в информационных системах и способы реализации меры защиты с использованием штатных средств Astra Linux

Аутентификация осуществляется локально или централизованно с помощью организации единого пространства пользователей, в основу которого положен доменный принцип построения сети с использованием сетевого протокола сквозной доверенной аутентификации.

Многофакторная аутентификация обеспечивается совместным применением средств идентификации и аутентификации Astra Linux, средств доверенной загрузки и устройств аутентификации (например, USB-токенов).

Реализуется с применением сертифицированных межсетевых экранов.

Управление информационными потоками в информационной системе осуществляется средствами Astra Linux, реализующими функции контроля и фильтрации проходящих информационных потоков в соответствии с заданными правилами.

Правила (или цепочки) фильтрации выполняются в соответствии с атрибутами отправителя и получателя сетевых пакетов, а также атрибутами передаваемой информации (классификационными метками и контрольными суммами, вычисляемых в соответствии с ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012)

Контроль осуществляется путем анализа содержимого журналов регистрации событий безопасности для мер защиты УПД.1-УПД.6

Реализуется с применением сертифицированных межсетевых экранов.

Управление информационными потоками в информационной системе осуществляется средствами Astra Linux, реализующими функции контроля и фильтрации проходящих информационных потоков в соответствии с заданными правилами.

Правила (или цепочки) фильтрации выполняются в соответствии с атрибутами отправителя и получателя сетевых пакетов, а также атрибутами передаваемой информации

Доверенная загрузка виртуальных машин реализуется средствами создания замкнутой программной среды, настройками подсистемы эмуляции аппаратного обеспечения и контроля целостности образов виртуальных машин. Для ЭВМ — защита реализуется с применением средств доверенной загрузки

Защита периметра (физических и (или) логических границ) информационной системы при ее взаимодействии с иными информационными системами и информационно-телекоммуникационными сетями