Контроллер Wi-Fi точек доступа на Mikrotik

В последней версии операционной системы Mikrotik RouterOS под номером 6.11 была добавлена экспериментальная функция, позволяющая использовать роутер на этой платформе в качестве контроллера Wi-Fi точек доступа. К сожалению, так как данный функционал только что появился и находится в статусе бэта, информация о нём ограничевается довольно скучной статьёй на в Wiki-справочнике Mikrotik’а. Пошаговой инструкции по настройке мне найти не удалось, поэтому, решено было попытаться всё настроить методом научного тыка. В данном посте я рассматриваю простую настройку контроллера (не углубляясь в дебри настроек, коих очень много) обеспечивающую следующую конфигурацию (по сути, аналогичную той, что была бы настроена на простом SOHO-роутере уровня D-Link DIR-620 с родной прошивкой, и используемую в домашних условиях):

- Два Wi-Fi роутера Mikrotik RouterBoard

- Routerboard RB951G-2HnD — основной, является контроллером Wi-Fi, точкой доступа, маршрутизатором, DHCP- и DNS-сервером. Далее буду именовать его контроллером

- Routerboard RB951Ui-2HnD — дополнительный, является только точкой доступа Wi-Fi и свитчём на 3 порта (POE in и out порты не включены в свитч и зарезервированы на будущее). Далее буду именовать его точкой доступа или точкой

Дисклеймер

Подготовка

По информации с Wiki работа данной системы не требует наличия Wi-Fi на роутере, в таком случае устройство может выполнять функции контроллера.

Первым делом, необходимо обновить систему на наших роутерах до версии 6.11. Можно скачать файл прошивки с официального сайта Mikrotik, после чего перетащить его в окно Winbox’а, после чего перезагрузить роутер; или же зайти в раздел System -> Packages, нажать кнопку Check For Updates и в появившемся окне ещё раз нажать на Check For Updates, а затем Download & Upgrade.

Далее в разделе загрузок на официальном сайте Mikrotik, нужно скачать файл пакета Wireless CAPsMAN (он находится там же где и прошивка для вашей платформы), после чего установить его так же, как обновление RouterOS, т.е. перетаскиваем на окно Winbox’а и перезагружаемся.

После перезагрузки заходим в раздел Packages, чтобы убедиться, что пакет корректно установился и активирован.Обратите внимание, появился пакет wireless-fp, а пакет wireless стал неактивным. Кроме того, появился новый пункт CAPsMAN в главном меню и кнопка CAP в разделе Wireless.

Настройка контроллера

Действия, описанные в данном разделе, требуется выполнить только на контроллере.

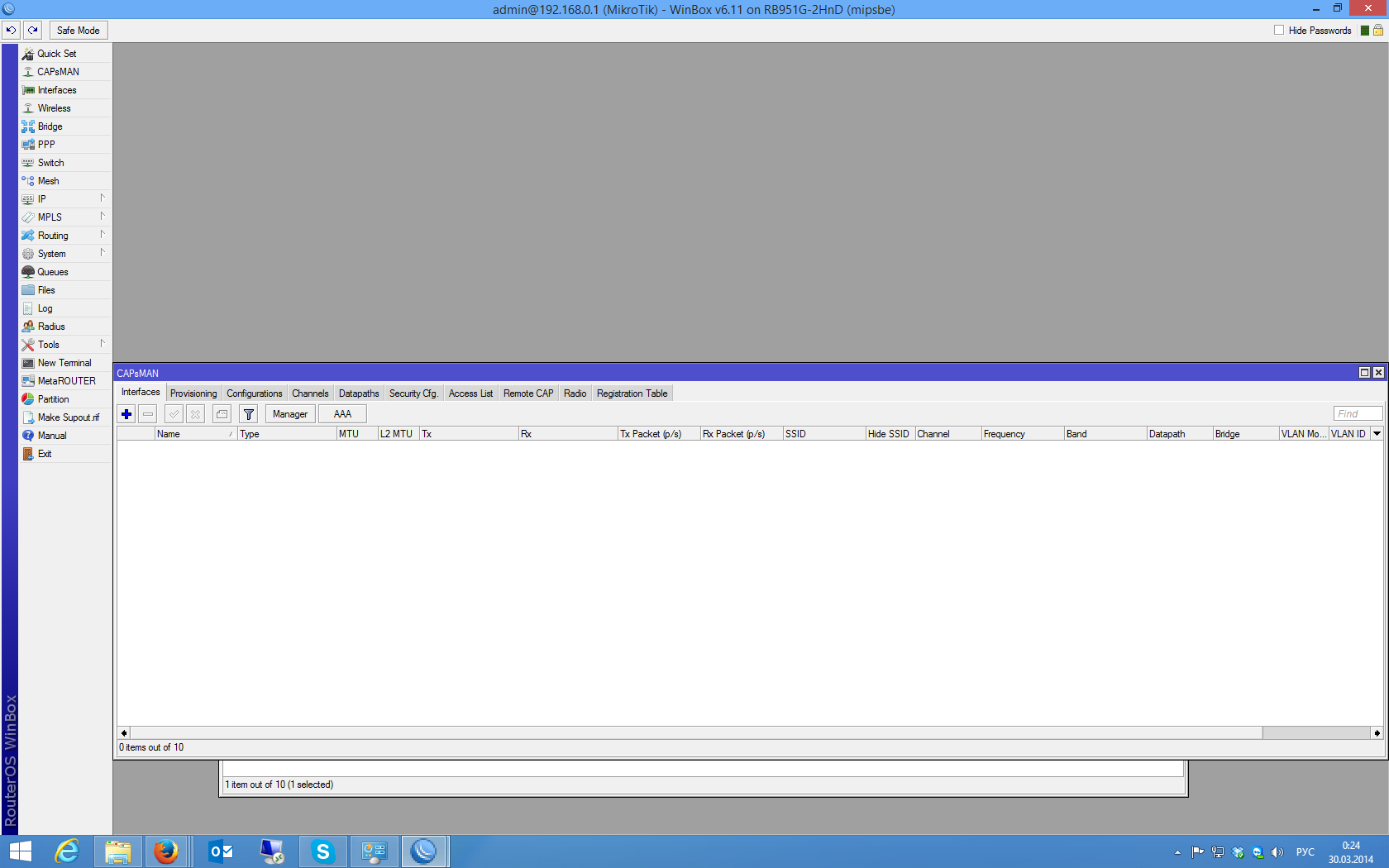

Заходим в раздел CAPsMAN в главном меню.Первая вкладка Interfaces будет содержать псевдо-интерфейсы, появляющиеся при подключении точек доступа к контроллеру на каждое подключение по одному псевдо-интерфейсу. Если зайти в любой псевдо-интерфейс, то можно увидеть настройки, которые применены к нему.

В принципе, можно вручную создать интерфейс для точки доступа, например в случае необходимости выделить какую-либо точку какими-то особыми настройками.

Чтобы включить режим контроллера, нажмём кнопку «Manager», устанавливаем галочку Enabled и нажимаем OK.

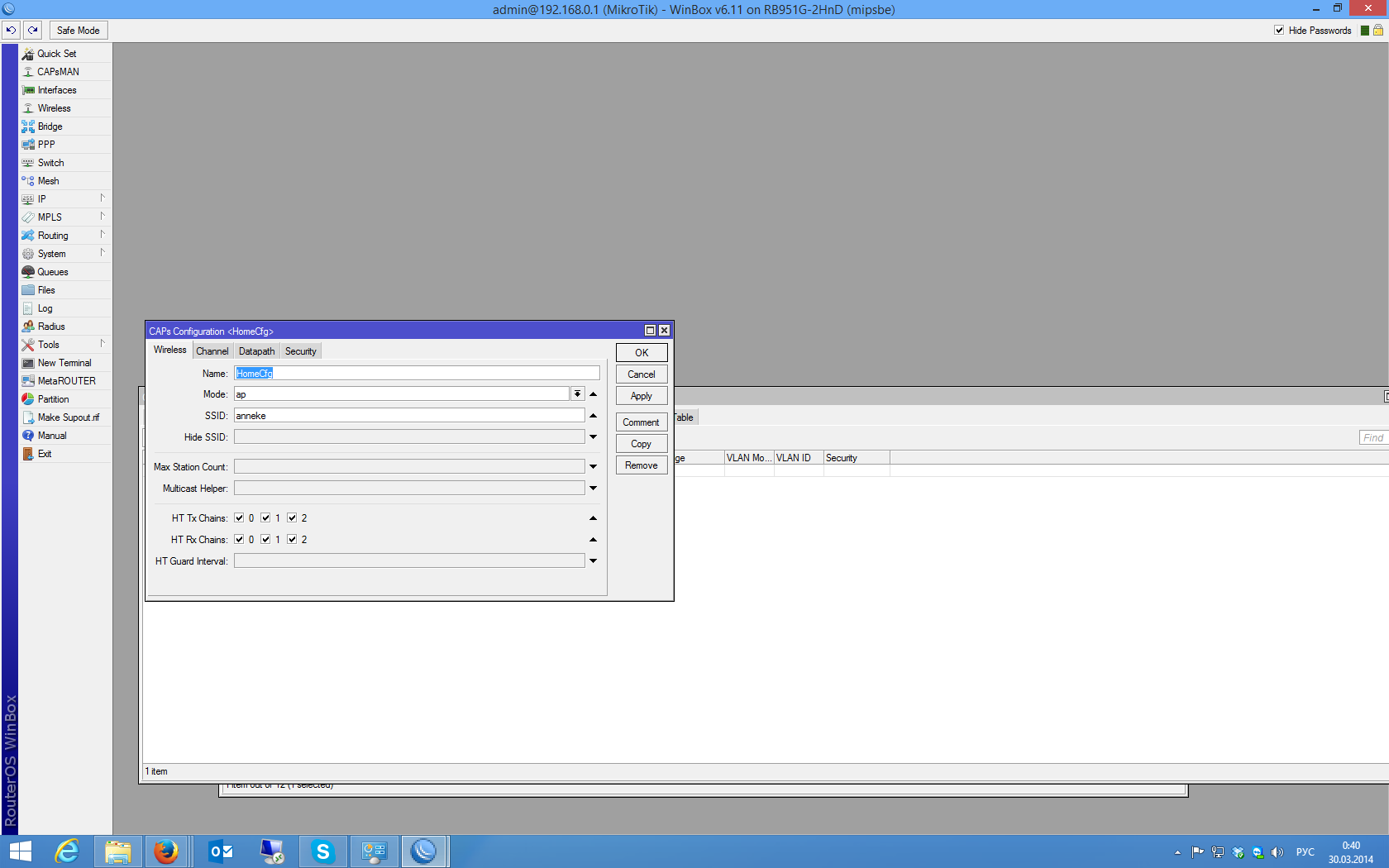

Переходим ко вкладке Configurations. Здесь создаются конфигурации, которые в дальнейшем будут разворачиваться на наших точках доступа.Создадим новую конфигурацию

Зададим имя конфигурации, SSID, режим доступен только один, но на всякий случай, я решил не оставлять это значение пустым, хотя с пустым тоже всё работает. Тут же укажем, что использовать следует все доступные антены на приём и передачу (на моих роутерах их по две, но третья галочка хоть и установлена, ни на что влиять не будет).

Далее определим настройки канала

Заметьте, любые настройки можно сделать, как непосредственно в конфигурации, так и создать объект «Channel» на соответствующей вкладке CAPsMAN’а, после чего выбрать его из списка. Это может быть удобно при наличии сложных конфигураций с комбинацией различных параметров для нескольких точек доступа. Укажем частоту (к сожалению, выпадающий список отсутствует, поэтому придётся указать значение вручную), ширина канала у меня почему-то принимает только значение 20МГц (в описании поля в консоли написано, что это может быть десятичное число от 0 до 4294967.295, поэтому поставить 20/40 нельзя, а если указывать значения, больше 20, появляется ошибка, что точка доступа неподдерживает данную частоту). Если ширину канала не указать, то 20МГц будет принято по умолчанию. Далее выбираем формат вещания 2ghz-b/g/n. Следующее поле по смыслу как раз должно давать возможность расширить канал до 20/40, но почему-то независимо от выбранного значения этого не происходит. На всякий случай, выбираю Ce (в предыдущих версиях above).

Следующий раздел позволяет указать сетевые параметры

Как и в случае с каналом, можно оформить этот раздел конфигурации через отдельный объект.

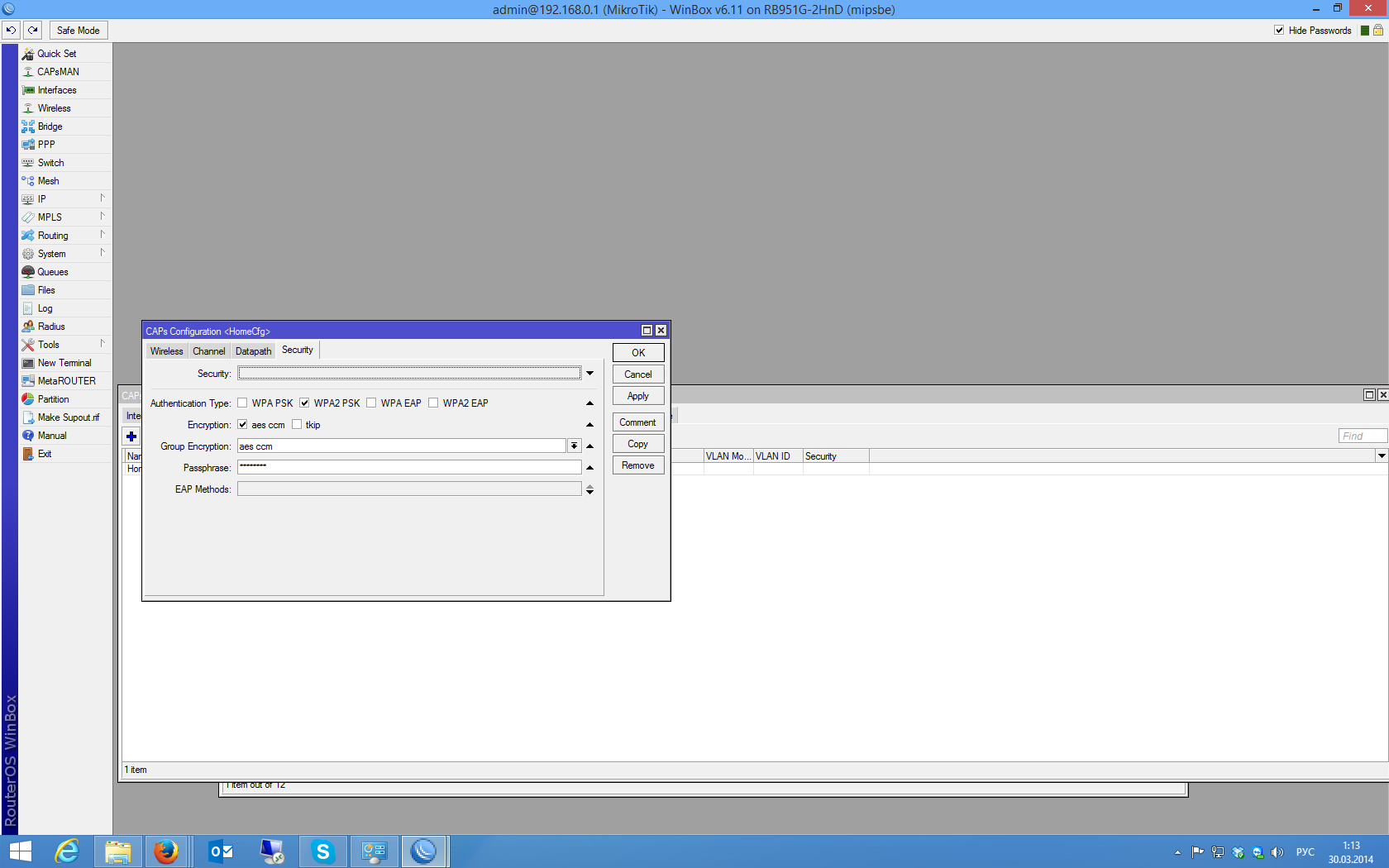

Галочка local-forwarding позволяет передать управление трафиком точкам доступа. В этом случае попадание клиентов в определённую подсеть (путём добавлениея wlan интерфейса в определённый bridge), маршрутизация и т.д. будет осуществляться привычным образом, т.е. через интерфейс беспроводной сети. Снятие этой галочки передаёт управление контроллеру, соответственно все прочие настройки на этой вкладке действительны только при снятой галочке.Раздел «безопасность»

Содержит, в принципе, привычные настройки, которые не нуждаются в коментировании. Единственное, что хочется отметить — это отсутствие WEP аутентификации. Тут так же можно выполнить настройки в отдельном объекте «Security», после чего указать его в соответствующем поле.

Развёртывание

После того как мы закончили редактировать конфигурацию, сохраним её. Она понадобится нам на следующем этапе.

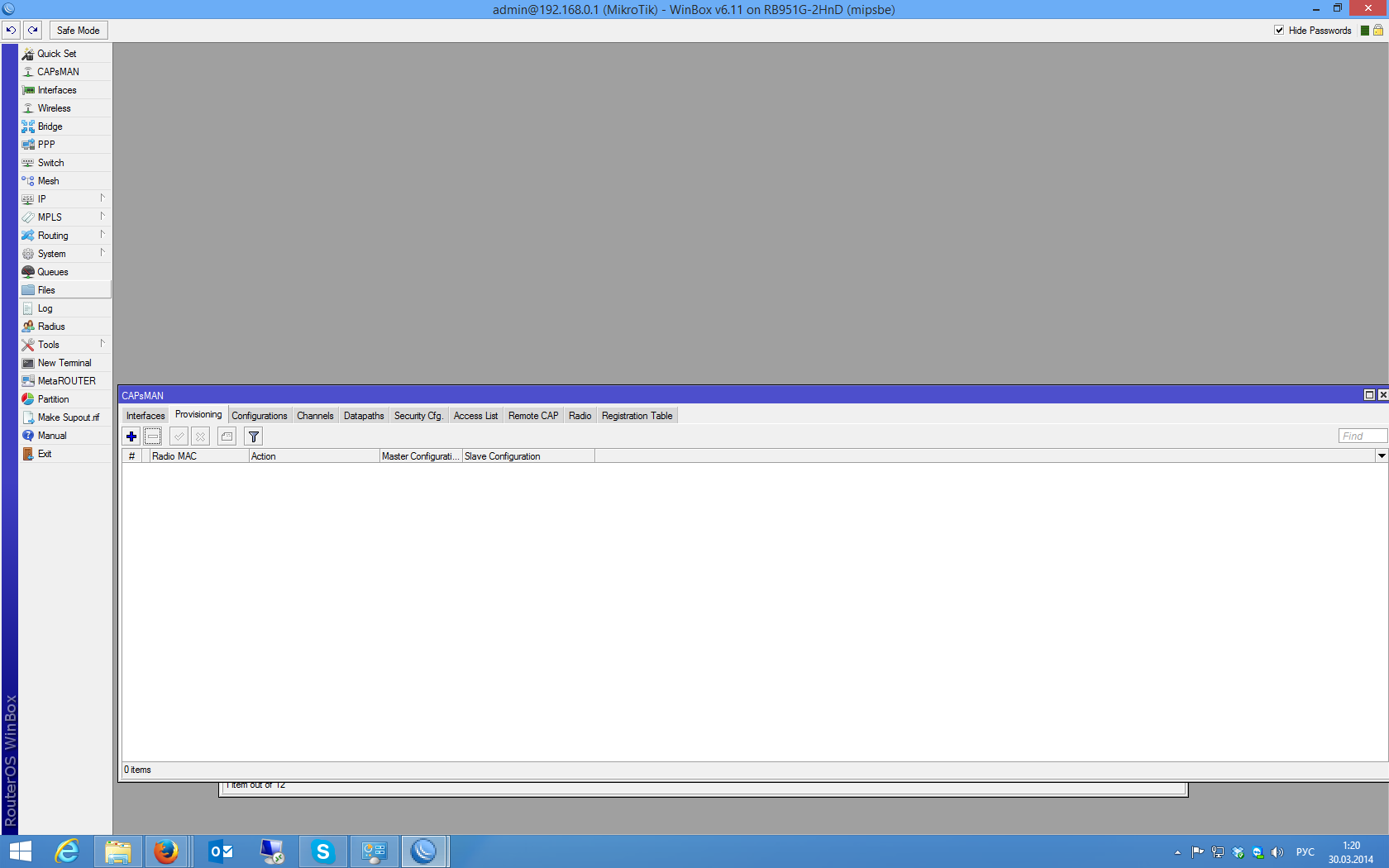

На вкладке Provisioning мы создаём новое развёртывание. Укажем тип конфигурации.

Создадим в этом разделе объект «Provisioning».Поле «Radio Mac» позволяет определить конкретную точку доступа, к которой будет применено данное развёртывание, по умолчанию — ко всем. Действие нужно указать «create dynamic enabled», другие варианты нужны для статических интерфейсов. Укажем только что созданную конфигурацию в качестве основной.

Настройка точек доступа

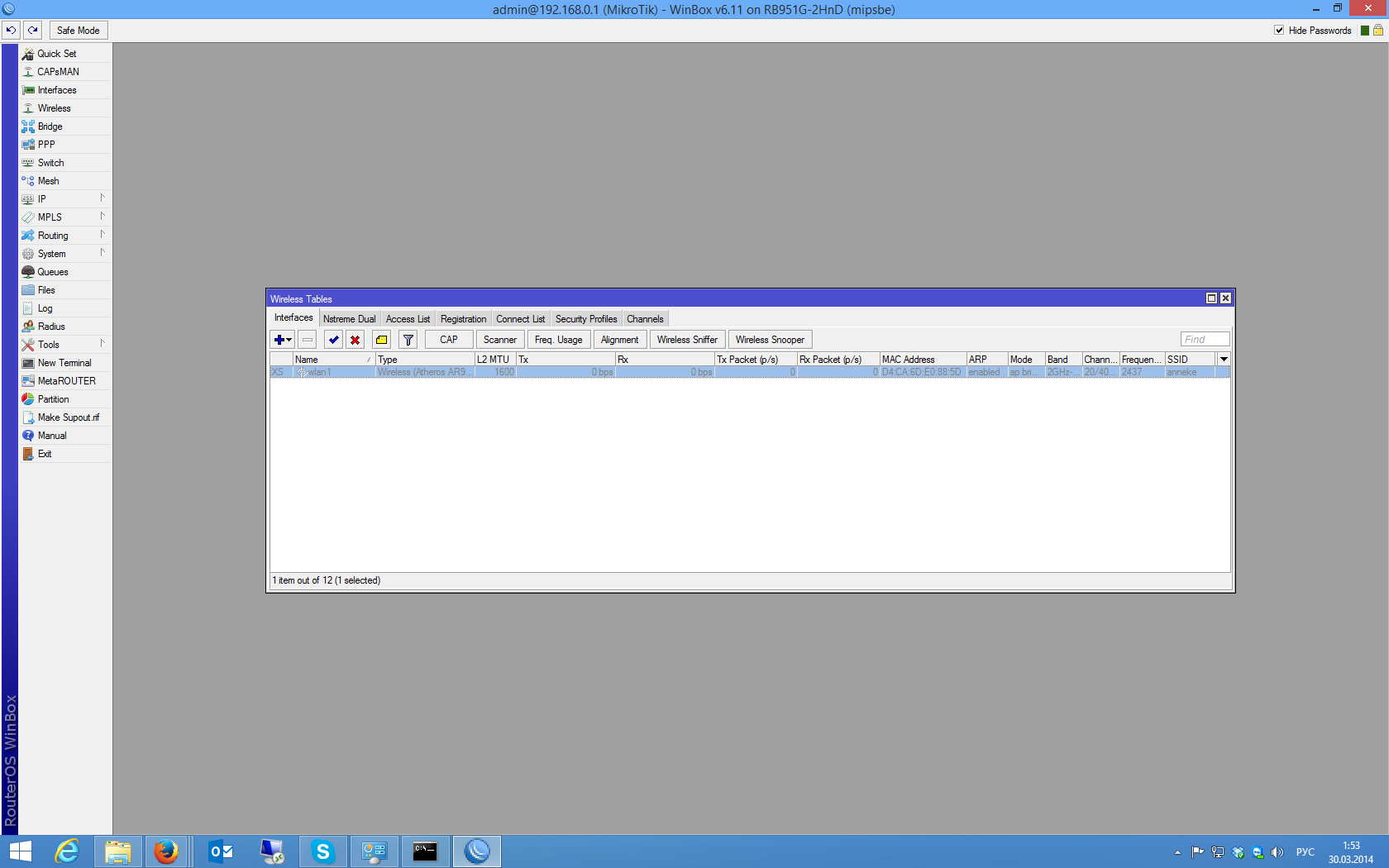

Здесь всё гораздо проще. Настройки выполняются на роутерах, оснащённых Wi-Fi модулями. Заходим в раздел Wireless.

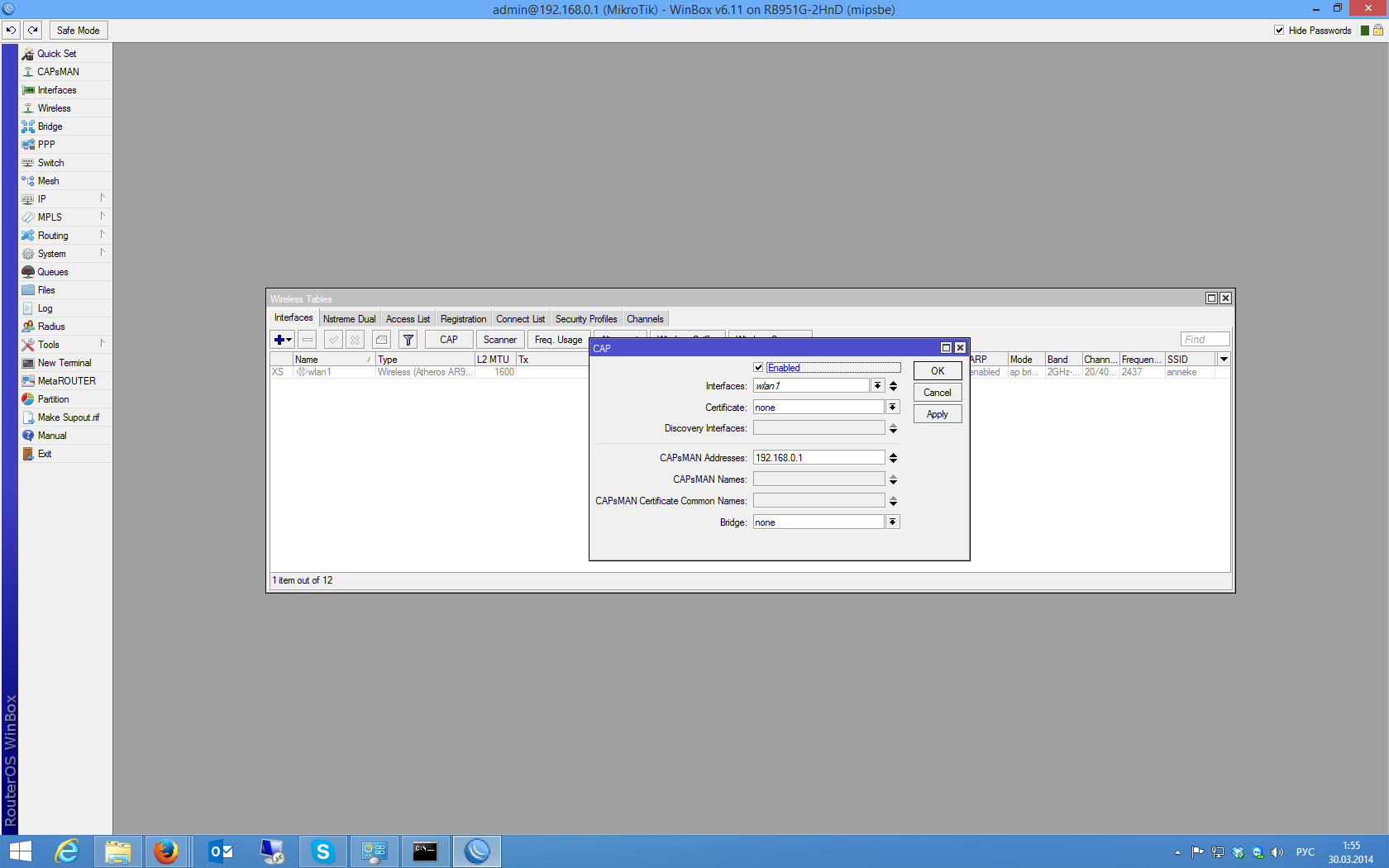

Ставим галочку Enabled, указываем беспроводной интерфейс, в случае, если точка доступа и контроллер это одно устройство, добавляем в поле CAPsMAN addresses свой же IP.

Если точка доступа, и контроллер — это разные устройство, то CAPsMAN addresses можно не указывать, вместо этого указать Discovery Interfaces.

Поле Bridge можно заполнить — указать мост, в котором находится локальная сеть, в таком случае при установке соединения с контроллером, интерфейс будет автоматически добавляться в мост, а можно не указывать, тогда его придётся назначить в пункте меню Bridge.

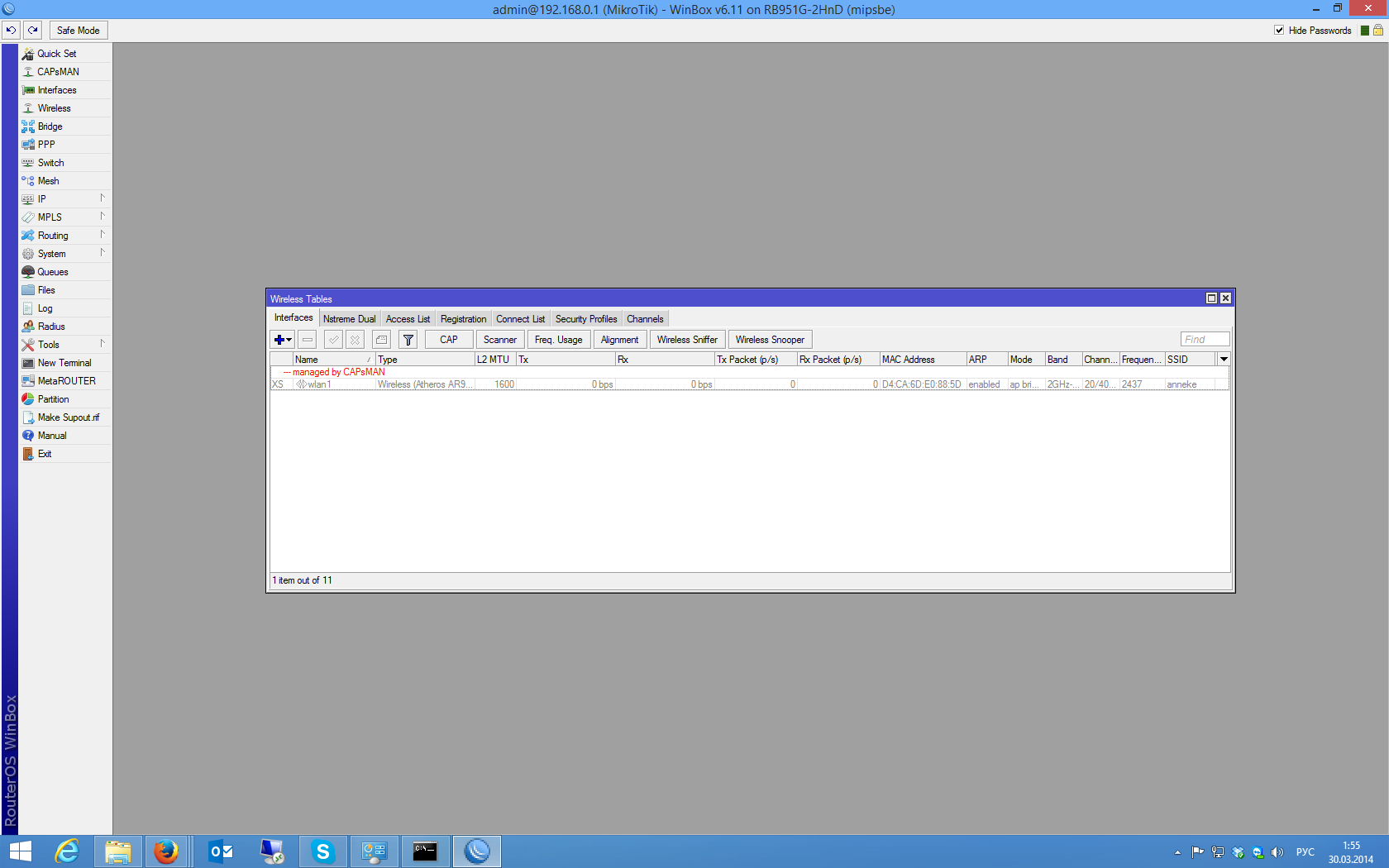

После нажатия кнопки OK. У интерфейса появится краснный коментарий, обозначающий, что он управляется контроллером.

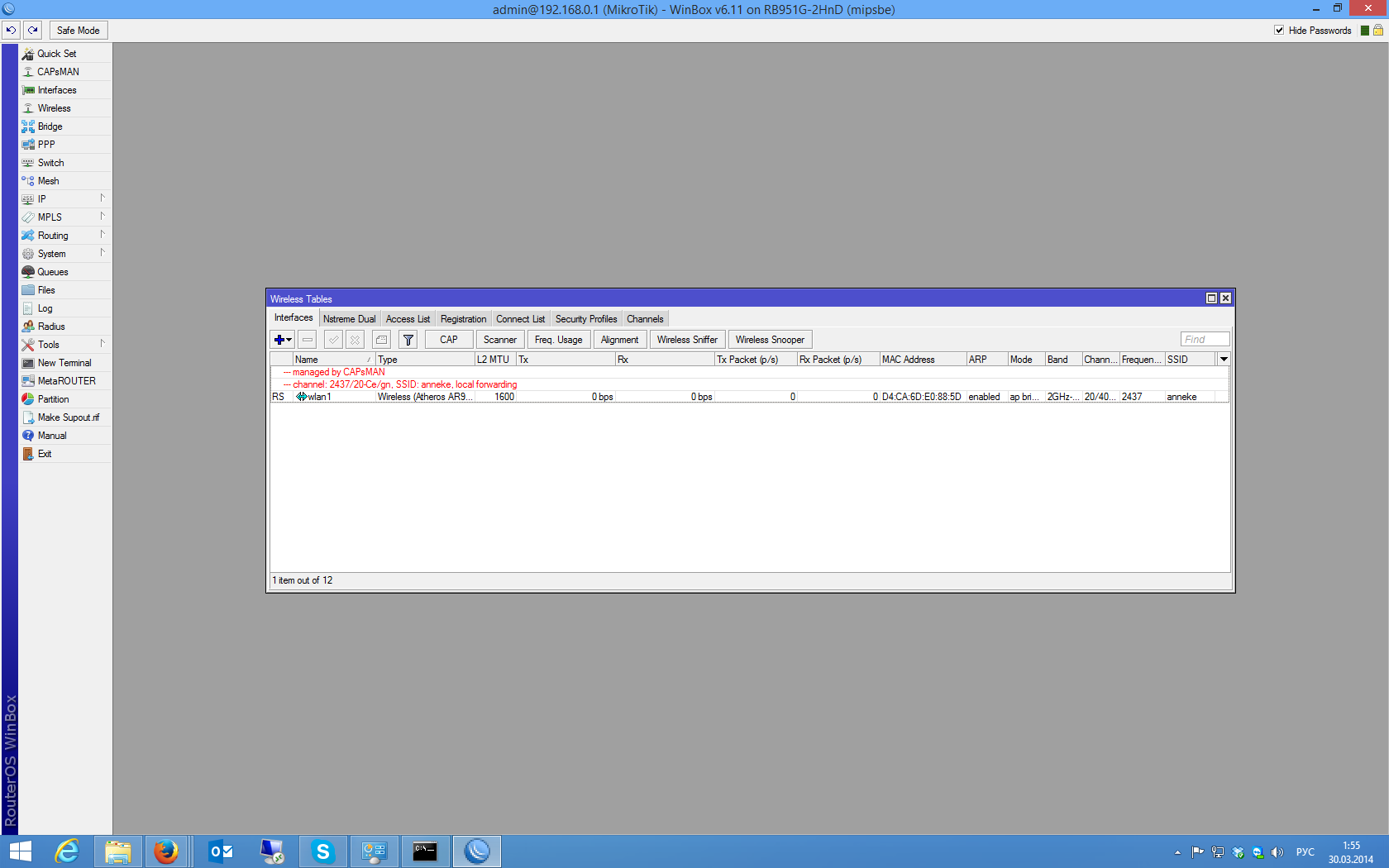

После установки соединения с контроллером и получения от него настроек появится вторая строчка коментария с указанием параметров сети.

А во вкладке Interfaces пункта меню CAPsMAN появятся псевдо-интерфейсы соответствующие этим соединениям.

После редактирования настроек контроллера, можно принудительно обновить развёртывание на точки доступа в разделах Remote CAP и Radio (в зависимости от того, какие настройки меняли), выделением нужной точки и нажатием на кнопку Provision.Подключенных клиентов по интерфейсам можно увидеть в разделе Registration Table:

Заключение

Поскольку функционал CAPsMAN и CAP только что появился в открытом доступе и всё ещё находится в статусе бэта-тестирования, я предполагаю, что интерфейс, настройки и возможности в скором времени вполне могут измениться. Но принципиальные изменения вряд ли произойдут, так что надеюсь, что пост не потеряет актуальности.

При написании данного поста использовалась статья из официальной Wiki Mikrotik.

UPD: перечитал wiki, обнаружил ошибку в посте, касательно вкладки datapath, внёс исправления в статью.

Wi-Fi контроллер точек доступа: модели Cisco и подпольный самопал

Привет! В этой статье мне очень кратко хотелось бы остановиться на Wi-Fi контроллерах точек доступа. Наш портал пока не совсем по этой теме – все-таки ориентируемся на домашних диванных пользователей. А вот тематика таких контроллеров – это больше для использования в крупных организациях, где требуется организовать централизованное управление беспроводной сетью.

Есть свой опыт использования? Наверняка он будет интереснее нашего? Поделитесь им в комментариях к этой статье. Вы сможете помочь тысячам других людей, находящихся в поиске самого важного и быстрого решения!

Для чего они нужны?

Для чего нужны – да чтобы было!) На самом деле требуется исключительно в больших сетях для централизованного управления. Вот, пожалуй, основные функции, которые вешают на него:

- Единый DHCP-сервер. В роуминге это очень актуально – где бы ни подключился какой пользователь, нужно ему выдать уникальный IP, дабы не было конфликта адресов.

- Регуляция мощностей передатчиков – для уменьшения шума, улучшения качества сигнала.

- Настройка и обновление ПО из одного места – особенно актуально, когда у вас десятки точек доступа, чтобы не ходить по каждой отдельно.

- Контроль авторизации – особенно актуально при реализации того самого ФЗ.

Что лучше выбрать?

На самом деле контроллер можно сделать из… и палок (ниже будут отсылки в сторону MikroTik и Keenetic), но в профессиональной среде любят контроллеры Cisco. Они на любой вкус и цвет, под любой функционал, а главное – уживаются во всех современных архитектурах почти любой организации. Так что если хотите что-то профессиональное – Cisco. Если поиграться для домашней сети на пару устройств – подойдут и самопальные поделки.

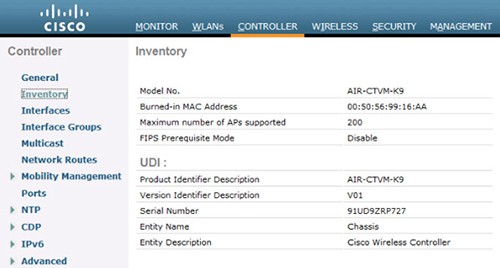

Варианты от Cisco

Поверхностно пробегусь о существующих решениях в среде Cisco. При выборе стоит отдельно подойти к каждому решению детальнее:

- Виртуальный контроллер – ставите ПО на свою виртуальную среду где-нибудь на сервере. Тот же самый функционал, что выполняет и железо, но программно.

- Модуль для маршрутизатора – актуально для моделей маршрутизаторов 1900-2900-3900. В слот модуля вставляется контроллер, например, ISR G2, который и занимается исполнением всех манипуляций в беспроводной сети.

- Настольный контроллер – купили, поставили на стол отдельным устройством, работает. Пример – Aironet 2500 (до 75 точек доступа, до 1000 клиентов).

- Коммутаторы с функцией контроллера – например, модели 3850 и 3650.

- Карта расширения WISM2 для коммутаторов серии 6500.

- Точки доступа Cisco 1850 с функцией контроллера Cisco Mobility Express.

Как видите, вариантов для применения очень много. Определитесь с вариантом исполнения, а уже под него подбирайте конкретное устройство с дальнейшим изучением всех его особенностей.

Альтернатива – MikroTik

С версии прошивки 6.11 на Микротиках тоже появилась функция контроля беспроводных сетей с помощью CAPsMAN. Здесь на этом подробно останавливаться не хотелось бы, так как пошаговая инструкция у нас уже была дана на сайте для похожей задачи:

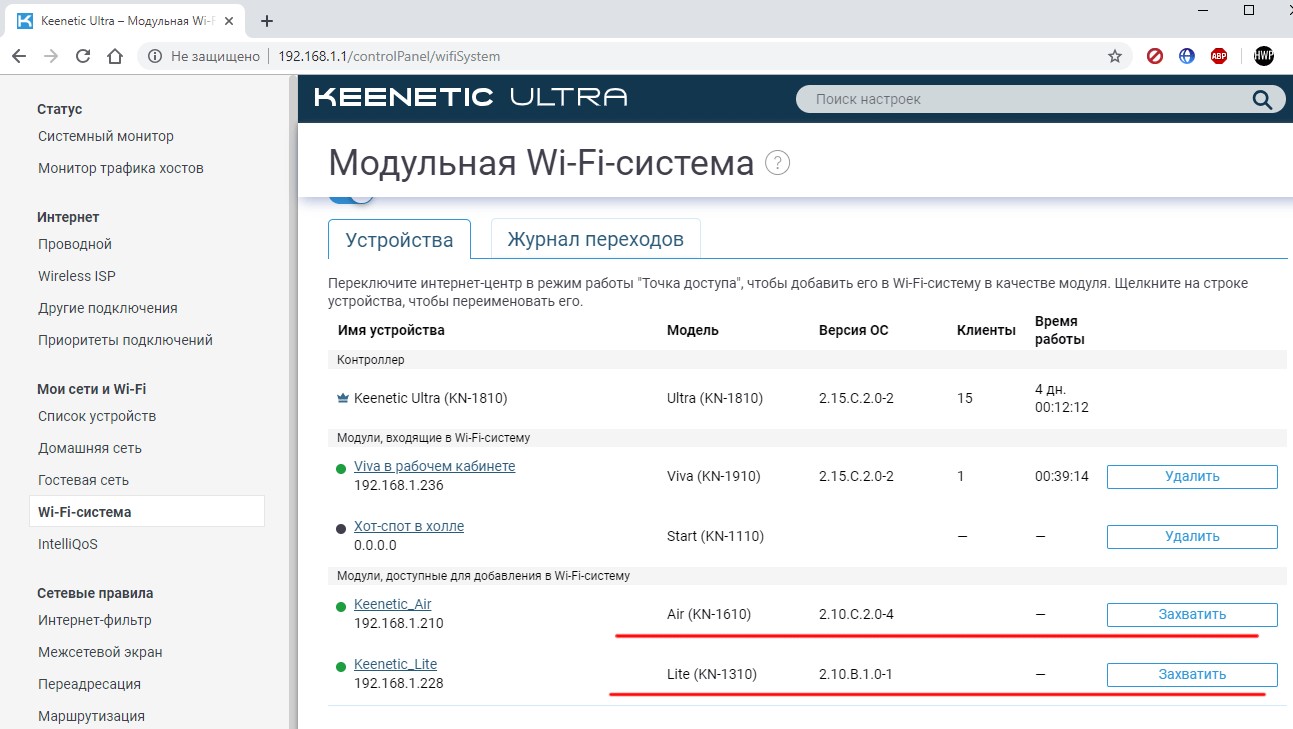

Альтернатива – Keenetic

Без шуток – приходилось видеть решения и без дорогих вариантов, а главное простых – например, на базе роутеров Keenetic.

- В качестве основного используем мощную модель – подойдут Giga или Ultra.

- Ведомые модели цепляем в общую сеть (можно и через коммутаторы, если их много – работает и так).

- Ведомые модели переключаются в режим точек доступа – программно или тумблером (Air и Lite).

Все остальное просто – на главном роутере нужно зайти в настройки (на Ultra – раздел «Wi-Fi система»), а там уже захватить все обнаруженные устройства в единую сеть:

Минусы такой конфигурации – не будет общих настроек из единого интерфейса вроде управления мощностью и обновления. В остальном – для небольшой сети и домашнего хозяйства все очень просто и работает стабильно. Адреса выдаются, покрытие бесшовное.

Вот и все. Если же у вас есть что добавить и чем поделиться – добро пожаловать в наши открытые комментарии. Всем до скорых встреча на нашем WiFiGid!