Как воруют наши деньги через Wi-Fi в местах с бесплатным выходом в интернет. Будьте осторожны!

Кража данных по Wi-Fi представляет опасность не только для рядовых граждан , но и наносит урон работе целых компаний.

Поэтому грамотно защищать свое информационное пространство должен уметь каждый.

Места с открытым Wi-Fi доступом — самое излюбленное место для аферистов:

- Именно здесь они могут перехватить информацию с чужих смартфонов.

- Для этого чаще всего используют атаки по типу «человек посередине» (MiM — Man in the middle).

Вот как работает эта грабительская онлайн-схема:

1) Мошенники создают свою точку доступа Wi-Fi, название которой полностью или частично совпадает с названием популярной общественной сети.

К примеру, часто используется имитация сетей Wi-Fi ресторанов быстрого питания.

2) Мобильные телефоны жертв с включенным вай-фаем периодически сканируют пространство на наличие знакомых сетей, а обнаружив их, осуществляют подключение.

Такая настройка поиска интернета «по умолчанию» часто приводит к весьма плачевным последствиям.

3) Дело в том, что при попытке подключиться к Wi-Fi -двойнику, происходит автоматическое подключение и к тем сервисам , которые обычно работают в фоновом режиме: то есть обновляется почта, проверяется наличие новых смс в мессенджерах и т.п.

Получается, что все данные, которые передаются с вашего телефона в интернет, проходят через устройство мошенников.

4) Дальше же — дело техники. Перехватить пароль от мобильного банка или через частную переписку для профессиональных злоумышленников не составит труда.

5) Так же мошенники могут производить подмену интернет-ресурсов, на которые вы переходите: и вместо сайта с защищенным соединением вы оказываетесь на его фишинговом собрате, который безопасностью не блещет.

Для чего аферисты используют подмену Wi-Fi соединения:

- чтобы завладеть важной информацией;

- чтобы заразить устройство с помощью вредоносного программного обеспечения;

- чтобы получить доступ к паролям и, как следствие, к деньгам жертв;

- чтобы пропагандировать определенную информацию.

Чтобы защититься от подобного типа атак, необходимо:

1) Выключить автоматическое подключение к Wi-Fi сетям.

2) Включить «подтверждение подключения».

3) Произвести настройку VPN-соединения на своем гаджете.

4) Если же вы хотите подключиться к общественной сети, узнайте ее точное название — таким образом, вы обезопасите себя от подключения к фейковому вай-фаю.

ПРАКТИКА. На пути к большим деньгам и состоятельной жизни.

Чтобы финансовый достаток и материальное благосостояние навсегда поселились в вашем доме, следует освоить правила грамотного обращения со своими деньгами.

1) У вас должна быть четко сформулированная цель в сфере личных финансов.

Без постановки главной цели вам будет сложно удержаться и не сбиться с верного пути (поддавшись искушениям рекламой и соблазнам шопинга).

2) У вас должны быть накопления (как минимум, в размере «финансовой подушки»).

А денежный запас у вас появится только после того, как вы выработаете у себя привычку откладывать определенную часть от каждой своей зарплаты (хотя бы 10-20%).

3) Ваши деньги должны вас «слушаться». Научите их «работать» и приумножаться. Для этого регулярно покупайте валюту, акции и другие финансовые инструменты.

Благодаря этим действиям у вас постепенно появится существенный финансовый капитал, доходы от которого будут полностью обеспечивать вас и всю вашу семью.

Автор статьи — Александр Евстегнеев

БУДУ БЛАГОДАРЕН ЗА ВАШИ ЛАЙКИ И РЕПОСТЫ ЭТОЙ СТАТЬИ

Перехват данных через Wi-Fi: современные методы атаки MiTM

Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Ребят, про школьников написал не случайно, пусть позлятся немного. Большая часть неграмотных вопросов к нашему порталу возникает именно у них. И большую часть ответов можно спокойно прочитать здесь же. Ну да ладно, этот раздел немного не о том. Здесь ОЧЕНЬ КРАТКО рассмотрим теорию перехвата данных в Wi-Fi сетях – открытой передачи, файлов, куки, сессии, пароли и чего там вам еще в голову взбредет собирать.

- Мы можем перехватывать данные только в подключенной сети. Реализуется атака MiTM («человек посередине»), когда мы получаем запросы от роутера, сохраняем себе и передаем обратно машине-жертве. И то же самое в обратном порядке. Можно, конечно, слушать пакеты сетей, к которым мы не подключены, но без ключа их шифрование нам ничего не принесет ценного. Поэтому сначала подключаемся, а уже потом слушаем.

- Не все данные в сети к сайтам идут в открытом виде. Протокол HTTPS на сайте шифрует трафик в обе стороны. Т.е. в теории мы можем перехватить пароль, но по факту ничего из него не вытянем. На этот случай появляются в разное время способы подмены HTTPS с дальнейшим проксированием через себя. Т.е. обходить можно, но порой такие способы фиксят разработчики браузеров.

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

В научных забугорных IT-кругах процедуру перехвата называют «сниффингом» (от слова sniffing – разнюхивание).

Intercepter-NG

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Сразу с порога видео по работе, вроде как все понятно:

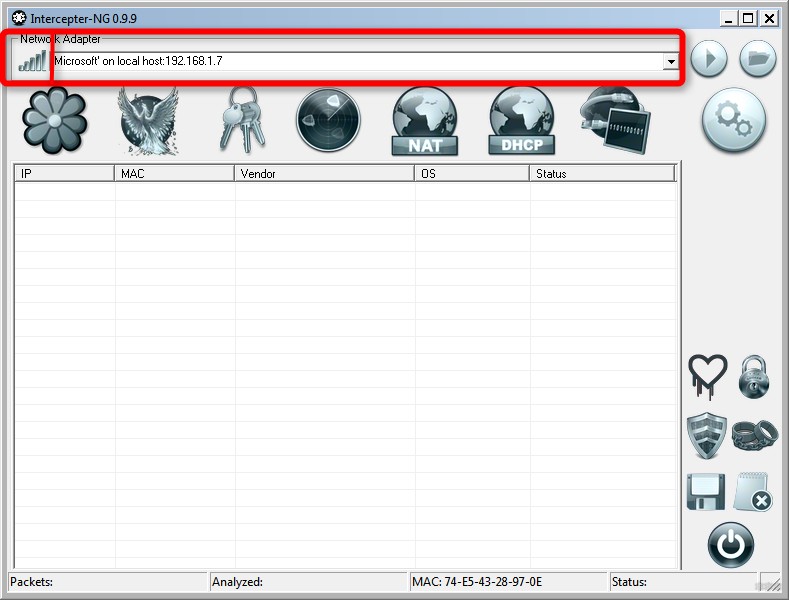

- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

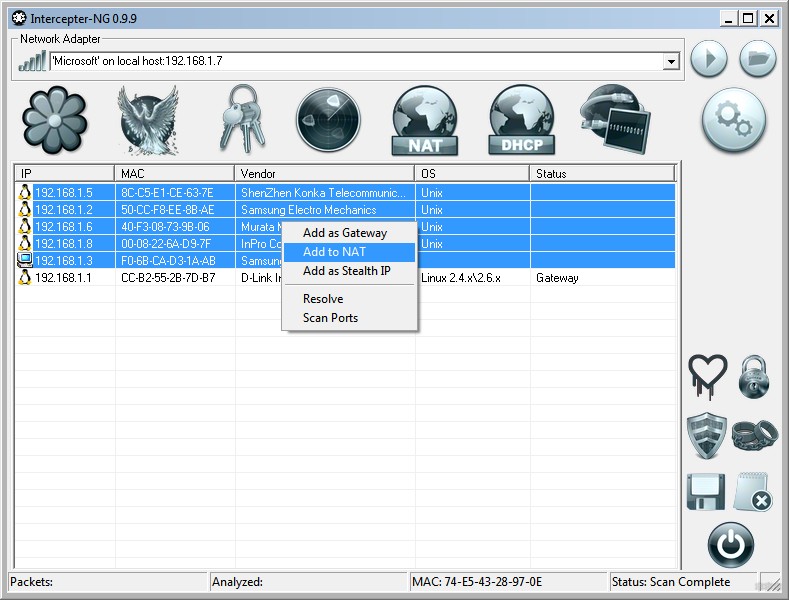

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

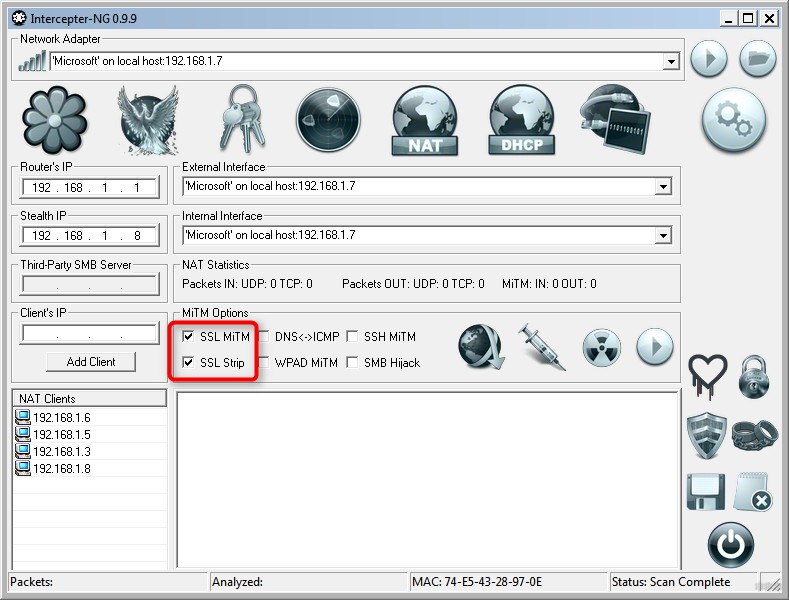

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный. А еще выставляем SSL обход:

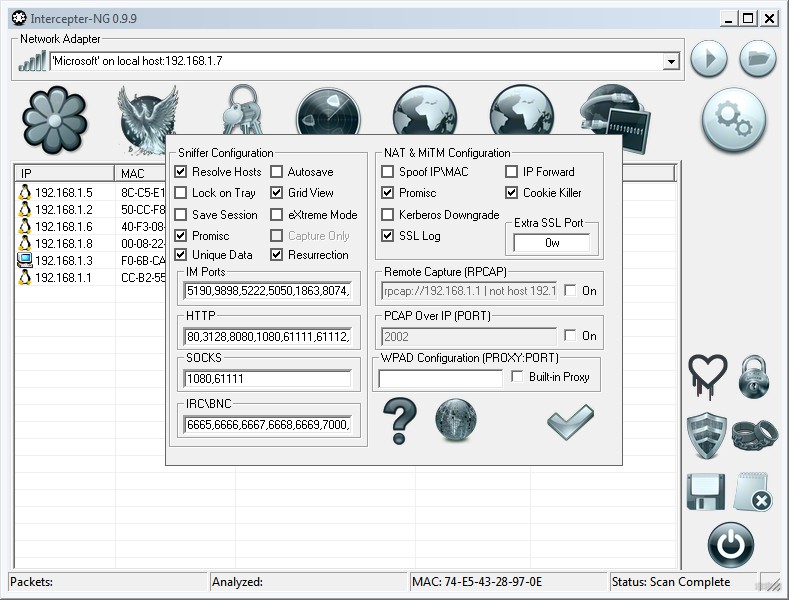

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Еще одна легенда для Windows – Cain&Abel. Упоминается во всех руководствах и обучающих материалов подготовки этичных хакеров. На самостоятельное изучение, исполняет то же самое.

Другие интересные моменты в Intercepter-NG

Обычно про это не пишут, так как все выходит в такую линейную задачу. Но оставлю здесь для ищущих людей, ибо можно найти в этом интересное применение:

- Messengers Mode – использовался для перехвата сообщений с ICQ подобных мессенджеров. Ныне вряд ли имеет серьезное применение, т.к. все шифруется непонятно какими ключами.

- Ressurection Mode – режим восстановления данных при перехвате, например, пытается восстановить отправленные файлы.

- Password Mode – тут ловим куки и пароли.

- Scan Mode – режим сканирования сети для обнаружения ее узлов. Бонусом – есть возможность сканирования портов. По таким функциям видно, что скорее Intercepter писался с любовью, мелкие, но полезные фишки швейцарского ножа.

- NAT Mode – наш основной режим для атаки по ARP.

- DHCP Mode – подъем своего DHCP в сети со всеми вытекающими видами атак.

Бонусом отсюда же можно делать подмену сайтов, данных и даже обнаружить такого же шпиона в своей сети. Но это уже темы отдельных больших статей.

Физические устройства

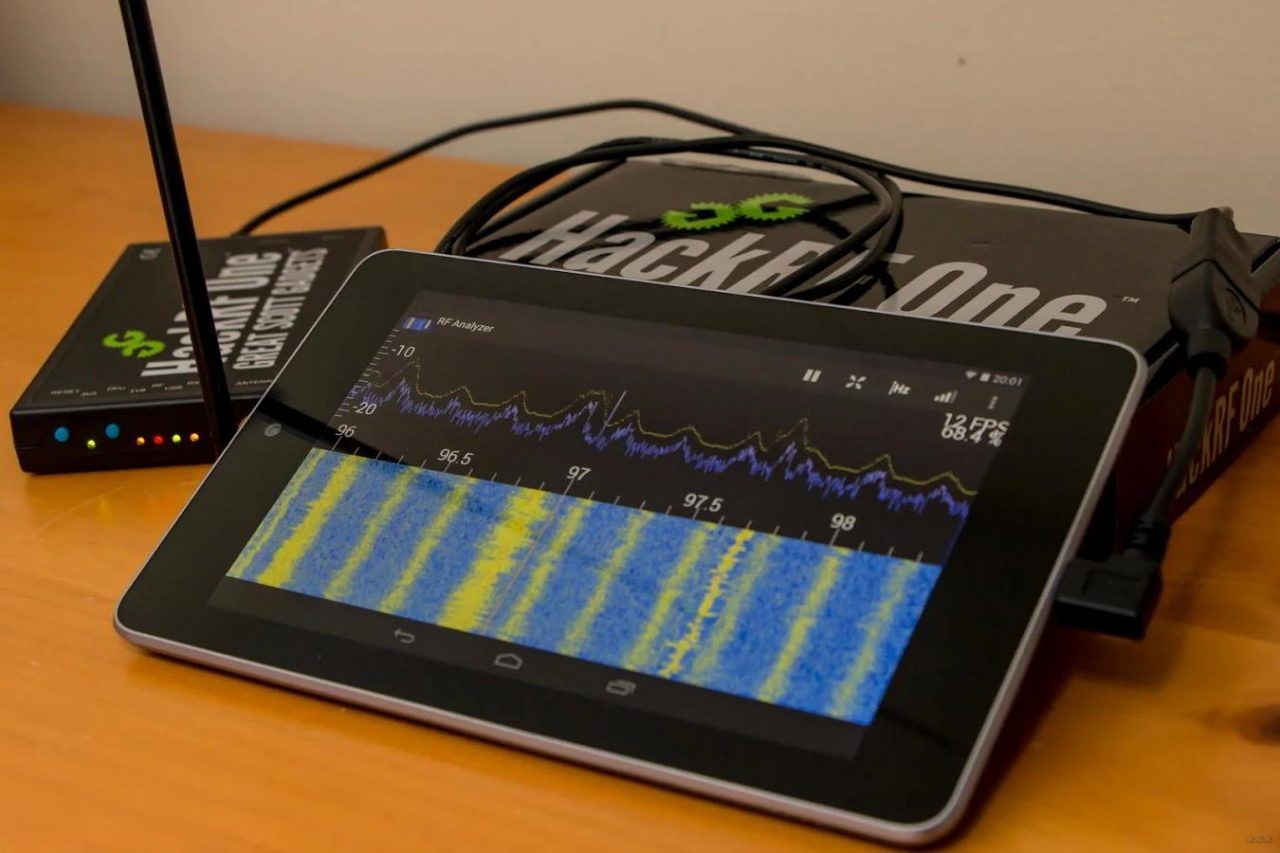

Сейчас в открытой продаже даже на тех же китайских маркетах можно достать разного рода физические перехватчики сигналов Wi-Fi (и даже GSM сетей, о ужас. ). Т.е. можно в теории обзавестись подобным устройствам и уже играть в тестирование сетей по серьезному. Но тут если только без злых намерений и обмана. Возможны и ограничения законом. Раздел больше в обзорных целях. Так, например, из известных устройств много источников писали про SDR HackRF:

DroidSheep

Раздел для истории. Еще в далеком 2012 году для рутованных Андроидов была выпущена замечательная программа DroidSheep, которая успешно позволяла перехватывать данные почти со всех сайтов. Благо тогда времена были юного интернета, а про SSL мало что было известно даже в западном интернете, ибо приходилось в те годы уже работать.

Сейчас тоже можно поставить тот же Intercepter или его аналоги на Android, но я по-прежнему склоняюсь больше к тому, что пентестинг на смартфонах дело не благородное. Но это уже каждому по вере.

Linux

Речь пойдет не только про Kali Linux, а вообще про скрипты для Unix систем как основных в тестировании на проникновение. Ниже перечислю основные интересные скрипты для работы. Жаждущие устроить перехват с актуальными данными используют именно эти утилитки. Все остальное – потеря времени.

- mitmAP – создает точку доступа, устраивает понижение HTTPS и хватает все идущее через нее. Работает на ура, далеко не все сайты устоят. ВКонтактик опускает руки. Скрипт задает вам логичные вопросы по шагам. Ясно дело на басурманском языке, но и люди, знакомые с Линуксом, не абы кто. Так что легко разберетесь. Комментарии излишни. Собирает данные в текст и файлы для Wireshark (которым, к слову, тоже можно поанализировать все пакеты в сети).

- WiFi-Pumpkin – еще одна точка доступа, но уже с графическим интерфейсом. Функционал покруче интерцептора. Тоже лежит на Гите.

За сим заканчиваю этот коротки обзор. Как видите – даже сейчас и даже при шифровании возможны утечки данных. Так что рекомендую быть бдительными в открытых сетях, а весь трафик пускать через свои VPN сервисы, дабы злоумышленники не могли нанести вам ущерб. Всем хорошего дня!