- Криптографические методы защиты информации

- Что такое криптографические методы защиты информации

- Виды криптографической защиты информации

- Шифрование

- Стенография

- Кодирование

- Сжатие

- Используемые методы технологии

- Сертифицированные криптографические средства защиты информации в России

- Класс КС1

- Класс КС2

- Класс КС3

- КВ1 и КВ2

- Класс КА

- 5.2. Средства криптографической защиты соединений в вычислительных сетях кратко

- Вау!! 😲 Ты еще не читал? Это зря!

Криптографические методы защиты информации

Что такое криптографические методы защиты информации

Криптография — это наука о способах конфиденциальности и подлинности информации.

Криптографические методы преобразования данных являются самыми надежными в сфере информационной безопасности.

Криптография составляет целую систему методов, которые направлены на видоизменение персональных данных, чтобы сделать их бесполезными для злоумышленников.

Осторожно! Если преподаватель обнаружит плагиат в работе, не избежать крупных проблем (вплоть до отчисления). Если нет возможности написать самому, закажите тут.

Способы криптографического шифрования позволяют решить две ключевые задачи:

Виды криптографической защиты информации

Классификация криптографических методов преобразования информации по типу воздействия на исходные данные включает следующие виды:

Шифрование

Шифрование предполагает видоизменение исходника посредством логических, математических, комбинаторных и других операций. В итоге таких преобразований первоначальные данные приобретают вид хаотически расположенных символов (цифр, букв и т.д.) и кодов двоичной системы.

Инструментами создания шифра служат алгоритм преобразования и ключ.

В определенных методах шифрования применяется постоянная преобразовательная последовательность. Ключ включает управляющие данные, определяющие выбор видоизменения на конкретных пунктах алгоритма и размер используемых в ходе шифрования операндов.

Шифрование является основным криптографическим способом видоизменения данных в компьютерах. Чтобы обеспечить эффективную борьбу против криптоатак (атак на шифр, криптоанализа), методы шифрования должны отвечать ряду требований:

- Криптостойкость (стойкость перед криптоанализом), позволяющая вскрыть шифр лишь через полный перебор ключей.

- Стойкость шифра благодаря конфиденциальности ключа, а не алгоритма преобразования.

- Соразмерность объемов исходного текста и шифротекста.

- Исключение искажений и потерь данных, последовавших за ошибками в ходе шифрования.

- Небольшое время шифрования.

- Согласованность стоимости шифрования и стоимости исходной информации.

Эффективность шифрования определяется криптостойкостью шифра. Единицей измерения этого показателя могут быть: время; стоимость инструментов, необходимых криптоаналитику на расшифровку без знания ключа.

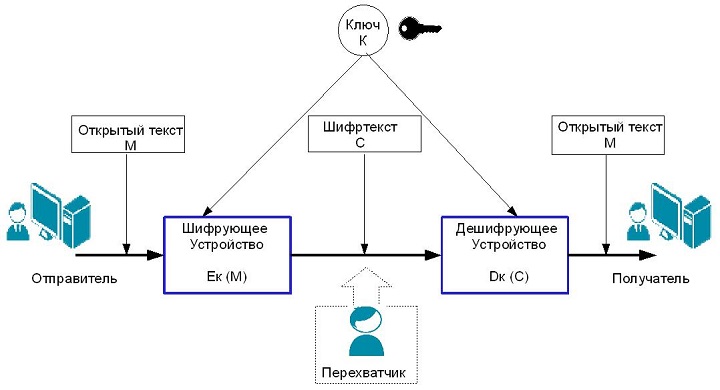

На схеме изображен механизм работы простейшей криптосистемы:

В данной модели отправитель создает открытое исходное сообщение (М), передаваемое законному адресату по незащищённому каналу. Канал находится под контролем злоумышленника, который стремится перехватить сообщение и рассекретить его. Чтобы перехватчик не смог расшифровать передаваемые данные, отправитель защищает его посредством обратимого преобразования (Ек(С)), после чего получает шифротекст (С). Его он отправляет получателю. Адресат принимает зашифрованный текст, раскрывает засекреченное сообщение с помощью дешифровщика (Dк(С)) и получает исходный текст (М).

Ек — один из алгоритмов преобразования, К — это критпографический ключ, который определяет выбор алгоритма, подходящего для конкретного шифрования.

Выделяют два вида шифрования:

- Симметричное: с использованием одного криптографического ключа.

- Асимметричное: с открытым ключом.

Стенография

Этот метод, единственный среди криптографических способов, позволяет скрыть не только информацию, но и сам факт ее хранения и передачи. В основе стенографии лежит маскирование секретных данных среди общедоступных файлов. Иными словами, закрытая информация скрывается, а вместо нее создаются дубликаты.

Кодирование

Преобразование данных по этой методике происходит по принципу замещения слов и предложений исходника кодами. Закодированные данные могут выглядеть как буквенные, цифровые или буквенно-цифровые комбинации. Для кодирования и раскодирования применяют специальные словари или таблицы.

Рассматриваемый метод удобно использовать в системах с небольшим набором смысловых конструкций. Недостаток кодирования заключается в том, что необходимо хранить и распространять кодировочные таблица, а также достаточно часто их менять во избежание нежелательного рассекречивания информации.

Сжатие

Данный способ представляет собой сокращение объема исходной информации. Понятие сжатия относят к криптографическим с некоторыми оговорками. С одной стороны, сжатые данные требуют обратного преобразования для возможности их прочтения. С другой стороны, средства сжатия и обратного преобразования общедоступны, поэтому этот способ не является надежным в части защиты информации.

Используемые методы технологии

На сегодняшний день широкое применение получили следующие алгоритмы шифрования: Data Encryption Standard (DES), 3DES и International Data Encryption Algorithm (IDEA).

Характерной чертой данных преобразовательных стандартов является блочная шифровка информации по 64 бита. В случае, когда объем передаваемого сообщения больше 64 бит, его нужно разбить на блоки, каждый из которых содержит 64 бита. Далее все образовавшиеся блоки сводятся воедино одним из следующих способов:

- электронная кодовая книга (ECB);

- цепочка из зашифрованных блоков (CBC);

- x-битовая зашифрованная обратная связь (CFB-x);

- выходная обратная связь (OFB).

Алгоритм 3DES создан на базе DES, чтобы устранить основной недостаток последнего — возможность взлома ключа посредством перебора из-за его малой длины в 54 бит. Несмотря на то, что 3DES в три раза менее производителен, чем его предшественник, криптостойкость первого значительно выше DES.

Преобразовательный стандарт Advanced Encryption Standard ( AES ) или Rijndael использует в процессе создания шифров 128-битные, 192-битные или 256-битные ключи. Информационные сообщения шифруются блоками по 128 бит.

Сертифицированные криптографические средства защиты информации в России

Сертификацией средств защиты информации занимается Федеральная служба безопасности России. Криптографические СЗИ определены в следующие классы:

Класс КС1

Средства этого класса могут оказывать сопротивление внешним атакам, которые реализуются методами, неизвестными криптоаналитикам. Данные о системах, использующих средства класса КС1 находятся в общем доступе.

Класс КС2

К рассматриваемой категории относятся криптографические инструменты защиты данных, способные препятствовать атакам за пределами зоны контроля, блокируемым СЗИ класса КС1. При этом атакующие могли получить информацию о физических мерах безопасности данных и пр.

Класс КС3

Средства этой категории могут противодействовать атакам, имея физический доступ к компьютерным системам с установленными криптографическими методами защиты.

КВ1 и КВ2

Средства группы КВ обладают свойством сопротивления атакам, созданным криптоаналитиками и прошедшим лабораторные испытания.

Класс КА

Инструменты данного класса способны защитить от атак, которые разрабатывались с применением знаний о недокументированных возможностях вычислительных систем и конструкторской документацией, а также с доступом к любым компонентам СЗИ.

Насколько полезной была для вас статья?

5.2. Средства криптографической защиты соединений в вычислительных сетях кратко

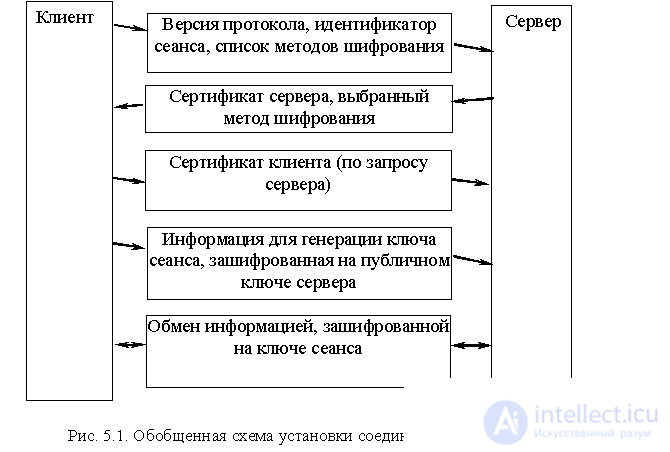

Протокол SSL использует следующие криптографические алгоритмы: DES, DSA, MD5, RC2, RC4. Все современные браузеры поддерживают протокол SSL. Ес-ли пользователь вводит в адресной строке URL начинающийся с аббревиатуры HTTPS, то начинает работать протокол HTTPS, который представляет собой стандартный протокол HTTP, защищенный средствами SSL. При этом подключение происходит к портуномер 443, который для HTTPS обычно используется по умолчанию. После этого браузер и сервер обмениваются пакетами, проводя взаимную аутентификацию по имеющимся у них сертификатам, обмениваются сеансовыми ключами шифрования и начинают обмен информацией в зашифрованном виде (рис. 5.1).

Альтернативой использованию протокола SSL может стать применение протокола TLS (Transport Layer Security), имеющего практически аналогичную функциональность.

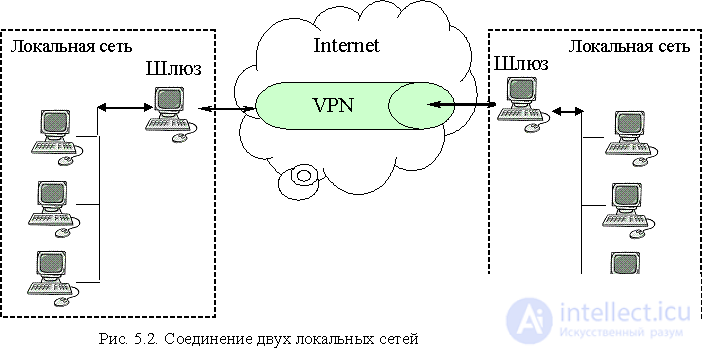

Для защиты информации на более низком – сетевом – уровне модели OSI используется технология VPN (Virtual Private Network). VPN предполагает использование криптографических методов защиты для обеспечения конфиденциальности и целостности информации на сетевом уровне с использованием ряда современных протоколов сетевого уровня (IPSec, PPTP, L2TP, L2P) при передаче информации по сетям общего пользования. Шифрование происходит прозрачно для пользователей программными или программно-аппаратными средствами. При этом данные всех сетевых пакетов, начиная с транспортного уровня, шифруются и помещаются в закодированном виде в область данных пакета сетевого уровня. Так образуется скрытый от посторонних «туннель», по которому информация может передаваться в сети общего доступа между узлами воображаемой, виртуальной сети. По сравнению с протоколом SSL VPN предоставляет возможность скрыть от злоумышленника такую информацию, как номера используемых портов, а при использовании механизма туннелирования -и используемые в локальной сети IP-адреса, что затрудняет возможности сканирования сети, поиска слабых мест в ней.

Существуют три основных метода подключения VPN:

- соединением двух сетей, при этом VPN обеспечивается маршрутизаторами или брандмауэрами на границе сети (рис.5.2);

- подключением узла к сети, когда программное обеспечение VPN устанавливается на клиентском компьютере, который подключается к сети;

- подключением через провайдера, когда организацию VPN на коммутируемых линиях связи берет на себя Интернет-провайдер.

Рассмотрим один из протоколов, посредством которого реализуется технология VPN. Стандарт IP Security — это комплект протоколов, касающихся вопросов шифрования, аутентификации и обеспечения защиты при транспортировке IP- пакетов, который должен стать частью разрабатываемого стандарта IPv6. Он включает в себя 3 основных протокола – аутентификации заголовка (Authentification Header, AH), безопасного сокрытия содержимого (Encapsulation Security Payload, ESP) и обмена ключами (Internet Key Exchange, IKE). Протокол AH обеспечивает аутентификацию отправителя пакета и целостность заголовка пакета с использованием механизмов хэширования. Протокол ESP обеспечивает проверку целостности датаграммы пакета и шифрование информации в ней. Он может работать в двух режимах: транспортном и туннельном. В транспортном режиме протокол ESP обеспечивает защиту пакетов (и данных, и заголовков) протоколов более высокого уровня, заголовок пакета IP не защищается. В туннельном режиме ESP обеспечивает связь между двумя шлюзами локальных сетей, защищая информацию в заголовке IP-пакета. В этом режиме IP- пакет полностью кодируется и помещается в область данных пакета, передаваемого между двумя шлюзами. На шлюзе принимающей стороны этот пакет распаковывается и отправляется адресату.

Протокол IKE отвечает за процедуру установки соединения, когда стороны договариваются об используемых криптоалгоритмах, обмениваются сеансовыми ключами шифрования. Протоколы стандарта IPSec используют такие криптоалгоритмы, как DES, TripleDES, AES, SHA, MD5.

Для использования VPN на практике можно использовать аппаратные шлюзы (например, CSP VPN Gate), через которые осуществляется связь с внешней сетью и которые сами реализуют все функции VPN. Для конечного пользователя более про-стым и дешевым решением может оказаться использование программной реализа-ции, можно, например, воспользоваться встроенными средствами поддержки IPSec в Windows

Вау!! 😲 Ты еще не читал? Это зря!

В заключение, эта статья об криптографическая защиты соединений в сетях подчеркивает важность соблюдения стандартов безопасности . Надеюсь, что теперь ты понял что такое криптографическая защиты соединений в сетях и для чего все это нужно, а если не понял, или есть замечания, то нестесняся пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Криптография и криптоанализ, Стеганография и Стегоанализ